VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Dieses Tutorial beschreibt eine Lösung für ein häufig im Forum auftauchendes Problem bei der Verwendung von VLANs auf VLAN fähigen Switches und wie ein Server an diese VLANs angebunden werden kann. Ohne L3 (Routing) Switch ist so auch eine Kopplung der IP Subnetze auf diesen VLANs über den Server möglich !

Inhaltsverzeichnis

Vorbemerkung

Vorbemerkung

Der VLAN Support ist NICHT auf Intel Karten beschränkt sondern ist heutzutage auf fast allen verfügbaren Netzwerkkarten möglich die einen entsprechenden Treiber mitbringen, wie Marvell, Broadcom usw. und sogar Realtek am untersten Preissegment.

Die Intel Konfiguration zeigt lediglich generell wie man ein solches VLAN Thema am Server probemlos lösen kann....

Häufig ist es sinnvoll aus Sicherheits- oder Performancegründen Bereiche eines LANs vom restlichen LAN zu trennen.

Beispiel ist z.B. die Trennung des Direktions- oder Vorstandsbereichs einer Firma vom restlichen Firmen LAN um Vertraulichkeit zu gewährleisten oder als 2. Beispiel die Abtrennung eines WLANs aus Sicherheitsgründen (Einbruchsversuche) von einem Firmen LAN und dessen Ressourcen... Es gibt sehr viele dieser Anwendungsbereiche wie viele Threads hier im Forum wie dieser: Mehrer VLANs ein Server - Wie? belegen !

So eine Trennung in unabhängige Segmente lässt sich heutzutage sehr leicht mit VLANs (Virtual LANs) lösen, vorausgesetzt man setzt einen VLAN fähigen Switch ein ! Meist ist dann auch eine Kommunikation dieser VLANs untereinander gefordert, z.B. das der Vorstand Dokumente auf Drucker im Firmen LAN ausgeben kann.

Technisch besser wäre es immer das VLAN Routing, also die IP Kopplung dieser VLANs, auf einem zentralen OSI Layer 3 (Routing) fähigen Switch zu erledigen !

Damit ist dann diese IP Kopplung unabhängig von der technischen Verfügbarkeit und Präsenz eines Servers im lokalen LAN und funktioniert auch dann, wenn der Server einmal zu Wartungszwecken abgeschaltet wird.

In der Realität ist aber bei vielen kleinen Netzen sehr häufig das Budget für so einen L3 fähigen Switch oder für einen externen VLAN Router nicht vorhanden oder wurde schlicht vergessen einzuplanen.

Ziel dieses Turorials ist die Lösungsbeschreibung für einen MS Server (oder auch XP Professional PC) auf Basis von Intel NICs der mit einem sog. tagged Link nach IEEE 802.1q dieses Routing über 2 oder mehr VLANs und einen einzigen physischen Anschluss (Netzwerkkarte) erledigt.

So ist auch in kleinen Netzen eine Segmentierung möglich, ohne den Server mit zusätzlichen Netzwerkkarten ausrüsten zu müssen.

Generell ist dieses Verfahren natürlich auch mit NICs anderer Hersteller möglich, sofern diese die erforderlichen VLAN Treiber dazu mitbringen. Intel steht hier als allgemeines Beispiel.

Will man nicht routen, also keine Verbindung zwischen den VLANs haben, und nur einen Zugriff auf den Server/PC bzw. dessen Dienste von Clients in den einzelnen VLANs erlauben, gilt dies Beispiel ebenfalls !

Es ist dann lediglich die Routing Funktion auf dem Server/PC abzuschalten !

(Anwender mit nicht managebaren Switches oder Switches die keine VLAN Funktion nach IEEE 802.1q supporten haben leider keine Chance das Design so in dieser Form zu realisieren !!! Sie benötigen dann zwingend eine zweite Netzwerkkarte und auch einen zweiten separaten Switch für jedes LAN Segment. Von VLANs kann man dann nicht mehr sprechen, da man ja dann komplett separate LANs einsetzt !)

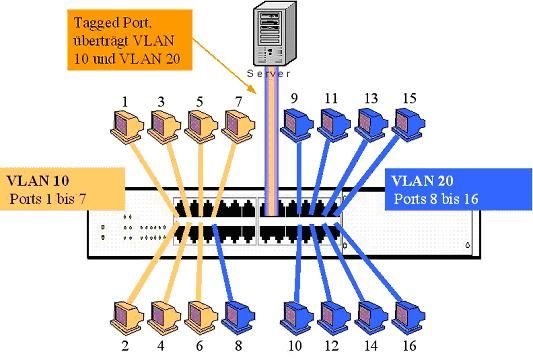

Die nachfolgende Zeichnung zeigt schematisch wie so ein VLAN Design mit Routing über den Server/PC aussieht:

Voraussetzungen für diese Server NIC Konfiguration

Voraussetzungen für diese Server NIC Konfiguration

- ein VLAN fähiger LAN Switch (IEEE 802.1q kompatibel)

- Eine Intel NIC mit installierter Pro Suite (Download HIER ) oder alternativ eine 802.1q kompatible NIC bzw. Treiber.

- Aktiviertes Routing auf dem Windows oder Linux Rechner (2k3 und höher RAS und Routing, XP/2000 erfordert ein Anpassen der Registry. Wie, das beschreibt die MS Knowledgebase HIER !)

- Zum besseren Verständnis was sich hinter VLANs und VLAN 802.1q Trunks verbirgt, sei folgende Lektüre dringend empfohlen: http://de.wikipedia.org/wiki/VLAN (spez.d.Abschnitt: Verbinden von VLAN Switches)

Die VLAN Switch Konfiguration

Die VLAN Switch Konfiguration

Folgende Konfigurations Schritte führen zum Ziel:

1.) Vorbereitung des VLAN Switches

Als erstes richtet man seine VLANs mit entsprechender ID Nummer auf dem Switch gemäß Handbuch ein und weist den VLANs die Endgeräte Ports untagged zu. Die VLAN IDs (Nummern) bitte notieren, denn sie werden für die spätere Einrichtung des Netzwerkadapters im Server/PC benötigt ! Die VLAN ID 1 ist immer das sog. Default VLAN. Packte in diesem VLAN werden ungetagged also ohne Label mit der VLAN ID verschickt !

Der Server sollte am besten mit einer höheren Port Geschwindigkeit angebunden werden, da sich ja hier sämtlicher Routing Traffic (Ein- und ausgehend!) und auch der Traffic für den Server selber auf einem Draht konzentriert ! Es bietet sich also an, wenn am Switch und auch Server vorhanden, hier einen 1000 Mbit/s Port (Gigabit) zu verwenden. Das ist aber nicht zwingend, es können natürlich auch 100 Mbit/s Ports verwendet werden, wenn man mit Einschnitten in der Bandbreite leben kann.

Achtung: Dieser Port an den der Server angeschlossen wird muss als sog. tagged Port in beiden VLANs auf dem Switch eingerichtet werden ! Also so, das Packete aus beiden VLANs diesen sog. TRUNK Port benutzen.

Der Switch hängt dann gem. dem o.a. Wikipedia Artikel einen sog. Tag (eine Erweiterung) an das Ethernet Packet in dem die VLAN Nummer (ID) steht, die der Server dann nachher wieder lesen kann und damit dem Packet dann das entsprechende Server-Interface mit der IP Adresse passend zum VLAN Segment zuordnen kann.

Hier 2 Beispiele wie ein Cisco und ein HP Switch einzurichten sind:

Cisco-Switch:

clock timezone MET 1

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

interface FastEthernet0/1

description Tagged Link zum Server

switchport mode trunk

switchport trunk allow vlan 1,10,20

(switchport trunk encapsulation dot1q) *

!

interface FastEthernet0/10

description Enduser Ports in VLAN 10 (Firmen-LAN)

switchport access vlan 10

spanning-tree portfast

!

interface FastEthernet0/20

description Enduser Ports in VLAN 20 (Vorstand)

switchport access vlan 20

spanning-tree portfast

!

end HP-Switch:

time timezone 60

time daylight-time-rule Middle-Europe-and-Portugal

spanning-tree protocol-version rstp

spanning-tree force-version rstp-operation

exit

interface 1

name "VLAN Tagged Link zum Server"

exit

vlan 1

name "DEFAULT_VLAN"

untagged 1-24

ip address 172.16.1.254 255.255.255.0

exit

vlan 10

name "Firmen-LAN"

untagged 10-15

tagged 1

exit

vlan 20

name "Vorstand"

untagged 20-24

tagged 1

exit  Einrichtung der Netzwerk Karte auf dem Rechner

Einrichtung der Netzwerk Karte auf dem Rechner

Voraussetzung ist: Die Intel Pro Treiber (oder VLAN Treiber anderer Hersteller) wurden installiert auf dem Rechner.

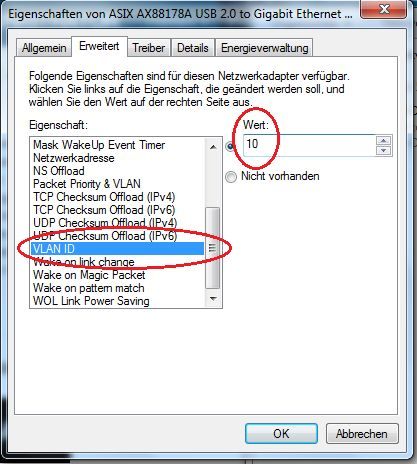

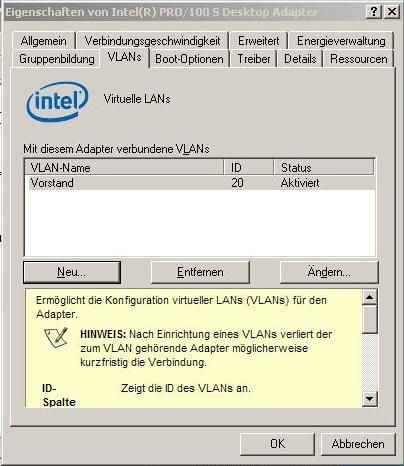

Jetzt öffnet man über die Eigenschaften vom Arbeitsplatz den Geräte Manager und doppelklickt den Netzwerkadapter und gelangt dann in das folgende Einrichtungsfenster für die Netzwerkkarte:

Hier wählt man den Karteireiter VLAN und fügt seine VLANs inklusive der ID Nummer und Namen hinzu. Achtung: Hier unbedingt die notierten VLAN IDs aus der Einrichtung des Switches verwenden ! Diese müssen mit der Switchkonfig übereinstimmen sonst scheitert die Kommunikation !!!

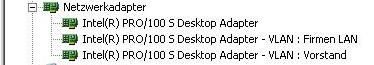

Der Einrichtungsassistent richtet daraufhin auch 2 (oder mehr) zusätzliche, virtuelle Netzwerkkarten je nach Anzahl der VLANs ein:

Sind alle VLANs eingerichtet, kann man den Gerätemanager wieder verlassen.

Nun öffnet man mit einem Rechtsklick die Eigenschaften der Netzwerkumgebung und sieht die virtuellen Netzwerkadapter pro VLAN:

Diese werden jetzt wie gewohnt mit einer IP Adresse und ggf. Gateway Adresse passend zu der im jeweils zugehörigen VLAN verwendeten IP Adressierung konfiguriert.

In diesem Szenario können jetzt 3 separate Netze betrieben werden. Generell verhalten sich diese Adapter genauso wie 2 oder n physisch separate Netzwerkkarten und können genau so behandelt werden.

Man darf nicht vergessen das das VLAN 1 als sog. Default VLAN laut Standard IEEE 802.1q immer auf dem Adapter und auch dem Switch verfügbar ist. Lediglich wird es ohne den VLAN Label am Packet also untagged übertragen. Hat man also nur 2 Netze würde auch die Einrichtung nur eines VLANs theoretisch reichen.

Zu beachten ist noch das sofern eine VLAN Kommunikation erlaubt ist, die Gateway Adressen der VLAN Clients auf die jeweilige VLAN IP Adresse des Servers zeigen müssen ! Dieser stellt ja jetzt den Router in dem Netzwerk dar. Ggf. kann dies aber auch abhängig von weiteren Routern in den VLAN Segmenten sein. Das ist dann im Einzelnen von jedem speziellen Netzwerkdesign abhängig.

Dieser Aufbau erspart den physischen Einbau weiterer Netzwerkkarten und ggf. den Einsatz weiterer Switchhardware und ermöglicht ein schlankes kostengünstiges Routing zwischen VLANs in kleinen, segmentierten Netzen.

Eine Beispielkonfiguration wie so ein VLAN Trunk auf einem Firewall/Router angeschlossen wird der zw. den VLANs routet statt ein Server wie oben mit entsprechender Konfiguration des Layer 2 VLAN Switches (Beispiel: Cisco, HP usw.) zeigt dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

(Der VLAN Trunk zur M0n0wall entspricht hier dem Server !)

Es gibt natürlich keine Limitierung auf 2 VLANs ! Das obige Beispiel mit 2 VLANs (...oder 3, rechnet man das Default VLAN 1 mit) soll nur generell zeigen wie es geht. Hat jemand z.B. 4 VLANs auf dem Switch konfiguriert funktioniert dieser Zugang natürlich auch mit 4 virtuellen VLAN Adressen auf dem Adapter !

Linux hat alle diese Dinge (wie so oft) schon mit an Bord, so das keine speziellen Treiber nötig sind. Die genaue Einrichtung auf einem Linux Server kann man unter anderem hier nachlesen:

http://www.heise.de/netze/artikel/77832/4

Man sollte immer beachten das eine Kommunikation zwischen diesen VLANs (Netzsegmenten) an die Funktion des Servers gekoppelt ist. Fällt der Server aus, fällt auch die Kommunikation zwischen den Netzen aus.

In größeren Netzen ist somit immer die Auslagerung dieser Layer 3 Kommunikation (Routing) auf die Switchhardware selber zu empfehlen durch die Verwendung von Layer 3 Switches !!

Oder alternativ durch die Verwendung eines externen Routers oder einer Firewall die 802.1q, VLAN fähig ist.

Die folgende Linksammlung verweist auf die entsprechenden Anleitungen dazu hier im Forum.

Weiterführende Links zum Thema VLAN

Weiterführende Links zum Thema VLAN

ct' Wissens Artikel zum Thema:

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

Wikipedia:

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

VLAN Tutorial vom Forumsmitglied Edi:

http://www.schulnetz.info/2011/04/

Routing aktivieren auf Windows und Linux Servern

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VLAN Routing mit VLAN Switches:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VmWare ESXi VLAN Integration (Beispielkonfig):

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

VLAN Routing mit Mikrotik auf HP ProCurve Switch im Detail:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

VLAN Interfaces Linux bzw. Raspberry Pi / Debian / Ubuntu:

Netzwerk Management Server mit Raspberry Pi

Dynamische VLANs mit 802.1x Authentisierung:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Mysterium "PVID" erklärt !:

Warum gibt es PVID bei VLANs?

Please also mark the comments that contributed to the solution of the article

Content-Key: 58974

Url: https://administrator.de/contentid/58974

Printed on: May 10, 2024 at 19:05 o'clock

Series: Netzwerk Grundlagen

Freeradius Management mit WebGUI (german)38Netzwerkverkehr mit NetFlow bzw. IPFIX visualisieren (german)1Link Aggregation (LAG) im Netzwerk (german)17Internet IP Adresse mit Windows Desktop Tool BGInfo anzeigen lassen (german)17Netzwerk Management Server mit Raspberry Pi (german)110Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch (german)96Sichere 802.1x WLAN-Benutzer Authentisierung über Radius (german)121VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren (german)