Probleme mit PFsense Firewall Regeln

1) Von einem VLAN nur Zugriff auf WAN zulassen?

2) Zugriff von einem VLAN auf anderes blockieren?

Hallo,

ich habe 2 Probleme mit den PFsense Firewall Regeln und hoffe ihr könnt mir da helfen:

1) Von einem VLAN nur Zugriff auf WAN zulassen?

In VLAN6 befindet sich mein VOIP Telefon. Gebe ich als Destination "any" an, funktioniert alles

problemlos. Aus Sicherheitsgründen wollte ich das Ziel auf "WAN address" einschränken, damit bekommt mein

VOIP Telefon jedoch keine Verbindung mehr und auch die PFsense Logs zeigen an, dass die Verbindung zum

WAN (die ja eigentlich gerade erlaubt wurde?) geblockt wurde?

Screenshots (Beschreibung jeweils unterhalb des Screenshots)

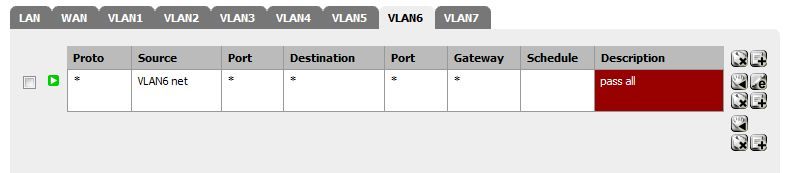

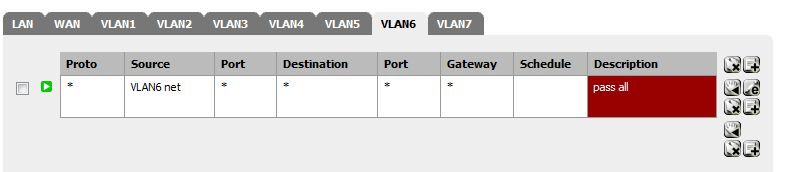

Destination any (funktioniert)

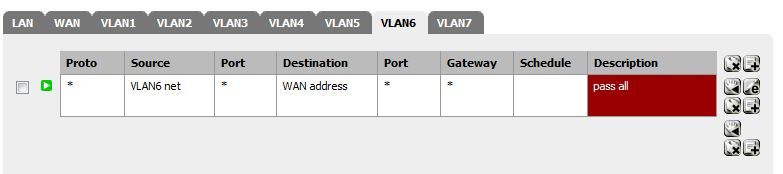

Destination WAN (funktioniert nicht)

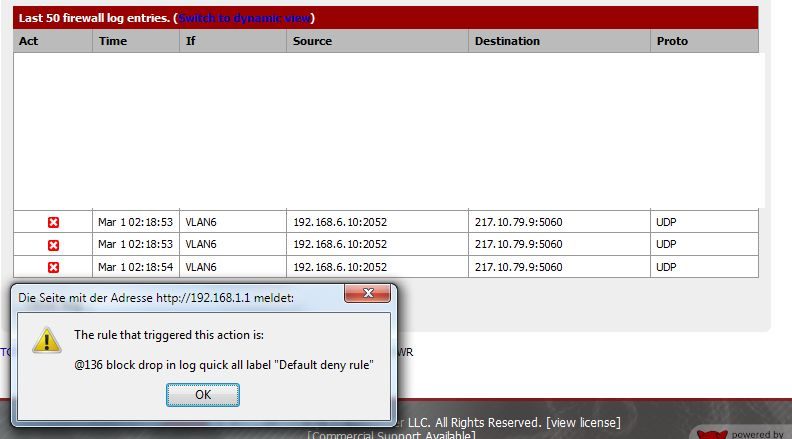

Firewall Log (Weiß jemand, was ich mit der 136 anfangen kann / Wie ich diese ID einer Regel zuordne?)

2) Zugriff von einem VLAN auf anderes blockieren?

2) Ich möchte nicht, dass von anderen VLANs auf Geräte in VLAN 6 zugegriffen werden kann.

Nun blockt PFsense ja per default alles, was nicht explizit zugelassen ist. Bei VLAN 6 habe ich nur eine

Regel mit VLAN 6 als Source. Trotzdem kann ich von VLAN 1 (Source also VLAN 1) auf mein VOIP Telefon in

VLAN 6 zugreifen, wenn ich für VLAN 1 eine entsprechende (ausgehende) Regel angebe. Warum ist dies

möglich? Ich sage doch im Endeffekt nur, für VLAN 1 ist ausgehender Traffic zu VLAN 6 erlaubt, nicht

aber, dass für VLAN 6 eingehender Traffic von VLAN 1 erlaubt ist?

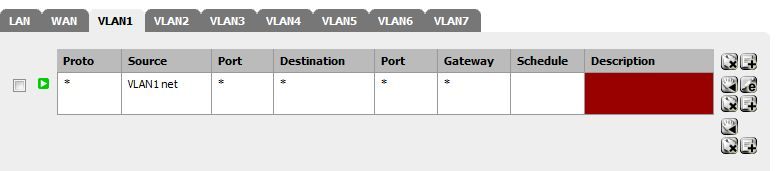

VLAN 1 Regeln

VLAN 6 Regeln

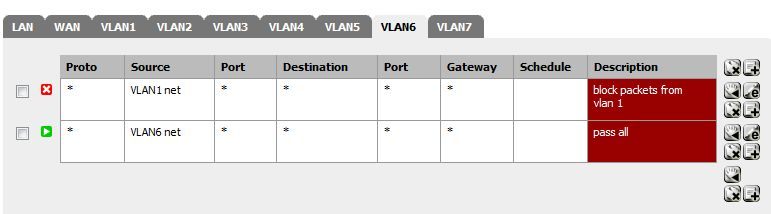

VLAN 6 Regeln, VLAN 1 explizit blockiert - ich kann immer noch von VLAN 1 auf mein Telefon in VLAN 6 zugreifen!

Was funktioniert, ist ausgehenden Traffic von VLAN 1 zu VLAN 6 zu blockieren. Aber es muss doch auch

möglich sein, eingehenden Traffic zu VLAN 6 von VLAN 1 zu blocken? (Wäre auch übersichtlicher, wenn man

ein VLAN von den anderen abschotten will, für dieses eine VLAN entsprechend ein/ausgehend zu blocken,

soweit nicht per default geblockt).

ich habe 2 Probleme mit den PFsense Firewall Regeln und hoffe ihr könnt mir da helfen:

1) Von einem VLAN nur Zugriff auf WAN zulassen?

In VLAN6 befindet sich mein VOIP Telefon. Gebe ich als Destination "any" an, funktioniert alles

problemlos. Aus Sicherheitsgründen wollte ich das Ziel auf "WAN address" einschränken, damit bekommt mein

VOIP Telefon jedoch keine Verbindung mehr und auch die PFsense Logs zeigen an, dass die Verbindung zum

WAN (die ja eigentlich gerade erlaubt wurde?) geblockt wurde?

Screenshots (Beschreibung jeweils unterhalb des Screenshots)

Destination any (funktioniert)

Destination WAN (funktioniert nicht)

Firewall Log (Weiß jemand, was ich mit der 136 anfangen kann / Wie ich diese ID einer Regel zuordne?)

2) Zugriff von einem VLAN auf anderes blockieren?

2) Ich möchte nicht, dass von anderen VLANs auf Geräte in VLAN 6 zugegriffen werden kann.

Nun blockt PFsense ja per default alles, was nicht explizit zugelassen ist. Bei VLAN 6 habe ich nur eine

Regel mit VLAN 6 als Source. Trotzdem kann ich von VLAN 1 (Source also VLAN 1) auf mein VOIP Telefon in

VLAN 6 zugreifen, wenn ich für VLAN 1 eine entsprechende (ausgehende) Regel angebe. Warum ist dies

möglich? Ich sage doch im Endeffekt nur, für VLAN 1 ist ausgehender Traffic zu VLAN 6 erlaubt, nicht

aber, dass für VLAN 6 eingehender Traffic von VLAN 1 erlaubt ist?

VLAN 1 Regeln

VLAN 6 Regeln

VLAN 6 Regeln, VLAN 1 explizit blockiert - ich kann immer noch von VLAN 1 auf mein Telefon in VLAN 6 zugreifen!

Was funktioniert, ist ausgehenden Traffic von VLAN 1 zu VLAN 6 zu blockieren. Aber es muss doch auch

möglich sein, eingehenden Traffic zu VLAN 6 von VLAN 1 zu blocken? (Wäre auch übersichtlicher, wenn man

ein VLAN von den anderen abschotten will, für dieses eine VLAN entsprechend ein/ausgehend zu blocken,

soweit nicht per default geblockt).

Please also mark the comments that contributed to the solution of the article

Content-Key: 137069

Url: https://administrator.de/contentid/137069

Printed on: April 26, 2024 at 22:04 o'clock

5 Comments

Latest comment

Die Version hat damit rein gar nix zu tun.... OK, fangen wir mal am Anfang an:

1.) Die Angabe "WAN Adress" als Destination ist natürlich unsinning, denn dann kan dein VoIP Telefon nur noch mit der IP Adresse am WAN Interface der pfsense Firewall (Ziel IP) reden.

Da diese vermutlich kein VoIP spricht, ist diese Regel also etwas sinnfrei. Die Frage ist WO dein Voice Gateway steht ?? Diese Ziel IP gibst du frei oder das Netzwerk in dem das Gateway steht. Hast du wechselnde Gateway Ziele musst du alle diese Netze oder Host Adressen eintragen.

2.) Die ACLs der Pfsense Firewall wirken nur inbound auf das jeweilige Interface ! Folglich sind alle deine VLAN ACLs falsch konfiguriert, denn du hast die Destination IP von VLAN 6 nicht beachtet !!! Die ist doch rellevant wenn du von anderen Netzen ins VLAN-6 willst !!!

Du willst ja einen Zugriff auf das VLAN 6 verhindern, was bedeutet alle Pakete in den VLANs die als Destination (also Ziel) das VLAN 6 haben geblockt werden müssen...logisch !!!

Du gibst also als erste Regel z.V. bei VLAN 1 immer deny any any auf die Destination "vlan6-net" ein. Dann als 2te Regel vlan 1 source permit any any. So werden alle Pakete die VLAN 6 haben als Ziel geblockt, alles andere darf aber raus...logisch wenn man drüber nachdenkt !

Diese Regel ist identisch für alle anderen VLANs (außer VLAN6) um den Traffic aufs VLAN 6 zu blocken.

Also einfach mal in Ruhe über Quell und Ziel IP Adressen nachdenken, dann erschliesst sich einem die FW Logik sehr schnell, denn Zauberwerk ist das nicht !!

Im Zweifelsfall hilft immer das FW Log....das sagt immer gleich wo es kneift !!

1.) Die Angabe "WAN Adress" als Destination ist natürlich unsinning, denn dann kan dein VoIP Telefon nur noch mit der IP Adresse am WAN Interface der pfsense Firewall (Ziel IP) reden.

Da diese vermutlich kein VoIP spricht, ist diese Regel also etwas sinnfrei. Die Frage ist WO dein Voice Gateway steht ?? Diese Ziel IP gibst du frei oder das Netzwerk in dem das Gateway steht. Hast du wechselnde Gateway Ziele musst du alle diese Netze oder Host Adressen eintragen.

2.) Die ACLs der Pfsense Firewall wirken nur inbound auf das jeweilige Interface ! Folglich sind alle deine VLAN ACLs falsch konfiguriert, denn du hast die Destination IP von VLAN 6 nicht beachtet !!! Die ist doch rellevant wenn du von anderen Netzen ins VLAN-6 willst !!!

Du willst ja einen Zugriff auf das VLAN 6 verhindern, was bedeutet alle Pakete in den VLANs die als Destination (also Ziel) das VLAN 6 haben geblockt werden müssen...logisch !!!

Du gibst also als erste Regel z.V. bei VLAN 1 immer deny any any auf die Destination "vlan6-net" ein. Dann als 2te Regel vlan 1 source permit any any. So werden alle Pakete die VLAN 6 haben als Ziel geblockt, alles andere darf aber raus...logisch wenn man drüber nachdenkt !

Diese Regel ist identisch für alle anderen VLANs (außer VLAN6) um den Traffic aufs VLAN 6 zu blocken.

Also einfach mal in Ruhe über Quell und Ziel IP Adressen nachdenken, dann erschliesst sich einem die FW Logik sehr schnell, denn Zauberwerk ist das nicht !!

Im Zweifelsfall hilft immer das FW Log....das sagt immer gleich wo es kneift !!

Du erliegst hier einem fatalen Denkfehler !!! Die Firewall Regeln gelten nur für Pakete die ins Pfsense Netzwerk Interface reingehen also incoming sind. Pfsense unterscheidet da nicht zwischen einem physischen Port oder einem VLAN Port sondern behandelt beide wie ganz normale Netzwerk Ports.

Du kannst keine Reglen definieren bei denen Pakete die über VLAN1 schon reingekommen sind, also im Router "hängen" und dann geblockt werden bevor sie auf VLAN6 intern wieder rausgehen also aus Routersicht outgoing sind.

Pfsense und Monowall supportet NUR incomming (eingehende) Regeln auf einem Interface !!!

Folglich musst du also schon gleich an VLAN1 dafür sorgen das Pakete mit der Ziel IP Adresse von VLAN6 dort gar nicht erst reinlaufen, denn intern ausgehend ins VLAN6 kannst du sie nicht mehr filtern da nicht supportet !!! Logisch !!

Um die Logik der Filterlisten etwas transparenter zu machen:

Stell dir die VLANs bzw. deinen Pfsense als Routerbox vor der für alle VLANs ein separates Ethernet Interface hat. Also eine Box mit 6 Netzwerkkarten bzw. Buchsen.

Du kannst mit den FW Regeln NUR eingehende Pakete an diesem Netzwerk Interface filtern NICHT ausgehende Pakete also jene, die die Box von intern wieder an diese Interfaces raussendet.

Das (ausgehende Filterlisten pro Port) supportet Pfsense oder Monowall (und auch alle anderen freien Firewalls) nicht. Regeln gelten also immer nur für eingehende Pakete !

Damit sollte die Logik klar sein!! Du musst also schon an den eingehenden Interfaces dafür sorgen das Pakete von diesem Netz gar nicht erst "in" die Pfsense gelangen, weil du sie schlicht ausgehend gar nicht mehr filtern kannst.

Letztlich ist es ja egal wo diese regel steht aber diese Logik musst du immer beachten !!

Damit sollte dein Szenario dann problemlos funktionieren !!

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen !

Du kannst keine Reglen definieren bei denen Pakete die über VLAN1 schon reingekommen sind, also im Router "hängen" und dann geblockt werden bevor sie auf VLAN6 intern wieder rausgehen also aus Routersicht outgoing sind.

Pfsense und Monowall supportet NUR incomming (eingehende) Regeln auf einem Interface !!!

Folglich musst du also schon gleich an VLAN1 dafür sorgen das Pakete mit der Ziel IP Adresse von VLAN6 dort gar nicht erst reinlaufen, denn intern ausgehend ins VLAN6 kannst du sie nicht mehr filtern da nicht supportet !!! Logisch !!

Um die Logik der Filterlisten etwas transparenter zu machen:

Stell dir die VLANs bzw. deinen Pfsense als Routerbox vor der für alle VLANs ein separates Ethernet Interface hat. Also eine Box mit 6 Netzwerkkarten bzw. Buchsen.

Du kannst mit den FW Regeln NUR eingehende Pakete an diesem Netzwerk Interface filtern NICHT ausgehende Pakete also jene, die die Box von intern wieder an diese Interfaces raussendet.

Das (ausgehende Filterlisten pro Port) supportet Pfsense oder Monowall (und auch alle anderen freien Firewalls) nicht. Regeln gelten also immer nur für eingehende Pakete !

Damit sollte die Logik klar sein!! Du musst also schon an den eingehenden Interfaces dafür sorgen das Pakete von diesem Netz gar nicht erst "in" die Pfsense gelangen, weil du sie schlicht ausgehend gar nicht mehr filtern kannst.

Letztlich ist es ja egal wo diese regel steht aber diese Logik musst du immer beachten !!

Damit sollte dein Szenario dann problemlos funktionieren !!

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen !