Homeoffice via VPN anbinden

Guten Tag,

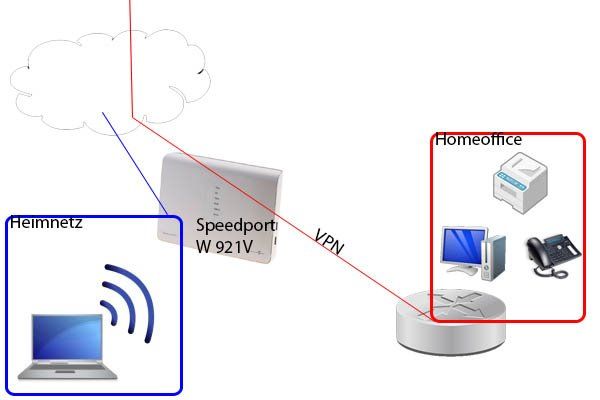

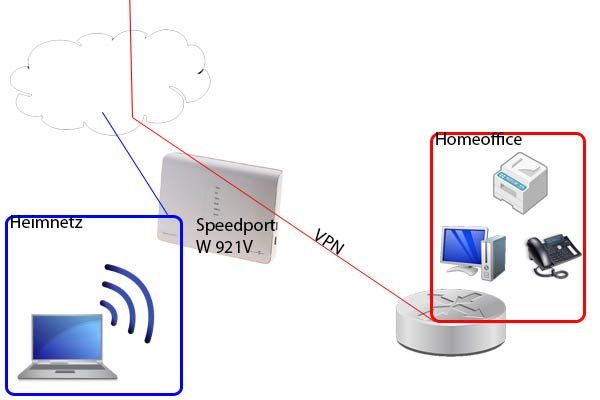

ich möchte zwei Netze via VPN miteinander verbinden. Grundsätzlich stellt das kein Problem dar, ich bin mir nur noch nicht über die richtige Architektur im klaren.

Es soll ein noch nicht bestehendes Homeoffice (PC, VoIP Telefon, Drucker, Fax (ggf. über Software?)) an ein kleines Firmennetzwerk angekoppelt werden.

Auf der Homeoffice-Seite würde ich gerne einen Router mit direkt hinterlegten VPN Daten verwenden, damit PC, Telefon und Drucker durchgehend verbunden sind, eine DHCP IP aus dem Firmen-Netz erhalten können und nichts mit dem Heimnetzwerk (über welches das Internet zur Verfügung gestellt wird) zutun haben.

Was für ein VPN fähiger Router würde sich an dieser Stelle anbieten?

Im Firmennetz habe ich aktuell zwei potentiell mögliche VPN Gegenstellen: Entweder ein über Windows Server bereitgestelltes PPTP VPN (-> PPTP Passthrough) oder direkt den CISCO RV042 Router welcher das Internet bereitstellt (wird zur Zeit nicht für VPN verwendet).

Liege ich richtig, dass es an dieser Stelle am besten wäre eine "Gateway To Gateway" Verbindung zwischen den beiden Routern einzurichten?

Kann man diese Methode trotzdem noch nutzen, wenn einige Mitarbeiter im Firmennetz VPN Verbindungen über diverse Protokolle zu anderen Kunden aufbauen wollen? (Stichwort: Passthrough)

Sollte der Telekom Router im Heimnetzwerk kein VPN Passthrough unterstützen, wäre so ein Konstrukt dann trotzdem möglich?

Fragen über Fragen.

Kann mir jemand weiterhelfen?

Beste Grüße

ich möchte zwei Netze via VPN miteinander verbinden. Grundsätzlich stellt das kein Problem dar, ich bin mir nur noch nicht über die richtige Architektur im klaren.

Es soll ein noch nicht bestehendes Homeoffice (PC, VoIP Telefon, Drucker, Fax (ggf. über Software?)) an ein kleines Firmennetzwerk angekoppelt werden.

Auf der Homeoffice-Seite würde ich gerne einen Router mit direkt hinterlegten VPN Daten verwenden, damit PC, Telefon und Drucker durchgehend verbunden sind, eine DHCP IP aus dem Firmen-Netz erhalten können und nichts mit dem Heimnetzwerk (über welches das Internet zur Verfügung gestellt wird) zutun haben.

Was für ein VPN fähiger Router würde sich an dieser Stelle anbieten?

Im Firmennetz habe ich aktuell zwei potentiell mögliche VPN Gegenstellen: Entweder ein über Windows Server bereitgestelltes PPTP VPN (-> PPTP Passthrough) oder direkt den CISCO RV042 Router welcher das Internet bereitstellt (wird zur Zeit nicht für VPN verwendet).

Liege ich richtig, dass es an dieser Stelle am besten wäre eine "Gateway To Gateway" Verbindung zwischen den beiden Routern einzurichten?

Kann man diese Methode trotzdem noch nutzen, wenn einige Mitarbeiter im Firmennetz VPN Verbindungen über diverse Protokolle zu anderen Kunden aufbauen wollen? (Stichwort: Passthrough)

Sollte der Telekom Router im Heimnetzwerk kein VPN Passthrough unterstützen, wäre so ein Konstrukt dann trotzdem möglich?

Fragen über Fragen.

Kann mir jemand weiterhelfen?

Beste Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 248557

Url: https://administrator.de/contentid/248557

Printed on: April 19, 2024 at 22:04 o'clock

45 Comments

Latest comment

Hallo,

grundsätzlich kannst du deine Erfordernisse gut mit den kleinen Mikrotiks aus der 700er bzw. 900er Serie umsetzen. Diese sind auch recht kostengünstig.

Bei den VoIP-Telefonen solltest du aber bedenken, dass du mit dem VPN ja erstmal nur in ein VLAN kommst und die VoIP-Telefone ja meistens in einem eigenen VLAN werkeln

Ggf. würde sich hier auch EoIP zur Vernetzung anbieten(wird auch von Mikrotik unterstützt), dann hättest du das VLAN-Problem umgangen.

Beste Grüße!

Berthold

grundsätzlich kannst du deine Erfordernisse gut mit den kleinen Mikrotiks aus der 700er bzw. 900er Serie umsetzen. Diese sind auch recht kostengünstig.

Bei den VoIP-Telefonen solltest du aber bedenken, dass du mit dem VPN ja erstmal nur in ein VLAN kommst und die VoIP-Telefone ja meistens in einem eigenen VLAN werkeln

Ggf. würde sich hier auch EoIP zur Vernetzung anbieten(wird auch von Mikrotik unterstützt), dann hättest du das VLAN-Problem umgangen.

Beste Grüße!

Berthold

Hallo Androxin,

PPTP ist mittlerweile gehackt worden und gilt nicht mehr als sicher. Daher solltest du PPTP besser nicht mehr für ein VPN einsetzen. Besser OpenVPN oder IPSec...

Wenn du die Verbindung direkt zu deinem Cisco-Router aufbauen willst (und nur eine IP hast), kannst du logischerweise das VPN nicht mehr an den Windows-Server durchschleifen (Ausser bei OpenVPN, wo du den Port einfach wechseln kannst). Du kannst natürlich auch einen (Open-)VPN-Server in deinem Netz einrichten. Möglichkeiten gibt es viele...

Beste Grüße

Berthold

PPTP ist mittlerweile gehackt worden und gilt nicht mehr als sicher. Daher solltest du PPTP besser nicht mehr für ein VPN einsetzen. Besser OpenVPN oder IPSec...

Wenn du die Verbindung direkt zu deinem Cisco-Router aufbauen willst (und nur eine IP hast), kannst du logischerweise das VPN nicht mehr an den Windows-Server durchschleifen (Ausser bei OpenVPN, wo du den Port einfach wechseln kannst). Du kannst natürlich auch einen (Open-)VPN-Server in deinem Netz einrichten. Möglichkeiten gibt es viele...

Beste Grüße

Berthold

Hallo,

- VPN via VPN Software auf dem PC

Wenn man unterwegs ist das Wahl der Mittel

- VPN von einem Router zum anderen Router

Wenn man von zu Hause aus arbeitet eher die Wahl der Mittel

- IPSec, L2TP, L2TP/IPSec, PPTP oder OpenVPN

Und dann erst würde ich entscheiden einen Router zu kaufen! Und nicht vorher.

Das kann Dir der Admin aber auch schnell mitteilen was er bzw. die Firma akzeptiert

sollte das nur eine VPN Software sein und dann auch noch eine ganz gewisser Klient

weil die Firma einen VPN Server betreibt ist das sicherlich schon gut so etwas vorher

in Erfahrung zu bringen!

Verfahren sollte man gar nicht mehr nutzen sondern nur noch das IPSec oder L2TP/IPSec.

auch eine Fritz!Box sein.

würde ich in gar keinem Fall nehmen wollen, denn das ist etwas für die

Großeltern ohne Ansprüche einfach nur telefonieren und surfen.

darüber reden.

Gruß

Dobby

ich möchte zwei Netze via VPN miteinander verbinden. Grundsätzlich stellt das kein Problem

dar, ich bin mir nur noch nicht über die richtige Architektur im klaren.

Architektur ist das Eine und die richtige Hardware dazu ist das andere!dar, ich bin mir nur noch nicht über die richtige Architektur im klaren.

Es soll ein noch nicht bestehendes Homeoffice (PC, VoIP Telefon, Drucker, Fax

(ggf. über Software?)) an ein kleines Firmennetzwerk angekoppelt werden.

Es gibt hier zwei Möglichkeiten:(ggf. über Software?)) an ein kleines Firmennetzwerk angekoppelt werden.

- VPN via VPN Software auf dem PC

Wenn man unterwegs ist das Wahl der Mittel

- VPN von einem Router zum anderen Router

Wenn man von zu Hause aus arbeitet eher die Wahl der Mittel

Auf der Homeoffice-Seite würde ich gerne einen Router mit direkt hinterlegten VPN Daten

verwenden, damit PC, Telefon und Drucker durchgehend verbunden sind, eine DHCP IP

aus dem Firmen-Netz erhalten können und nichts mit dem Heimnetzwerk (über welches

das Internet zur Verfügung gestellt wird) zutun haben.

verwenden, damit PC, Telefon und Drucker durchgehend verbunden sind, eine DHCP IP

aus dem Firmen-Netz erhalten können und nichts mit dem Heimnetzwerk (über welches

das Internet zur Verfügung gestellt wird) zutun haben.

Was für ein VPN fähiger Router würde sich an dieser Stelle anbieten?

Das kommt ganz drauf an was Dir der Betrieb als VPN Methode anbietet!- IPSec, L2TP, L2TP/IPSec, PPTP oder OpenVPN

Und dann erst würde ich entscheiden einen Router zu kaufen! Und nicht vorher.

Das kann Dir der Admin aber auch schnell mitteilen was er bzw. die Firma akzeptiert

sollte das nur eine VPN Software sein und dann auch noch eine ganz gewisser Klient

weil die Firma einen VPN Server betreibt ist das sicherlich schon gut so etwas vorher

in Erfahrung zu bringen!

Im Firmennetz habe ich aktuell zwei potentiell mögliche VPN Gegenstellen:

Entweder ein über Windows Server bereitgestelltes PPTP VPN (-> PPTP Passthrough)

oder direkt den CISCO RV042 Router welcher das Internet bereitstellt

(wird zur Zeit nicht für VPN verwendet).

Na dann würde ich aber lieber den RV nehmen wollen und das mit dem PPTPEntweder ein über Windows Server bereitgestelltes PPTP VPN (-> PPTP Passthrough)

oder direkt den CISCO RV042 Router welcher das Internet bereitstellt

(wird zur Zeit nicht für VPN verwendet).

Verfahren sollte man gar nicht mehr nutzen sondern nur noch das IPSec oder L2TP/IPSec.

Liege ich richtig, dass es an dieser Stelle am besten wäre eine "Gateway To Gateway"

Verbindung zwischen den beiden Routern einzurichten?

Ja das ist zumindest meine Meinung und zwar mittels IPSec, das kann dannVerbindung zwischen den beiden Routern einzurichten?

auch eine Fritz!Box sein.

Kann man diese Methode trotzdem noch nutzen, wenn einige Mitarbeiter im Firmennetz

VPN Verbindungen über diverse Protokolle zu anderen Kunden aufbauen wollen?

(Stichwort: Passthrough)

Das sollte Dir der Admin der Firma sagen können und nicht wir.VPN Verbindungen über diverse Protokolle zu anderen Kunden aufbauen wollen?

(Stichwort: Passthrough)

Sollte der Telekom Router im Heimnetzwerk kein VPN Passthrough unterstützen,

wäre so ein Konstrukt dann trotzdem möglich?

Also der Telekom Router im allgemeinen eine Variante des Speedportswäre so ein Konstrukt dann trotzdem möglich?

würde ich in gar keinem Fall nehmen wollen, denn das ist etwas für die

Großeltern ohne Ansprüche einfach nur telefonieren und surfen.

Kann mir jemand weiterhelfen?

Bring doch erst mal die paar Punkte in Erfahrung und dann sollte mandarüber reden.

Gruß

Dobby

Mit deinem Vorhaben bist du technisch auf dem richtigen Weg das immer über einen Router oder eine Firewall zu realisieren und nicht auf einem Server ! Du solltest also den Cisco RV Router verwenden.

Wie eine problemlose LAN zu LAN Kopplung zu realisieren ist beschreiben dir zahllose Tutorials hier im Forum:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und auch

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Bei PPTP solltest du aber besser immer auch das lesen:

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Unter deinen technischen Voraussetzungen die du hast ist das ein Kinderspiel das einzurichten !

Wie eine problemlose LAN zu LAN Kopplung zu realisieren ist beschreiben dir zahllose Tutorials hier im Forum:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und auch

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Bei PPTP solltest du aber besser immer auch das lesen:

http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Sollte der Telekom Router im Heimnetzwerk kein VPN Passthrough unterstützen, wäre so ein Konstrukt dann trotzdem möglich?

Nein, dann ist das nicht zu machen. Man kann dich aber in der Beziehung beruhigen, denn so gut wie alle Router supporten sowas mittlerweile...auch der 20 Euro Baumarkt Router. Im Zweifel tauschst du ganz einfach den Telekom Router gegen was Richtiges aus ! Fritzbox z.B. die hat IPsec VPN schon intus.Unter deinen technischen Voraussetzungen die du hast ist das ein Kinderspiel das einzurichten !

Und wenn alle Stricke reißen sollten, kann man sicherlich auch versuchen die ganze Sache

mittels des MikroTik Routers abzuhandeln, so wie @BirdyB es bereits vorgeschlagen hat,

dann wird der ominöse und uns immer noch unbekannte Telekomrouter eben ein Modem

im so genannten "Bridge Mode".

Gruß

Dobby

mittels des MikroTik Routers abzuhandeln, so wie @BirdyB es bereits vorgeschlagen hat,

dann wird der ominöse und uns immer noch unbekannte Telekomrouter eben ein Modem

im so genannten "Bridge Mode".

grundsätzlich kannst du deine Erfordernisse gut mit den kleinen Mikrotiks aus der

700er bzw. 900er Serie umsetzen. Diese sind auch recht kostengünstig.

700er bzw. 900er Serie umsetzen. Diese sind auch recht kostengünstig.

Gruß

Dobby

Guckst du hier:

http://bit.ly/1pX5BAj

http://bit.ly/1pX5BAj

OK, dann ist aber klar das du die Speedport Gurke nicht weiter verwenden kannst, denn die kann ja bekanntermaßen KEIN VPN !

Du musst diese dann gegen einen Fritzbox, Lancom, oder Cisco 886 usw. tauschen ! Router also die VPN supporten.

Oder als Notnagel musst du dann eine Router Kaskade mit dem Speedport betreiben ala :

(Internet)===xDSL===(Speedport921)---LAN---(VPN Router)----Lokales LAN---(Endgeräte)

Das ginge auch !

Du musst diese dann gegen einen Fritzbox, Lancom, oder Cisco 886 usw. tauschen ! Router also die VPN supporten.

Oder als Notnagel musst du dann eine Router Kaskade mit dem Speedport betreiben ala :

(Internet)===xDSL===(Speedport921)---LAN---(VPN Router)----Lokales LAN---(Endgeräte)

Das ginge auch !

So wird es auch problemlos klappen.

Beschaff dir einen 30 Euro Mikrotik 750, der deckt alle relevanten Protokolle wie L2TP, PPTP, OpenVPN und IPsec ab oder auch einen TP_Link 841N mit DD-WRT und Open VPN, dann kannst du alles damit umsetzen. (Mikrotik preferred, da der alle verfügbaren VPN protokolle supportet) VPN Breitband Router gibts aber auch noch von Linksys, Cisco RV Modelle, Edimax, TP-Link usw. Die üblichen Verdächtigen eben...

Die obigen Tutorials erklären dir genau wie man es macht:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und auch

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Beschaff dir einen 30 Euro Mikrotik 750, der deckt alle relevanten Protokolle wie L2TP, PPTP, OpenVPN und IPsec ab oder auch einen TP_Link 841N mit DD-WRT und Open VPN, dann kannst du alles damit umsetzen. (Mikrotik preferred, da der alle verfügbaren VPN protokolle supportet) VPN Breitband Router gibts aber auch noch von Linksys, Cisco RV Modelle, Edimax, TP-Link usw. Die üblichen Verdächtigen eben...

Die obigen Tutorials erklären dir genau wie man es macht:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und auch

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Ist es möglich die Geräte im Homeoffice aus dem Headoffice direkt über deren IPs anzusprechen, so dass für den Laien nicht feststellbar ist ob der PC im Büro oder Zuhause steht?

Ja natürlich ! Wenn der MT auch ein Masquerading im Tunnel macht hast du einen Konfig Fehler dort. Im Tunnel bzw. auf dem Tunnelinterface muss logischerweise ja kein Masquerading stattfinden, denn der arbeitet ja im gleichen IP Netz wie das lokale LAN.Schlimmer noch, ein Masquerading (PAT) kostet massiv Performance und macht alles noch strunzlangsam. Das solltest du also besser deaktivieren.

Außerdem wäre es grandios, wenn die Geräte im Homeoffice auch direkt die IP Adressen vom DHCP aus dem Hauptnetz beziehen könnten etc.

Das musst du auspobieren. Normalerweise spricht nix dagegen wenn der Tunnel bzw. das Tunnel Interface so konfiguriert ist das es UDP Broadcasts forwardet. Normal ist das nicht der Fall und muss in der Regel customized werden.Wäre auch kontraproduktiv, denn die Clients würden dann immer nur eine gültige IP bekommen wenn auch der VPN Tunnel aktiv ist. Eigentlich ist so eine Konstellation unsinnig, denn ist der Tunnel nicht da gibts keinen IP und keinerlei Connectivity für die Clients.

Der Windows PC kann das Benutzerprofil nicht mit dem DC synchronisieren.

Möglich das auf dem Client das DNS nicht sauber funktioniert. Am besten ist du trägst Namen und IP des Servers in die hosts oder lmhosts Datei ein um das zu umgehen:XP-Home mit 2 Kabelgebundenen und WLAN PCs

Ad 1.) Ja das würde natürlich gehen mit simplem Port Forwarding was du dann in deinem Home Router einrichten musst.

Das machen aber eigentlich nur noch Dumme, denn dir ist vermutlich klar das alle daten dann vollkommen ungeschützt über das öffentliche Internet gehen. Das man sowas heute nicht mehr macht muss man eigentlich keinem mehr erklären...

Funktionieren tuts aber natürlich. Also nur zu wenn du das Risiko bewusst in Kauf nimmst !

Ad 2.) Also nun doch VPN oder wie ??

Die VLAN Struktur transparent zu übertragen wir dnicht einfach. Dazu brauchst du Virtualisierungsprotokolle wie MPLS/VPLS oder VxLAN von VmWare. Ein ikrotik kann zwar ersteres aber erfordert das etwas Aufwand in der Konfiguration, ist aber machbar mit entsprechender Hardware.

Einfacher ist es diese VLANs zu routen, allerdings zieht das dann eine unterschiedliche IP Adressierung nach sich.

Für eine der beiden Optionen musst du dich also entscheiden.

Das machen aber eigentlich nur noch Dumme, denn dir ist vermutlich klar das alle daten dann vollkommen ungeschützt über das öffentliche Internet gehen. Das man sowas heute nicht mehr macht muss man eigentlich keinem mehr erklären...

Funktionieren tuts aber natürlich. Also nur zu wenn du das Risiko bewusst in Kauf nimmst !

Ad 2.) Also nun doch VPN oder wie ??

Die VLAN Struktur transparent zu übertragen wir dnicht einfach. Dazu brauchst du Virtualisierungsprotokolle wie MPLS/VPLS oder VxLAN von VmWare. Ein ikrotik kann zwar ersteres aber erfordert das etwas Aufwand in der Konfiguration, ist aber machbar mit entsprechender Hardware.

Einfacher ist es diese VLANs zu routen, allerdings zieht das dann eine unterschiedliche IP Adressierung nach sich.

Für eine der beiden Optionen musst du dich also entscheiden.

Habt ihr ein paar Hinweise für mich, was ich an der bestehenden Struktur (pfSense <- OpenVPN -> MikroTik) anpassen muss, damit die beiden offenen Punkte auch noch funktionieren?

Generell sind das überhaupt erstmal zwei vollkommen unterschiedliche Baustellen ! Du musst also aufpassen das du hier in deinem jugendlichen Leichtsinn (und Unkenntniss) nicht alles wild durcheienaderwürfelst. Also der Reihe nach...- Wie will ich lösen: Port Forwarding oder VPN ?

- VLANs transparent übertragen oder eher einfacheres Routing

du hast ja schon einmal auf das Thema Masquerading hingewiesen.

In welchem Zusammenhang und WAS bezweckst du mit dieser Frage in deinem Umfeld ?Im Office habe ich eine pfSense, die direkt am Internet hängt.

Wirklich ?? Mit einem NUR Modem davor und keine NAT Router als Kaskade ?Sprich also das PPPoE und die Provider Zugangsdaten sind auf der pFsense am WAN Port definiert ??

Die Firewall dient gleichzeitig als OpenVPN Server.

Ein sprichwörtlicher Klassiker also...Bei dieser Konstellation ist man unabhängig von den Komponenten des Heimnetzes und es ist für den Nutzer super simpel zu installieren.

Absolut richtig !!Ein immer und immer wieder gepredigtes VPN Szenario hier im Forum und schön mal ein positives Feedback zu hören !!

Aktuell ist der MikroTik Router aus dem Hauptbüro ausschließlich über die eine virtuelle IP des OpenVPN Adapters ansprechbar.

Das muss ja nicht für immer sein, denn er hat ja noch viele Ports die anderes erlauben...Netzwerkgeräte im Homeoffice kann man daher nur zugreifen, wenn man im MikroTik entsprechende Portweiterleitungen einrichtet.

Zeigt das du einen gravierenden Konfig Fehler gemacht hast und irgendwo NAT aktiviert hast ?!Riecht stark danach das du wie so viele schlicht und einfach vergessen hast VORHER die Default Konfig des Mikrotik zu löschen ?!

Die legt nämlich immer eine Default Konfg an mit einem WAN Port und x LAN Ports wo am WAN NAT (Masquerading) gemacht wird. Also quasi so einen Default Heim Router Konfig.

Die muss man natürlich immer vorher löschen wenn man anderes von der Büchse will, das sollte klar sein !!

Steht auch immer und immer wieder in allen Tutorials hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wenn du das machst ist auch der NAT Unsinn und virtuelle Adresse und so wech...

Vermutlich wird es darauf hinauslaufen, dass bspw. VLAN 1 die 172.17.1.0, VLAN 2 die 172.17.2.0 bekommen, korrekt?

Wenn du es so einrichtest könnte es so aussehen Details dazu erklärt dir dieses Tutorial genau:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ich bin der Meinung, dass ich die Kiste vorher über das CLI platt gemacht habe.

Das nützt nichts. Wenn er dann hochbootet fragt er ob er die Default Konfig laden soll. Drückst du einfach return oder sagst nicht explizit NEIN, dann hast du die Default Konfig mit NAT wieder drauf !Meinung reicht nicht ganz ! Es gilt wie immer in der IT: "Vertrauen ist gut, Kontrolle ist besser !"

Besser also du checkst das nochmal genau...

Halte dich im Groben an das OVPN Tutorial hier im Forum:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OpenVPN Installation ist auf allen HW Plattformen immer gleich und vollkommen identisch. OK abgesehen von unterschiedlichen GUIs aber das ist nur kosmetisch.

Checke auf der pfSense IMMER wenn möglich die Log Dateien. Sollten Fehler auftreten sind die dort explizit aufgeführt. Ggf. vor Connect Versuch löschen wegen der Übersichtlichkeit.

Desgleichen beim MT, auch der hat ein hilfreiches Log.

Wichtig bei der pfSense: Vergiss nicht das das einen Firewall ist ! Auch bei OpenVPN musst du auf dem virtuellen Interface entsprechende Regeln einrichten, denn auch auf dem Tunnel wir Firewall üblich geblockt !

Ggf. hilft hier erstmal eine "any zu any Scheunentorregel". Ping ist ICMP Protokoll.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OpenVPN Installation ist auf allen HW Plattformen immer gleich und vollkommen identisch. OK abgesehen von unterschiedlichen GUIs aber das ist nur kosmetisch.

Checke auf der pfSense IMMER wenn möglich die Log Dateien. Sollten Fehler auftreten sind die dort explizit aufgeführt. Ggf. vor Connect Versuch löschen wegen der Übersichtlichkeit.

Desgleichen beim MT, auch der hat ein hilfreiches Log.

Wichtig bei der pfSense: Vergiss nicht das das einen Firewall ist ! Auch bei OpenVPN musst du auf dem virtuellen Interface entsprechende Regeln einrichten, denn auch auf dem Tunnel wir Firewall üblich geblockt !

Ggf. hilft hier erstmal eine "any zu any Scheunentorregel". Ping ist ICMP Protokoll.

selber kauen lernen macht aber mehr Spaß

Wahre und weise Worte I n der pfSense ist anscheinend keine passende Route hinterlegt. Die Pakete für 172.18.1.0/24 werden nicht in den openVPN Tunnel geroutet.

Anscheinend...?? Dann sieh doch mal nach in deren Routing Tabele, das wäre doch das eifachste, oder ?Wenn sie fehlt trage sie nach und das Problem ist gelöst.

Wenn man den Traffic im Tunnel verfolgt, fehlen die reply-Pakete. Dort sieht man nur die Requests.

Sicheres Zeichen das da eine FW regel zuschlägt. Vermutlich hast du auf den virtuellen Tunnelinterfaces vergessen den ICMP Traffic freizugeben...klassischer Anfängerfehler bei Firewalls die auf Interfaces ja generell alles verbieten was nicht ausdrücklich erlaubt ist...Firewalls eben Zu deinen beiden push Route Kommandos!

Befinden sich beide IP Netze 172.17.1.0 /24 UND 172.17.71.0 /24 lokal dort ???

Wenn das nicht der Fall ist musst du das was NICHT lokal ist da löschen. Das Push Kommando distribuiert dieseRouten auf die remote Seite in die Routing Tabelle. Falls eins der Netze da auch ist hast du natürlich Chaos...logisch ! Beachte das !

Traceroute und Pathping sind hier wie immer deine Freunde

Hi,

Hast du auch die iroute gesetzt: https://community.openvpn.net/openvpn/wiki/RoutedLans

BEste Grüße!

Berthold

Hast du auch die iroute gesetzt: https://community.openvpn.net/openvpn/wiki/RoutedLans

BEste Grüße!

Berthold

Yepp, richtig !

Wenn du tap Adapter nurtzt dann bridged man in der Regel. Nutzt also wider aller Empfehlungen ein schlechtes, weil schlecht Perfomantes bridged VPN.

Im Bridging ist alles Layer 2, da man wie der Name schon sagt über den Tunnel nicht routet sonsern nur anhand der Mac Adressen ein simples Brisdging macht. Kein Routting macht dann auch alle Router Kommandos überflüssig. Logisch...

Der große Nachteil hier ist das der gesamte Broad- und Multicast Traffic den VPN Tunnel belastet und massiv zu Ungunsten der Performance geht.

Deshalb lautet die Empfehlung auch bei OVPN immer Routing mit UDP Encapsulation im Tunnel.

Wenn du tap Adapter nurtzt dann bridged man in der Regel. Nutzt also wider aller Empfehlungen ein schlechtes, weil schlecht Perfomantes bridged VPN.

Im Bridging ist alles Layer 2, da man wie der Name schon sagt über den Tunnel nicht routet sonsern nur anhand der Mac Adressen ein simples Brisdging macht. Kein Routting macht dann auch alle Router Kommandos überflüssig. Logisch...

Der große Nachteil hier ist das der gesamte Broad- und Multicast Traffic den VPN Tunnel belastet und massiv zu Ungunsten der Performance geht.

Deshalb lautet die Empfehlung auch bei OVPN immer Routing mit UDP Encapsulation im Tunnel.