Mehrere Gast WLANs hinter dem LAN (mit m0n0wall)

Hallo,

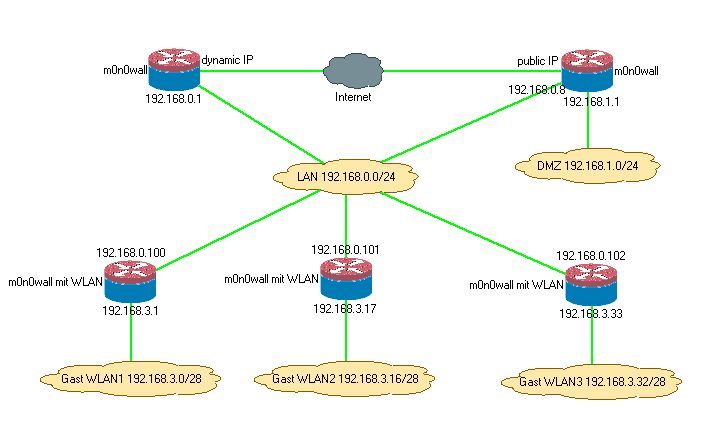

ich plane derzeit die Integration von drei Gast WLANs hinter unserem LAN. Die Gast WLANs sollen Konferenzräume in verschiedenen Etagen versorgen. Die WLANs sollen physisch über die vorhandene Hausverkabelung (LAN) angeschlossen werden. Ich stelle mir das ganze so vor, wie in der Grafik:

Meine Fragen sind folgende:

Wie verhindere ich den Zugriff der Clients in den Gast WLANs in unser LAN und in die DMZ? Nach meinem Verständnis müsste ich auf den WLAN Interfaces folgende Regel setzen: "allow source 'Gast WLAN' target not 192.168.0.0/16". Ich würde auf dem LAN Interface (in m0n0wall WAN Interface) outgoing NAT aktiviert lassen, um nicht noch auf 192.168.0.1 Regeln setzen zu müssen. Ist das so korrekt oder sollte ich das anders realisieren?

Vielen Dank und Grüße,

tonabnehmer

ich plane derzeit die Integration von drei Gast WLANs hinter unserem LAN. Die Gast WLANs sollen Konferenzräume in verschiedenen Etagen versorgen. Die WLANs sollen physisch über die vorhandene Hausverkabelung (LAN) angeschlossen werden. Ich stelle mir das ganze so vor, wie in der Grafik:

Meine Fragen sind folgende:

Wie verhindere ich den Zugriff der Clients in den Gast WLANs in unser LAN und in die DMZ? Nach meinem Verständnis müsste ich auf den WLAN Interfaces folgende Regel setzen: "allow source 'Gast WLAN' target not 192.168.0.0/16". Ich würde auf dem LAN Interface (in m0n0wall WAN Interface) outgoing NAT aktiviert lassen, um nicht noch auf 192.168.0.1 Regeln setzen zu müssen. Ist das so korrekt oder sollte ich das anders realisieren?

Vielen Dank und Grüße,

tonabnehmer

Please also mark the comments that contributed to the solution of the article

Content-Key: 165445

Url: https://administrator.de/contentid/165445

Printed on: April 25, 2024 at 09:04 o'clock

21 Comments

Latest comment

Auf welchem Interface willst du denn die Regel mit 192.168.0.0/16 setzen ? Klingt für mich nicht logisch. Wenn die Regel auf dem WLAN Interface gesetzt ist hat man niemals Zugriff auf das Internet und bekommt noch nichtmal eine IP vom m0n0wall WLAN DHCP.

Du müsstest eher den Zugriff auf 192.168.0.0/24 und 192.168.1.0/24 sperren. Wobei ja eigentlich auch eine Kommunikation mit der 192.168.0.8 oder 1 funktionieren muss.

Ich würde das Problem etwas anders angehen. In die Hauptm0n0wall (welche auch immer für den WLAN Internetzugriff genutzt werden soll) ein weiteres Interface einbauen z.b. mit IP 10.0.0.1.

Die m0n0wall WLAN Access Points an dieses Interface anschließen. Wenn es geht das ganze natürlich noch in ein eigenes VLAN heben.

Auf der Hauptm0n0wall den Zugriff des neuen Interfaces von mir aus auch auf 192.168.0.0/8 sperren. Fertig...

Du müsstest eher den Zugriff auf 192.168.0.0/24 und 192.168.1.0/24 sperren. Wobei ja eigentlich auch eine Kommunikation mit der 192.168.0.8 oder 1 funktionieren muss.

Ich würde das Problem etwas anders angehen. In die Hauptm0n0wall (welche auch immer für den WLAN Internetzugriff genutzt werden soll) ein weiteres Interface einbauen z.b. mit IP 10.0.0.1.

Die m0n0wall WLAN Access Points an dieses Interface anschließen. Wenn es geht das ganze natürlich noch in ein eigenes VLAN heben.

Auf der Hauptm0n0wall den Zugriff des neuen Interfaces von mir aus auch auf 192.168.0.0/8 sperren. Fertig...

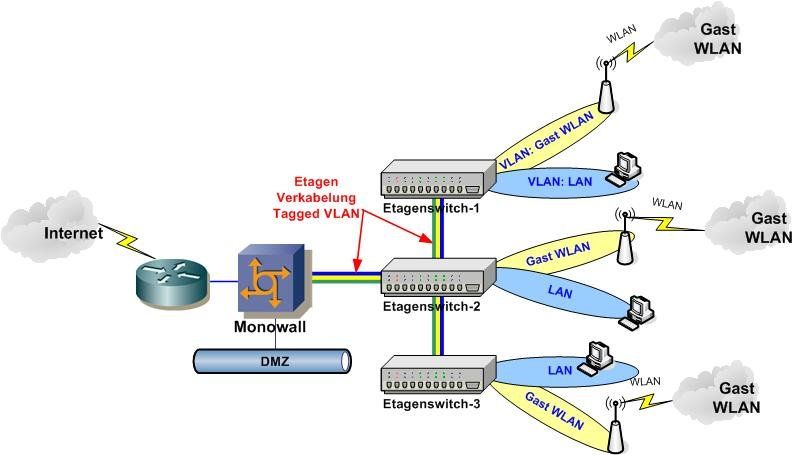

Die Frage die sich stellt ist warum du solch eine überflüssige "Materialschlacht" machst wo es ganz simpel mit einer einzigen Monowall klappen würde.

Deine Etagenswitches verbindest du mit einem tagged Link wo du 2 VLANs drüber legst. Einmal das normale LAN (Produktivnetz) und einmal das Gäste WLAN mit seinen APs.

Beides bringst du mit einem tagged Link ebenfalls auf die Monowall und richtest ein Captive Portal für die Gäste ein, der WAN Port geht zum Internet Router.

Vom Gäste Port an der MW verbietest du mit einer Firewall Regel alles ins LAN IP Netz und ums wasserdicht zu machen vom LAN IP Netz auch alles ins Gäste IP Netz.

All das passiert zentral so das du einen einzigen Punkt hast den du managen musst und wo deine Sicherheitseinstellungen relevant sind.

Fertig !

Wie willst du denn dein chaotisches Design managen ? Ein Fehler und du hast irgendwo ein Loch oder nix geht mehr ! Wie willst du oder noch schlimmer deine Urlaubsvertretung das denn überblicken und bei einer kleinen Änderung sage und schreibe 5 Firewallregeln für ein popeliges Gast WLAN anpassen?

So ein von hinten durch die Brust ins Auge Design macht doch kein normaler Mensch ...oder normaler Netzwerker und zeugt eigentlich eher von Planlosigkeit, sorry.

Das sieht dann so aus wenn man es richtig und managebar macht:

Die Details erklärt dir ein Tutorial hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nur das du es mit simplen APs machst und der tagged VLAN Link am Switch hängt....

Einfacher gehts doch nicht, oder ??

Völlig unerklärlich sind neben den überflüssigen Etagen MWs auch die beiden Internet MWs oben mit .0.1 und .0.8 ? Wozu sollen die denn gut sein bzw. wieso 2 mal MW ?? Das Design ist etwas "krank" mit Verlaub gesagt....

Nochwas zu den Firewall Regeln !

Diese werden chronlogisch der Reihe nach abgearbeitet. Um also vom Gäste WLAN den Zugriff auf das Produktiv LAN und die DMZ zu blocken gibst du der Reihe nach in den Firewall Rules ein (Reihenfolge ist hier essentiell wichtig !):

Die Angabe 192.168.0.0 /16 mit einer 16 Bit Maske ist komplett falsch, denn damit sind ALLE Netzwerke gemeint die in den ersten 2 Bytes die 192.186.x.y haben also auch deine Gast WLAN. Vergiss das also ganz schnell !!

Du arbeitest oder musst mit /24er Masken arbeiten die die ersten 3 Bytes als IP Netze maskieren !!

Deine Etagenswitches verbindest du mit einem tagged Link wo du 2 VLANs drüber legst. Einmal das normale LAN (Produktivnetz) und einmal das Gäste WLAN mit seinen APs.

Beides bringst du mit einem tagged Link ebenfalls auf die Monowall und richtest ein Captive Portal für die Gäste ein, der WAN Port geht zum Internet Router.

Vom Gäste Port an der MW verbietest du mit einer Firewall Regel alles ins LAN IP Netz und ums wasserdicht zu machen vom LAN IP Netz auch alles ins Gäste IP Netz.

All das passiert zentral so das du einen einzigen Punkt hast den du managen musst und wo deine Sicherheitseinstellungen relevant sind.

Fertig !

Wie willst du denn dein chaotisches Design managen ? Ein Fehler und du hast irgendwo ein Loch oder nix geht mehr ! Wie willst du oder noch schlimmer deine Urlaubsvertretung das denn überblicken und bei einer kleinen Änderung sage und schreibe 5 Firewallregeln für ein popeliges Gast WLAN anpassen?

So ein von hinten durch die Brust ins Auge Design macht doch kein normaler Mensch ...oder normaler Netzwerker und zeugt eigentlich eher von Planlosigkeit, sorry.

Das sieht dann so aus wenn man es richtig und managebar macht:

Die Details erklärt dir ein Tutorial hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nur das du es mit simplen APs machst und der tagged VLAN Link am Switch hängt....

Einfacher gehts doch nicht, oder ??

Völlig unerklärlich sind neben den überflüssigen Etagen MWs auch die beiden Internet MWs oben mit .0.1 und .0.8 ? Wozu sollen die denn gut sein bzw. wieso 2 mal MW ?? Das Design ist etwas "krank" mit Verlaub gesagt....

Nochwas zu den Firewall Regeln !

Diese werden chronlogisch der Reihe nach abgearbeitet. Um also vom Gäste WLAN den Zugriff auf das Produktiv LAN und die DMZ zu blocken gibst du der Reihe nach in den Firewall Rules ein (Reihenfolge ist hier essentiell wichtig !):

- deny source 'Gast WLAN' target LAN"

- deny source 'Gast WLAN' target DMZ"

- permit source 'Gast WLAN' target any"

Die Angabe 192.168.0.0 /16 mit einer 16 Bit Maske ist komplett falsch, denn damit sind ALLE Netzwerke gemeint die in den ersten 2 Bytes die 192.186.x.y haben also auch deine Gast WLAN. Vergiss das also ganz schnell !!

Du arbeitest oder musst mit /24er Masken arbeiten die die ersten 3 Bytes als IP Netze maskieren !!

Du kannst auf der m0n0wall via Traffic-Shaper den VOIP traffic über das WAN Interface priorisieren. Den Rest musst du dann über die Switches(QoS) priorisieren. Ich weiß allerdings nicht ob das bei allen Herstellern so einfach geht. Mit Cisco iOs auf jeden Fall. Die günstigere alternative wäre wahrscheinlich von HP (ProCurve) - die sollten das auch können. Mit iOs (cisco) kannst du auch generell die Bandbreite eines Ports definieren. Gruß

PS: Von Cisco SMB gibt es mittlerweile auch Switches die man über Webinterface ohne große Kenntnisse managen kann: http://www.cisco.com/cisco/web/solutions/small_business/products/router ...

PS: Von Cisco SMB gibt es mittlerweile auch Switches die man über Webinterface ohne große Kenntnisse managen kann: http://www.cisco.com/cisco/web/solutions/small_business/products/router ...

Zitat von @tonabnehmer:

die beiden m0n0walls oben in der Grafik mit 192.168.0.1 und .0.8 sollen oder müssen(?) getrennt bleiben. Wir haben zwei

separate Internetzugänge. Einen für das LAN (Arbeitsplatzrechner) und einen für unsere Server und Dienste in der

DMZ. Soweit ich weiss kann m0n0wall kein Dual WAN. Zumal wir für die DMZ Internetleitung outbound traffic shaping

benötigen und auf beiden Leitungen unabhängige VPNs. Geht so ein Dual WAN mit m0n0wall oder anderen freien Firewalls?

die beiden m0n0walls oben in der Grafik mit 192.168.0.1 und .0.8 sollen oder müssen(?) getrennt bleiben. Wir haben zwei

separate Internetzugänge. Einen für das LAN (Arbeitsplatzrechner) und einen für unsere Server und Dienste in der

DMZ. Soweit ich weiss kann m0n0wall kein Dual WAN. Zumal wir für die DMZ Internetleitung outbound traffic shaping

benötigen und auf beiden Leitungen unabhängige VPNs. Geht so ein Dual WAN mit m0n0wall oder anderen freien Firewalls?

http://de.wikipedia.org/wiki/PfSense

Zitat von @tonabnehmer:

In der pfSense Doku finde ich nur Beispiele für Load Balancing und Failover. Bist Du sicher, dass pfSense Dual WAN wie ich es

möchte kann?

In der pfSense Doku finde ich nur Beispiele für Load Balancing und Failover. Bist Du sicher, dass pfSense Dual WAN wie ich es

möchte kann?

Man kann wohl auch gezielt Traffic auf ein bestimmtes WAN-Interface routen. "Policy Routing" ist das Stichwort.

http://forum.pfsense.org/index.php?topic=2615.0

@tonabnehmer

Du irrst, du sollst keine MW mit integriertem AP verwenden das ist so nicht gemeint in der Skizze und hast du missverstanden. In deinen Umfeld machen es nur Sinn separate APs zu verwenden. WLAN fähige MWs wäre hier eh eine unsinnige Materialschlacht. Vergiss das schnell.

Wenn ihr Billigswitches verwendet die kein VLAN können müsst ihr generell in neue Switch Hardware investieren. Ob das Sinn macht kannst du selber entscheiden. Generell ist es immer von Vorteil VLAN fähige Switches zu verwenden die heute nicht mehr kosten. Somit hast du immer die Option separate LANs über die gleiche Infrastruktur verteilen zu können.

Deine Ausführungen zu VLAN Designs und tagged Uplinks sind absolut korrekt. Bei VLAN Switches kann man Voice Traffic usw. immer priorisieren, das ist kein Thema. Deine Anmerkungen was die Gesamtbandbreite der tagged Etagen Uplinks anbetrifft ist in der Theorie richtig gehen aber davon aus das die Bandbreiten konstant sind was im Ethernet niemals gegeben ist.. Du weist selber das Ethernets einen Burst Traffic Charakter haben so das Überlastungen generell sehr selten sind zumal die Volumina von Voice (64 kBit pro Gespräch) und WLAN eher marginal sind.

Ansonst hat man bei VLAN Switches immer die Möglichkeit mehrere Uplink Leitungen zu bündeln (Trunks) um so die Bandbreite problemlos zu vervielfachen...das ist also nicht das Thema !

Die Frage die sich für dich stellt ist ob du wirklich alles anfassen willst. Wenn es nur um ein dödeliges Gast WLAN geht solltest du dir besser von dem Partner einen zusätzlichen Etagen Uplink patchen lassen und dort entweder die APs direkt anschliessen oder wenn du mehrere benötigst eben mit kleinen 5 Port Switches die Etagen nur fürs WLAN vernetzt.

Wenn du pfiffig bist benutzt du hierfür schon gleich VLAN fähige Switches wie z.B. den im o.a. Tutorial vorgestellten 16 Port Trendnet Switch. In Verbindung mit ESSID fähigen WLAN Accesspoints wie den ebenfalls im Tutorial vorgestellten Edimax APs kannst du über einen AP mehrere WLAN SSIDs (Kennungen ) aufspannen z.B. eine WPA-2 verschlüsselte mit Captive_Portal für die Gäste. Und das alles simpel über eine Infrastruktur.

Damit hast du die Chance das du das bestehende Netz nicht anfassen musst und gleichzeitig aber Erfahrungen mit VLANs sammeln kannst.

Ggf. nimmst du die Trentnet o.a. Switche dann in 24 Port und wenn deine WLAN Infrastruktur rennt migrierst du danan ganz langsam auch dein LAN und VoIP VLAN auf diese Switche und entsorgst danach die derzeitigen Billigteile.

So sähe ein sinnvoller Migrationsplan aus. Muss aber nicht du kannst das jetzt geforderte WLAN auch mit der o.a. einfachen 2ten parallelen Struktur aufbauen.

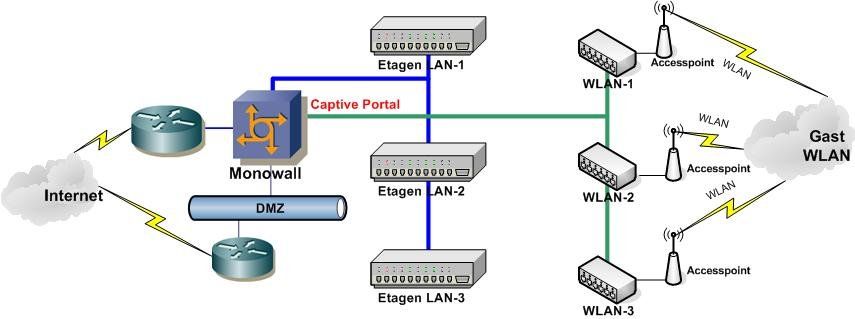

Wenn du alles richtig gemacht hast sieht das dann so aus:

Wie du auch hier siehst benötigst du lediglich eine Monowall dazu ! Das bestehende Netzwerk musst du dafür nicht antasten und kannst das erstmal so integrieren.

Wenn du ggf. bei der Beschaffung schon etwas intelligentere Komponenten kaufst wie ESSID fähige APs und ggf. VLAN Switches dann bist du für die Zukunft gerüstet.

Hängt von deinem Budget ab....also kannst du das selber entscheiden ! Beide Optionen funktionieren problemlos !

Du irrst, du sollst keine MW mit integriertem AP verwenden das ist so nicht gemeint in der Skizze und hast du missverstanden. In deinen Umfeld machen es nur Sinn separate APs zu verwenden. WLAN fähige MWs wäre hier eh eine unsinnige Materialschlacht. Vergiss das schnell.

Wenn ihr Billigswitches verwendet die kein VLAN können müsst ihr generell in neue Switch Hardware investieren. Ob das Sinn macht kannst du selber entscheiden. Generell ist es immer von Vorteil VLAN fähige Switches zu verwenden die heute nicht mehr kosten. Somit hast du immer die Option separate LANs über die gleiche Infrastruktur verteilen zu können.

Deine Ausführungen zu VLAN Designs und tagged Uplinks sind absolut korrekt. Bei VLAN Switches kann man Voice Traffic usw. immer priorisieren, das ist kein Thema. Deine Anmerkungen was die Gesamtbandbreite der tagged Etagen Uplinks anbetrifft ist in der Theorie richtig gehen aber davon aus das die Bandbreiten konstant sind was im Ethernet niemals gegeben ist.. Du weist selber das Ethernets einen Burst Traffic Charakter haben so das Überlastungen generell sehr selten sind zumal die Volumina von Voice (64 kBit pro Gespräch) und WLAN eher marginal sind.

Ansonst hat man bei VLAN Switches immer die Möglichkeit mehrere Uplink Leitungen zu bündeln (Trunks) um so die Bandbreite problemlos zu vervielfachen...das ist also nicht das Thema !

Die Frage die sich für dich stellt ist ob du wirklich alles anfassen willst. Wenn es nur um ein dödeliges Gast WLAN geht solltest du dir besser von dem Partner einen zusätzlichen Etagen Uplink patchen lassen und dort entweder die APs direkt anschliessen oder wenn du mehrere benötigst eben mit kleinen 5 Port Switches die Etagen nur fürs WLAN vernetzt.

Wenn du pfiffig bist benutzt du hierfür schon gleich VLAN fähige Switches wie z.B. den im o.a. Tutorial vorgestellten 16 Port Trendnet Switch. In Verbindung mit ESSID fähigen WLAN Accesspoints wie den ebenfalls im Tutorial vorgestellten Edimax APs kannst du über einen AP mehrere WLAN SSIDs (Kennungen ) aufspannen z.B. eine WPA-2 verschlüsselte mit Captive_Portal für die Gäste. Und das alles simpel über eine Infrastruktur.

Damit hast du die Chance das du das bestehende Netz nicht anfassen musst und gleichzeitig aber Erfahrungen mit VLANs sammeln kannst.

Ggf. nimmst du die Trentnet o.a. Switche dann in 24 Port und wenn deine WLAN Infrastruktur rennt migrierst du danan ganz langsam auch dein LAN und VoIP VLAN auf diese Switche und entsorgst danach die derzeitigen Billigteile.

So sähe ein sinnvoller Migrationsplan aus. Muss aber nicht du kannst das jetzt geforderte WLAN auch mit der o.a. einfachen 2ten parallelen Struktur aufbauen.

Wenn du alles richtig gemacht hast sieht das dann so aus:

Wie du auch hier siehst benötigst du lediglich eine Monowall dazu ! Das bestehende Netzwerk musst du dafür nicht antasten und kannst das erstmal so integrieren.

Wenn du ggf. bei der Beschaffung schon etwas intelligentere Komponenten kaufst wie ESSID fähige APs und ggf. VLAN Switches dann bist du für die Zukunft gerüstet.

Hängt von deinem Budget ab....also kannst du das selber entscheiden ! Beide Optionen funktionieren problemlos !

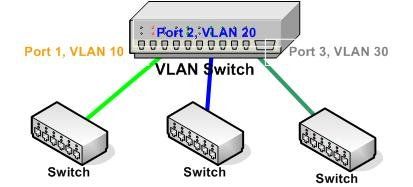

1) Zuordnung Endgerät zu VLAN

A.: Ja, auf den Switches richtest du die VLANs (VLAN IDs) ein und ordnest jedem Port statisch einen VLAN zu. Zusätzlich dann auch den tagged Uplink auf den Zentralswitch. Das hast du richtig erkannt. Entsprechendes gilt dann natürlich analog auch für den zentralen Switch !

Wenn du etwas bessere dieser 5/8er Switches hast kannst du die VLANs auch anhand ihrer Mac Adressen (oder AD Usernamen oder einer Kombination beider) immer dynamisch zuordnen:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch --> dynamische VLAN Zuordnung

Das hat dann den Vorteil das Mitarbeiter frei umziehen können mit PC und Telefon und "ihre" VLANs dann immer automatisch mitnehmen. Zudem hast du eine zentralisierte Sicherheit das so keinerlei Fremdgeräte in dein Produktivnetz kommen.

2) VoIP VLAN Priorisierung

A.: Das ist je nach Hersteller unterschiedlich. Generell kann man aber sagen das auch die schlimmsten Billigheimer 802.1p Priorisierung auf VLAN Switches problemlos supporten. Du kannst also immer deinen Voice Traffic auf allen Switches priorisieren, wenn es nicht so oder so schon wie bei vielen Herstellern Standard ist das Pakete mit entsprechenden ToS Settings priorisiert werden. Egal in welchem VLAN.

Also auch das ist kein Thema mehr auch wenn du D-Link, NetGear & Co. kaufen solltest weil das Geld nicht reicht !

VoIP fähig müssten sie nur sein wenn du die Telefone mit Strom versorgen musst über die Ethernet Leitung (Stichwort PoE, 802.3af) Dann macht es natürlich durchaus Sinn PoE Switches zu erwerben um dir die Frickelei mit Steckernetzteilen an jedem Telefon oder WLAN Accesspoint zu ersparen !

3.)

A.: Hängt wie immer von deinem Budget ab, deshalb ist einen Empfehlung ins Balue Blödsinn. Was willst du hier also hören ?? Cisco, Brocade, HP D-Link ?

(Das Grafik Programm ist Visio mit ein paar freien Logos von Cisco oder Omnigraffle (Mac) mit den gleichen Logos.)

A.: Ja, auf den Switches richtest du die VLANs (VLAN IDs) ein und ordnest jedem Port statisch einen VLAN zu. Zusätzlich dann auch den tagged Uplink auf den Zentralswitch. Das hast du richtig erkannt. Entsprechendes gilt dann natürlich analog auch für den zentralen Switch !

Wenn du etwas bessere dieser 5/8er Switches hast kannst du die VLANs auch anhand ihrer Mac Adressen (oder AD Usernamen oder einer Kombination beider) immer dynamisch zuordnen:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch --> dynamische VLAN Zuordnung

Das hat dann den Vorteil das Mitarbeiter frei umziehen können mit PC und Telefon und "ihre" VLANs dann immer automatisch mitnehmen. Zudem hast du eine zentralisierte Sicherheit das so keinerlei Fremdgeräte in dein Produktivnetz kommen.

2) VoIP VLAN Priorisierung

A.: Das ist je nach Hersteller unterschiedlich. Generell kann man aber sagen das auch die schlimmsten Billigheimer 802.1p Priorisierung auf VLAN Switches problemlos supporten. Du kannst also immer deinen Voice Traffic auf allen Switches priorisieren, wenn es nicht so oder so schon wie bei vielen Herstellern Standard ist das Pakete mit entsprechenden ToS Settings priorisiert werden. Egal in welchem VLAN.

Also auch das ist kein Thema mehr auch wenn du D-Link, NetGear & Co. kaufen solltest weil das Geld nicht reicht !

VoIP fähig müssten sie nur sein wenn du die Telefone mit Strom versorgen musst über die Ethernet Leitung (Stichwort PoE, 802.3af) Dann macht es natürlich durchaus Sinn PoE Switches zu erwerben um dir die Frickelei mit Steckernetzteilen an jedem Telefon oder WLAN Accesspoint zu ersparen !

3.)

A.: Hängt wie immer von deinem Budget ab, deshalb ist einen Empfehlung ins Balue Blödsinn. Was willst du hier also hören ?? Cisco, Brocade, HP D-Link ?

(Das Grafik Programm ist Visio mit ein paar freien Logos von Cisco oder Omnigraffle (Mac) mit den gleichen Logos.)

Nein, logischerweise niemals auf einem AP, denn verschwindet der einmal bricht deine IP Adressierung zusammen...vergiss das also ganz schnell.

Die IP Adressvergabe im Gast (W)LAN macht immer zentral der DHCP Server auf der Monowall !!

Die IP Adressen der Accesspoints setzt du außerhalb des DHCP Bereiches und schaltest ggf. vorhandenen DHCP Server dort AB ! Zudem konfigurierst du die IPs als Ausnahme im Captive Portal und richtest eine Firewall Regel ein das du diese IP Adressen auch von außerhalb erreichen kannst um die APs managen zu können bei Bedarf.

Die IP Adressen der APs werden ausschliesslich nur für Konfigurieren bzw. Management benutzt mehr nicht.

Die IP Adressvergabe im Gast (W)LAN macht immer zentral der DHCP Server auf der Monowall !!

Die IP Adressen der Accesspoints setzt du außerhalb des DHCP Bereiches und schaltest ggf. vorhandenen DHCP Server dort AB ! Zudem konfigurierst du die IPs als Ausnahme im Captive Portal und richtest eine Firewall Regel ein das du diese IP Adressen auch von außerhalb erreichen kannst um die APs managen zu können bei Bedarf.

Die IP Adressen der APs werden ausschliesslich nur für Konfigurieren bzw. Management benutzt mehr nicht.

Nein, das hast du in der Tat falsch verstanden. Die können doch niemals IPs aus dem internen LAN bekommen. Damit hättest du ja falsche IPs im Gastnetz !! und ausserdem doppelte IPs in 2 Segmenten...vergiss das also ganz schnell wieder !!

DHCP für Gast WLAN ist OK...alles richtig ! Aber...

Du willst ja sicher irgendwann mal vielleicht die APs im Gast WLAN managen... Dafür sollten diese dann einen IP Adresse aus dem Gast WLAN haben aber die darf NICHT im DHCP Bereich liegen logischerweise sonst besteht die Gefahr der IP Adress Dopplung !

Die AP IP Adressen nimmst du aus dem Hotsport raus, damit die ohne Captive Portal passieren können, sonst kannst du von aussen ja logischerweise nicht drauf zugreifen.

Das ist eher eine kosmetische Hilfestellung wenn du die APs von außen managen willst ! Wenn du das gar nicht willst oder sie nur direkt aus dem Gastnetz managen willst dann vergiss diesen Punkt einfach !

DHCP für Gast WLAN ist OK...alles richtig ! Aber...

Du willst ja sicher irgendwann mal vielleicht die APs im Gast WLAN managen... Dafür sollten diese dann einen IP Adresse aus dem Gast WLAN haben aber die darf NICHT im DHCP Bereich liegen logischerweise sonst besteht die Gefahr der IP Adress Dopplung !

Die AP IP Adressen nimmst du aus dem Hotsport raus, damit die ohne Captive Portal passieren können, sonst kannst du von aussen ja logischerweise nicht drauf zugreifen.

Das ist eher eine kosmetische Hilfestellung wenn du die APs von außen managen willst ! Wenn du das gar nicht willst oder sie nur direkt aus dem Gastnetz managen willst dann vergiss diesen Punkt einfach !

Sorry, da hast du natürlich Recht ! Die APs haben ihre Management IP Adresse immer im default VLAN 1. Alle anderen ESSIDs bzw. die korrespondierenden VLANs dazu haben natürlich keine IP auf dem AP, wäre ja auch unsinnig.

Ist dann die Frage was du mit dem VLAN 1 machst. Am besten dann keine ESSID dran binden und mit ins interne oder in ein Management VLAN.

Ist dann die Frage was du mit dem VLAN 1 machst. Am besten dann keine ESSID dran binden und mit ins interne oder in ein Management VLAN.