Mikrotik CAP Ac Problem mit Draytek Vigor

Hallo zusammen,

ich bin noch recht neu in der Mikrotik Welt und möchte damit meine Unifi Ap`s ersetzen.

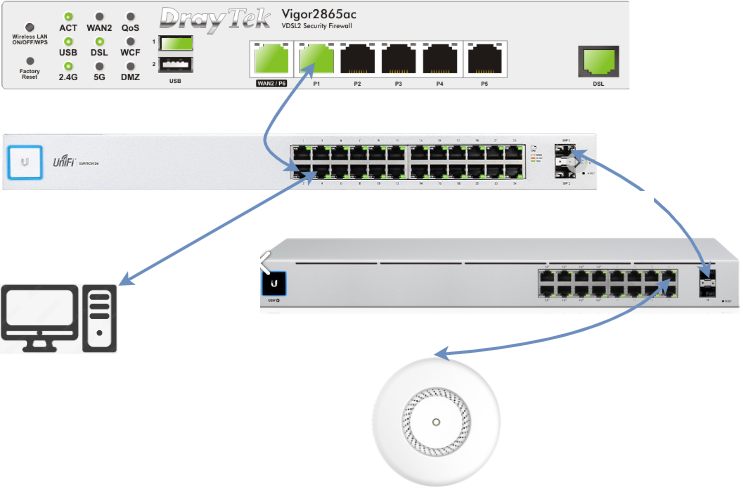

Folgendes Setup

Router Draytek Vigor <-> Unifi Switch <-> Unifi POE Switch <-> Mikrotik CAP Ac

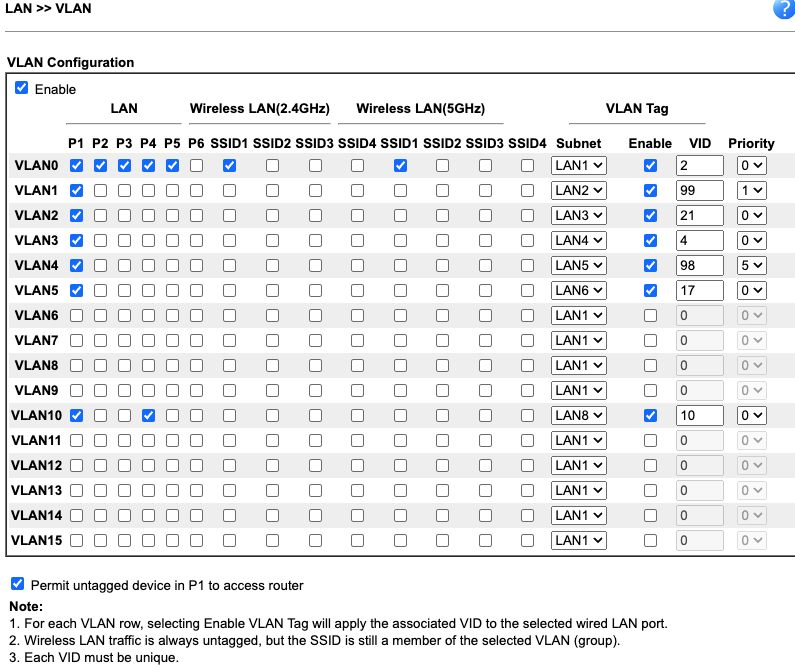

Der Vigor verwaltet DHCP Pools und VLANs, alle VLANS sind auf P1 verfügbar.

Auf dem Mikrotik gibt es drei SSID`s mit den VLAN Tags 17, 98 und 99. Der Trunc zum Vigor hat den VLAN Tag 2

VLAN 17 -> 192.168.17.0

VLAN 98 -> 192.168.98.0

VLAN 99 -> 192.168.99.0

VLAN 2 -> 192.168.0.x (Vigor 192.168.0.1, Mikrotik AP 192.168.0.200 auf ether1)

Ich kann mich mit allen SSID`s verbinden und bekomme auch jeweils eine IP aus dem richtigen Netz und habe Internetzugang.

Allerdings erreich ich jetzt von meinem PC aus, der per LAN ans Netzwerk mit einer Adresse 192.168.0.x verbunden, den Mikrotik AP auf 192.168.0.200 nicht. Ich kann ihn nicht pingen (192.168.0.1 geht) und auch nicht mit Winbox erreichen.

Wenn ich mich mit meinen Laptop auf ether2 des Mikrotik verbinde mit Winbox kann ich vom Terminal aus das Gateway 192.168.0.1 nicht pingen (192.168.0.200 geht).

Auf dem Vigor habe ich keine Firewall regeln aktiv außer eine "Default Data Filter"

xNetBios -> DNS LAN/DMZ/RT/VPN -> WAN Any Any TCP/UDP, Port: from 137~139 to 53 Block Immediately

keine Ahnung was die bewirkt, ich glaub die ist Standardmäßig drauf?..

Hat jemand eine Idee was hier faul sein könnte?

Ich häng mal noch meine Mikrotik Config an.

Wäre für jeden Tip dankbar!

ich bin noch recht neu in der Mikrotik Welt und möchte damit meine Unifi Ap`s ersetzen.

Folgendes Setup

Router Draytek Vigor <-> Unifi Switch <-> Unifi POE Switch <-> Mikrotik CAP Ac

Der Vigor verwaltet DHCP Pools und VLANs, alle VLANS sind auf P1 verfügbar.

Auf dem Mikrotik gibt es drei SSID`s mit den VLAN Tags 17, 98 und 99. Der Trunc zum Vigor hat den VLAN Tag 2

VLAN 17 -> 192.168.17.0

VLAN 98 -> 192.168.98.0

VLAN 99 -> 192.168.99.0

VLAN 2 -> 192.168.0.x (Vigor 192.168.0.1, Mikrotik AP 192.168.0.200 auf ether1)

Ich kann mich mit allen SSID`s verbinden und bekomme auch jeweils eine IP aus dem richtigen Netz und habe Internetzugang.

Allerdings erreich ich jetzt von meinem PC aus, der per LAN ans Netzwerk mit einer Adresse 192.168.0.x verbunden, den Mikrotik AP auf 192.168.0.200 nicht. Ich kann ihn nicht pingen (192.168.0.1 geht) und auch nicht mit Winbox erreichen.

Wenn ich mich mit meinen Laptop auf ether2 des Mikrotik verbinde mit Winbox kann ich vom Terminal aus das Gateway 192.168.0.1 nicht pingen (192.168.0.200 geht).

Auf dem Vigor habe ich keine Firewall regeln aktiv außer eine "Default Data Filter"

xNetBios -> DNS LAN/DMZ/RT/VPN -> WAN Any Any TCP/UDP, Port: from 137~139 to 53 Block Immediately

keine Ahnung was die bewirkt, ich glaub die ist Standardmäßig drauf?..

Hat jemand eine Idee was hier faul sein könnte?

Ich häng mal noch meine Mikrotik Config an.

Wäre für jeden Tip dankbar!

# 1970-01-02 00:27:18 by RouterOS 7.14.1

# software id = Q3XX-5EBT

#

# model = RBcAPGi-5acD2nD

# serial number =

/interface bridge

add ingress-filtering=no name=bridge1 protocol-mode=none vlan-filtering=yes

/interface ethernet

set [ find default-name=ether2 ] name=emergaccess

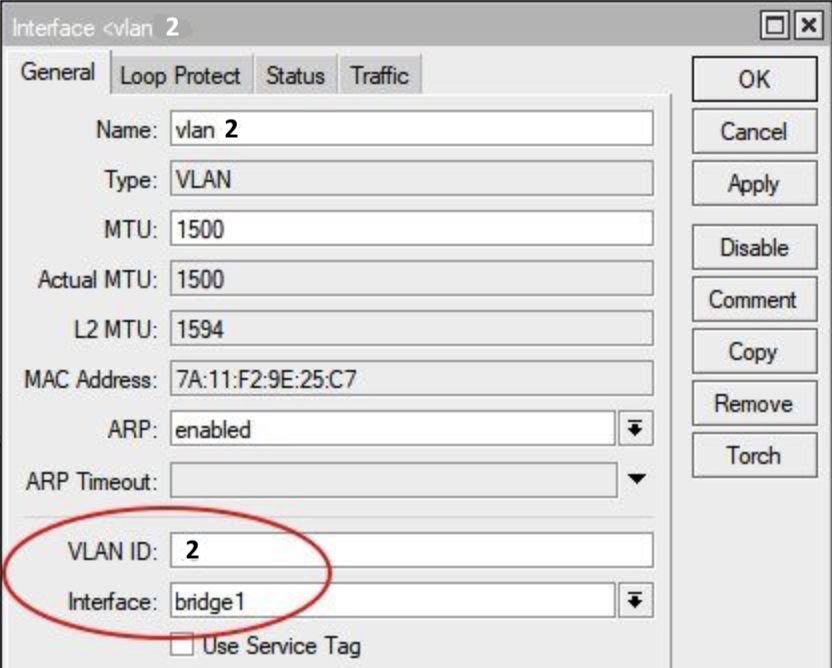

/interface vlan

add interface=bridge1 name=Base_VLAN vlan-id=2

/interface wifi security

add authentication-types=wpa2-psk,wpa3-psk disabled=no name=sec1_mktHome wps=disable passphrase=test1234

add authentication-types=wpa2-psk,wpa3-psk disabled=no name=sec2_mktIoT wps=disable passphrase=test1234

add authentication-types=wpa2-psk,wpa3-psk disabled=no name=sec3_mktHomeOffice wps=disable passphrase=test1234

/interface wifi configuration

add country=Germany disabled=no mode=ap name=cfg1_mktHome security=sec1_mktHome ssid=mktHome

add country=Germany disabled=no mode=ap name=cfg2_mktIoT security=sec2_mktIoT ssid=mktIoT

add country=Germany disabled=no mode=ap name=cfg3_HomeOffice security=sec3_mktHomeOffice ssid=mktHomeOffice

/interface wifi

set [ find default-name=wifi1 ] configuration=cfg1_mktHome \

configuration.mode=ap disabled=no

set [ find default-name=wifi2 ] configuration=cfg1_mktHome \

configuration.mode=ap disabled=no

add configuration=cfg2_mktIoT configuration.mode=ap disabled=no mac-address=\

D6:01:C3:13:82:6B master-interface=wifi1 name=wifi3

add configuration=cfg2_mktIoT configuration.mode=ap disabled=no mac-address=\

D6:01:C3:13:82:6C master-interface=wifi2 name=wifi4

add configuration=cfg3_HomeOffice configuration.mode=ap disabled=no \

mac-address=D6:01:C3:13:82:6D master-interface=wifi1 name=wifi5

add configuration=cfg3_HomeOffice configuration.mode=ap disabled=no \

mac-address=D6:01:C3:13:82:6E master-interface=wifi2 name=wifi6

/ip hotspot profile

set [ find default=yes ] html-directory=hotspot

/interface bridge port

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi1 pvid=17

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi2 pvid=17

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi3 pvid=98

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi4 pvid=98

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi5 pvid=99

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-untagged-and-priority-tagged interface=wifi6 pvid=99

add bridge=bridge1 ingress-filtering=yes frame-types=admit-only-vlan-tagged interface=ether1

/interface bridge vlan

add bridge=bridge1 tagged=ether1 untagged=wifi1,wifi2 vlan-ids=17

add bridge=bridge1 tagged=ether1 untagged=wifi3,wifi4 vlan-ids=98

add bridge=bridge1 tagged=ether1 untagged=wifi5,wifi6 vlan-ids=99

add bridge=bridge1 tagged=bridge1,ether1 vlan-ids=2

/ip address

add address=192.168.0.200/24 interface=Base_VLAN network=192.168.0.0

add address=192.168.88.1/24 interface=emergaccess network=192.168.88.0

#error exporting "/ip/hotspot/walled-garden" (timeout)

/ip dns

set allow-remote-requests=yes servers=192.168.0.1

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=192.168.0.1 \

routing-table=main suppress-hw-offload=no

/system note

set show-at-login=no

/interface list

add name=MGMT

/interface list member

add interface=Base_VLAN list=MGMT

add interface=emergaccess list=MGMT

/ip neighbor discovery-settings

set discover-interface-list=MGMT

/ip dns

set allow-remote-requests=yes servers=192.168.0.1

/tool mac-server

set allowed-interface-list=NONE

/tool mac-server mac-winbox

set allowed-interface-list=MGMTPlease also mark the comments that contributed to the solution of the article

Content-Key: 73046692207

Url: https://administrator.de/contentid/73046692207

Printed on: April 27, 2024 at 09:04 o'clock

15 Comments

Latest comment

Allerdings erreich ich jetzt von meinem PC aus, der per LAN ans Netzwerk mit einer Adresse 192.168.0.x verbunden, den Mikrotik AP auf 192.168.0.200 nicht. Ich kann ihn nicht pingen (192.168.0.1 geht) und auch nicht mit Winbox erreichen.

Dein PC muss am Draytek an einem Access-Port angeschlossen sein dessen PVID auf 2 steht wenn du das MAC Discovery der Winbox nutzen willst, oder in einem separaten Subnetz von dem aus du in das andere Subnetz über den Draytek routest und dann über die IP in der Winbox gehst.Wenn ich mich mit meinen Laptop auf ether2 des Mikrotik verbinde mit Winbox kann ich vom Terminal aus das Gateway 192.168.0.1 nicht pingen (192.168.0.200 geht).

Da du laut deiner Konfig an Ether1 des MK kein SRC-NAT machst muss es auf dem Draytek eine statische Route für das 192.168.88.0/24 angelegt werden die auf den Mikrotik als GW (192.168.0.200) zeigt, denn sonst kennt der das Netz des Mikrotik ja nicht und schickt die Antwortpakete dann an sein Def GW (ins Internet) statt an den Mikrotik 😉.Gruß pp.

und möchte damit meine Unifi Ap`s ersetzen.

Kann man machen, ist halt in 2024 maximaler Unsinn! Noch dazu, wenn man eh schon Unifi-HW im LAN hat 😉Unifi Switch <-> Unifi POE Switch

Sind das vLAN-fähige Switche? Sind die controllergesteuert konfiguriert? Ist dort ebenfalls der vlan-trunk konfiguriert?Setup:

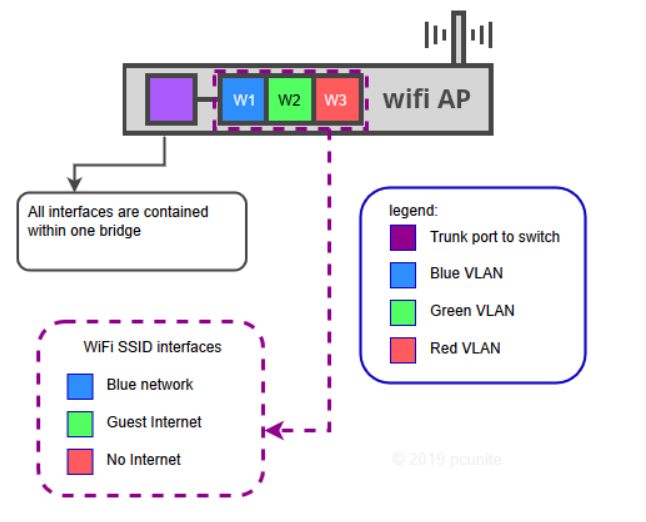

Der MT läuft ja hier nicht als Router, sondern vergl. nem Switch. Guck Dir mal bitte folgende Anleitung an. Manches finde ich bei Dir wieder, manches nicht (ist aber auch chip-abhängig). Zumindest bei meinem CRS findest Du unter Interface –> vLAN nur das mgmnt-vlan:https://help.mikrotik.com/docs/display/ROS/Basic+VLAN+switching (routing musst Du Dir dazudenken 😉

WAN Any Any TCP/UDP

Auf dem WAN-Port fände ich das eher sportlich? Da erwarte ich alles raus, nix rein. Aber ich bin auch kein Vigor-Spezl. Vielleicht besser nen eigenen Thread unter Firewall eröffnen.

Zitat von @SanchHa:

Wie gesagt, am Draytek sind sämtlich VLANS an P1 verfügbar, auch mein PC hängt an diesem.

Untagged kann ein Port immer nur in einem einzigen VLAN hängen!Wie gesagt, am Draytek sind sämtlich VLANS an P1 verfügbar, auch mein PC hängt an diesem.

Und Neighbor Discovery des MK geht nur im selben Subnetz, ansonsten nur über IP.

Hm, ganz verstehe ich das jetzt nicht. Ich habe jetzt mal vom Terminal folgenden Ping ausgeführt.

ping 192.168.0.1 src-address=192.168.0.200

Damit müsste er ja über ether1 rauspingen. Hat aber auch nichts gebracht

Dann ist das VLAN mit der ID 2 am Draytek wohl nicht getagged denn du taggst es ja an Ether1. Wo steht die PVID am Port des Vigor zum Mikrotik? Ist VLAN2 dort auch getagged? Wenn nicht das tagging von VLAN2 am Mikrotik mal rausnehmen und über die PVID am Draytek auf das VLAN2 mappen.ping 192.168.0.1 src-address=192.168.0.200

Damit müsste er ja über ether1 rauspingen. Hat aber auch nichts gebracht

Deine Config des Draytek fehlt hier ja völlig ☹️

Dann ist das VLAN mit der ID 2 am Draytek wohl nicht getagged denn du taggst es ja an Ether1

Die Beschreibung des TOs "...Der Trunc zum Vigor hat den VLAN Tag 2" ist ja auch etwas wirr, denn danach zählt er auch noch alle weitere VLANs auf die (vermutlich) dann an dem Trunkport wohl ebenfalls getagged sind?! 🤔Ein klassisches One armed Router oder Router on a Stick Design also mit einem externen Router an einem Layer 2 VLAN Switch wie es dieses Tutorial bzw. auch das Mikrotik Tutorial im Detail beschreibt.

Sehr wahrscheinlich hat der TO, wie Kollege @puderpader schon richtig sagt, das Handling mit dem Native VLAN (PVID VLAN) am Trunk Port falsch gemacht und nicht bedacht das das immer UNtagged ist. Ein Fehler der häufig an Trunk Ports nicht bedacht wird.

habe 3 Unifi AP`s. Zwei Davon EOL, der dritte ist abgeraucht. Ich brauche jetzt auch noch einen vierten für die Garage. Mikrotiks sind günstiger, flexibler (wenn man damit umgehen kann, ich arbeite dran face-smile ) Langfristig wollte ich mich von Unifi trennen.

EOL bei nem Wifi. Und? Was passiert denn dann?

Kannst natürlich machen was Du willst. Nur ist der CAP ac Wifi 5 Wave 1 und damit technisch 12 Jahr alt. Und mW. nicht updatefähig wegen der lütten HW-Ausstattung. Was u.a. dazu führt, dass Du nicht mit dem aktuellen Capsman arbeiten kannst. Übrigens genauso alt wie der Unifi AP AC, der häufig verbaut wurde.

Und natürlich hast Du mit MT mehr Möglichkeiten,und der Kram ist irgendwie auch lehrreich. Bloß - gerade im Wifi-Bereich - hinken sie halt immer Jahre hinter den Unifis hinterher. Weswegen ein Wechsel eher bei Switch/Router angedacht sein könnte/sollte.

Aber jeder soll machen wie er will. Viel Erfolg!

Nach der etwas wirren Draytek VLAN Konfig sieht es so aus das der Port 1 ein klassischer Trunk (Uplink) Port ist mit:

Entsprechend muss auf dem Unfi Gegenstück und auch dem daran kaskadierten PoE Switch diese Trunk Ports gleich konfiguriert sein damit diese VLANs transparent über die Switch Infrastruktur weitergegeben werden. (Siehe dazu auch hier)

Ob die VLAN VLAN Zuordnung über die Switches sauber funktioniert kann man sehr leicht mit einem Test PC checken den man in einen entsprechenden untagged Accessport an einem der Switches steckt und prüft ob die IP Adressvergabe korrekt arbeitet.

Gleiches gilt dann für den Mikrotik AP und dessen Switchport. Der AP wird entsprechend dem o.a. MT Tutorial für VLANs konfiguriert. Dort liegt das Management VLAN untagged an (PVID VLAN) und die entsprechenden MSSID VLANs dann tagged.

Wichtig ist hierbei zu beachten:

- PVID, Native VLAN (untagged) = VLAN 2

- Tagged VLANs = 4, 17, 21, 98, 99

Entsprechend muss auf dem Unfi Gegenstück und auch dem daran kaskadierten PoE Switch diese Trunk Ports gleich konfiguriert sein damit diese VLANs transparent über die Switch Infrastruktur weitergegeben werden. (Siehe dazu auch hier)

Ob die VLAN VLAN Zuordnung über die Switches sauber funktioniert kann man sehr leicht mit einem Test PC checken den man in einen entsprechenden untagged Accessport an einem der Switches steckt und prüft ob die IP Adressvergabe korrekt arbeitet.

Gleiches gilt dann für den Mikrotik AP und dessen Switchport. Der AP wird entsprechend dem o.a. MT Tutorial für VLANs konfiguriert. Dort liegt das Management VLAN untagged an (PVID VLAN) und die entsprechenden MSSID VLANs dann tagged.

Wichtig ist hierbei zu beachten:

- Es wird nur ein einziges VLAN IP Interface angelegt das als Management Port arbeitet! Ist dies das VLAN 2 dann als PVID 2 und idealerweise legt man dann einen DHCP Client auf den Port, damit sich der Mikrotik AP aus dem Management IP Netz eine IP Adresse zieht über die er dann via WinBox etc. zu erreichen ist.

- Die MSSID VLANs werden ausschliesslich NUR in der VLAN Bridge angelegt. Keinesfalls bekommen diese ein IP Interfaces, da der AP ja rein nur im Layer 2 laufen soll!

- Die virtuellen MSSID APs weist man dann gemäß MSSID Tutorial den entsprechenden VLAN IDs zu.

- Fertisch

Sieh du man erstmal zu das du dein LAG Routing gewuppt bekommst!!! 🧐

Der Thread ist immer noch offen und wartet auf eine Lösung...!!

Der Thread ist immer noch offen und wartet auf eine Lösung...!!

Das native/untagged VLAN bei Unifi ist VLAN 1

Du meinst im Default, oder? Das PVID VLAN ist ja immer pro Port konfigurierbar.Wirr am Draytek ist "VLAN0". Die 0 ist ID nicht definiert im 802.1q VLAN Standard. Deshalb muss man davon ausgehen das damit ggf. das PVID VLAN gemeint ist. Gemappt ist es auf ID 2. Unklar ist auch was mit dem Haken "Permit untagged device in P1 to access router". Port 1 ist irgendwie untagged...alles wirr und unklar.

Beim PVID VLAN darf man nicht vergessen das dies keine VLAN Information hat. Das empfangende Gerät kann also rein nur nach der statischen Konfig Vorgabe des Ports gehen wohin er das forwarden muss. Der Router kann das VLAN 2 untagged als PVID senden was der Switch dann empfängt aber dort in sein VLAN 1 forwardet. Sowas muss man dann auf dem Radar haben.

Aus der Zeichnung und den Screenshots kann man das nicht sicher klären weil es auf Draytek Seite völlig unklar und verwirrend ist.

auf dem Mikrotik AP drei SSID`s habe die jeweils einem VLAN zugeordnet sind.

Klassisches MSSID Setup also!Diese VLANS funktionieren ja bis zum Router.

Richtig, und wenn sie in der Praxis so funktionieren zeigt das das du im VLAN Setup alles richtig gemacht hast.Also sollte der Weg vom AP bis zum Router ja durchgängig clean sein.

Das ist richtig!Wo ist denn dann dein Problem? Dann ist doch alles OK?! 🤔

Der Knackpunkt ist dein VLAN 2 und WIE das am Mikrotik angebunden ist. Das VLAN IP Interface des APs muss in jedem Fall dann an ein eingerichtetes VLAN 2 gebunden sein

Der 2te wichtige Punkt ist dann wie das VLAN 2 am AP Port konfiguriert wurde?

Wenn es vom Switch als PVID VLAN (untagged) weitergegeben wird muss es auch als PVID eingestellt sein. Andernfalls tagged.

Die Frage ist auch WIE das VLAN 2 am Draytek auf den ersten Switch weitergegeben wird. möglich auch das da der Fehler liegt.

Du kannst das ganz einfach ausprobieren.

Richte am 2ten Switch ein VLAN 2 Access Port ein und klemme da einen Rechner an. Checke oder der eine IP vom Draytek aus dem VLAN 2 bekommt.

Scheitert das machst du den gleichen Test auf dem Switch davor der, der direkt am Draytek hängt.

Bekommt der da auch keine IP oder scheitert ein Ping des VLAN 2 IP Interfaces auf dem Draytek ist dann die Übergabe des VLAN 2 an den ersten Switch schon fehlerhaft!

Pingen konnte ich ihn aber von meinem PC aus nicht.

Sofern das ein Winblows Rechner ist, ist das auch völlig normal. Mitllerweile weiss ja jeder Laie das die lokale Winblows Firewall ICMP Pakete (Ping, Traceroute etc.) blockt. Winblows Rechner sind also generell NICHT anpingbar sofern man dies in deren Firewall nicht entsprechend zulässt!!https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

hab die Ursache jetzt gefunden... Schande über mich

Glückwunsch! 👏 Und... Einsicht ist der erste Weg... PVID ist ja nicht das gleiche wie VLAN ID

So ist es! 😉Das ist immer das Native VLAN, also das VLAN in der ein Switch oder Endgerät ungetaggte Pakete, sprich solche ohne VLAN Information, forwardet!!

Also dringenst noch einmal die hiesigen Ausführungen zum Thema PVID/Native VLAN lesen und verstehen!!

Danke an alle die mir geholfen und ausführlich geantwortet haben

Immer gerne!