Netzwerkstruktur mit LAN, WLAN und Online und Offline Anforderung

Folgendes Problem.

Wir haben ein kleines Netzwerk. Oder eigentlich 2 kleine Netzwerke.

Netz 1:

#Windows Home Server - 1. Generation

#Windows7proff. - Rechner "1"

#Windows7proff. - Rechner "2"

#Samsung Netzwerklaserdrucker mono

#Router für WLAN

Netz 2:

#Windwos7proff. - Rechner "3"

#WindowsXPproff.-Rechner "4" ( Nur Buchhaltung )

#Canon I-Sensys Netzwerklaserdrucker farbe

#Fritzbox WLAN 3170

dazu kommen noch 2 Laptops, die sich in das jeweilige Netz

einloggen können.

Netzwerk 1 ist eigentlich offline, sprich komplett vom Internet getrennt. ( Hat Datensicherheitsgründe )

Netzwerk 2 ist unser Online-Netzwerk. Auf Rechner "3" laufen alle wichtigen Onlineaktivitäten wie Email etc.

Jetzt ist es so, das es zum Einen natürlich ärgerlich ist, das die Drucker nicht jeweils von allen Rechnern aus

erreichbar sind, zum Anderen verlangt unser verwendetes Datenbankprogramm ( speziell für Anwälte ) mit

dem nächsten Patch, welcher vermutlich Dezember oder Januar kommt, die tägliche Überprüfung auf

Onlineupdates.

Die 2 Netzwerke sind physikalisch getrennt. Um die Updates zu machen, verbinde ich derzeit den Router mit

der Fritzbox mittels Patch-Kabel, mache die Updates und stecke wieder ab.

Das ist zwar sehr sicher so, aber 1. Umständlich und 2. befürchte ich, auch total Rückständig.

Ich hab da jetzt verschiedene Fragen.

Gibt es eine Lösung, bei der ich alles zusammenstöpseln kann und Netz 1 irgendwie mit einem Befehl

"abriegeln" kann? Weiß was ich... in den Server ne 2. NW-Karte und diese dann aktivieren / deaktivieren?

Oder gibt es einen Router dem ich irgendwie mit nem Term-Befehl Ports ein- und ausschalten kann?

Evtl. wäre auch ne Zeitsteuerung ganz cool. Soweit ich gesehen hab, läßt sich bei dem Programm

auch einstellen, zu welcher Uhrzeit nach Updates gesucht werden soll. Vielleicht gibt's Router die

zeitgesteuert Ports öffnen / schließen können.

Alternativ denke ich darüber nach, eine Hardware-Firewall einzusetzen.

Es heißt immer, die Fritzbox hat ne Firewall. Ist die Ausreichend? Bringt eine zusätzliche Hardwarefirewall

auf Linux-Basis evtl. zusätzliche Sicherheit? Und "wie sicher" bekomme ich das ganze dann wirklich hin?

Bitte, wenn möglich, schreibt nicht im kompletten Fach-Chinesisch.

Mein Wissen reicht, um einfache kleine Netzwerke aufzubaun und einen Router entsprechend einzustellen.

Solange sich alles im selben IP-Bereich aufhält, keine Forwards oder ähnliches nötig sind.

Danke schon mal.

RoeRo

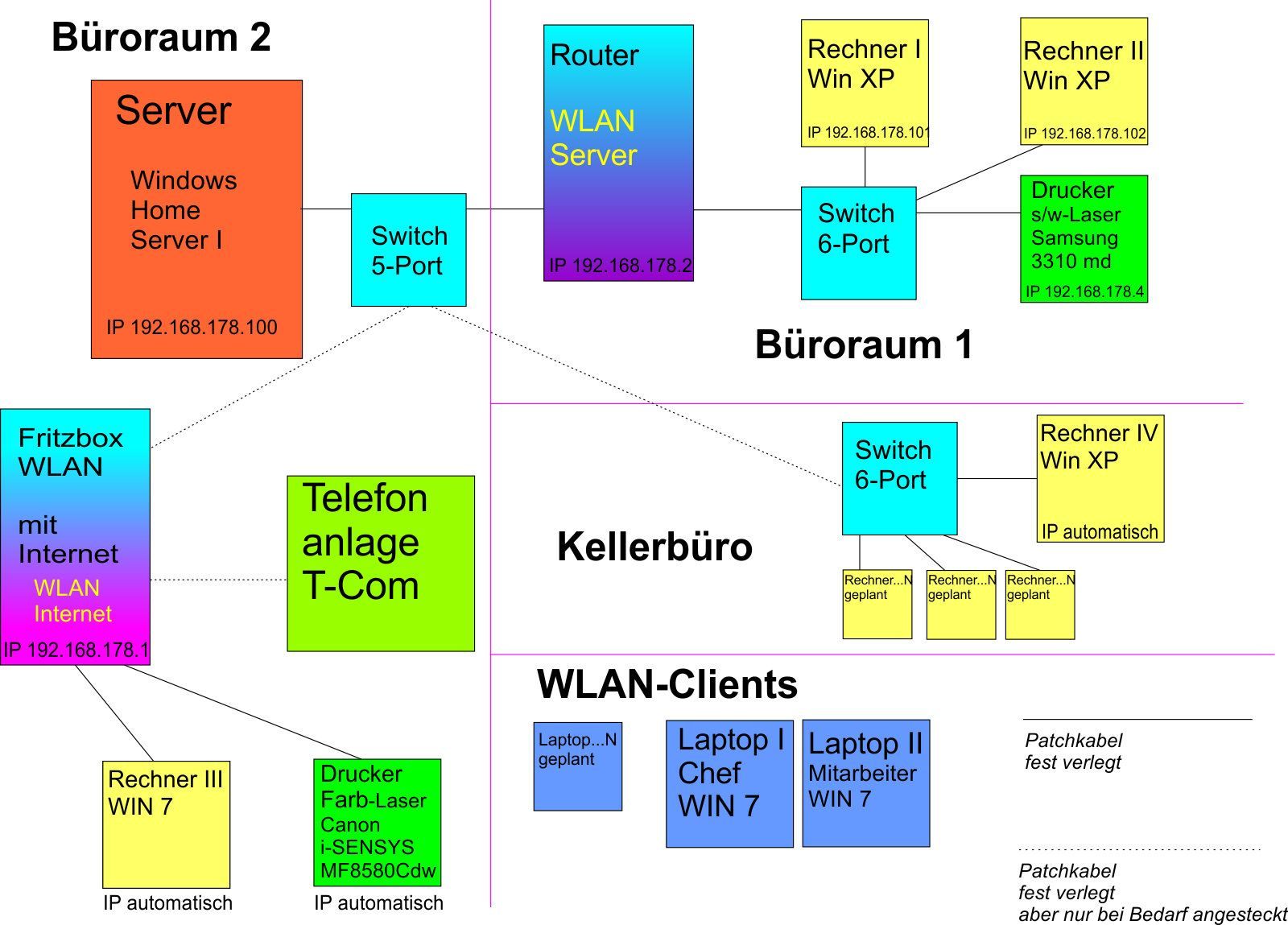

PS. Hier noch ne Skizze des ganzen

Wir haben ein kleines Netzwerk. Oder eigentlich 2 kleine Netzwerke.

Netz 1:

#Windows Home Server - 1. Generation

#Windows7proff. - Rechner "1"

#Windows7proff. - Rechner "2"

#Samsung Netzwerklaserdrucker mono

#Router für WLAN

Netz 2:

#Windwos7proff. - Rechner "3"

#WindowsXPproff.-Rechner "4" ( Nur Buchhaltung )

#Canon I-Sensys Netzwerklaserdrucker farbe

#Fritzbox WLAN 3170

dazu kommen noch 2 Laptops, die sich in das jeweilige Netz

einloggen können.

Netzwerk 1 ist eigentlich offline, sprich komplett vom Internet getrennt. ( Hat Datensicherheitsgründe )

Netzwerk 2 ist unser Online-Netzwerk. Auf Rechner "3" laufen alle wichtigen Onlineaktivitäten wie Email etc.

Jetzt ist es so, das es zum Einen natürlich ärgerlich ist, das die Drucker nicht jeweils von allen Rechnern aus

erreichbar sind, zum Anderen verlangt unser verwendetes Datenbankprogramm ( speziell für Anwälte ) mit

dem nächsten Patch, welcher vermutlich Dezember oder Januar kommt, die tägliche Überprüfung auf

Onlineupdates.

Die 2 Netzwerke sind physikalisch getrennt. Um die Updates zu machen, verbinde ich derzeit den Router mit

der Fritzbox mittels Patch-Kabel, mache die Updates und stecke wieder ab.

Das ist zwar sehr sicher so, aber 1. Umständlich und 2. befürchte ich, auch total Rückständig.

Ich hab da jetzt verschiedene Fragen.

Gibt es eine Lösung, bei der ich alles zusammenstöpseln kann und Netz 1 irgendwie mit einem Befehl

"abriegeln" kann? Weiß was ich... in den Server ne 2. NW-Karte und diese dann aktivieren / deaktivieren?

Oder gibt es einen Router dem ich irgendwie mit nem Term-Befehl Ports ein- und ausschalten kann?

Evtl. wäre auch ne Zeitsteuerung ganz cool. Soweit ich gesehen hab, läßt sich bei dem Programm

auch einstellen, zu welcher Uhrzeit nach Updates gesucht werden soll. Vielleicht gibt's Router die

zeitgesteuert Ports öffnen / schließen können.

Alternativ denke ich darüber nach, eine Hardware-Firewall einzusetzen.

Es heißt immer, die Fritzbox hat ne Firewall. Ist die Ausreichend? Bringt eine zusätzliche Hardwarefirewall

auf Linux-Basis evtl. zusätzliche Sicherheit? Und "wie sicher" bekomme ich das ganze dann wirklich hin?

Bitte, wenn möglich, schreibt nicht im kompletten Fach-Chinesisch.

Mein Wissen reicht, um einfache kleine Netzwerke aufzubaun und einen Router entsprechend einzustellen.

Solange sich alles im selben IP-Bereich aufhält, keine Forwards oder ähnliches nötig sind.

Danke schon mal.

RoeRo

PS. Hier noch ne Skizze des ganzen

Please also mark the comments that contributed to the solution of the article

Content-Key: 252772

Url: https://administrator.de/contentid/252772

Printed on: April 19, 2024 at 22:04 o'clock

3 Comments

Latest comment

Gibt es eine Lösung, bei der ich alles zusammenstöpseln kann und Netz 1 irgendwie mit einem Befehl

"abriegeln" kann?Ja, das gibt es natürlich. Die einfache Antwotrt lautet eine simple kleine Firewall wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Dort erstellst du strikte Regeln das nur Drucken erlaubt ist von entsprechenden Geräten und das nur Updates durchdürfen. Alle anderen Dienste blockst du...fertisch ! Ein simpler Sicherheits Klassiker der auch die üble Frickelei Frage mit dem Router beantwortet !

Alternativ denke ich darüber nach, eine Hardware-Firewall einzusetzen.

Richtig...der richtige Weg !Es heißt immer, die Fritzbox hat ne Firewall.

Bullshit, das ist nei eirlegende Wollmilchsau die (fast) alles kann aber nichts richtig. Es ist de facto keinen SPI Firewal mit einem customizebaren Regelwerk ohne den Umbau über alternative Firmware wie Freetz jetzt. Vergiss den FB Unsinn also schnell.Bringt eine zusätzliche Hardwarefirewall auf Linux-Basis evtl. zusätzliche Sicherheit? Und "wie sicher" bekomme ich das ganze dann wirklich hin?

In jedem Falle. Das o.a. Firewall Tutorial beantwortet dir alle Fragen dazu !Bitte, wenn möglich, schreibt nicht im kompletten Fach-Chinesisch.

Haben wir drauf geanchtet und der obige Text enthält die üblichen Standard Firewall Weisheiten ohne Mandarin Solange sich alles im selben IP-Bereich aufhält, keine Forwards oder ähnliches nötig sind.

Da lügst du uns aber frech an...denn oben sehen wir ja alle das du einen Router betreibst um 2_IP_Netze zu trennen. Du kennst also schon ein etwas gehobeneres Netzwerk Umfeld mit 2 IP Segmenten und musst dein Licht hier nicht unter den Scheffel stellen

Das wäre die perfekte Plattform für:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit hättest du dann deinen 1A Firewall mit grafischem Setup GUI

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit hättest du dann deinen 1A Firewall mit grafischem Setup GUI