OpenVPN auf Windows Server 2012R2 - Verbindung steht, aber kein Zugriff auf andere PCs im Netzwerk des Servers

Hallo,

auf einem 2012-R2-Server habe ich den OpenVPN-Server eingerichtet und die Zertifikate erzeugt. Der Server hängt hinter einem DSL-Router mit Portweiterleitung und wird über das Internet (feste WAN-IP) von meinem Client aus verbunden. Von meinem PC (Windows XP) aus kann ich mich problemlos per VPN verbinden und auf den Server zugreifen (Ping, Freigaben, RDP).

Leider ist kein Zugriff (auch kein Ping) auf die anderen PCs im Netzwerk des Servers möglich.

Ich habe schon stundenlang gelesen und rumprobiert, leider ohne Erfolg. Kann mir jemand helfen?

Server-Netz : 192.168.1.x VPN-Netz: 192.168.10.x

Client-Netz: 192.168.4.x Client-PC: 192.168.4.113

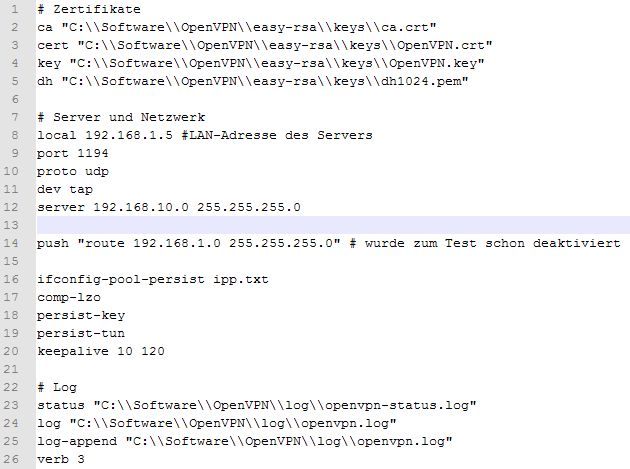

Inhalt der server.ovpn:

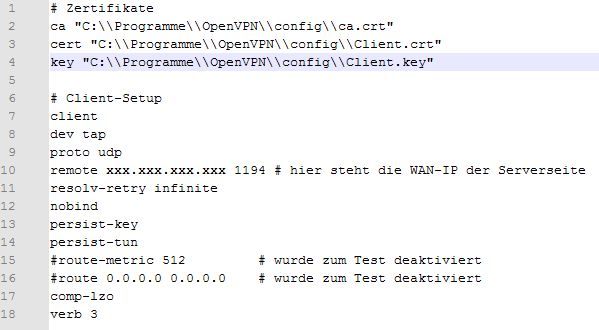

Inhalt der client.ovpn:

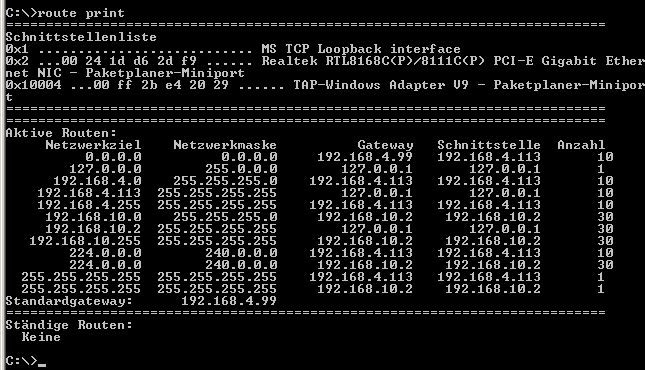

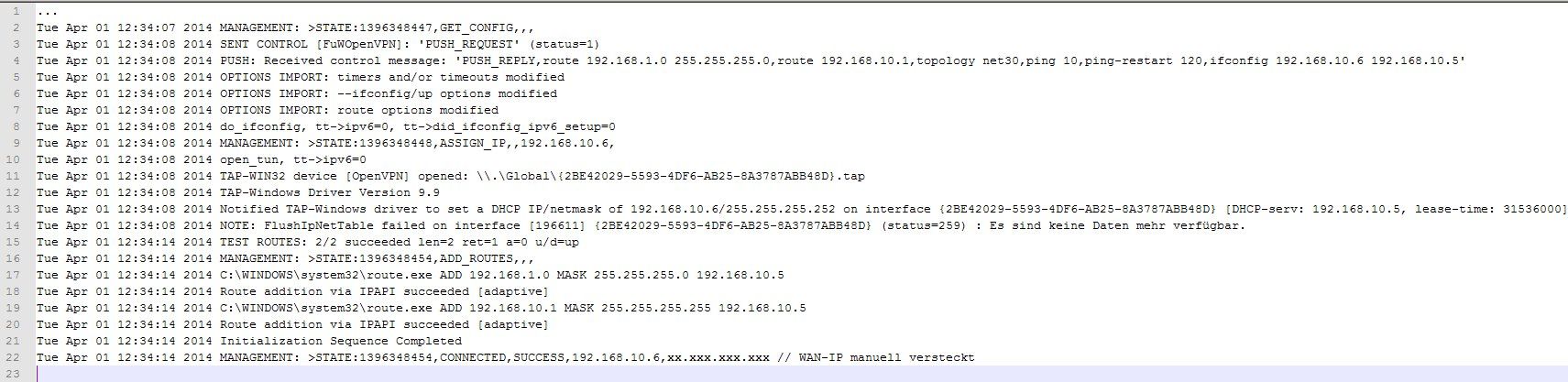

Status wenn VPN-Verbindung steht:

auf einem 2012-R2-Server habe ich den OpenVPN-Server eingerichtet und die Zertifikate erzeugt. Der Server hängt hinter einem DSL-Router mit Portweiterleitung und wird über das Internet (feste WAN-IP) von meinem Client aus verbunden. Von meinem PC (Windows XP) aus kann ich mich problemlos per VPN verbinden und auf den Server zugreifen (Ping, Freigaben, RDP).

Leider ist kein Zugriff (auch kein Ping) auf die anderen PCs im Netzwerk des Servers möglich.

Ich habe schon stundenlang gelesen und rumprobiert, leider ohne Erfolg. Kann mir jemand helfen?

Server-Netz : 192.168.1.x VPN-Netz: 192.168.10.x

Client-Netz: 192.168.4.x Client-PC: 192.168.4.113

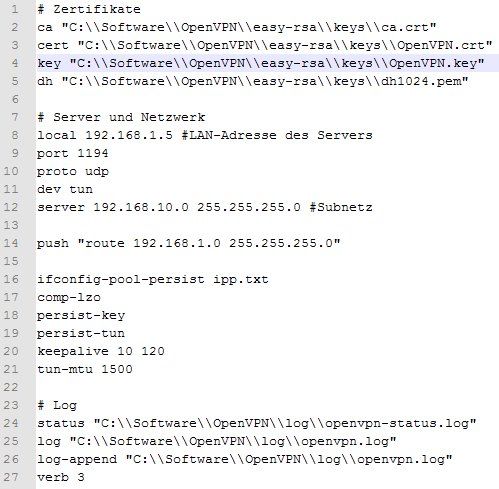

Inhalt der server.ovpn:

Inhalt der client.ovpn:

Status wenn VPN-Verbindung steht:

Please also mark the comments that contributed to the solution of the article

Content-Key: 233932

Url: https://administrator.de/contentid/233932

Printed on: April 18, 2024 at 20:04 o'clock

25 Comments

Latest comment

Hallo,

der Server mit OpenVPN muss selber auch in der Lage sein zu routen. Dafür muss Routing und RAS installiert sein, sonst spielt der Server nicht router.

Die Clients im Netzt müssen wiederum auch eine Route zum VPN-Netz kennen. DH entweder muss deren DefaultGateway die Route ins VPN Netz kennen oder jeder einzelne Client muss die Route mitgeteilt bekommen.

Der Router zwischen Netzt und VPN-Netz muss natürlich der der Server 2012 sein der die OpenVPN Verbindung hält, und dort müssen Routingdienste drauf sein, sonst interessieren ihn die Anfragen nicht.

Gruß

Chonta

der Server mit OpenVPN muss selber auch in der Lage sein zu routen. Dafür muss Routing und RAS installiert sein, sonst spielt der Server nicht router.

Die Clients im Netzt müssen wiederum auch eine Route zum VPN-Netz kennen. DH entweder muss deren DefaultGateway die Route ins VPN Netz kennen oder jeder einzelne Client muss die Route mitgeteilt bekommen.

Der Router zwischen Netzt und VPN-Netz muss natürlich der der Server 2012 sein der die OpenVPN Verbindung hält, und dort müssen Routingdienste drauf sein, sonst interessieren ihn die Anfragen nicht.

Gruß

Chonta

Hi,

zu @Chonta´s Ausführungen möchte ich noch folgendes ergänzen.

Du hast unterschiedliche Netze zwischen OpenVPN-Server und Client.

Das ist Ok so, aber dazu solltest Du für den Tunnel das TUN-Devive nutzen und nicht das TAP.

Gruß orcape

zu @Chonta´s Ausführungen möchte ich noch folgendes ergänzen.

Du hast unterschiedliche Netze zwischen OpenVPN-Server und Client.

Das ist Ok so, aber dazu solltest Du für den Tunnel das TUN-Devive nutzen und nicht das TAP.

Gruß orcape

Grundlagen erklärt dieses Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die Konfiguration ist identisch, denn sie ist bei OVPN immer Hardware unabhängig !

Wichtig im Winblows Umfeld ist immer die lokale Firewall. Das das interne OVPN Tunnelnetz auf einer separaten IP rennt musst du hier die Firewall anpassen, da die sonst alles was von nicht lokalen Absender IP Adressen kommt verwirft ! Beachte das immer !

Das gilt oft auch für ICMP Pakete (Ping, Traceroute etc.)

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die Konfiguration ist identisch, denn sie ist bei OVPN immer Hardware unabhängig !

Wichtig im Winblows Umfeld ist immer die lokale Firewall. Das das interne OVPN Tunnelnetz auf einer separaten IP rennt musst du hier die Firewall anpassen, da die sonst alles was von nicht lokalen Absender IP Adressen kommt verwirft ! Beachte das immer !

Das gilt oft auch für ICMP Pakete (Ping, Traceroute etc.)

http://www.online-tutorials.net/security/openvpn-tutorial/tutorials-t-6 ...

Sorry, wenn´s das nicht war, hab mit Windows nicht so die Erfahrung..

Gruß orcape

Versichern Sie sich, das Sie die Option CONFIG_TUN (Device Drivers->Network Device Support>Universal TUN/TAP

Device Driver Support) auf y oder Module gestellt und gegebenenfalls das Modul geladen haben.

...das wird wohl bei Dir auf dem Server noch nicht so eingerichtet sein.Device Driver Support) auf y oder Module gestellt und gegebenenfalls das Modul geladen haben.

Sorry, wenn´s das nicht war, hab mit Windows nicht so die Erfahrung..

Gruß orcape

Hallo,

also wenn ich Probleme mit OpenVPN hatte, dann lag es immer an meinem Windowsclient. OpenVPN-Serve rist bei mir Linux.

Manchmal konnte OpenVPN bei mir nicht den Arpcache löschen und ohne keine Verbindung.

Da musste Teilweise die aktuellste OpenVPN-Version installiert werden und das System neu gestartet wrden und dannn gleich nach dem Neustart OpenVPN gestartet und verbunden werden damit es klappt.

Gruß

Chonta

also wenn ich Probleme mit OpenVPN hatte, dann lag es immer an meinem Windowsclient. OpenVPN-Serve rist bei mir Linux.

Manchmal konnte OpenVPN bei mir nicht den Arpcache löschen und ohne keine Verbindung.

Da musste Teilweise die aktuellste OpenVPN-Version installiert werden und das System neu gestartet wrden und dannn gleich nach dem Neustart OpenVPN gestartet und verbunden werden damit es klappt.

Gruß

Chonta

Hallo,

in einem WindowsServer >= 2008 sollte man den Firewalldienst nicht deaktivieren, sondern konfigurieren!

Alle drei Profile auf 'durchzug' setzen und später nach Bedarf wieder reglementieren.

Routing- und RAS-Service ist meiner Meinung nach nicht notwendig, aber das interne Routing (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\IPEnableRouter=1) muss aktiviert sein.

vG

LS

in einem WindowsServer >= 2008 sollte man den Firewalldienst nicht deaktivieren, sondern konfigurieren!

Alle drei Profile auf 'durchzug' setzen und später nach Bedarf wieder reglementieren.

Routing- und RAS-Service ist meiner Meinung nach nicht notwendig, aber das interne Routing (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\IPEnableRouter=1) muss aktiviert sein.

vG

LS

Hallo,

mit push "route 192.168.1.0 255.255.255.0" gibst Du den VPN-Client den Weg in das 192.168.1.0 - Netz mit.

Nun müssen die anderen PCs im Netz 192.168.1.0 auch wissen, wie die Pakete zurück (zum VPN-Client) kommen. Dafür benötigen diese wiederum eine Route für das VPN-Netz (192.168.10.0). Variante 1: auf allen PCs "route -p add 192.168.10.0 mask 255.255.255.0 192.168.1.5"

Variante 2: diese Route auf dem Standardgateway im LAN einstellen.

vG

LS

mit push "route 192.168.1.0 255.255.255.0" gibst Du den VPN-Client den Weg in das 192.168.1.0 - Netz mit.

Nun müssen die anderen PCs im Netz 192.168.1.0 auch wissen, wie die Pakete zurück (zum VPN-Client) kommen. Dafür benötigen diese wiederum eine Route für das VPN-Netz (192.168.10.0). Variante 1: auf allen PCs "route -p add 192.168.10.0 mask 255.255.255.0 192.168.1.5"

Variante 2: diese Route auf dem Standardgateway im LAN einstellen.

vG

LS

Hallo,

funktioniert auch mit OpenVPN einfach, sicher, schnell.

Es muss halt wie alles in der IT richtig konfiguriert werden bzw. es muss die richtige Hardware verwendet werden (z.B. ein Router der auch statische Routen kann).

Du könntest dich natürlich auch eifach mit OpenVPN einwählen und dann über den Tunnel eine RDP Sitzung zum Server aufbauen und über diese Sitzung dann auf die Netzwerkresourcen zugreifen.

Oder Du installierst auf deinem Server Routing und RAS und lässt den das Defaultgateway für das Netzwerk sein und das Gateway vom Server bleibt der Speedport.

Gruß

Chonta

funktioniert auch mit OpenVPN einfach, sicher, schnell.

Es muss halt wie alles in der IT richtig konfiguriert werden bzw. es muss die richtige Hardware verwendet werden (z.B. ein Router der auch statische Routen kann).

Du könntest dich natürlich auch eifach mit OpenVPN einwählen und dann über den Tunnel eine RDP Sitzung zum Server aufbauen und über diese Sitzung dann auf die Netzwerkresourcen zugreifen.

Oder Du installierst auf deinem Server Routing und RAS und lässt den das Defaultgateway für das Netzwerk sein und das Gateway vom Server bleibt der Speedport.

Gruß

Chonta

Hi mv2014,

wenn Dir auf Deinem Server keine Firewall in die Suppe spuckt, sollten auch die Clients des 192.168.1.0 255.255.255.0 Netzes erreichbar sein.

Poste doch mal die Routing-Protokolle, allein von Server- bzw. Client-Logs, lässt sich nur ableiten, ob Dein Tunnel funktioniert.

http://dd-wrt.com/site/support/router-database

...und damit sieht das schon wieder besser aus.

Gruß orcape

wenn Dir auf Deinem Server keine Firewall in die Suppe spuckt, sollten auch die Clients des 192.168.1.0 255.255.255.0 Netzes erreichbar sein.

Poste doch mal die Routing-Protokolle, allein von Server- bzw. Client-Logs, lässt sich nur ableiten, ob Dein Tunnel funktioniert.

Welche (DSL-)Router unterstützen eigentlich ab Werk OpenVPN?

..gute Frage ???, aber da hilft....http://dd-wrt.com/site/support/router-database

...und damit sieht das schon wieder besser aus.

Gruß orcape