OpenVPN Pings schicken - Route

Hallo Forum,

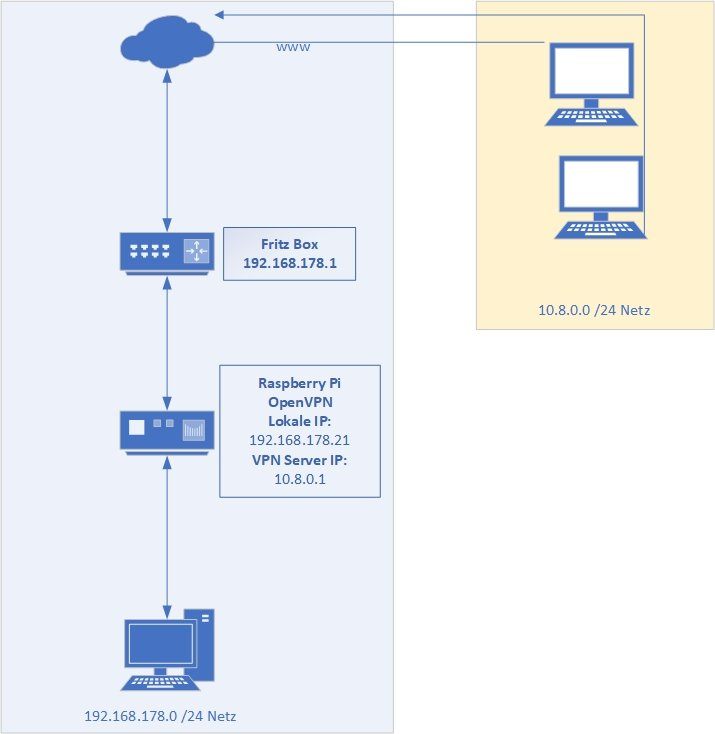

ich habe folgende Aufgabenstellung daheim.

1. Ich möchte, wenn ich per OpenVPN verbunden bin, die verbundenen VPN-Clients pingen können.

2. Sowie aus dem Heimnetz auf die Ressourcen (Freigaben) der VPN-Clients zugreifen können.

Die Clients können sich verbinden, haben Zugriff auf die Heimnetz-Ressourcen, das geht schon.

Aber eben vom Heimnetz nicht auf die VPN-Client.

Folgendes habe ich schon versucht.

Statische Route bei der Fritz-Box in den VPN Netzbereich eingetragen.

Windows-Firewall ausgeschaltet wegen den Pings.

Beim VPN Server eine Route eintragen (das war aber nur Russisch Roulette).

Funktioniert hat aber leider nichts.

Ich bräuchte ja noch die Rückwärtsroute oder?

Anbei meine OpenVPN-Configs.

Hat jemand Rat?

Lg und Danke.

ich habe folgende Aufgabenstellung daheim.

1. Ich möchte, wenn ich per OpenVPN verbunden bin, die verbundenen VPN-Clients pingen können.

2. Sowie aus dem Heimnetz auf die Ressourcen (Freigaben) der VPN-Clients zugreifen können.

Die Clients können sich verbinden, haben Zugriff auf die Heimnetz-Ressourcen, das geht schon.

Aber eben vom Heimnetz nicht auf die VPN-Client.

Folgendes habe ich schon versucht.

Statische Route bei der Fritz-Box in den VPN Netzbereich eingetragen.

Windows-Firewall ausgeschaltet wegen den Pings.

Beim VPN Server eine Route eintragen (das war aber nur Russisch Roulette).

Funktioniert hat aber leider nichts.

Ich bräuchte ja noch die Rückwärtsroute oder?

Anbei meine OpenVPN-Configs.

Hat jemand Rat?

Lg und Danke.

**VPN Server Conf**

dev tun

proto udp

port 1194

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server_rPneVbAwIx5sU2nQ.crt

key /etc/openvpn/easy-rsa/pki/private/server_rPneVbAwIx5sU2nQ.key

dh /etc/openvpn/easy-rsa/pki/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

# Set your primary domain name server address for clients

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

# Prevent DNS leaks on Windows

push "block-outside-dns"

push "redirect-gateway def1"

client-to-client

keepalive 2 1200

remote-cert-tls client

tls-version-min 1.2

tls-auth /etc/openvpn/easy-rsa/pki/ta.key 0

cipher AES-256-CBC

auth SHA256

user nobody

group nogroup

persist-key

persist-tun

crl-verify /etc/openvpn/crl.pem

status /var/log/openvpn-status.log 20

status-version 3

syslog

verb 3

log-append /var/log/ovpn.log

**

VPN Client Conf

**

client

dev tun

proto udp

remote fkxkkjwg1l6nnndl.myfritz.net 1194

resolv-retry infinite

nobind

persist-key

persist-tun

key-direction 1

remote-cert-tls server

tls-version-min 1.2

verify-x509-name server_rPneVbAwIx5sU2nQ name

cipher AES-256-CBC

auth SHA256

auth-nocache

verb 3Please also mark the comments that contributed to the solution of the article

Content-Key: 564905

Url: https://administrator.de/contentid/564905

Printed on: April 28, 2024 at 22:04 o'clock

3 Comments

Latest comment

Ich bräuchte ja noch die Rückwärtsroute oder?

Nein !Die Clients haben ja ALLE als Absender IP eine Adresse aus dem 10.8.0.0 /24er IP Netz und hängen damit alle dann direkt am OVPN Server. Diese Route hast du ja via OpenVPN Server IP ja schon in der FritzBox eingetragen !! Sprich:

Ziel: 10.8.0.0, Maske: 255.255.255.0, Gateway: 192.168.178.21

Sinnvoll natürlich hier wenn der OVPN Server eine feste , statische IP hat oder mindestens über den FritzBox DHCP Server eine feste IP zugewiesen bekommt auf Basis seiner Mac Adresse. Das ist wichtig da der OVPN Server ja auch quasi ein Router ist.

Siehe zu dem Thema auch HIER.

Außerdem hast du den Clients zwangsweise mit push "redirect-gateway def1" einen Gateway Redirect verpasst. Was bedeutet das sämtlicher Traffic, auch lokaler Internet Traffic des Clients, bei aktivem VPN Tunnel in den Tunnel geroutet wird.

Das ist ziemlich kontraproduktiv, da es bei vielen VPN Clients nicht skaliert und den VPN Tunnel erheblich belastet und alle Clients damit in der Performance massiv einschränkt. Klar denn wenn 10 Clients aktiv sind und die noch im Internet surfen landet der gesamte Traffic aller 10 Clients an deinem VPN Server und das dann sogar doppelt !! Einmal rein verschüsselt und einmal wieder raus unverschlüsselt via FB ins Internet. Nicht gut also wenn man Performance haben will !! Aber ggf. ist das ja von dir gewollt ?!

Wenn nicht solltest du diesen Eintrag mit push "route 192.168.178.0 255.255.255.0 zwingend ersetzen, denn dann wird nur der Traffic ins VPN gesendet der für den OVPN Server selber ist und für das remote LAN (Annahme hier das das 192.168.178.0 ist ?!). Das nennt man dann Split Tunneling. Nur relevanter Traffic geht in den Tunnel, alles andere wird lokal abgefackelt.

Diesen Konfig Punkt solltest du also nochmal genau überlegen ob du hier nicht einen Fehler gemacht hast ?! Siehe dazu auch hier:

Merkzettel: VPN Installation mit OpenVPN

Hier wäre sonst ein Traceroute Output mal hilfreich. Da wo der stoppt ist meist auch der Fehler.

Hilfreich auch: Die Pings auf die Clients einmal nur direkt vom OVPN Server zu machen ob das klappt !

Ergebnisse dazu ggf. dann hier posten.

Wenn du wirklich die Client Firewall komplett deaktiviert hast, dann kann man nur einen Tippfehler in der statischen Route vermuten. Was anderes bleibt ja dann nicht mehr übrig.

Vermuten könnte man noch das du sinnloserweise ein NAT (Masquerading) im VPN Tunnel machst und die NAT Firewall dort dann die Rückroute blockiert. Da du aber nichts von iptable Frickeleien hier erwähnt hast, hoffen wir mal inständig das du solchen Unsinn auf dem OVPN Server nicht gemacht hast ?!

Nur nochmal zum Verständnis. Du redest hier von Endgeräten die im lokalen LAN sind und Resourcen der VPN Clients erreichen sollen und Pingen sollen und NICHT von anderen VPN Clients, richtig ?

Eine VPN Client zu Client ist im OpenVPN per Default deaktiviert. Das müsste man erst explizit erlauben.

Und noch ein Tip zum Schluß:

Wenn du beim Einbinden der Bilder in den Thread auch mal die "+" Taste an der richtigen Stelle geklickt hättest wäre das Bild auch im richtigen Kontext erschienen ! FAQs lesen hilft hier wirklich !

Auch bei den Konfigs solltest du Code Tags verwenden dann bekommst du keine automatische Nummerierung bei einem "#" Zeichen was hier nur verwirrt. Fällt einem eigentlich auch selber auf beim Korrektur lesen...?!

PPS: Kann man übrigens alles auch immer noch nachträglich mit dem "Bearbeiten" Button unten Rechts unter Mehr korrigieren.