Probleme mit einer VM PFSense mit der Hetzner Firewall

Hallo,

ich probiere gerade an einem Cloud-Test-Lab.

Dazu habe ich einen Server von Hetzner mit ESX 7 installiert.

Dieser hat eine NIC und 2 öffentliche IP-Adressen die per DHCP-MAC zugewiesen werden.

Der ESX bekommt eine und eine VM bekommt mit der richten MAC die zwei.

Davor habe ich die Firewall von Hetzner aktiviert damit nur ich mit meiner festen IP auf das Webinterface des ESX kommen.

Ich habe in der Firewall auch ICMP und die "Rückroute" eingetragen (https://docs.hetzner.com/de/robot/dedicated-server/firewall/).

Gebe ich nur einer Linux/Windows VM die 2. IP funktioniert alles wie gewünscht.

Gebe ich nun aber einer aktuellen PFSense die 2. IP und lasse die NAT machen funktioniert nur noch die Hälfte.

Auf der Konsole der pfsense funktionieren ping und nslookup normal. Aber schon im Webinterface der pfsense kann diese nicht prüfen ob es updates gibt.

WAN ist DHCP, Alle Einstellungen auf ideal standard. Die VM hinter der pfsense kann ins Internet pingen, aber nslookup funktioniert weder mit der IP der pfsense noch mit der 8.8.8.8. Auch funktioniert kein telnet zu der IP eines öffentlichen IMAP-Servers.

Ich würde jetzt mal raten, dass es mit dieser Rückroute von Hetzner, NAT und noch Irgendwas zu tun hat.

Ich weiß, es fehlen quasi alle Infos.

Aber ich müsste hier vermutlich 2 Seiten schreiben und es würde nicht helfen.

Aufgrund der Struktur sind meine Möglichkeiten natürlich sehr begrenzt.

Weiß Jemand aus leidiger Erfahrung was das Problem ist?

Stefan

ich probiere gerade an einem Cloud-Test-Lab.

Dazu habe ich einen Server von Hetzner mit ESX 7 installiert.

Dieser hat eine NIC und 2 öffentliche IP-Adressen die per DHCP-MAC zugewiesen werden.

Der ESX bekommt eine und eine VM bekommt mit der richten MAC die zwei.

Davor habe ich die Firewall von Hetzner aktiviert damit nur ich mit meiner festen IP auf das Webinterface des ESX kommen.

Ich habe in der Firewall auch ICMP und die "Rückroute" eingetragen (https://docs.hetzner.com/de/robot/dedicated-server/firewall/).

Gebe ich nur einer Linux/Windows VM die 2. IP funktioniert alles wie gewünscht.

Gebe ich nun aber einer aktuellen PFSense die 2. IP und lasse die NAT machen funktioniert nur noch die Hälfte.

Auf der Konsole der pfsense funktionieren ping und nslookup normal. Aber schon im Webinterface der pfsense kann diese nicht prüfen ob es updates gibt.

WAN ist DHCP, Alle Einstellungen auf ideal standard. Die VM hinter der pfsense kann ins Internet pingen, aber nslookup funktioniert weder mit der IP der pfsense noch mit der 8.8.8.8. Auch funktioniert kein telnet zu der IP eines öffentlichen IMAP-Servers.

Ich würde jetzt mal raten, dass es mit dieser Rückroute von Hetzner, NAT und noch Irgendwas zu tun hat.

Ich weiß, es fehlen quasi alle Infos.

Aber ich müsste hier vermutlich 2 Seiten schreiben und es würde nicht helfen.

Aufgrund der Struktur sind meine Möglichkeiten natürlich sehr begrenzt.

Weiß Jemand aus leidiger Erfahrung was das Problem ist?

Stefan

Please also mark the comments that contributed to the solution of the article

Content-Key: 3422983916

Url: https://administrator.de/contentid/3422983916

Printed on: May 4, 2024 at 08:05 o'clock

9 Comments

Latest comment

Hallo,

mal geraten: Bei der OPNsense hab ich häufiger Probelme wenn ich über die Konsole IP etc. einrichte. Da scheint noch was zu fehlen. Hab dann einfach den Wizard durchlaufen lassen und es passte.

Firewall Regeln / Interfaces waren grotting. Hab auf einer alten Sophos UTM normal installiert. Nach den 4-5 Fragen im Wizard ging es sofort.

Sowas war mir früher schonmal augefallen. wie lief das Setup der pfsense? Ggf. einfach mal - ist ja eh VM - den Wizard durchlaufen lassen?

Bei der Sophos leuchtete alles grün. War nett anzusehen. VLAN einrichten und es kreiste die Uhr für 20 min ... Nach dem Wizard Einsatz nichts. Alles wie gewünscht.

mal geraten: Bei der OPNsense hab ich häufiger Probelme wenn ich über die Konsole IP etc. einrichte. Da scheint noch was zu fehlen. Hab dann einfach den Wizard durchlaufen lassen und es passte.

Firewall Regeln / Interfaces waren grotting. Hab auf einer alten Sophos UTM normal installiert. Nach den 4-5 Fragen im Wizard ging es sofort.

Sowas war mir früher schonmal augefallen. wie lief das Setup der pfsense? Ggf. einfach mal - ist ja eh VM - den Wizard durchlaufen lassen?

Bei der Sophos leuchtete alles grün. War nett anzusehen. VLAN einrichten und es kreiste die Uhr für 20 min ... Nach dem Wizard Einsatz nichts. Alles wie gewünscht.

Servus Stefan.

Lies bitte auch den Abschnitt unter Ausgehende Verbindungen

Bei einer Statefull Firewall hingegen, merkt sich die Firewall das ein User der intern eine Verbindung nach außen aufbaut mit welchem Kommunikationspartner dieser kommuniziert und lässt dann sogenannte "related" Pakete die zu dieser Session/Verbindung gehören automatisch eingehend durch die Firewall, ganz im Gegensatz zu einer Stateless Firewall.

Siehe auch

Unterschied zwischen Stateless und Statefull Firewall

Auch deswegen würde ich die Hetzner-Firewall nicht nutzen wollen sondern die pfSense als primären Anlaufpunkt und primäre Firewall verwenden, und die Hetzner-FW auf Durchzug stellen.

Grüße Uwe

Weiß Jemand aus leidiger Erfahrung was das Problem ist?

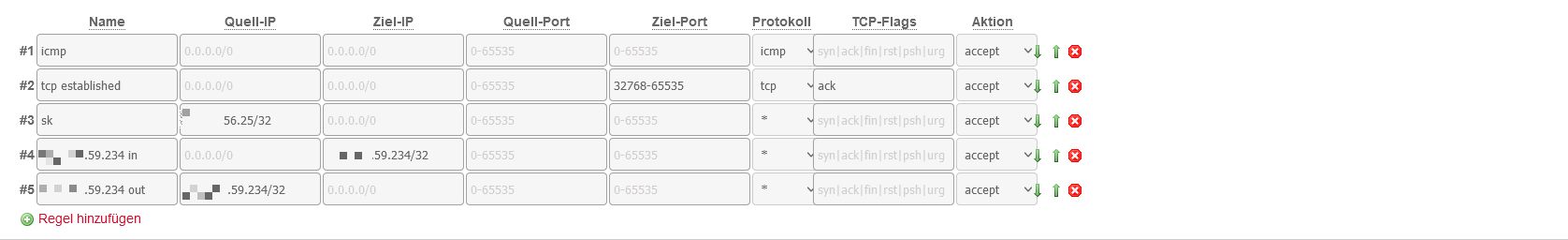

Jepp, das Verhalten ist logisch denn die Hetznerfirewall ist eine sogenannte Stateless Firewall. Das bedeutet das man für sämtlichen ausgehenden Traffic auch die dazu passenden eingehenden Regeln definieren muss weil die Firewall keine State-/Session-Table führt, also jedes Paket immer durch den Filter geht. Du hast zwar für ICMP eine Regel eingehenden Regel erstellt, deswegen funktioniert das Pingen auch, aber schon beim DNS wie du selbst siehst klemmt es weil du die ephemeral high Ports die ein DNS-Client natürlich als SRC-Port nutzt nicht eingehend zulässt.Lies bitte auch den Abschnitt unter Ausgehende Verbindungen

Ausgehende TCP-Verbindungen

Bei einer statischen Firewall wird die Entscheidung, was mit einem Paket passieren soll, immer nur anhand eines Paketes getroffen. Die Firewall merkt sich somit nicht, ob ein eingehendes Paket zu einer vom Server ausgehenden Verbindung gehört. Dies hat zur Folge, dass ohne zusätzliche Regel alle vom Server ausgehenden Verbindungen nicht mehr funktionieren. Serverdienste (z.B. Webserver auf Port 80 freigeben) sind davon nicht betroffen.

Um generell alle Antworten auf TCP-Verbindungen zuzulassen, kann folgende Regel verwendet werden:

Quell-IP: keine Angabe

Ziel-IP: keine Angabe

Quell-Port: keine Angabe

Ziel-Port: 32768-65535 (Ephemeral Port Range)

Protokol: tcp

TCP-Flags: ack

Aktion: accept

Die Regel kann natürlich auch durch Angabe von IP-Adressen und TCP-Ports restriktiver gestalten werden.Siehe auch

Unterschied zwischen Stateless und Statefull Firewall

Auch deswegen würde ich die Hetzner-Firewall nicht nutzen wollen sondern die pfSense als primären Anlaufpunkt und primäre Firewall verwenden, und die Hetzner-FW auf Durchzug stellen.

Grüße Uwe

Zitat von @StefanKittel:

Hallo Uwe,

diese Rückroute habe ich aktivert.

Ohne die geht eh gar nichts. Aber auch mit nur die Hälfte.

Joa, aber die reicht bei einer stateless FW bei weitem nicht, denn DNS, Streaming, wireguard, usw. läuft ja alles zum Großteil über UDP !! Und die Regel ist nur auf TCP Pakete mit vorhandenem ACK Flag ausgelegt!Hallo Uwe,

diese Rückroute habe ich aktivert.

Ohne die geht eh gar nichts. Aber auch mit nur die Hälfte.

Ich habe in der Firewall auch ICMP und die "Rückroute" eingetragen (https://docs.hetzner.com/de/robot/dedicated-server/firewall/).

Von ESP/GRE & Co. will ich hier gar nicht erst anfangen. Stell die Hetzner FW am besten gleich auf Durchzug und mach den Schutz mit der pFSense Firewall. Mit 10 Regeln in der Hetzern FW kann man ja bei einer stateless FW eh auch nicht viel anfangen, also in die Tonne damit.

Warum packst du den nicht hinter die pfSense?? Die pfSense kann ja die beiden öffentlichen IPs separat auf interne Systeme 1:1 NATen

https://docs.netgate.com/pfsense/en/latest/firewall/virtual-ip-addresses ...

https://docs.netgate.com/pfsense/en/latest/firewall/virtual-ip-addresses ...

Vielleicht hilft das noch ein wenig zum Thema ESXi und vSwitch:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Alles Wichtige zur Installation:

https://docs.netgate.com/pfsense/en/latest/recipes/virtualize-esxi.html

Rennt normalerweise völlig problemlos unter 7.x

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Alles Wichtige zur Installation:

https://docs.netgate.com/pfsense/en/latest/recipes/virtualize-esxi.html

Rennt normalerweise völlig problemlos unter 7.x