Zugriff auf zweiten Cisco-Switch funktioniert nach ACL-Aktivierung nicht mehr

Hallo,

ich habe folgendes Problem:

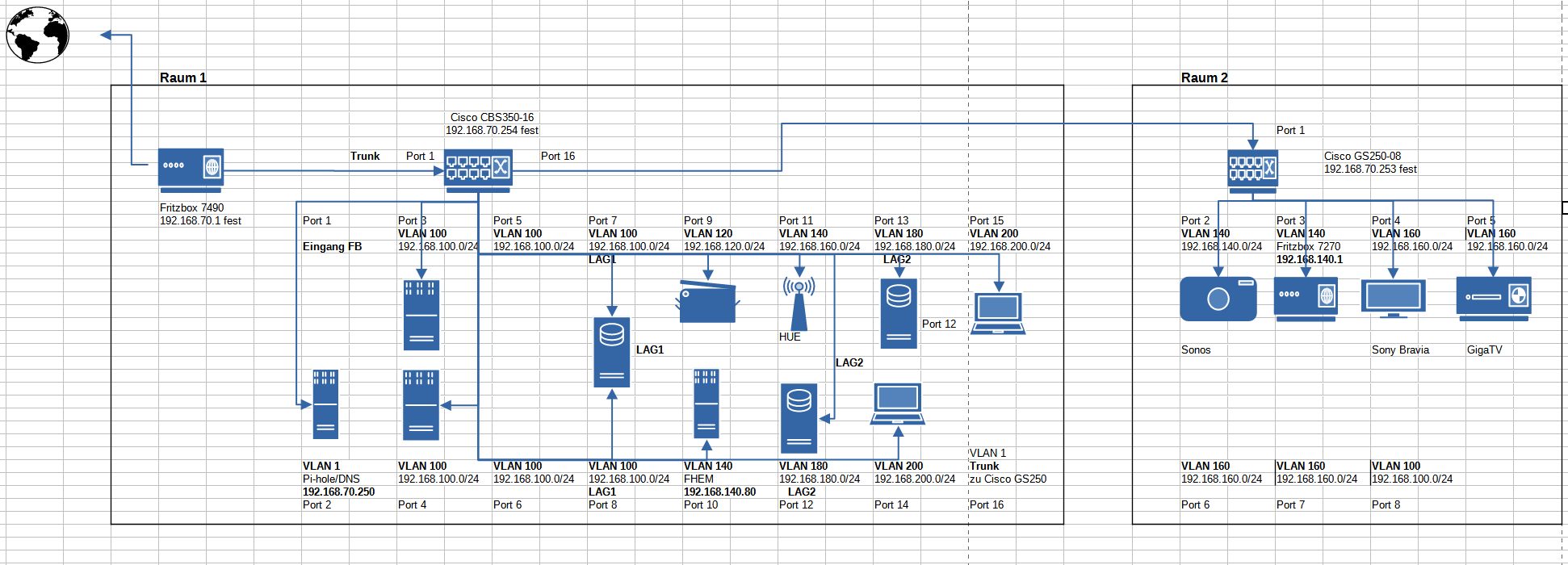

Wenn ich in einem VLAN die ACL-Regeln aktiviere, kann ich auf alle Geräte im VLAN1 ausser dem 2. Cisco-Switch zugreifen. Der 2. Cisco-Switch hängt via TRUNK am 1. Cisco-Switch.

Folgender Aufbau:

FB7490 (192.168.70.1)-> trunk -> Cisco350(192.168.70.254) -> trunk -> Cisco250(192.168.70.253). Auf beiden Switches sind die VLANs 1, VLAN100 ... eingerichtet. Der PC(192.168.100.1) hängt am 1. Switch im VLAN100. Ohne ACLs funktionieren alle Zugriffe. Mit ACL (auf CBS350) funktionieren alle Zugriffe mit Ausnahme des 2. Switches. Ich habe keine Idee warum. Wer kann helfen? Auf dem Cisco 250 sind aktuell noch keine ACLs aktiviert.

Hier noch die ACL-Regeln:

Im VLAN1 sind keine ACLs aktiviert.

Viele Grüße

Jürgen

ich habe folgendes Problem:

Wenn ich in einem VLAN die ACL-Regeln aktiviere, kann ich auf alle Geräte im VLAN1 ausser dem 2. Cisco-Switch zugreifen. Der 2. Cisco-Switch hängt via TRUNK am 1. Cisco-Switch.

Folgender Aufbau:

FB7490 (192.168.70.1)-> trunk -> Cisco350(192.168.70.254) -> trunk -> Cisco250(192.168.70.253). Auf beiden Switches sind die VLANs 1, VLAN100 ... eingerichtet. Der PC(192.168.100.1) hängt am 1. Switch im VLAN100. Ohne ACLs funktionieren alle Zugriffe. Mit ACL (auf CBS350) funktionieren alle Zugriffe mit Ausnahme des 2. Switches. Ich habe keine Idee warum. Wer kann helfen? Auf dem Cisco 250 sind aktuell noch keine ACLs aktiviert.

Hier noch die ACL-Regeln:

ip access-list extended VLAN100-ACL

permit udp 0.0.0.0 0.0.0.0 bootpc 255.255.255.255 0.0.0.0 bootps ace-priority 10

permit udp 192.168.100.0 0.0.0.255 any 192.168.70.250 0.0.0.0 domain ace-priority 20

permit tcp 192.168.100.0 0.0.0.255 any 192.168.70.250 0.0.0.0 domain ace-priority 30

permit udp 192.168.100.0 0.0.0.255 any 192.168.180.50 0.0.0.0 domain ace-priority 40

permit tcp 192.168.100.0 0.0.0.255 any 192.168.180.50 0.0.0.0 domain ace-priority 50

permit ip 192.168.100.0 0.0.0.255 192.168.70.0 0.0.0.255 ace-priority 100

permit ip 192.168.100.0 0.0.0.255 192.168.120.0 0.0.0.255 ace-priority 300

permit ip 192.168.100.0 0.0.0.255 192.168.140.0 0.0.0.255 ace-priority 400

permit ip 192.168.100.0 0.0.0.255 192.168.160.0 0.0.0.255 ace-priority 500

permit ip 192.168.100.0 0.0.0.255 192.168.180.0 0.0.0.255 ace-priority 600

permit ip 192.168.100.0 0.0.0.255 192.168.100.0 0.0.0.255 ace-priority 1000

deny ip 192.168.100.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 1100

permit ip 192.168.100.0 0.0.0.255 any ace-priority 1200

exitIm VLAN1 sind keine ACLs aktiviert.

Viele Grüße

Jürgen

Please also mark the comments that contributed to the solution of the article

Content-Key: 1728565889

Url: https://administrator.de/contentid/1728565889

Printed on: May 2, 2024 at 11:05 o'clock

17 Comments

Latest comment

Dein Regelwerk ist logisch etwas unsinnig...

Ansonsten ist die Liste soweit OK sofern sie Inbound gilt und und an ihr kann es definitiv nicht liegen das du das 192.168.70.253er Interface nicht erreichst. Es wird ja letztlich alles ins .70.0er Netz erlaubt aus dem .100er Netz.

Sinnvoll ist es dann hier die beiden DNS Regeln ins .70er Netz zu entfernen und eine Permit Regel mit einem 29 Bit Prefix (255.255.255.248, invers= 0.0.0.7) zu benutzen der nur die oberen 6 Adressen im 70er Netz durchlässt sofern du aus dem .100er Netz nur Rechner zw. .70.249 und .70.254 erreichen willst oder musst. Also deinen beiden Switches und den .250er Nameserver.

permit ip 192.168.100.0 0.0.0.255 192.168.70.248 0.0.0.7 ace-priority 100

Es gibt 2 mögliche Verdächtige:

- Oben permitest du DNS mit UDP und TCP auf den .70.250er Host

- Dadrunter machst du dann so oder so die Schleuse auf auf alles im .70.0er Netz

Ansonsten ist die Liste soweit OK sofern sie Inbound gilt und und an ihr kann es definitiv nicht liegen das du das 192.168.70.253er Interface nicht erreichst. Es wird ja letztlich alles ins .70.0er Netz erlaubt aus dem .100er Netz.

Sinnvoll ist es dann hier die beiden DNS Regeln ins .70er Netz zu entfernen und eine Permit Regel mit einem 29 Bit Prefix (255.255.255.248, invers= 0.0.0.7) zu benutzen der nur die oberen 6 Adressen im 70er Netz durchlässt sofern du aus dem .100er Netz nur Rechner zw. .70.249 und .70.254 erreichen willst oder musst. Also deinen beiden Switches und den .250er Nameserver.

permit ip 192.168.100.0 0.0.0.255 192.168.70.248 0.0.0.7 ace-priority 100

Es gibt 2 mögliche Verdächtige:

- 1.) Es liegt an der Rückroute, sprich an einer inbound ACL am .70er Netz die die .70.253 irgendwie blockiert

- 2.) Der 2te Switch hat keine Default Route 0.0.0.0/0 auf sein Routing Gateway im 70er Netz.

Als "Next Hop Router" ist die IP der FB eingetragen

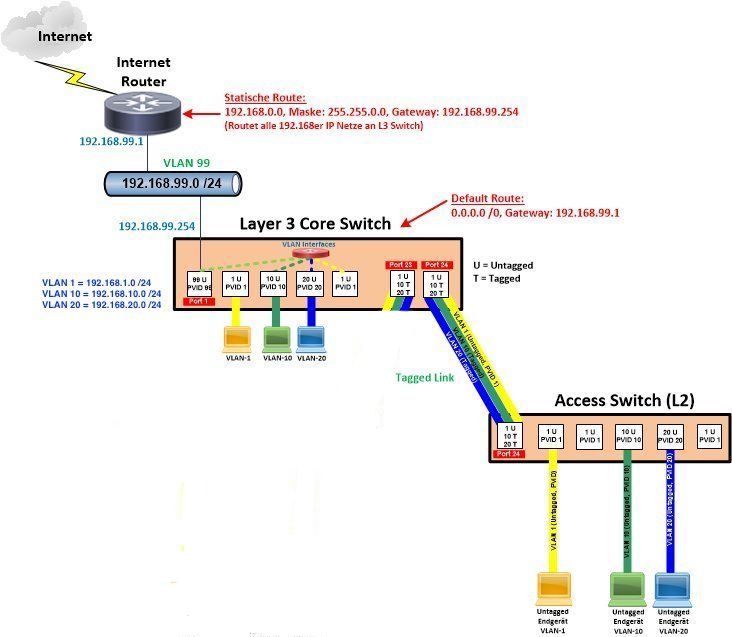

Das wäre zumindestens etwas komisch, denn die FB kann ja gar keine VLANs. Auch was du mit "Trunk" oben zwischen FB und 1tem Switch meinst ist eigentlich unsinnig wegen der Tatsache das die FB das ja gar nicht kann.WER routet also deine VLANs ??? Betreibst du ein Layer 3 Design mit einem routenden Switch wie das hier:

Punkt1 habe ich nicht verstanden.

OK, wenn du keine ACls am routenden Interface 70 hast, dann hat sich das erledigt.ja ich hätte die Verbindung an Port 1 des Cisco350 auch mit "access" einrichten können.

Musst du sogar dann ! Die FB kann kein Tagging und wenn du das als Trunk mit den VLANs einrichtest wird der gesamte Broad- und Multicast Traffic aller VLANs dort an die FB übertragen der die FritzBox dann mit Framedrops massiv belastet !Eventuell reden wir auch an einander vorbei.

Könnte sein...Ich meine die Einstellungen unter "IPv4 Static Routes Table". Was hättest Du hier für einen Eintrag bei den Switches erwartet?

Das ist ja kinderleicht...- Switch 1 ist der routende Switch zw. den VLANs, der hat eine Default Route auf die IP der FritzBox

- Switch 2 sieht ja als Router den Switch 1 also hat der seine Default Route auf das Gateway am Switch 1 in seinem Management VLAN.

Alle VLAN-Interfaces haben statische IPs.

Du meinst auf dem routenden Switch 1, richtig ? Dynmaische IPs auf einem Router wären generell natürlich Quatsch, weisst du auch selber ! Die ACLs sind Layer 3 ACL, können also grundsätzlich ausschliesslich nur am Switch 1 definiert werden ! Da Switch 2 rein im L2 Mode rennt wären L3 ACLs dort natürlich Unsinn, denn von L3 weiss der ja nix.

Trunk gibts also rein nur zw. den Ports 16 (Sw1) und Port 1 (Sw2). In der VLAN Membership Übersicht sollte da dann 1UP, 100T, 140T, 160T stehen.

Eigentlich ein simples Setup....

Und siehe da, es funktioniert  face-smile

face-smile  face-smile Danke für Deine Hilfe.

face-smile Danke für Deine Hilfe.

Reboot tut gut ! 👍 😉Macht es Sinn auch für das VLAN1 ACL-Regeln zu definieren?

Da fragst du den absolut Falschen. Wie soll dir ein Forum das denn so pauschal beantworten können ??Die Vorgaben was du schützen willst oder was nicht bestimmst doch nur DU allein, sprich Security Policy die DU umsetzen willst. Folglich kann es also sehr sinnvoll sein eine ACL zu definieren oder auch nicht wenn dort nix Schützenswertes ist.

Nun muss man hier mal wieder anhand des Regelwerkes wild raten was du erreichen willst, deine Policy kennt ja keiner.

OK, VLAN 1 ist das .70.0er Segment, richtig ?

Unsinnig ist dann die Regel in Zeile 9 !! Wie sollen im 70er IP Netz 180er Absender IPs auftauchen ? Oder hast du im 70er Netz noch einen zusätzlichen Router stehen ? Laut deiner Zeichnung ja nicht...

Zeile 10 ist ebensolcher Blödsinn. Lokaler Traffic rennt doch niemals als "Durchlauferhitzer" über das IP Interface. Weisst du auch selber. Das ist doch eine reine L2 Kommunikation in die das VLAN 1 Router Interface niemals involviert ist.

Kannst du also entfernen solche unsinnigen "Leichen".

Ansonsten ist die ACL syntaktisch richtig !

habe ich aber keinen Zugriff auf das Internet aus den VLANs

Das liegt vermutlich an deinem falschen VLAN Design.Das Koppelnetz zur FritzBox sollte immer ein vollständig getrenntes VLAN sein was :

- Einzig nur am routenden Switch aktiv ist. Z.B. VLAN 99

- Nur eine Verbindung zur FritzBox hat. Ggf. max. noch einen Port für den PiHole /Adguard Filter (Siehe o.a. L3 Tutorial !)

Hier die ToDos:

- Routing nur auf dem 1ten Switch aktivieren

- 2ter Switch L2 only und nur mit den VLANs am Trunk die da benötigt werden.

- Dediziertes VLAN als Koppelnetz zur FB NUR an Switch 1, PiHole / AdGuard hier platzieren

- Management VLAN ist ein separates VLAN was nur über die Switches 1 und 2 liegt und NICHT zur FritzBox führt. Klar, denn internes Management soll da nicht hin.

- ACLs dann nur an den produktiven VLAN IP Interfaces Switch 1 (L3 Switch) außer Koppel VLAN zur FB !

Richtig !

Das ist ja das Gute an der Sache ein dediziertes Koppel VLAN zur FB zu haben. Damit kannst du dann dediziert deinen Internet Traffic steuern...wenn du willst.

Erstmal enkoppelst du alle deine Produktiv VLANs davon so das deine ACLs in diesen VLANs erstmal rein nur den VLAN Traffic untereinander steuern und festlegen ob das Segment überhaupt Internet draf oder nicht.

Das 900er Koppel VLAN bleibt erstmal außen vor und bekommt keine ACL.

Mit dem Schritt sollten dann alle deine o.a. Regelwerke sauber laufen.

Nun kannst du dir überlegen ob du an 900 etwas einschränkst.

Dabei solltest du beachten das du in der Regel INBOUND Regeln nutzt. INBOUND an 900 bedeutet aber Traffic der VON der FB IN das 900er IP Interface fliesst. Beachte das in der Logik der ACL.

Alternativ kannst du dort OUTBOUND Regeln nutzen die aber deutlich weniger effektiv sind als inbound Regeln.

Es ist also wenig sinnvoll da am 900er Interface dann zu filtern.

Besser ist immer das in den inbound ACLs der VLANs zu machen was du dort an Internet Traffic erlauben willst und was nicht. Das 900er sollte dann frei bleiben.

Das Default-VLAN1 bleibt ungenutzt.

Kann man so machen oder du legst da dein Management rein. Die Switch IPs sind ja im Default immer in 1 und das ist bei MSSID APs usw. auch so. Im Heimnetz kann man sowas machen...Zusätzlich muss ich den den VCLs noch das VLAN900 berücksichtigen.

Nein, müssen nicht. Man kann...Das ist ja das Gute an der Sache ein dediziertes Koppel VLAN zur FB zu haben. Damit kannst du dann dediziert deinen Internet Traffic steuern...wenn du willst.

Erstmal enkoppelst du alle deine Produktiv VLANs davon so das deine ACLs in diesen VLANs erstmal rein nur den VLAN Traffic untereinander steuern und festlegen ob das Segment überhaupt Internet draf oder nicht.

Das 900er Koppel VLAN bleibt erstmal außen vor und bekommt keine ACL.

Mit dem Schritt sollten dann alle deine o.a. Regelwerke sauber laufen.

Nun kannst du dir überlegen ob du an 900 etwas einschränkst.

Dabei solltest du beachten das du in der Regel INBOUND Regeln nutzt. INBOUND an 900 bedeutet aber Traffic der VON der FB IN das 900er IP Interface fliesst. Beachte das in der Logik der ACL.

Alternativ kannst du dort OUTBOUND Regeln nutzen die aber deutlich weniger effektiv sind als inbound Regeln.

Es ist also wenig sinnvoll da am 900er Interface dann zu filtern.

Besser ist immer das in den inbound ACLs der VLANs zu machen was du dort an Internet Traffic erlauben willst und was nicht. Das 900er sollte dann frei bleiben.

ist das schlecht?

Für ein Heimnetz sicher tolerabel in Firmennetzen ein NoGo.So hatte ich zumindest diese Bild verstanden:

Aus welcher Info dort hast du das denn abgeleitet ?? Dort steht doch mit keinem Wort in welchem der lokalen VLANs das Management Netz liegt !Normal liegt es ja immer in 1, also dann auch in einem lokalen VLAN und nicht im Transfer VLAN 99 !

Der Switch tut quasi so als ob 99 schon das Internet ist.