Zywall USG 50 - NAT Loopback - Port 443 (OWA)

Hallo Kollegen,

habe heute ein kleines Problem bzw. einen Verständnisfehler.

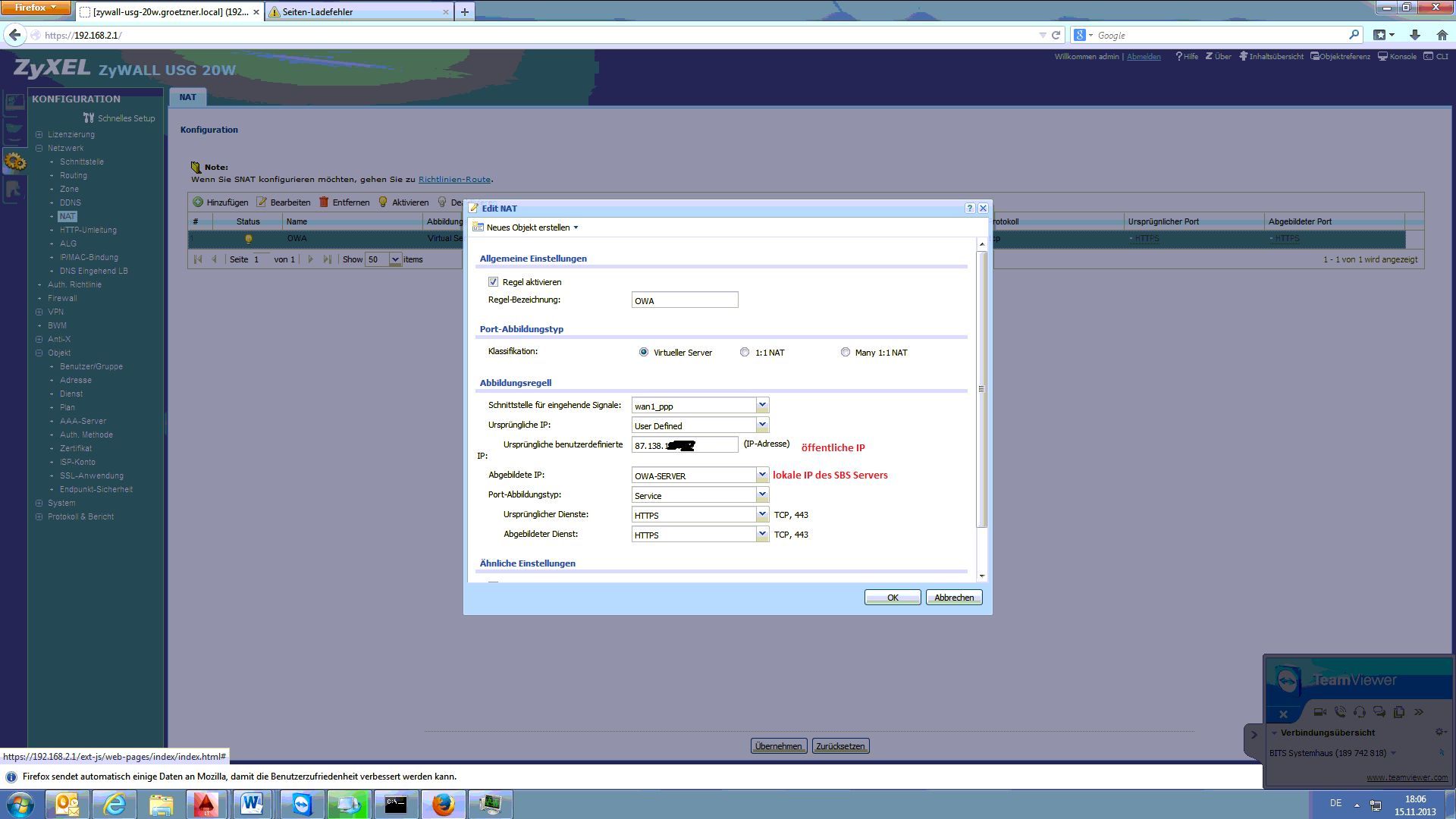

Derzeit habe ich in bei einem Kunden ein NAT Forwarding konfiguriert, welches auf den SBS2011 Server zeigt (Port 443,HTTPS), welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

Nun möchte ich aber auch gerne, dass aus dem internen Netzwerk, über die Remote IP auf OWA zugegriffen werden kann.

Entsprechend habe ich einen NAT Loopback eingerichtet.

Konfiguration habe ich mal in einem Screenshot bereitgestellt. Öffentliche IP habe ich mal sicherheitshalber geschwärzt.

Wo liegt der Fehler?

EDIT:// Achso: Haken bei NAT Loopback habe ich natürlich gesetzt, sieht man leider auf dem Screenshot nicht.

Firewall hatte ich auch schon im Verdacht, aber nach Deaktivierung dieser, trotzdem keine Besserung.

Viele Grüße aus Mittelfranken

Gordon

habe heute ein kleines Problem bzw. einen Verständnisfehler.

Derzeit habe ich in bei einem Kunden ein NAT Forwarding konfiguriert, welches auf den SBS2011 Server zeigt (Port 443,HTTPS), welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

Nun möchte ich aber auch gerne, dass aus dem internen Netzwerk, über die Remote IP auf OWA zugegriffen werden kann.

Entsprechend habe ich einen NAT Loopback eingerichtet.

Konfiguration habe ich mal in einem Screenshot bereitgestellt. Öffentliche IP habe ich mal sicherheitshalber geschwärzt.

Wo liegt der Fehler?

EDIT:// Achso: Haken bei NAT Loopback habe ich natürlich gesetzt, sieht man leider auf dem Screenshot nicht.

Firewall hatte ich auch schon im Verdacht, aber nach Deaktivierung dieser, trotzdem keine Besserung.

Viele Grüße aus Mittelfranken

Gordon

Please also mark the comments that contributed to the solution of the article

Content-Key: 222114

Url: https://administrator.de/contentid/222114

Printed on: April 24, 2024 at 21:04 o'clock

8 Comments

Latest comment

Hallo,

Gruß,

Peter

Zitat von @sid-vicious:

welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

OK.welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

Nun möchte ich aber auch gerne, dass aus dem internen Netzwerk, über die Remote IP auf OWA zugegriffen werden kann. Entsprechend habe ich einen NAT Loopback eingerichtet.

Warum? Was soll das bringen? Was versprichst du dir davon? Was soll dann besser oder sicherer laufen? Dir ist schon klar das du dazu aus dein internes Netz (ein genattetes Netz?) über deinen Router raus musst um dann wieder am Offentlichen Port in dein Netz rein zugehen (und wieder gatten). Oder versuchst du hier eine Abkürzung zu fahren? Was geht von ausserhalb deines Netzes was intern nicht geht? Dein Router kann kein HairPin Nat? Dein Dyndns zeigt auf deine externe IP wenn aus deinem internen Ntz aufgerufen wird? Oder was soll das? Welche IP sollen denn dann deine Interne Clients als Absender nutzen (die werden doch Maskiert nach aussen hin und deine Internen Clients haben doch drausssen gar keine Überlebens chance weil private IPs)?EDIT:// Achso: Haken bei NAT Loopback

Das ist also nicht dein Problem warum du diesen komplizierten Weg gehen willst.Gruß,

Peter

Zitat von @sid-vicious:

Derzeit habe ich in bei einem Kunden ein NAT Forwarding konfiguriert, welches auf den SBS2011 Server zeigt (Port 443,HTTPS),

welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

Derzeit habe ich in bei einem Kunden ein NAT Forwarding konfiguriert, welches auf den SBS2011 Server zeigt (Port 443,HTTPS),

welches uns nun ermöglicht auch über die öffentliche IP auf Outlook Web Access zuzugreifen.

Autsch. Aber was reg ich mich auf? Das typische SBS-Szenario halt.

Zitat von @sid-vicious:

Nun möchte ich aber auch gerne, dass aus dem internen Netzwerk, über die Remote IP auf OWA zugegriffen werden kann.

Entsprechend habe ich einen NAT Loopback eingerichtet. ... Haken bei NAT Loopback habe ich natürlich gesetzt

Nun möchte ich aber auch gerne, dass aus dem internen Netzwerk, über die Remote IP auf OWA zugegriffen werden kann.

Entsprechend habe ich einen NAT Loopback eingerichtet. ... Haken bei NAT Loopback habe ich natürlich gesetzt

Sollte so eigentlich funktionieren.

Zitat von @sid-vicious:

Firewall hatte ich auch schon im Verdacht, aber nach Deaktivierung dieser, trotzdem keine Besserung

Firewall hatte ich auch schon im Verdacht, aber nach Deaktivierung dieser, trotzdem keine Besserung

Wie ich das liebe! Wozu hat eine Firewall eigentlich ein Livelog?

Zitat von @sid-vicious:

Vielleicht gibt es ja auch noch einen anderen Weg. Dieser ist mir aber leider nicht bekannt.

Vielleicht gibt es ja auch noch einen anderen Weg. Dieser ist mir aber leider nicht bekannt.

Der andere (und eigentlich auch bessere) Weg heisst Split-DNS. Intern wird der Name halt in die interne IP-Adresse aufgelöst und extern in die externe IP. Das setzt natürlich voraus, dass an den Clients ein DNS-Name und keine IP-Adresse als Server hinterlegt ist.

Gruß

sk

Der andere (und eigentlich auch bessere) Weg heisst Split-DNS. Intern wird der Name halt in die interne IP-Adresse aufgelöst und extern in die externe IP.

Und genau das ist auch die Konfiguration, die bei einem SBS per Standard definiert ist. Schau einmal in den DNS, hier müsste es eigentlich ein Zone remote.deine_firme.de geben.

Wenn nein, dann starte noch einmal den Assistenten für den Internetzugang, und gib hier die richtigen Daten ein.

LG Günther

Zitat von @sid-vicious:

Das Autsch vermute ich ist bezogen auf eine fehlende VPN Verbindung, welche das Port Forwarding unnötig machen würde.

Das Autsch vermute ich ist bezogen auf eine fehlende VPN Verbindung, welche das Port Forwarding unnötig machen würde.

Nein das meine ich nicht, sondern den Umstand, dass es einen direkten und ungefilterten Zugriff von WAN nach LAN gibt (und zu allem Überfluss auf diesem Server in der typischen SBS-Konstellation auch noch sämtliche Kronjuwelen des Unternehmens versammelt sind). Normalerweise führt der Weg ausschließlich über ein Application Layer Gateway in der DMZ, welches u.a. dazu dient, unerwünschte Zugriffe und Angriffsmuster herauszufiltern.

Zitat von @sid-vicious:

Zwei Sekunden Firewall deaktivieren zu Testzwecken sind nicht wirklich bedenklich. Verstehe zwar die Kritik, aber

möchte weiterhin auf das eigentliche Problem hinweisen.

Zwei Sekunden Firewall deaktivieren zu Testzwecken sind nicht wirklich bedenklich. Verstehe zwar die Kritik, aber

möchte weiterhin auf das eigentliche Problem hinweisen.

Unabhängig von der Frage, ob dies gefährlich sein kann oder nicht, hilft so ein Livelog ungemein bei der Eingrenzung des Problems. Auch deshalb ist diese Vorgehensweise m.E. nicht sonderlich professionell.

Zitat von @sid-vicious:

Irgendwo muss doch der Fehler sein, nach langer Recherche konnte ich leider keinen Fehler in meiner Konfig finden.

Vielleicht kann ja doch noch jemand weiterhelfen?

Irgendwo muss doch der Fehler sein, nach langer Recherche konnte ich leider keinen Fehler in meiner Konfig finden.

Vielleicht kann ja doch noch jemand weiterhelfen?

Wie immer hilft eine systematische Herangehensweise:

- Stimmt die IP-Konfiguration der Mobilgeräte?

- Wie ist der Zielserver auf den Mobilgeräten hinterlegt? Als IP-Adresse oder DNS-Name?

- Wird der DNS-Name ggf. korrekt aufgelöst?

- Kommt auf der Firewall überhaupt Traffic der Mobilgeräte an? Hierzu ggf. entsprechende Loggingregeln auf der Firewall konfigurieren oder noch besser: unter Maintenance>Diagnostic>Packet-Capture den Traffic mitschneiden und per Wireshark auswerten!

Gruß

sk