Öffentliche IP Adresse dem WAN Interface einer Firewall VM zuweisen

Liebe Admins

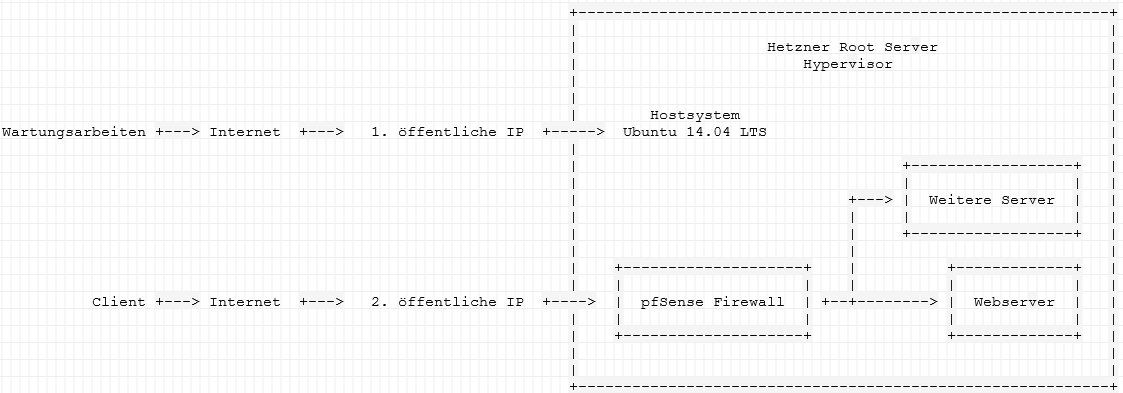

Ich habe mir vor ein paar Monaten bei Hetzner einen Root Server mit einer inkludierten öffentlichen IP Adresse angemietet. Auf diesem Root Server virtualisiere ich derzeit mehrere VMs auf Basis libvirt. Eine davon ist eine Firewall auf Basis pfSense. Am Root Server wurde als Host Distribution Ubuntu 14.04 LTS installiert.

Mein Vorhaben:

Zukünftig sollen alle VMs über die Firewall VM an das Internet angebunden sein. Dazu muss ich dem WAN Interface der Firewall VM eine öffentliche IP Adresse zuweisen. Der Hauptgrund warum ich mich für eine neue IP entschieden habe ist zum einen ein IPsec Site2Site VPN und zum anderen muss ich sämtliche Netzwerk Regeln nur noch an der Firewall VM konfigurieren. Über die bestehende/inkludierte IP sollen nur noch Wartungsarbeiten (Updates, Start/Stopp der VMs, Konfigurationsänderungen) am Root Server durchgeführt werden.

Bei Hetzner habe ich mir bereits eine zusätzliche IP Adresse angemietet. Für die Firewall VM wurde am Root Server ein isoliertes Netzwerk angelegt und anschließend an das DMZ Interface der Firewall VM angebunden.

Mein Problem:

Ich bekomme es ums verrecken nicht hin, die neue öffentliche IP dem WAN Interface der Firewall zuzuweisen.

Ich scheitere dabei an der Konfiguration des Root Servers. Dieser hat leider nur eine physische Netzwerkkarte. Laut Hetzner Wiki gibt es zwei Möglichkeiten die neue IP zu konfigurieren - Bridged und Routed. Warum ich bei beiden Möglichkeiten die inkludierte IP als "address" konfigurieren soll verstehe ich überhaupt nicht. Logisch wäre für mich die neue IP als "address" zu konfigurieren. Weiters würde micht interessieren ob man das WAN Interface der Firewall an das neue Interface vom Root Server anschließen kann oder man ein zusätzliches in libvirt erstellen muss. Falls ersteres möglich, welche MAC Adresse wird verwendet werden?

Ich bin grundsätzlich auch für andere Lösungsansätze offen.

Grüße

TheOnlyMarkus aka Markus

Ich habe mir vor ein paar Monaten bei Hetzner einen Root Server mit einer inkludierten öffentlichen IP Adresse angemietet. Auf diesem Root Server virtualisiere ich derzeit mehrere VMs auf Basis libvirt. Eine davon ist eine Firewall auf Basis pfSense. Am Root Server wurde als Host Distribution Ubuntu 14.04 LTS installiert.

Mein Vorhaben:

Zukünftig sollen alle VMs über die Firewall VM an das Internet angebunden sein. Dazu muss ich dem WAN Interface der Firewall VM eine öffentliche IP Adresse zuweisen. Der Hauptgrund warum ich mich für eine neue IP entschieden habe ist zum einen ein IPsec Site2Site VPN und zum anderen muss ich sämtliche Netzwerk Regeln nur noch an der Firewall VM konfigurieren. Über die bestehende/inkludierte IP sollen nur noch Wartungsarbeiten (Updates, Start/Stopp der VMs, Konfigurationsänderungen) am Root Server durchgeführt werden.

Bei Hetzner habe ich mir bereits eine zusätzliche IP Adresse angemietet. Für die Firewall VM wurde am Root Server ein isoliertes Netzwerk angelegt und anschließend an das DMZ Interface der Firewall VM angebunden.

Mein Problem:

Ich bekomme es ums verrecken nicht hin, die neue öffentliche IP dem WAN Interface der Firewall zuzuweisen.

Ich scheitere dabei an der Konfiguration des Root Servers. Dieser hat leider nur eine physische Netzwerkkarte. Laut Hetzner Wiki gibt es zwei Möglichkeiten die neue IP zu konfigurieren - Bridged und Routed. Warum ich bei beiden Möglichkeiten die inkludierte IP als "address" konfigurieren soll verstehe ich überhaupt nicht. Logisch wäre für mich die neue IP als "address" zu konfigurieren. Weiters würde micht interessieren ob man das WAN Interface der Firewall an das neue Interface vom Root Server anschließen kann oder man ein zusätzliches in libvirt erstellen muss. Falls ersteres möglich, welche MAC Adresse wird verwendet werden?

Ich bin grundsätzlich auch für andere Lösungsansätze offen.

Grüße

TheOnlyMarkus aka Markus

Please also mark the comments that contributed to the solution of the article

Content-Key: 276295

Url: https://administrator.de/contentid/276295

Printed on: April 26, 2024 at 19:04 o'clock

8 Comments

Latest comment

ganz habe ich Deinen Beitrag noch nicht verstanden, gerade auch keine Muße dafür, aber zu Hetzner ein Detail zur Erklärung:

die zugewiesene 1. IP muß dem physischen Interface zugewiesen bleiben, da ihre MAC wiederum in deren "Backbone-Struktur" im nächsten Switch/Router fest hinterlegt ist. Das ist als Sicherheitsfeature gemeint.

So ergibt sich, daß eine Firewall sinnvoll auch auf den Host gelegt wird (trotz Hypervisor), durch Portforwarding ist der Nachteil nicht groß.

HG

Mark

die zugewiesene 1. IP muß dem physischen Interface zugewiesen bleiben, da ihre MAC wiederum in deren "Backbone-Struktur" im nächsten Switch/Router fest hinterlegt ist. Das ist als Sicherheitsfeature gemeint.

So ergibt sich, daß eine Firewall sinnvoll auch auf den Host gelegt wird (trotz Hypervisor), durch Portforwarding ist der Nachteil nicht groß.

HG

Mark

Ist wirklich etwas wirr. Aber Fakt ist das das Hypervisor Interface eine IP hat und im Bridged Mode arbeiten muss bzw. zur pfSense VM Bridging machen muss.

Die pfSense VM hat dann am WAN Port eine weitere IP Adresse: Ergo, du brauchst auf alle Fälle 2 gültige IP Hostadressen. Das die pfSense und dein Hypervisor Host eine Adresse sharen ist nicht möglich.

Die pfSense VM hat dann am WAN Port eine weitere IP Adresse: Ergo, du brauchst auf alle Fälle 2 gültige IP Hostadressen. Das die pfSense und dein Hypervisor Host eine Adresse sharen ist nicht möglich.

Nicht das du das hier falsch verstehst !

Niemals darf ein Bridging oder Bridge Interface auf der pfSense selber eingerichtet werden, das wäre fatal.

Das Bridging bezieht sich vielmehr auf den Hostadapter des Hypervisors. DIESER muss ein Bridging machen auf den virtuellen WAN Adapter der pfsense VM.

Beim kranken Hyper-V ist das m.W. ein separater Switch der dort definiert werden muss, da man diese Option nicht auf der NIC definiert (geraten, da bekennender Hyper V Hasser)

Bei sinnvolleren Hypervisoren wie VmWare oder Virtual Box konfiguriert man das entsprechend auf der NIC.

Niemals darf ein Bridging oder Bridge Interface auf der pfSense selber eingerichtet werden, das wäre fatal.

Das Bridging bezieht sich vielmehr auf den Hostadapter des Hypervisors. DIESER muss ein Bridging machen auf den virtuellen WAN Adapter der pfsense VM.

Beim kranken Hyper-V ist das m.W. ein separater Switch der dort definiert werden muss, da man diese Option nicht auf der NIC definiert (geraten, da bekennender Hyper V Hasser)

Bei sinnvolleren Hypervisoren wie VmWare oder Virtual Box konfiguriert man das entsprechend auf der NIC.

ich glaube nicht!

DHCP treibt einem hier die Haare hoch,

das Üben wird praxisgerechter, wenn die richtigen festen IPs zugewiesen werden.

en0 braucht die öffentliche erste IP,

br0 vermutlich eine IP eines kleinen lokalen Netzes (erfunden und Hetznerkompatibel: 192.168.22.1/24

viren0 - ein erster Gast 192.168.22.2 und wenn er nach draußen soll als zweite virtuelle IP auf der gleichen en0 - also

viren0:1 die zweite öffentlich zugekaufte IP.

Die echte en0 hängt dann also mit ihrer MAC und ihrer Hetzner-IP am Hetzner Router.

HG

Mark

DHCP treibt einem hier die Haare hoch,

das Üben wird praxisgerechter, wenn die richtigen festen IPs zugewiesen werden.

en0 braucht die öffentliche erste IP,

br0 vermutlich eine IP eines kleinen lokalen Netzes (erfunden und Hetznerkompatibel: 192.168.22.1/24

viren0 - ein erster Gast 192.168.22.2 und wenn er nach draußen soll als zweite virtuelle IP auf der gleichen en0 - also

viren0:1 die zweite öffentlich zugekaufte IP.

Die echte en0 hängt dann also mit ihrer MAC und ihrer Hetzner-IP am Hetzner Router.

HG

Mark

immer noch ein Satz: die zweite IP darf bei Hetzner nicht direkt an deren "Internet" (also deren Router) hängen, sondern nur gebridged über eth0, einfach weil sonst die MAC der physischen Maschine bei den Punkt-zu-Punkt-Ethernetverbindungen nicht in Erscheinung tritt.

Also nach außen nur ein Weg über die öffentliche IP, alle anderen nur innerhalb Deines Rechtecks in der Zeichnung. (also "nur ein Strich/Weg in das Rechteck")

Was ich zu erklären versuche, Deine Idee wäre nicht generell falsch, nur funktioniert sie nur, wenn der Router/ein VLAN-nutzender Switch in Deiner Hand ist, das ist aber bei Hetzner nicht der Fall.

HG

Mark

Also nach außen nur ein Weg über die öffentliche IP, alle anderen nur innerhalb Deines Rechtecks in der Zeichnung. (also "nur ein Strich/Weg in das Rechteck")

Was ich zu erklären versuche, Deine Idee wäre nicht generell falsch, nur funktioniert sie nur, wenn der Router/ein VLAN-nutzender Switch in Deiner Hand ist, das ist aber bei Hetzner nicht der Fall.

HG

Mark