Eigenen Internetzugang trotz VPN Verbindung weiterbenutzen

Hallo Kollegen,

ich bin neu hier und habe gleich eine Frage an euch - primär von privater Natur aber auch von geschäftlichem Interesse - auf die ich bislang keine befriedigende Antwort gefunden habe.

Folgende Situation:

Ich bin Admin in einem kleinen (~80 Leute) Unternehmen und arbeite relativ viel aus dem Homeoffice.

Die Verbindung zur Firma erfolgt über Cisco Anyconnect, gearbeitet wird dann primär im Virtual Desktop (VMware Horizon).

Wenn ich mich via VPN mit dem Firmennetz verbinde, kann ich am Rechner selbst nicht mehr surfen (Internettraffic gewähren wir über VPN zur Bandbreitenschonung bewusst nicht) - das ist jedoch manchmal nervig und erfordert ein häufiges auf- und abbauen der VPN Verbindung.

Kann ich das igendwie umgehen? Momentan behelfe ich mir mit einer VM, baue also die VPN Verbindung erst in der Virtuellen Maschine auf und darin auch die Horizon-Session - somit kann ich also bequem zwischen Privat ("Restlicher PC") und Geschäft (Horizon View in VM) wechseln, Downloads laufen trotz VPN Verbindung nicht über die Firma. Das ganze mit der VM ist aber doch relativ umständlich und muss doch irgendwie einfacher gehen.

Ich nutze das VPN eigentlich nur für die VirtualDesktop Verbindung, könnte also genau den Server/Ports/IPs nennen auf die ich zugreifen muss.

Kann ich es also irgendwie einstellen, dass mein gesamter Traffic trotz aufgebauter VPN Verbindung über mein normales Standardgateway geroutet wird, mit Ausnahme dieser einen Verbindung?

DANKE für eure Hilfe!

Grüße Max

PS: Ich arbeite an einem Laptop der aber per Kabel am LAN hängt - falls nötig wäre also auch eine Lösung mit 2 NICs (Primär Heimnetz über LAN, VPN über WLAN) möglich, falls das nötig wäre.

ich bin neu hier und habe gleich eine Frage an euch - primär von privater Natur aber auch von geschäftlichem Interesse - auf die ich bislang keine befriedigende Antwort gefunden habe.

Folgende Situation:

Ich bin Admin in einem kleinen (~80 Leute) Unternehmen und arbeite relativ viel aus dem Homeoffice.

Die Verbindung zur Firma erfolgt über Cisco Anyconnect, gearbeitet wird dann primär im Virtual Desktop (VMware Horizon).

Wenn ich mich via VPN mit dem Firmennetz verbinde, kann ich am Rechner selbst nicht mehr surfen (Internettraffic gewähren wir über VPN zur Bandbreitenschonung bewusst nicht) - das ist jedoch manchmal nervig und erfordert ein häufiges auf- und abbauen der VPN Verbindung.

Kann ich das igendwie umgehen? Momentan behelfe ich mir mit einer VM, baue also die VPN Verbindung erst in der Virtuellen Maschine auf und darin auch die Horizon-Session - somit kann ich also bequem zwischen Privat ("Restlicher PC") und Geschäft (Horizon View in VM) wechseln, Downloads laufen trotz VPN Verbindung nicht über die Firma. Das ganze mit der VM ist aber doch relativ umständlich und muss doch irgendwie einfacher gehen.

Ich nutze das VPN eigentlich nur für die VirtualDesktop Verbindung, könnte also genau den Server/Ports/IPs nennen auf die ich zugreifen muss.

Kann ich es also irgendwie einstellen, dass mein gesamter Traffic trotz aufgebauter VPN Verbindung über mein normales Standardgateway geroutet wird, mit Ausnahme dieser einen Verbindung?

DANKE für eure Hilfe!

Grüße Max

PS: Ich arbeite an einem Laptop der aber per Kabel am LAN hängt - falls nötig wäre also auch eine Lösung mit 2 NICs (Primär Heimnetz über LAN, VPN über WLAN) möglich, falls das nötig wäre.

Please also mark the comments that contributed to the solution of the article

Content-Key: 281346

Url: https://administrator.de/contentid/281346

Printed on: April 20, 2024 at 12:04 o'clock

1 Comment

Wenn ich mich via VPN mit dem Firmennetz verbinde, kann ich am Rechner selbst nicht mehr surfen

Das ist normal und auch bewusst so konfiguriert vom Netzwerk Admin, vermutlich. Auf dem Cisco kannst du einstellen, das zwangsweise es einen Redirect des default Gateways auf dem VPN Client gibt, damit erzwingt man dann sämtlichen Traffic in den Tunnel.Gewollt weil man so sicher verhindern kann das Malware aus privaten Heimnetzen oder öffentlichen Hotsports ins Firmennetz gelangen.

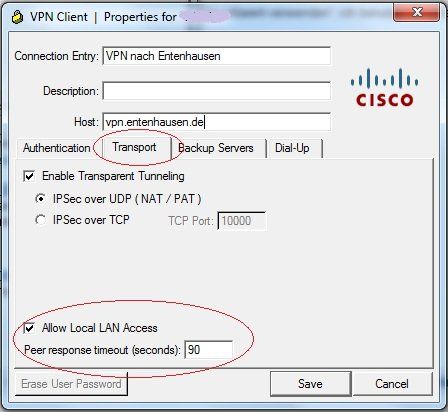

Man kann das auf dem Cisco Client auch customizen das das nicht passiert:

Wenn man das entsprechende Häkchen setzt klappts auch wieder mit dem lokalen Traffic. Aaaaber...wenn der Admin das in der Konfig auf dem Dialin Device per Konfig verbietet hat das Priorität und was du dann an Haken setzt ist außer Funktion.

Macht auch Sinn, denn wer will schon das Clients nach Gutsherrenart über die Sicherheit eines VPNs bestimmen ?!

Kommt man aber auch von selber drauf wenn man nur mal ein wenig nachdenkt....

Auf den Frage also "Kann ich das igendwie umgehen? " kann man nur mit Nein antworten, es sei denn du lädst den Admin auf ein Bier ein und erklärst ihm warum er für deinen Account im VPN Server Setup Profil erlauben sollte !

Andere Alternative ist der freie Cisco VPN Client für Linux, den man immun schalten kann für diese vom Server ausgehende Zwangskaperung des Default Gateways. Fragt sich ob du damit umgehen kannst.

Die 2 NIC Lösung ist somit auch Unsinn, denn wenn du da Winblows benutzt mit dem Cisco Client wird immer das default Gateway zwangsredirected bei der Einwahl.