Netzwerkaufbau und Routing mit HP ProCurve

Hallo zusammen,

ich habe hier parallel zum alten Netzwerk ein neues aufgebaut, aber habe jedoch alle 4-5 Tage mal zwischendrin Hänger, dass ich den Backbone neu starten muss, weil DNS Ausfälle hat bzw. kurzzeitig es Pingverluste gibt.

Zur Konstellation:

Altes Netz 192.168.0.0/23 ---- Watchguard XTM510 ---- Neues Netz 10.128.80.0/20 (Unterteilt in VLans).

Neues Netz soll redundant im Stern aufgebaut werden. Zurzeit sind alle Switche erstmal auf dem Backbone 1 gesteckt.

2 Backbones

5 Unterverteiler mit Glas angeschlossen.

Spanning-Tree (MSTP) ist auf allen Switchen im neuen Netz gleich konfiguriert.

VLANS sind auf alles Switchen im neuen Netz gleich konfiguriert.

Trunking ebenfalls entsprechend eingerichtet.

Auf der Watchguard habe ich die Gateways für alle Vlans eingerichtet. Nun vermute ich hier das Problem, das die Watchguard mit dem Routing überfordert ist und dann kurzzeitig die Verbindungen aussteigen. Lt. Trafficmonitor habe ich hier lasten bis zu 70 Mbit im User VLan.

Hier mal die Konfig vom Backbone 1:

hostname "Backbone01"

module 1 type j9728a

trunk 41-44 trk1 trunk

trunk 45 trk2 trunk

trunk A1 trk3 trunk

trunk B2 trk4 trunk

trunk B1 trk5 trunk

trunk 47 trk6 trunk

no telnet-server

ip default-gateway 10.128.80.254

ip dns domain-name "#########"

ip dns server-address priority 1 192.168.2.5

ip dns server-address priority 2 192.168.2.6

ip route 10.128.80.0 255.255.255.0 10.128.80.254

ip route 10.128.81.0 255.255.255.0 vlan 111

ip routing

interface 1

name "WATCHGUARD"

exit

interface 2

name "WLC1"

exit

interface 3

disable

name "WLC2"

exit

interface 4

disable

exit

interface 13

name "ACCESSPOINT"

exit

interface 14

name "ACCESSPOINT"

exit

interface 15

name "ap_it"

exit

interface 17

name "ap-it_2"

exit

interface 19

name "OOBM"

exit

interface 41

name "BACKBONE2"

exit

interface 42

name "BACKBONE2"

exit

interface 43

name "BACKBONE2"

exit

interface 44

name "BACKBONE2"

exit

interface 45

name "UV2"

exit

interface 47

name "UV5"

exit

interface A1

name "UV3"

exit

interface B1

name "UV1"

exit

interface B2

name "UV4"

exit

snmp-server community "public" unrestricted

oobm

ip address 10.128.80.230 255.255.255.0

ip default-gateway 10.128.80.254

exit

vlan 1

name "VLAN1"

no untagged 2-3,10,13-18,25-36

untagged 4-9,11-12,19-24,37-40,46,48,A2

tagged 1,Trk1-Trk6

ip address 10.128.80.240 255.255.255.0

exit

vlan 111

name "VLAN111"

untagged 2-3,13-15,17-18

tagged 1,Trk1-Trk6

ip address 10.128.81.240 255.255.255.0

exit

vlan 120

name "VLAN120"

untagged 36

tagged 1,Trk1-Trk6

ip address 10.128.84.240 255.255.255.0

exit

vlan 121

name "VLAN121"

tagged 1,Trk1-Trk6

ip address 10.128.85.240 255.255.255.0

exit

vlan 144

name "VLAN144"

untagged 10,16,25-35

tagged 1,13-15,17-18,Trk1-Trk6

ip address 10.128.86.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 160

name "VLAN160"

tagged 1,13-18,Trk1-Trk6

ip address 10.128.88.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 165

name "VLAN165"

tagged 1,13-18,Trk1-Trk6

ip address 10.128.93.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 200

name "VLAN200"

tagged 1,4,17

no ip address

exit

spanning-tree

spanning-tree Trk1 priority 4

spanning-tree Trk2 priority 4

spanning-tree Trk3 priority 4

spanning-tree Trk4 priority 4

spanning-tree Trk5 priority 4

spanning-tree Trk6 priority 4

spanning-tree config-name "#########"

spanning-tree config-revision 1

spanning-tree instance 1 vlan 1 111 120 121

spanning-tree instance 1 priority 2

spanning-tree instance 1 Trk1 priority 4

spanning-tree instance 1 Trk2 priority 4

spanning-tree instance 1 Trk3 priority 4

spanning-tree instance 1 Trk4 priority 4

spanning-tree instance 1 Trk5 priority 4

spanning-tree instance 1 Trk6 priority 4

spanning-tree instance 2 vlan 144 160 165

spanning-tree instance 2 Trk1 priority 4

spanning-tree instance 2 Trk2 priority 4

spanning-tree instance 2 Trk3 priority 4

spanning-tree instance 2 Trk4 priority 4

spanning-tree instance 2 Trk5 priority 4

spanning-tree instance 2 Trk6 priority 4

spanning-tree priority 0

no tftp server

no autorun

no dhcp config-file-update

no dhcp image-file-update

password manager

Internet (IP) Service

IP Routing : Enabled

Default TTL : 64

Arp Age : 20

Domain Suffix : #############

DNS server : 192.168.2.5

| Proxy ARP

VLAN | IP Config IP Address Subnet Mask Std Local

-------------------- + ---------- --------------- --------------- ----------

VLAN1 | Manual 10.128.80.240 255.255.255.0 No No

VLAN111 | Manual 10.128.81.240 255.255.255.0 No No

VLAN120 | Manual 10.128.84.240 255.255.255.0 No No

VLAN121 | Manual 10.128.85.240 255.255.255.0 No No

VLAN144 | Manual 10.128.86.240 255.255.255.0 No No

VLAN160 | Manual 10.128.88.240 255.255.255.0 No No

VLAN165 | Manual 10.128.93.240 255.255.255.0 No No

VLAN200 | Disabled

Kann mir jemand weiterhelfen? Ich vermute, dass ich den Backbone selbst routen lassen muss, aber weiss nicht wie ich das einstellen soll, damit die Verbindung zwischen altem und neuen Netz mit den Vlans geht.

Danke schonmal!

ich habe hier parallel zum alten Netzwerk ein neues aufgebaut, aber habe jedoch alle 4-5 Tage mal zwischendrin Hänger, dass ich den Backbone neu starten muss, weil DNS Ausfälle hat bzw. kurzzeitig es Pingverluste gibt.

Zur Konstellation:

Altes Netz 192.168.0.0/23 ---- Watchguard XTM510 ---- Neues Netz 10.128.80.0/20 (Unterteilt in VLans).

Neues Netz soll redundant im Stern aufgebaut werden. Zurzeit sind alle Switche erstmal auf dem Backbone 1 gesteckt.

2 Backbones

5 Unterverteiler mit Glas angeschlossen.

Spanning-Tree (MSTP) ist auf allen Switchen im neuen Netz gleich konfiguriert.

VLANS sind auf alles Switchen im neuen Netz gleich konfiguriert.

Trunking ebenfalls entsprechend eingerichtet.

Auf der Watchguard habe ich die Gateways für alle Vlans eingerichtet. Nun vermute ich hier das Problem, das die Watchguard mit dem Routing überfordert ist und dann kurzzeitig die Verbindungen aussteigen. Lt. Trafficmonitor habe ich hier lasten bis zu 70 Mbit im User VLan.

Hier mal die Konfig vom Backbone 1:

hostname "Backbone01"

module 1 type j9728a

trunk 41-44 trk1 trunk

trunk 45 trk2 trunk

trunk A1 trk3 trunk

trunk B2 trk4 trunk

trunk B1 trk5 trunk

trunk 47 trk6 trunk

no telnet-server

ip default-gateway 10.128.80.254

ip dns domain-name "#########"

ip dns server-address priority 1 192.168.2.5

ip dns server-address priority 2 192.168.2.6

ip route 10.128.80.0 255.255.255.0 10.128.80.254

ip route 10.128.81.0 255.255.255.0 vlan 111

ip routing

interface 1

name "WATCHGUARD"

exit

interface 2

name "WLC1"

exit

interface 3

disable

name "WLC2"

exit

interface 4

disable

exit

interface 13

name "ACCESSPOINT"

exit

interface 14

name "ACCESSPOINT"

exit

interface 15

name "ap_it"

exit

interface 17

name "ap-it_2"

exit

interface 19

name "OOBM"

exit

interface 41

name "BACKBONE2"

exit

interface 42

name "BACKBONE2"

exit

interface 43

name "BACKBONE2"

exit

interface 44

name "BACKBONE2"

exit

interface 45

name "UV2"

exit

interface 47

name "UV5"

exit

interface A1

name "UV3"

exit

interface B1

name "UV1"

exit

interface B2

name "UV4"

exit

snmp-server community "public" unrestricted

oobm

ip address 10.128.80.230 255.255.255.0

ip default-gateway 10.128.80.254

exit

vlan 1

name "VLAN1"

no untagged 2-3,10,13-18,25-36

untagged 4-9,11-12,19-24,37-40,46,48,A2

tagged 1,Trk1-Trk6

ip address 10.128.80.240 255.255.255.0

exit

vlan 111

name "VLAN111"

untagged 2-3,13-15,17-18

tagged 1,Trk1-Trk6

ip address 10.128.81.240 255.255.255.0

exit

vlan 120

name "VLAN120"

untagged 36

tagged 1,Trk1-Trk6

ip address 10.128.84.240 255.255.255.0

exit

vlan 121

name "VLAN121"

tagged 1,Trk1-Trk6

ip address 10.128.85.240 255.255.255.0

exit

vlan 144

name "VLAN144"

untagged 10,16,25-35

tagged 1,13-15,17-18,Trk1-Trk6

ip address 10.128.86.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 160

name "VLAN160"

tagged 1,13-18,Trk1-Trk6

ip address 10.128.88.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 165

name "VLAN165"

tagged 1,13-18,Trk1-Trk6

ip address 10.128.93.240 255.255.255.0

ip helper-address 192.168.2.5

ip helper-address 192.168.2.6

exit

vlan 200

name "VLAN200"

tagged 1,4,17

no ip address

exit

spanning-tree

spanning-tree Trk1 priority 4

spanning-tree Trk2 priority 4

spanning-tree Trk3 priority 4

spanning-tree Trk4 priority 4

spanning-tree Trk5 priority 4

spanning-tree Trk6 priority 4

spanning-tree config-name "#########"

spanning-tree config-revision 1

spanning-tree instance 1 vlan 1 111 120 121

spanning-tree instance 1 priority 2

spanning-tree instance 1 Trk1 priority 4

spanning-tree instance 1 Trk2 priority 4

spanning-tree instance 1 Trk3 priority 4

spanning-tree instance 1 Trk4 priority 4

spanning-tree instance 1 Trk5 priority 4

spanning-tree instance 1 Trk6 priority 4

spanning-tree instance 2 vlan 144 160 165

spanning-tree instance 2 Trk1 priority 4

spanning-tree instance 2 Trk2 priority 4

spanning-tree instance 2 Trk3 priority 4

spanning-tree instance 2 Trk4 priority 4

spanning-tree instance 2 Trk5 priority 4

spanning-tree instance 2 Trk6 priority 4

spanning-tree priority 0

no tftp server

no autorun

no dhcp config-file-update

no dhcp image-file-update

password manager

Internet (IP) Service

IP Routing : Enabled

Default TTL : 64

Arp Age : 20

Domain Suffix : #############

DNS server : 192.168.2.5

| Proxy ARP

VLAN | IP Config IP Address Subnet Mask Std Local

-------------------- + ---------- --------------- --------------- ----------

VLAN1 | Manual 10.128.80.240 255.255.255.0 No No

VLAN111 | Manual 10.128.81.240 255.255.255.0 No No

VLAN120 | Manual 10.128.84.240 255.255.255.0 No No

VLAN121 | Manual 10.128.85.240 255.255.255.0 No No

VLAN144 | Manual 10.128.86.240 255.255.255.0 No No

VLAN160 | Manual 10.128.88.240 255.255.255.0 No No

VLAN165 | Manual 10.128.93.240 255.255.255.0 No No

VLAN200 | Disabled

Kann mir jemand weiterhelfen? Ich vermute, dass ich den Backbone selbst routen lassen muss, aber weiss nicht wie ich das einstellen soll, damit die Verbindung zwischen altem und neuen Netz mit den Vlans geht.

Danke schonmal!

Please also mark the comments that contributed to the solution of the article

Content-Key: 271725

Url: https://administrator.de/contentid/271725

Printed on: April 19, 2024 at 06:04 o'clock

16 Comments

Latest comment

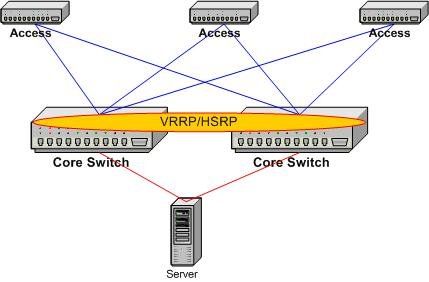

Neues Netz soll redundant im Stern aufgebaut werden.

Wie sieht dein Design aus ? So...Deine MSTP Konfig ist etwas komisch. Normalerweise nimmt man 2 Instances mit unterschiedlicher Priority auf verschiedenen Uplinks um ein Load Balancing über die redundanten Uplinks zu machen was bei dir nicht der Fall ist.

Spanning Tree Priority 0 ist verboten bzw. nicht definiert, das darf man niemals machen. Die Priority muss einen Wert modulo 4096 haben also den Root Switch solltest du zwingend auf einen Priority 8192 z.B. setzen und den Backup Root entsprechend etwas höher.

In der Regel sind die beiden redundaten Core Switches Root und Backup Root.

Es ist zu vermuten das dein MSTP da irgendwie aufgrund einer Fehlkonfiguration Amok läuft. Die Symptome sprechen jedenfalls klar dafür.

Du solltest also in jedem Fall das mal checken.

Außerdem wäre es sehr hilfreich mal in Switch Log (show logg) zu sehen ob dort ggf. Fehlermeldungen zu sehen sind.

Hilfreich auch ein show mstp um die MSTP Topologie zu überprüfen.

dass ich den Backbone selbst routen lassen muss

Keine Ahnung was du da genau mit meinst...hört sich irgendwie nach freiem Raten an... Normal nimmt man die beiden Core Switches mit einem virtuellen L3 Interface jeweils in das entsprechende VLAN.

Dann macht man ein VRRP oder VRRP-E zwischen diesen beiden Interfaces um die Gateway problematik mit 2 Gateway IPs zu lösen.

VRRP stellt eine virtuelle IP als Gateway zur Verfügung mit automatischem Failover.

Für dein "Altnetz" erzeugtst du auf der neuen Infrastruktur ebenfalls ein VLAN z.B. 999 mit Namen Altnetz.

Hier wieder 2 IP mit einer VRRP IP und dann hängst du das "Altnetz" in dieses VLAN und fertig ist der Lack.

So wird das alte in das neue Netz gerouet und alles ist gut.

Wenn du alles umgeschlatet hast auf die neue Infrastruktur, löschst du entsprechend das VLAN 999 wieder.

Das macht jeder Netzwerk Admin so und ist ein simpler Klassiker in der Migration.

Auch wenn man HP Billigswitches benutzt....

Ich bin jetzt kein Netzwerkprofi, muss mich zum Teil an Anleitungen orientieren bzw. mir die Sachen zuerst zusammenlesen, bin aber in der Situation hier das Netzwerk aufbauen zu müssen.

Mmmhhh...keinen sehr guten Voraussetzungen aber ich komme gerade nicht weiter und benötige daher die Hilfe.

Dann versuchen wir mal unser Glück mit dir und auch so richtig mit VLans und MSTP etc arbeite.

Dann solltest du unbedingt dieses Tutorial vorab lesen für die Grundlagen:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Den externen Router kannst du dabei ignorieren, denn das machen deine L3 Core Switches ja beide.

jedoch ist der BackupBackbone noch NICHT mit den Unterverteilern verbunden.

OK, bedeutet jetzt dann erstmal das due KEINE Redundanz hast aber alles sternförmig angeschlossen.Wichtig ist hier aber dennoch die MSTP Priority von 8192 auf dem Core Switch !! Nicht 0 !

CDP und LLDP solltest du NICHT parallel betreiben.

CDP ist mehr oder minder tot wie alle proprietären Link Layer Protokolle.

Belasse es also besser einzig und allen beim Standard LLDP mit global no cdp run !!

Ansonsten sehen deine Logs sauber aus ? Kannst du mit clear logg löschen, dann behälst du die bessere Übersicht bei neuen Messages.

Eine wichtige Frage noch:

Alle Switches hast du auf die aktuellste Firmware geflasht ??

Wenn nicht solltest du das unbedingt machen um älteren Firmware Bugs aus dem Wege zu gehen !

VRRP mit den zwei Backbones für Redundanz und nur eine Gatewayadresse - soweit bin ich mitgekommen.

Ja, das erzeugt eine virtuelle Gateway IP zwischen den beiden L3 Interfaces der Core Switches pro VLAN. Damit haben Endgeräte in den VLANs dann kein Gateway Problem mehr sollte ein Core mal ausfallen ! Der schaltet dann automatisch um auf den anderen so das die Clients das nicht mitbekommen.Aber was ist mit den einzelnen Vlans? Ich brauche ja für jedes VLan einen Gateway?

Ja, richtig ! Was dachtest du denn ??Du hast dich ja für HP Billigprodukte entschieden und keinen Fabric Switches, da wäre es einfacher (aber auch teurer)

Ein bischen tippen in der Konfig musst du also für dein gespartes Geld wenn du es redundant haben willst !

Aktuell habe ich auf der Watchguard die Virtuellen Interfaces eingerichtet, welche alle auf einen Port zusammenlaufen:

OK, das bedeutet die Watchguard kann mit Tagged Interfaces umgehen wie es im obigen VLAN Tutorial anhand der externen Router geschildert ist, richtig ?Das wäre dann das gleiche Szenario !

Die Watchguard ist aber erstmal nur mit einem Interface angeschlossen oder redundant mit zweien ?? Bei zweien musst du aufpassen wegen Spanning Tree !!!

Besser ist es die Watchguard dann mit einem Trunk (Link Aggregation) anzuschliessen aber das ist jetzt erstmal zweitrangig und Finetuning !

Kommt später !

VLan 1 - 10.128.80.254

VLan 111 - 10.128.81.254

VLan 120 - 10.128.84.254

VLan 144 - 10.128.86.254

VLan 160 - 10.128.88.254

VLan 165 - 10.128.93.254

Ist ja ein bischen doofes Adressdesign. Hättest du ja das VLAN der Übersichthalber besser ins die Netzwerkadresse reincodiert: VLan 111 - 10.128.81.254

VLan 120 - 10.128.84.254

VLan 144 - 10.128.86.254

VLan 160 - 10.128.88.254

VLan 165 - 10.128.93.254

VLan 1 - 10.128.1.254

VLan 111 - 10.128.111.254

VLan 120 - 10.128.120.254

VLan 144 - 10.128.144.254

VLan 160 - 10.128.160.254

VLan 165 - 10.128.165.254

Aber OK...ist ja nur kosmetisch..so wie obengehts natürlich auch.

Um jetzt richtig weiterzumachen MUSS man erstmal verstehen WAS genau die mit der Watchguard machen willst ???

- Soll die zwischen den VLANs routen und NICHT der Coreswitch ?

- Soll sie nur ins Internet Routen und ggf. Gast WLAN usw. sicher abtrennen ??

Und der richtige Weg wäre dann eben m.E. 10.128.86.x (Client) --> Gateway vom Vlan (nicht Watchguard)--> anderes VLan oder Internet.

Ja, wenn die Watchguard NICHT zentral zw. den VLANs routen soll.Zentrale Routing Instanz ist IMMER der Verbund deiner Core Switches in jedem VLAN, denn da hast du ja auch die Redundanz !

Macht die Watchguard nur den Internetzugang und Gastnetze bekommt sie KEINE virtuellen Interfaces in jedes VLAN logischerweise sondern wird isoliert in ein VLAN z.B. 777 gesetzt mit dem Namen "Internet". Cores haben dann das VLAN auch wieder mit VRRP usw.

Dann haben beide Cores einen statische Route ala

ip route 0.0.0.0 0.0.0.0 <ip_adresse_watchgard_vlan777>

und....

die Watchguard hat für alle Subnetze in den VLANs (außer 777 natürlich) einen statische Route auf die VRRP VIP in VLAN 777

Alternativ kannst du dynmaisch routen mit RIPv2 oder OSPF wenn du mehr als deine paar VLANs bekommen solltest.

DAS wäre der richtige Weg.

Aber wie gesagt dazu musst du genau klären was du mit der Watchguard machen willst ?!

IP-Routing ist zwar aktiv auf dem Backbones (aber nicht auf den Unterverteilern)

Das ist auch richtig so die bleiben rein, doofe Layer 2 Maschinen mit den VLANs.Ist dann die Netzadresse mein Gateway?

Natürlich nicht ! Hast du auch noch Defizite in der IP Adressierungs Schematik Bei der Netzwerk Adresse sind alle Hostbits auf 0. Diese Adresse darf NICHT vergeben werden genau wie die Broadcast Adresse !

Dein Gateway der Clients in den VLANs ist logischerweise die VVRP VIP.

Die statische Route der Cores zeigt auf die Watchguard.

Logisch...alles lokale wird so lokal geroutet alles was lokal unbekannt ist geht Richtung Watchguard.

Bleibt default Gateway dann weiterhin die Firewall?

Nein, niemals ! In deinem eigentlich sehr sinnvollen Design ist das Default Gateway aller Clients IMMER die VRRP VIP IP in den jeweiligen VLANs.Das Default Gateway (statische Default Route) ist die Watchguard IP in ihrem separaten VLAN.

Separates VLAN da man Internet Traffic niemals in seinen produktiv VLANs haben will, deshalb hat die Watchguard immer ein separates VLAN in dem gesamten Netz !

Wenn ich das alte Netz natürlich OHNE Watchguard dazwischen erreichen könnte, wäre das noch besser

Auch das ist kinderleicht !Bitte lese den Thread oben !!

hier wird wohl nur das Routing (?) angepasst werden müssen, damit die Pakete richtig weiterlaufen.

Ein popeliger Eintrag in der Konfig der in 5 Minuten gemacht ist,Im alten Netz gibt es aber keine VLans, kein MSTP etc.

Umso besser, was die ganze Geschichte noch einfacher macht !Du erzeugst ein weiteres VLAN 999 Name Altnetz z.B. auf dem Core Switch wieder VRRP IP usw.

Dann verbindest du ganz simpel mit einem Patchkabel das alte Netz auf einen VLAN 999 Port im neuen, fertig ist der Lack.

Alle Altnetz Clients zeigen mit ihrem Default Gateway auch hier auf die VRRP VIP VLAN 999 und gut iss. Deine L3 Core Switches routen das in die neuen VLANs

Nun wird auch dein altes Netzwerk in die neue Struktur geroutet und du kannst ganz sukzessive Schritt für Schritt das alte Netzwerk migrieren.

Das ist ein simples Standarsszenario was jeder Netzwerk Anfänger so macht...sorry !

Du betreibst beide Netzwerke für eine Zeitlang parallel ohne das du die User ärgern musst und wenn du alles migriert hast löschst du das VLAN 999 und alles ist neu...färdsch !

Kommt man eigentlich auch von selber drauf

Auch wenn das HP Billigswitche vllt sind

Nicht nur vielleicht sie sind es. Für simple, banale Netze wie deins reichen sie aber...keine Frage !und diese dann zu mischen wäre auch nicht clever gewesen,

Kann man aber in der Regel machen. Bei HP ist das nur immer unglücklich da diese ProCurve Billigteile ein sehr begrenztes Featureset haben und man in einem gemischen Netz etwas aufpassen muss gerade bei STP.Mit dir als blutigen Laien war es dann richtig dabei zu bleiben, denn das hätte dich dann restlos überfordert !

P.S.: Wieso hast du den Thread denn jetzt auf "gelöst" geklickt ???

Hast du alles schon gelöst oder was soll das ?

Tja das ist die Rache des Billigheimers HP !! Letztendlich kommen die so wieder an ihr Geld und deshalb sollte man die Finger davon lassen.

Die VRRP Lizenz brauchst du zwingend, denn sonst kannst du die Problematik der 2 Gateways für die Endgeräte nicht lösen.

Du kannst erstmal ohne weitermachen und dann eine physische IP des L3 Interfaces erstmal übergangsweise als Gateway konfigurieren um das zu umgehen und mit deinem Design weiterzumachen.

Gute HP Partner können eine temporäre Lizenz generieren mit der du 60 Tage arbeiten kannst.

Eine Beispiel Konfig für ein VLAN mit beiden Seiten sähe dann so aus:

Core 1

vlan 120

name "VLAN120"

tagged K1,L1

ip address 10.128.84.252 255.255.255.0

vrrp vrid 120

virtual-ip-address 10.128.84.254 255.255.255.0

enable

!

ip routing

ip route 0.0.0.0 0.0.0.0 <Watchguard_ip_vlan777>

Core 2

vlan 120

name "VLAN120"

tagged K1,L1

ip address 10.128.84.253 255.255.255.0

vrrp vrid 120

virtual-ip-address 10.128.84.254 255.255.255.0

backup

enable

!

ip routing

ip route 0.0.0.0 0.0.0.0 <Watchguard_ip_vlan777>

Für deine Endgeräte ist dann immer die 10.128.84.254 das Gateway in dem VLAN. Analog machst du das bei allen anderen VLANs und den beiden Transfer VLANs für das Altnetz (999) und das Internet (Watchguard 777))

Dann wie bereits besprochen oben Watchgaurd mit separatem "Internet" VLAN 777 dediziert anbinden !

Für das Gäste WLAN definierst du dann ein VLAN OHNE IP Adressen auf den Core Switches. Damit kann dieses VLAN dann nicht von den Core Switches geroutet werden (was ja auch fatal wäre) und stattdessen legst du es dann als tagged Link mit dem 777 VLAN oder separatem Port wenn du auf der WG noch einen über hast auf die FW.

Im Gäste WLAN ist dann die Watchguard IP das Gateway, damit diese die Gäste Pakete weiterreicht und filtert.

Ein Praxisbeispiel dazu findest du in diesem_Forum.

Und genau deswegen gibt es VRRP !

Beide Core Systeme teilen eine virtuelle Gateway IP die immer erreichbar ist und lösen dir das Problem das der L3 Traffic niemals unterbrochen werden kann

Als Workaround weil dein schlauer Einkäufer oder das unfähige Systemhaus vergessen hat für so ein klasssiches Design die VRRP Lizenz zu bestellen musst du jetzt erstmal so damit leben übergangsweise.

VRRP ist aber essenziell sonst macht deine Redundanz keinen Sinn.

Wie man sowas grundlegendes bei der Bestellung vergessen kann sagt sehr viel aus über die Kompetenz der Beteiligten bei der HW Planung. Das ist so als wenn du einen Neuwagen ohne Tank bestellst und bei solchem Autohaus würde man auch nie wieder kaufen....

OK, das kannst du aber ja fixen wenn du denen etwas Dampf unter dem .... machst für die Beschaffung der Lizenz. Solltest du auf kostenlose Nachbesserung drängen da das das Projekt gefährdet !!!

Die VRRP Lizenz brauchst du zwingend, denn sonst kannst du die Problematik der 2 Gateways für die Endgeräte nicht lösen.

Du kannst erstmal ohne weitermachen und dann eine physische IP des L3 Interfaces erstmal übergangsweise als Gateway konfigurieren um das zu umgehen und mit deinem Design weiterzumachen.

Gute HP Partner können eine temporäre Lizenz generieren mit der du 60 Tage arbeiten kannst.

Eine Beispiel Konfig für ein VLAN mit beiden Seiten sähe dann so aus:

Core 1

vlan 120

name "VLAN120"

tagged K1,L1

ip address 10.128.84.252 255.255.255.0

vrrp vrid 120

virtual-ip-address 10.128.84.254 255.255.255.0

enable

!

ip routing

ip route 0.0.0.0 0.0.0.0 <Watchguard_ip_vlan777>

Core 2

vlan 120

name "VLAN120"

tagged K1,L1

ip address 10.128.84.253 255.255.255.0

vrrp vrid 120

virtual-ip-address 10.128.84.254 255.255.255.0

backup

enable

!

ip routing

ip route 0.0.0.0 0.0.0.0 <Watchguard_ip_vlan777>

Für deine Endgeräte ist dann immer die 10.128.84.254 das Gateway in dem VLAN. Analog machst du das bei allen anderen VLANs und den beiden Transfer VLANs für das Altnetz (999) und das Internet (Watchguard 777))

Watchguard: Nur Internet, VPN Tunnel ins externe Rechenzentrum, VPN Zugänge Mitarbeiter und Nice-To-Have Filtern vom Traffic des GästeWlans.

OK, das klärt die Sache !Dann wie bereits besprochen oben Watchgaurd mit separatem "Internet" VLAN 777 dediziert anbinden !

Für das Gäste WLAN definierst du dann ein VLAN OHNE IP Adressen auf den Core Switches. Damit kann dieses VLAN dann nicht von den Core Switches geroutet werden (was ja auch fatal wäre) und stattdessen legst du es dann als tagged Link mit dem 777 VLAN oder separatem Port wenn du auf der WG noch einen über hast auf die FW.

Im Gäste WLAN ist dann die Watchguard IP das Gateway, damit diese die Gäste Pakete weiterreicht und filtert.

Ein Praxisbeispiel dazu findest du in diesem_Forum.

Zudem hat jedes Vlan eine Adresse - aber diese darf nicht als GW fungieren - wie ich gelernt hab, da ich aber keinen Eintrag gesehen habe, der ein Gateway für das jeweilige VLan vorgibt, war ich mir gerade unsicher.

Letztlich darf die Core VLAN IP schon als Gateway fungieren. Das Problem ist aber wenn der Core mal ausfallen sollte oder du ihn mal rebooten musst zur Wartung, dann bricht deine gesamte L3 Kommunikation zusammen, denn dann ist das Gateway weg obwohl du eigentlich mit Core 2 Redundanz hast.Und genau deswegen gibt es VRRP !

Beide Core Systeme teilen eine virtuelle Gateway IP die immer erreichbar ist und lösen dir das Problem das der L3 Traffic niemals unterbrochen werden kann

Als Workaround weil dein schlauer Einkäufer oder das unfähige Systemhaus vergessen hat für so ein klasssiches Design die VRRP Lizenz zu bestellen musst du jetzt erstmal so damit leben übergangsweise.

VRRP ist aber essenziell sonst macht deine Redundanz keinen Sinn.

Wie man sowas grundlegendes bei der Bestellung vergessen kann sagt sehr viel aus über die Kompetenz der Beteiligten bei der HW Planung. Das ist so als wenn du einen Neuwagen ohne Tank bestellst und bei solchem Autohaus würde man auch nie wieder kaufen....

OK, das kannst du aber ja fixen wenn du denen etwas Dampf unter dem .... machst für die Beschaffung der Lizenz. Solltest du auf kostenlose Nachbesserung drängen da das das Projekt gefährdet !!!

Mmmhhh...

Client hängt im Vlan 400:

Ping geht auf 10.128.94.1

Ping geht NICHT auf 10.128.94.1

Einmal gehts und einmal nicht....ja was denn nun ?

Alles was du da nicht explizit erlaubst ist verboten.

Vermutlich hast du hier schlicht und einfach folgende Sachen vergessen:

Wenn die HP Gurke das kann, verwende einen extended Ping vom CLI und gib als Absende IP die Switch IP vom VLAN 400 ein dann bleibst du vermutlich auch hängen !

Zeigt aber ganz klar das deine Firewall Regeln hier nicht stimmen !

Gib auf dem Switch ein show ip route ein, dann siehst du die Routing Tabelle auf dem Switch und der sagt dir dann genau WAS WOHIN geht.

Vermutlich hast du nun alte ungültige Routen nicht gelöscht !

Wenn du jetzt wieder die WG parallele hast hast du einen sog. Backdoor Router also 2 Router parallel. Eigentlich krank aber WER benutzt wird bestimmt einzig und allein die Gateway Konfiguration der Clients sofern keine dynmaischen Routing Protokolle im Speil sind !

Wie bereits gesagt ein show ip route schafft immer klarheit wer was wohin schickt !

Client hängt im Vlan 400:

Ping geht auf 10.128.94.1

Ping geht NICHT auf 10.128.94.1

Einmal gehts und einmal nicht....ja was denn nun ?

Ping geht NICHT auf 8.8.8.8

OK, das ist (vermutlich) klar und liegt nicht an deinem Switch und VLANs, denn vergiss bitte nicht die Watchguard ist eine Firewall !!Alles was du da nicht explizit erlaubst ist verboten.

Vermutlich hast du hier schlicht und einfach folgende Sachen vergessen:

- Statische Route in der Watchguard Zielnetz: 10.128.100.0 /24, Gateway: 10.128.94.1 Ansonsten geht die Rückantwort ins Nirwana

- Ist in der Watchguard der Zugriff aus dem 10.128.100.0er Netz erlaubt ? (Accessregel ?)

- Ist in der Watchguard eine NAT Regel für das 10.128.100er netz ins Internet aktiviert und erlaubt ?

Ping vom Switch-CLI auf die 8.8.8.8 geht.

Ist auch klar, denn der verwendet als Absender IP eine Adresse aus dem VLAN 300 Firewall VLAN und das hast du vermutlich in der FW erlaubt aber NICHT das 10.128.100.0er Netz ?!Wenn die HP Gurke das kann, verwende einen extended Ping vom CLI und gib als Absende IP die Switch IP vom VLAN 400 ein dann bleibst du vermutlich auch hängen !

Zeigt aber ganz klar das deine Firewall Regeln hier nicht stimmen !

nun schickt der Client aus dem Vlan 400 die Anfrage an den Vlan Gateway 10.128.100.1

Das ist auch richtig so und soll auch so sein !und dieser leitet das NICHt an die 10.128.94.155 (VLAN 300 Interface WG)

Sorry das ist Unsinn oder du hast in den statischen Routen Blödsinn eingegeben.Gib auf dem Switch ein show ip route ein, dann siehst du die Routing Tabelle auf dem Switch und der sagt dir dann genau WAS WOHIN geht.

Vermutlich hast du nun alte ungültige Routen nicht gelöscht !

Wenn du jetzt wieder die WG parallele hast hast du einen sog. Backdoor Router also 2 Router parallel. Eigentlich krank aber WER benutzt wird bestimmt einzig und allein die Gateway Konfiguration der Clients sofern keine dynmaischen Routing Protokolle im Speil sind !

Wie bereits gesagt ein show ip route schafft immer klarheit wer was wohin schickt !

Watchguard hat weiterhin alle VLANs und die Interfaces entsprechend mit der IP 10.128.x.240.

Das ist KEIN gutes IP Design und solltest du besser nochmal überdenken. Du hast jetzt parallel zur Watchguard den Switch als weiteren Router. Das ist eigentlich völliger Blödsinn und auch gefährlich, denn so hebelst du mit den beiden Routernb ggf. Sicherheitseinstellungen gleichzeitig aus. Von den Problemen mit parallelen L3 Pfadem mal gar nicht erst zu reden !Vergiss das besser schnell wieder ! Ein verantwortungsvoller Netzwerker macht niemals so ein Murksdesign was eher laienhaft ist !

Belasse das Routing komplett ALLEIN auf den Switches und binde die Watchguard mit einem separaten Transfer IP Segment an wie es oben besprochen ist. Das ist ein sauberes, anerkantes und wasserdichtes Design.

Von deinem Murks kann man dir nur dringenst abraten !

Es geht scheinbar nicht anders.

Doch ! Es geht anders und besser. Das Problem bist du und deine rudimentären Netzwerk Kentnisse die so ein grauenhaftes Konstrukt entstehen lassen. Das ist jetzt nicht böse gemeint trifft aber den wahren Grund.Mit entsprechend fundierten Kenntnissen würde man es niemals so lösen wie du sondern immer wie oben besprochen !

dieser schickt es aber ums verrecken nicht weiter - egal wie viel ich an der FW eingestellt hab.

Und genau DA ist das Problem ! Es ist einzig und allein eine Einstellung der Watchguard ! Hier fehlen entsprechend eine Route ala ip route 10.128.0.0 255.255.0.0 <ip_adresse_Switch> um z.B. ALLE 10.128er Subnetze von der Watchguard auf den Core Switch routen zu können.Die Watchguard muss weiterhin explizite Regeln haben um die 10.128er VLAN passieren zu lassen UND auch um diese zu NATen.

All das fehlt vermutlich oder ist fehlerhaft implementiert in der Konfig.

Der Schlüssel zum Erfolg liegt also klar an der Watchguard Konfig ! Hole dir da fachkundige Hilfe oder frage einen Kollegen. Wenn du das in den Griff bekommst funktioniert auch der Rest !

das der Backbone1 irgendein Problem hat, die 0er Routen anzunehmen

WAS bitte sind für dich "0er Routen" ???Nur soviel: Bei einer Route gibt man IMMER als Ziel ein Netzwerk an und das netzwerk wird so notiert das alle Hostbits auf 0 sind !

Eine IP Adresse 10.128.1.100 /24 liegt also im 10.128.1.0 Netzwerk !

Die gleiche IP sitzt in einem /26 bit (255.255.255.192) Netzwerk dann im 10.128.1.64 Netzwerk !

Oder mit einer 16 Bit Maske (255.255.0.0) im 10.128.0.0 Netzwerk !

Grundlagen erste Klasse Grundschule IP Routing...

hatte heute früh dann gleich viel mehr Überblick.

Na, da kommen uns nach deinen obigen Ausführungen aber doch erhebliche Zweifel ob dem wirklich so ist ??!!Morgen wird dann noch ein VLAN fürs alte Netz erstellt und dieses mit eingebunden.

Wenigstens ein richtiger Schritt....Eine Frage habe ich noch offen:

Das ist sehr schwer pauschal über ein Forum zu beantworten. Es kann Sinn machen bei bestimmten Konstellationen oder wenn man aus Sicherheit im Edge irgendwas L3 seitig abtrennen will.Aber das ist bei Standard Designs wie dem deinen eher eine sehr seltene Ausnahme. Es scheitert schon daran das du im Edge meist keine Gateway Redundanz hast (VRRP). Fällt der L3 Switch da aus ist aus....

Deshalb wird in 98% aller Fälle alles auf einen HA Core mit VRRP oder heutzutage auch einen gestackten Core zentralisiert.

Mit anderen Worten: Man macht es immer im Backbone !

Ich werde auch die zwei Backbones mit Stack verbinden und als einen logischen Switch laufen lassen,

Das ist technisch auch die bessere Lösung als VRRP und 2 getrennte Systeme.Unabhänging davon habe ich einige ganz dämliche Fragen

Gibts ja nicht...nur dämliche Antworten... 1.)

Nur nochmal zum Rekapitulieren....

- Du formst aus den beiden Backbone Switches einen Stack. Die Backbones arbeiten dann quasi als ein logischer Switch.

- Jeder Access Switch hat einen einen Trunk aus 2 Links wovon jeweils einer auf Backbone 1 und Backbone 2 endet aus Redundanz.

2.)

Erstmal vorweg:

Wenn du dein Design nun so umsetzt wie in 1.= besprochen ist Spanning Tree völlig überflüssig, denn das brauchst du ja nicht mehr. Das ist auch ein weiterer Vorteil des Stacking im Core und das verwenden von LACP Trunks.

Durch die Trunks bist du STP los und verdoppelst gleichzeitig die Bandbreite bei gleichzeitiger Redundanz. Letztlich bedeutet das eine erhebliche Vereinfachung des Managements und Steigerung der Perfromance.

Ein Grund warum man so ein Design anstreben sollte.

Wenn du dennoch MSTP machen willst was eigentlich überflüssig ist, dann verhält sich das mit den Instanzen so:

Besser Switchhersteller machen ein Per VLAN Spanning Tree Verfahren (PVSTP oder PVSTP+ (Cisco)). Das bedeutet eine separate Spanning Tree Instanz pro VLAN.

Sinnvoll denn wenn der STP Prozess in einem VLAN mal ein Topo Change machen muss dann reisst es nicht gleich alles anderen VLANs mit wie es bei Single Spann Verfahren der Billigheimer der Fall wäre.

Sinnvoll also für die Stabilität des Netzwerkes insgesamt.

Billigheimer unter den Switchherstellern zu denen auch HP mit einem Großteil seiner produkte gehört haben sehr schwachbrüstige CPUs mit denen sowas nicht zu machen ist.

Um nun aber nicht in die Steinzeit mit Single Spann zurückzufallen gibt es den "Zwitter" MSTP. Dort kann man mehere VLANs in Instanzen bringen. Also Quasi eine Gruppe von single Spann Netzen, sprich eine Spanning Tree Instanz für diese Gruppe von VLANs.

Ein kastriertes limitiertes PVST wenn du so willst. Es bietet Nachteile skaliert aber bei schwacher CPU Leistung des Switches besser.

Eine sehr gute Lektüre die dir MSTP im Detail erklärt findest du hier:

http://blog.ine.com/2010/02/22/understanding-mstp/

Ich habe das Routing soeben hinbekommen - wie es sein soll.

Das hört sich sehr gut an !! So sollte es sein Zum Thema Spanning-Tree: Ich halte es schon irgendwo für sinnvoll das zu benutzen - ist irgendwo eine Versicherung für mich gegen Netzwerkausfälle

Ja, richtig. Wenn du etwas Redundanz in deinem Netzwerk hast solltest du das auch machen ansonsten besteht immer die Gefahr der Loops und damit dann Stillstand.