Keine Verbindung über Monowall VLAN mit Cisco Switch

Hallo zusammen,

also erst einmal vorweg: Dies sind meine ersten Gehversuche mit einem managerbaren Switch und VLANs. Für ein Programm habe ich einen PC als Basisstation, der direkt mit einem Switch verbunden ist, sowie ein WLAN PDA, das über einen AP angeschlossen wird.

Folgende Infrastruktur liegt also zu Grunde

WAN -> Monowall -> Switch -> AP

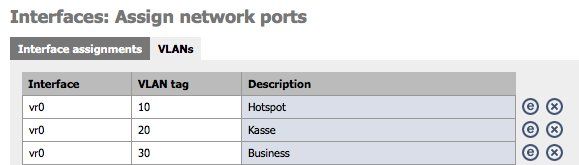

MONOWALL

LAN(vr0) -> an Switchport 12

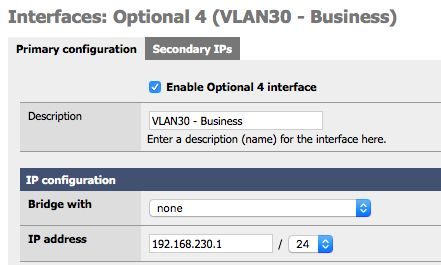

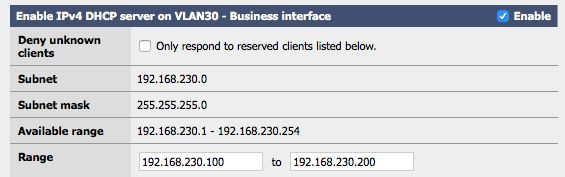

VLAN30 mit DHCP

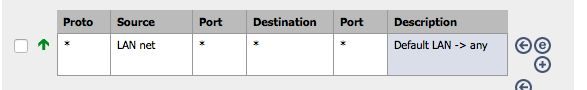

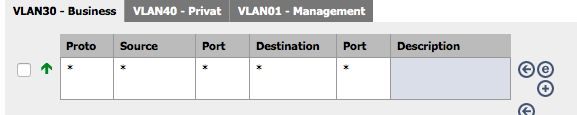

Firewall Rules (erstmal eine any to any):

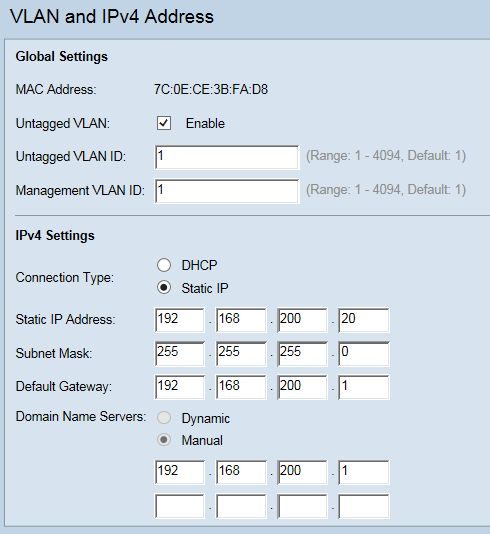

AP (Cisco WAP321) -> an Switchport 24

IP: 192.168.200.20

SSID: "Business", VLAN30

Management VLAN: 1, Haken bei "untagged" ist gesetzt.

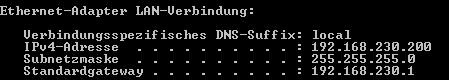

PC:

IP: per DHCP

an Switchport 2

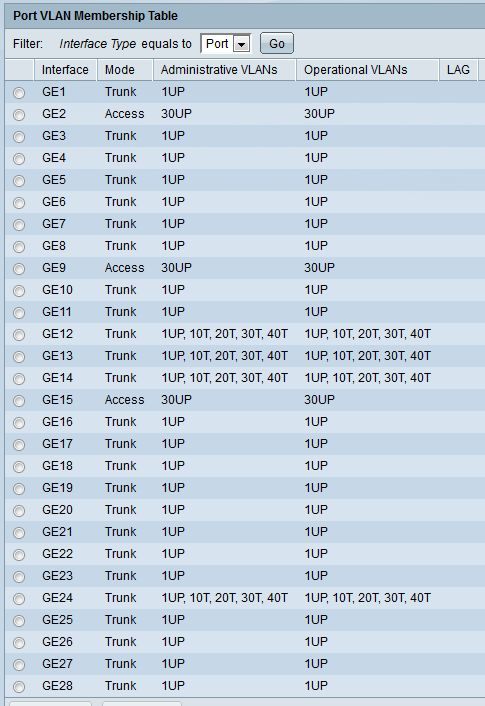

SWITCH:

CISCO SG-300

IP: 192.168.200.10

Port 12/24: Trunk 1UP,30T,...

Port 2: Access untagged 30

1.) Bin ich mir nicht ganz sicher, wie ich das Management VLAN richtig konfigurieren muss. Meine Idee war, andere als bisher an den APs nur Tagged 1 einzustellen und bei den Siwtchports 12/24 nur tagged Pakete durchzulassen. Zusätzlich dann an einem anderen Port (zb.1) Access untagged 1 einzustellen. Wie macht mans "richtig".

2) Es funktioniert alles super: Die Devices können sich pingen, bekommen eine IP vom DHCP und die Verbindung ins Internet klappt auch. Allerdings klappt die Verbindung vom PDA zur Datenbank den PC nicht. Dies liegt nicht an den Geräten und irgendwelchen Einstellungen dort. Nehme ich nämlich nen simplen AP und schließe beide Devices dort an, klappt problemlos. Das WLAN Device greift auf den Hostnamen zu. Ein Ping auf dem Hostnamen löst das ganze aber richtig auf. Vermute also, dass ich irgendwas am Switch oder der Monowall verhauen hab.

Wenn noch wichtige Infos fehlen, lasst es mich bitte wissen. Wie gesagt "erste Gehversuche".

Viele Grüße

also erst einmal vorweg: Dies sind meine ersten Gehversuche mit einem managerbaren Switch und VLANs. Für ein Programm habe ich einen PC als Basisstation, der direkt mit einem Switch verbunden ist, sowie ein WLAN PDA, das über einen AP angeschlossen wird.

Folgende Infrastruktur liegt also zu Grunde

WAN -> Monowall -> Switch -> AP

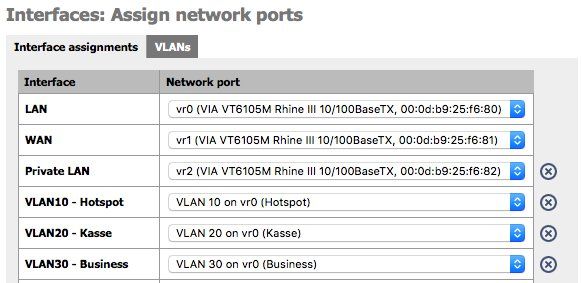

MONOWALL

LAN(vr0) -> an Switchport 12

VLAN30 mit DHCP

Firewall Rules (erstmal eine any to any):

AP (Cisco WAP321) -> an Switchport 24

IP: 192.168.200.20

SSID: "Business", VLAN30

Management VLAN: 1, Haken bei "untagged" ist gesetzt.

PC:

IP: per DHCP

an Switchport 2

SWITCH:

CISCO SG-300

IP: 192.168.200.10

Port 12/24: Trunk 1UP,30T,...

Port 2: Access untagged 30

1.) Bin ich mir nicht ganz sicher, wie ich das Management VLAN richtig konfigurieren muss. Meine Idee war, andere als bisher an den APs nur Tagged 1 einzustellen und bei den Siwtchports 12/24 nur tagged Pakete durchzulassen. Zusätzlich dann an einem anderen Port (zb.1) Access untagged 1 einzustellen. Wie macht mans "richtig".

2) Es funktioniert alles super: Die Devices können sich pingen, bekommen eine IP vom DHCP und die Verbindung ins Internet klappt auch. Allerdings klappt die Verbindung vom PDA zur Datenbank den PC nicht. Dies liegt nicht an den Geräten und irgendwelchen Einstellungen dort. Nehme ich nämlich nen simplen AP und schließe beide Devices dort an, klappt problemlos. Das WLAN Device greift auf den Hostnamen zu. Ein Ping auf dem Hostnamen löst das ganze aber richtig auf. Vermute also, dass ich irgendwas am Switch oder der Monowall verhauen hab.

Wenn noch wichtige Infos fehlen, lasst es mich bitte wissen. Wie gesagt "erste Gehversuche".

Viele Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 284693

Url: https://administrator.de/contentid/284693

Printed on: April 23, 2024 at 23:04 o'clock

5 Comments

Latest comment

Hast du das hiesige Tutorial zu dem Thema gelesen ?:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist eigentlich alles haarklein erklärt.

Die pfSense Konfig ist dabei mehr oder weniger identisch zur Monowall. Generell solltest du auf pfSense wechseln, da Monowall nicht mehr weiter entwicklet wird.

So oder so funktioniert die VLAN Konfig aber mit beiden Versionen vollkommen fehlerfrei !

Beachte auch die weiterführenden Links die einige Praxisbeispiele enthalten.

Damit solltest du es eigentlich im Handumdrehen zum Fliegen bekommen.

Nebenbei: Deinen Konfig ist eigentlich vollkommen sinnfrei, denn mit dem Cisco SG-300 besitzt du einen Layer 3 Routing Switch, der alles selber kann OHNE die Monowall !!

In sofern ist dein Design vollkomen überflüssig mit einem externen Router die VLANs zu routen.

Wie das genau geht kannst du unter anderem hier nachlesen:

http://www.schulnetz.info/layer-3-fahigkeit-auf-einem-cisco-small-busin ...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort ist eigentlich alles haarklein erklärt.

Die pfSense Konfig ist dabei mehr oder weniger identisch zur Monowall. Generell solltest du auf pfSense wechseln, da Monowall nicht mehr weiter entwicklet wird.

So oder so funktioniert die VLAN Konfig aber mit beiden Versionen vollkommen fehlerfrei !

Beachte auch die weiterführenden Links die einige Praxisbeispiele enthalten.

Damit solltest du es eigentlich im Handumdrehen zum Fliegen bekommen.

Nebenbei: Deinen Konfig ist eigentlich vollkommen sinnfrei, denn mit dem Cisco SG-300 besitzt du einen Layer 3 Routing Switch, der alles selber kann OHNE die Monowall !!

In sofern ist dein Design vollkomen überflüssig mit einem externen Router die VLANs zu routen.

Wie das genau geht kannst du unter anderem hier nachlesen:

http://www.schulnetz.info/layer-3-fahigkeit-auf-einem-cisco-small-busin ...

Pings sind auch möglich etc. Das Einzige, was in diesem Szenario nicht klappt ist der Zugriff auf die Datenbank.

OK, dann ist das kein Problem des Netzes selber sondern lediglich deiner Datenbank !Wie immer vermutlich dann kein oder ein falsches Gateway konfiguriert am Datenbank Rechner.

Wie gesagt bei einem SG-300 ist das design eigentlich Unsinn, da der Switch selber ein Routing Switch ist. Es ist sinnvoller das dann über den Switch zu machen es sei denn du willst zwingend die Firewall Funktion der MW.

Dann war es aber Perlen vor die Säue einen SG-300 zu nehmen, ein SG-200 hätte da allemal gereicht...aber egal.

Nochwas wichtiges:

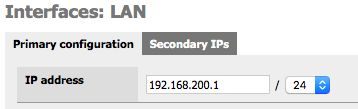

Nach deinen o.a. Screenshots hast du die VLAN Konfig auf der Monowall vollkommen falsch gemacht. Normal musst du erst die VLANs anlegen und den VLANs ein Parent Interface zuweisen. Das ist das tagged Interface was dann auf den Switch tagged Port geht der alle VLANs tagged überträgt.

VLAN 1 ist hier immer untagged auf so einem Uplink. Das ist der Traffic des Parent Interfaces.

All diese Konfig Steps fehlen vollkommen in deinen Monowall Screenshots oben !

Secondary IPs sind was vollkommen anderes die NICHTS mit VLANs zu tun haben ! Das sind Zweit IP Adressen die man auf einem Interface konfigurieren kann.

VLAN Tags werden aber damit nicht übertragen !!!

Irgendwas ist also an der Monowall VLAN Konfig noch ziemlich faul.

Daher habe ich erstmal darauf aufgebaut was ich hatte und kannte.

pfSense und Monowall sind Schwestern. pfSense ist aus dem Monowall Projekt hervorgegangen in so fern sind beide Konfig Steps und Setups vollkommen identisch.Du kannst also ohne Probleme wechseln und wirst dich sofort wieder heimisch fühlen.

Es wäre fatal bei der Monowall zu bleiben, denn ohne Weiterentwicklung wäre das ein erhebliches Risiko und widerspricht der Firewall Philisophie. Besser also du denkst über ein Update Wechsel nach ?!

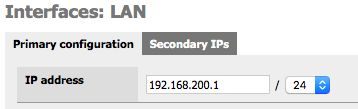

Jepp, das sieht schon erheblich besser aus. Genau der Screenshot fehlte. Das sieht aber richtig aus...

Wie gesagt soweit hast du alles richtig gemacht und das es zu 99,9% klappt zeigt auch die richtige Konfig.

Das einzig nur der datenbak Server nicht will ist garantiert eine Fehlkonfig des Gateways auf diesem Rechner oder auch der lokalen Firewall.

Da musst du also den "kleinen Haken" suchen...sicher weniger auf deinen Netzkomponenten.

Generell ist der Weg es mit der Firewall zu lösen um verschiedene Segmente zu steuern nicht falsch. Gerade wenn du auch einen Gast Hotspot betreibst der die FW erzwingt und wenn du erhöhte Sicherheit brauchst.

Dann ist die FW sogar eher prädestiniert als mit dem Switch, denn der bietet nur sehr rudimentäre Filteroptionen die nicht stateful sind.

Du bist dann mit deiner Lösung auf dem richtigen Weg, mal abgeshen davon das du wirklich besser eine aktuelle Distro wie die pfSense verwenden solltest..gerade wegen der Sicherheit.

Ein CF Modul ist ja in ein paar Minuten neu geflasht

P.S.: Solltest du ein sehr altes ALIX Board haben mit nur 256MB RAM, dann behalte die Monowall !! pfSense benötigt mindesten 512 MB RAM in der aktuellen Version !

Wie gesagt soweit hast du alles richtig gemacht und das es zu 99,9% klappt zeigt auch die richtige Konfig.

Das einzig nur der datenbak Server nicht will ist garantiert eine Fehlkonfig des Gateways auf diesem Rechner oder auch der lokalen Firewall.

Da musst du also den "kleinen Haken" suchen...sicher weniger auf deinen Netzkomponenten.

Generell ist der Weg es mit der Firewall zu lösen um verschiedene Segmente zu steuern nicht falsch. Gerade wenn du auch einen Gast Hotspot betreibst der die FW erzwingt und wenn du erhöhte Sicherheit brauchst.

Dann ist die FW sogar eher prädestiniert als mit dem Switch, denn der bietet nur sehr rudimentäre Filteroptionen die nicht stateful sind.

Du bist dann mit deiner Lösung auf dem richtigen Weg, mal abgeshen davon das du wirklich besser eine aktuelle Distro wie die pfSense verwenden solltest..gerade wegen der Sicherheit.

Ein CF Modul ist ja in ein paar Minuten neu geflasht

P.S.: Solltest du ein sehr altes ALIX Board haben mit nur 256MB RAM, dann behalte die Monowall !! pfSense benötigt mindesten 512 MB RAM in der aktuellen Version !