104394

Apr 05, 2015

VPN Einrichtung unter Cisco RV180 und iPhone 6 etc

Hallo!

Ich benötige bitte Hilfe bei der Einrichtung eines VPN Netzwerkes.

Ich besitze ein Funk-Breitband Internet (Wavenet von Kabelplus.at) und eine zusätzlich fix zugewiesene IP (als Bsp. hier 81.229.210.xxx).

Das ganze wird mit einem Unifi Outdoor AP empfangen. Am Unifi Outdoor AP hängt der Cisco RV180 VPN Router.

Laut Provider sollte eine VPN Verbindung unterstützt werden. Der Verbindungsaufbau von extern klappt problemlos.

Ich kann derzeit von extern über Aufruf der IP Adresse + Port (81.229.210.xxx:5000) auf mein NAS im Netzwerk zugreifen.

Nun würde ich aber gerne über meinen Cisco RV180 VPN-Router ein VPN Netzwerk zu meinem iPhone und iPad etc. einrichten.

Leider habe ich schon alles versucht ohne Erfolg.

Welche Einstellungen muss ich genau vornehmen?

Mein VPN Router hat die Gateway IP 10.46.6.99 sowie die Subnetzmaske 255.255.255.0

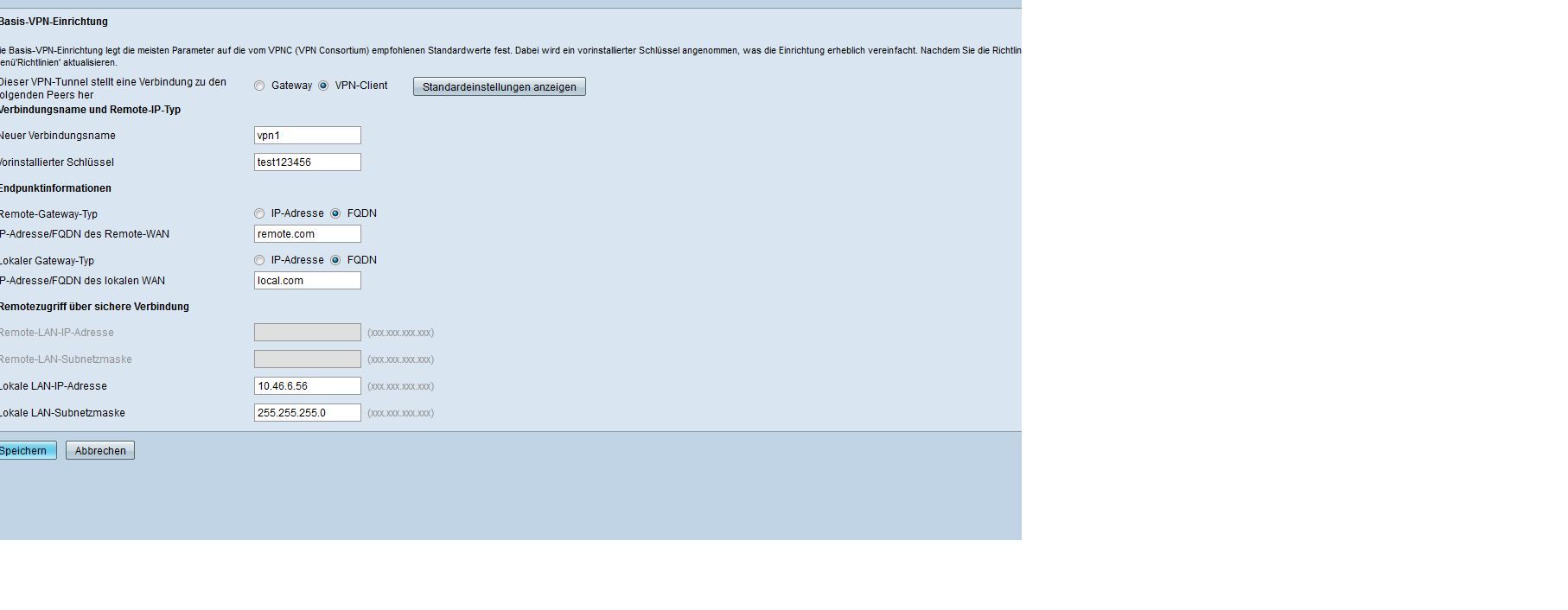

Unter Basis VPN-Einstellung habe ich VPN-Client ausgewählt unter unter Remote LAN IP eine freie unbenutzte IP im Netzwerk sowie die Subnetzmaske angegeben.

Unter erweiterte Einrichtung Erscheint das dann...

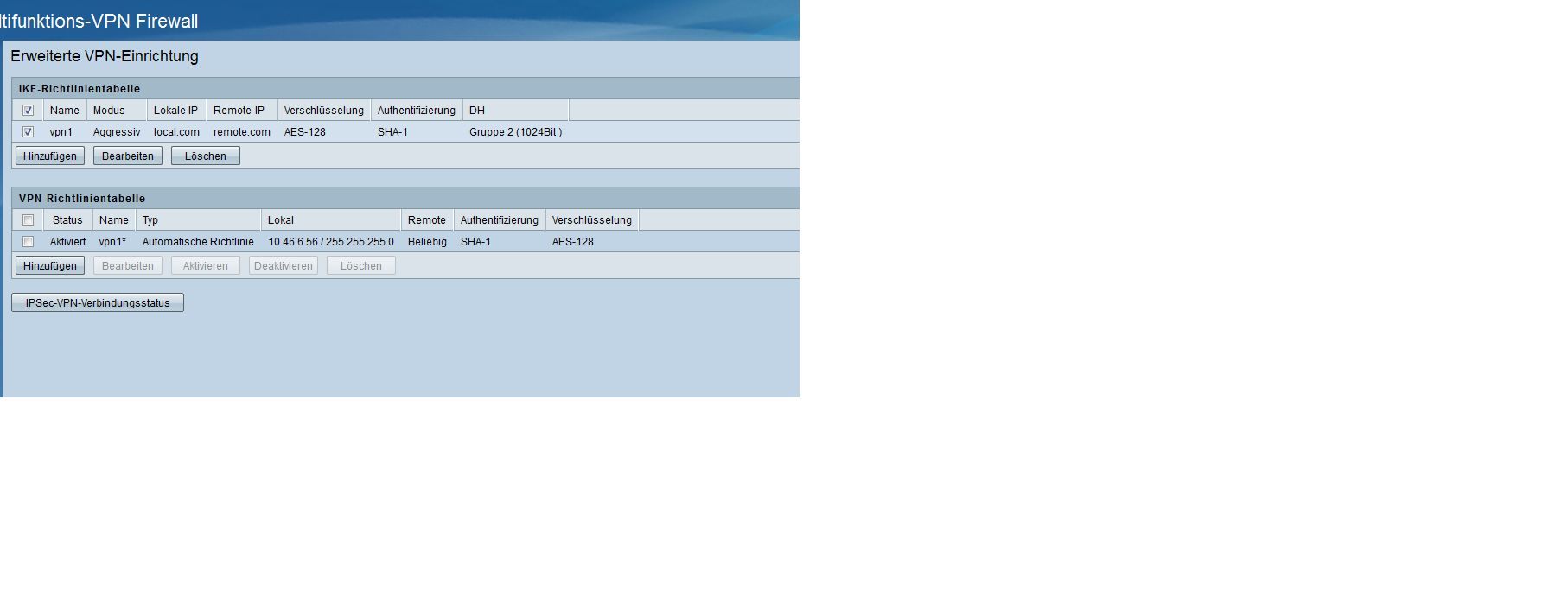

IKE Richtlinientabelle

VPN Richtlinientabelle

Bitte um Hilfe

Danke

Apollo0815

Ich benötige bitte Hilfe bei der Einrichtung eines VPN Netzwerkes.

Ich besitze ein Funk-Breitband Internet (Wavenet von Kabelplus.at) und eine zusätzlich fix zugewiesene IP (als Bsp. hier 81.229.210.xxx).

Das ganze wird mit einem Unifi Outdoor AP empfangen. Am Unifi Outdoor AP hängt der Cisco RV180 VPN Router.

Laut Provider sollte eine VPN Verbindung unterstützt werden. Der Verbindungsaufbau von extern klappt problemlos.

Ich kann derzeit von extern über Aufruf der IP Adresse + Port (81.229.210.xxx:5000) auf mein NAS im Netzwerk zugreifen.

Nun würde ich aber gerne über meinen Cisco RV180 VPN-Router ein VPN Netzwerk zu meinem iPhone und iPad etc. einrichten.

Leider habe ich schon alles versucht ohne Erfolg.

Welche Einstellungen muss ich genau vornehmen?

Mein VPN Router hat die Gateway IP 10.46.6.99 sowie die Subnetzmaske 255.255.255.0

Unter Basis VPN-Einstellung habe ich VPN-Client ausgewählt unter unter Remote LAN IP eine freie unbenutzte IP im Netzwerk sowie die Subnetzmaske angegeben.

Unter erweiterte Einrichtung Erscheint das dann...

IKE Richtlinientabelle

VPN Richtlinientabelle

Bitte um Hilfe

Danke

Apollo0815

Please also mark the comments that contributed to the solution of the article

Content-Key: 268431

Url: https://administrator.de/contentid/268431

Printed on: April 25, 2024 at 17:04 o'clock

3 Comments

Latest comment

Laut Provider sollte eine VPN Verbindung unterstützt werden.

Diese Aussage sagt jetzt WAS aus ??Was genau meint dein Provider damit ? Das er alle VPN Protokolle Supporten ? Es gibt da ja diverse wie IPSec, L2TP, SSL, PPTP usw.

WAS unterstützt er denn nun davon ? Alle, einige...?

Der Verbindungsaufbau von extern klappt problemlos.

Damit meinst du jetzt den ungeschützten Zugang über simples Port Forwarding, oder ?OK, gehen wir mal anhand deiner Screenshots davon aus das du ein IPSec VPN realisieren willst.

Da gibt es 2 Dinge:

- Du hast die FQDN Option angeklickt, deine Domain Namen lassen aber darauf schliessen, das das Fake, also ausgedachte Domains sind die aktuell nicht existieren an den Endpunkten. Wenn das der Fall ist scheitert ein Verbindungsaufbau, denn diese Domain Namen müssen dort auch real konfiguriert sein.

- Befindet sich dein Client hinter einer NAT Firewall (NAT = IP Translation) ?? Sollte das der Fall sein musst du zwingend NAT Traversal aktivieren in Server oder Client. Bzw. ohne NAT-T statische Port Forwarding von ESP konfigurieren.

- Der Cisco supportet auch PPTP. Hast du in einem ersten Step mal PPTP als VPN Protokoll versucht ?

Weitere Hilfestellungen findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und für PPTP

VPNs einrichten mit PPTP