VLAN Problem mit HP 1810-24 G (v2)

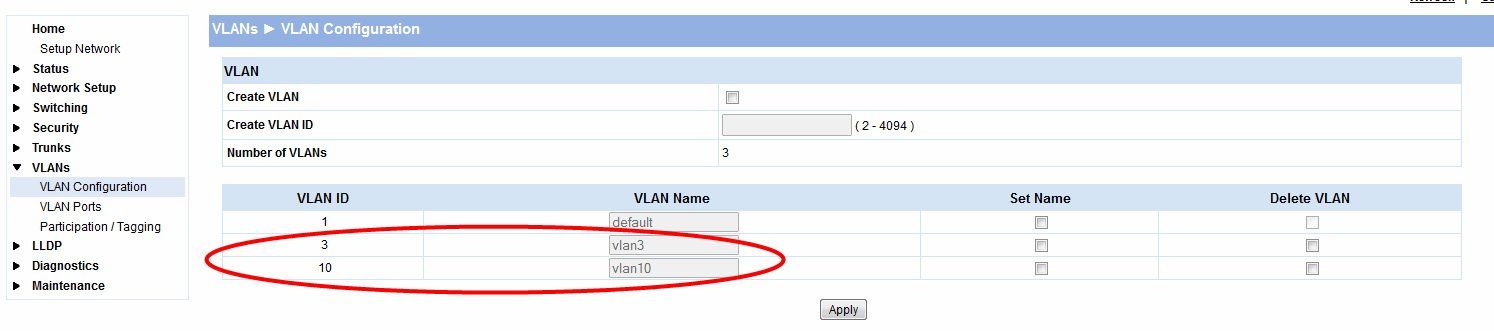

Hallo liebe Community,

ich probiere seit Tagen lauffähige VLAN‘s am HP 1810-24 zu erstellen.

Die einzelnen VLAN's können problemlos erstellt werden und die darin eingesetzten Clients, können auch nur untereinander kommunizieren.

( PS: ist es zwingend nötig den Management Port anzulegen ? Wollte den Zugang erst auf ein VLAN begrenzen aber hab dies noch offen gelassen)

Dies habe ich in wie folgt umgesetzt:

Vlan 1 [default]

Vlan 2 [extern]

Vlan 1 Port 1-12 & Port 14,16,18,20,22,24 U

Port 13,15,17,19,21,23 E

Vlan 2 Port 1-12 & Port 14,16,18,20,22,24 E

Port 13,15,17,19,21,23 U

Clients in VLAN 1 bekommen den Zugang zum Router über Port 1.

Dieser ist jedoch in VLAN 2 auf E gesetzt und somit für diese nicht ereichbar.

Hier beginnt mein Problem.

Da jeder Port in allen VLAN's nur einen einzigen Status haben darf, kann ich beim HP eigenartiger Weise, keinen Port z.B. mit Status U gleichzeitig in verschiedenen VLANs betreiben.

Im Vergleich mit dem " NetGear Prosafe GS10xE " bezogen auf die Ports , ist das aber scheinbar doch möglich.

Nur finde ich keine Möglichkeit im HP 1810-24G ?!!?

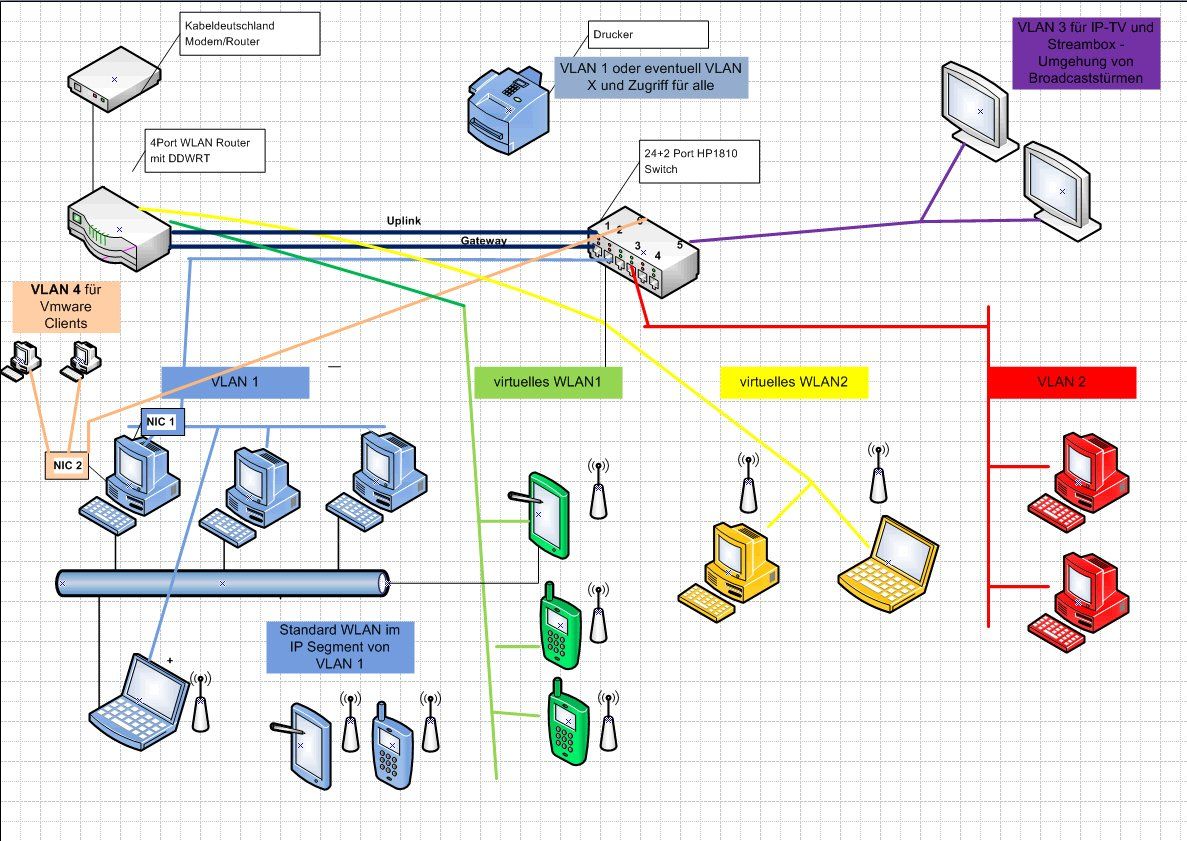

Ich habe mir die Anleitungen von " aqui ", vielen Dank noch einmal dafür, auf " VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern " angesehen und war schon drauf und dran, das VLAN über meinen E3000 ( mit ddwrt ) zu erstellen. Dies habe ich aber wieder verworfen da mein Router nachts ausgestellt wird und leider beim E3000 mit aktueller ddrt Version , die VLAN Einstellungen nach einem Neustart immer wieder auf „default Werte „ zurück gesetzt werden.

Zudem wollte ich, wenn man schon einen guten HP Switch besitzt, die VLAN Konfiguration an diesem vornehmen .

.

Ich hatte auch schon einen Trunk erstellt , welcher auch funktioniert. Jedoch sehen sich dann wieder alle Clients über die VLAN's hinweg.

Das war aber nicht mein Ziel.

Ich würde daher gern wissen , wie ich den HP Switch konfigurieren kann das ich zum einen getrennte VLAN's habe aber alle VLAN's den Router für den Internetzugriff verwenden können.

Im Internet habe ich leider bisher zu dem Thema in Verbindung mit dieser Switch Serie nichts finden können.

Ich würde mich freuen, wenn mir hier ein paar erfahrene User ein paar Tipps zum Aufbau geben könnten.

Nachtrag :

" aqui " hatte einmal zu der Management Port Frage,bezüglich VLAN 1 ( default) folgendes geantwortet:

.. ."Default VLAN1 zu belassen und ein VLAN2 und VLAN 3 zu konfigurieren?.."

A.: Das kannst du so machen, denn auch das VLAN-1 ist ein VLAN. Bedenke aber das das VLAN-1 als default VLAN immer untagged an jedem Port anliegt, also auch auf den Tagged Ports !

Weiterer Nachteil: Ungenutze Ports fallen immer ins Default VLAN. Sicherheitsrelevante LANs solltest du also besser nicht ins VLAN-1 nehmen.

Am netztechnisch besten ist es das VLAN-1 nur als Management für den Switch laufen zu lassen und alle relevanten Produktivnetze auf dediziert eingerichtete VLANs zu nehmen. So geht man auf Nummer sicher.

Für nicht Sicherheitsrelevante LANs kannst du aber durchaus auch das VLAN-1 verwenden.

Wenn ich alle 24 [+2] Port's des default VLAN 1 auf U lasse, kann ich doch diesen Status der Ports nicht mehr in anderen VLANS verwenden ?

Meine Idee war es auch schon für mein Vorhaben das " default VLAN 1 " leer zu lassen und separat VLAN 2 und VLAN 3 zu erstellen.

Dummerweise habe ich mich dadurch im Nachhinein aus dem Switch ausgesperrt und ichg musste ihn resetten .

.

Oder kann ich alle 24 [+2] Ports im default VLAN 1 auf Target setzen da sie dennoch untagt anliegen ???

ich probiere seit Tagen lauffähige VLAN‘s am HP 1810-24 zu erstellen.

Die einzelnen VLAN's können problemlos erstellt werden und die darin eingesetzten Clients, können auch nur untereinander kommunizieren.

( PS: ist es zwingend nötig den Management Port anzulegen ? Wollte den Zugang erst auf ein VLAN begrenzen aber hab dies noch offen gelassen)

Dies habe ich in wie folgt umgesetzt:

Vlan 1 [default]

Vlan 2 [extern]

Vlan 1 Port 1-12 & Port 14,16,18,20,22,24 U

Port 13,15,17,19,21,23 E

Vlan 2 Port 1-12 & Port 14,16,18,20,22,24 E

Port 13,15,17,19,21,23 U

Clients in VLAN 1 bekommen den Zugang zum Router über Port 1.

Dieser ist jedoch in VLAN 2 auf E gesetzt und somit für diese nicht ereichbar.

Hier beginnt mein Problem.

Da jeder Port in allen VLAN's nur einen einzigen Status haben darf, kann ich beim HP eigenartiger Weise, keinen Port z.B. mit Status U gleichzeitig in verschiedenen VLANs betreiben.

Im Vergleich mit dem " NetGear Prosafe GS10xE " bezogen auf die Ports , ist das aber scheinbar doch möglich.

Nur finde ich keine Möglichkeit im HP 1810-24G ?!!?

Ich habe mir die Anleitungen von " aqui ", vielen Dank noch einmal dafür, auf " VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern " angesehen und war schon drauf und dran, das VLAN über meinen E3000 ( mit ddwrt ) zu erstellen. Dies habe ich aber wieder verworfen da mein Router nachts ausgestellt wird und leider beim E3000 mit aktueller ddrt Version , die VLAN Einstellungen nach einem Neustart immer wieder auf „default Werte „ zurück gesetzt werden.

Zudem wollte ich, wenn man schon einen guten HP Switch besitzt, die VLAN Konfiguration an diesem vornehmen

Ich hatte auch schon einen Trunk erstellt , welcher auch funktioniert. Jedoch sehen sich dann wieder alle Clients über die VLAN's hinweg.

Das war aber nicht mein Ziel.

Ich würde daher gern wissen , wie ich den HP Switch konfigurieren kann das ich zum einen getrennte VLAN's habe aber alle VLAN's den Router für den Internetzugriff verwenden können.

Im Internet habe ich leider bisher zu dem Thema in Verbindung mit dieser Switch Serie nichts finden können.

Ich würde mich freuen, wenn mir hier ein paar erfahrene User ein paar Tipps zum Aufbau geben könnten.

Nachtrag :

" aqui " hatte einmal zu der Management Port Frage,bezüglich VLAN 1 ( default) folgendes geantwortet:

.. ."Default VLAN1 zu belassen und ein VLAN2 und VLAN 3 zu konfigurieren?.."

A.: Das kannst du so machen, denn auch das VLAN-1 ist ein VLAN. Bedenke aber das das VLAN-1 als default VLAN immer untagged an jedem Port anliegt, also auch auf den Tagged Ports !

Weiterer Nachteil: Ungenutze Ports fallen immer ins Default VLAN. Sicherheitsrelevante LANs solltest du also besser nicht ins VLAN-1 nehmen.

Am netztechnisch besten ist es das VLAN-1 nur als Management für den Switch laufen zu lassen und alle relevanten Produktivnetze auf dediziert eingerichtete VLANs zu nehmen. So geht man auf Nummer sicher.

Für nicht Sicherheitsrelevante LANs kannst du aber durchaus auch das VLAN-1 verwenden.

Wenn ich alle 24 [+2] Port's des default VLAN 1 auf U lasse, kann ich doch diesen Status der Ports nicht mehr in anderen VLANS verwenden ?

Meine Idee war es auch schon für mein Vorhaben das " default VLAN 1 " leer zu lassen und separat VLAN 2 und VLAN 3 zu erstellen.

Dummerweise habe ich mich dadurch im Nachhinein aus dem Switch ausgesperrt und ichg musste ihn resetten

Oder kann ich alle 24 [+2] Ports im default VLAN 1 auf Target setzen da sie dennoch untagt anliegen ???

Please also mark the comments that contributed to the solution of the article

Content-Key: 264417

Url: https://administrator.de/contentid/264417

Printed on: April 16, 2024 at 07:04 o'clock

37 Comments

Latest comment

Versetze dich mal in die Lage des Switches:

Du hast da einen Port, der Mitglied in mehreren VLANs ist. Da wird nun Traffic in den Port hinein gesendet - und du als L2-Switch sollst damit unterscheiden, in welches VLAN das geht und ob das überhaupt gewünscht ist, dass das in das VLAN geht.

Du wirst feststellen: Das kann der Switch beim besten Willen nicht erraten und daher bietet er dir das auch nicht an

Was du willst:

Diese Switche unterstützen nicht nur [U] wie Untagged oder [E] wie Exclude, sondern auch [T] wie Tagged.

Wie das mit den Tagged VLANs funktioniert, kannst du hier in unzähligen Artikeln nachlesen, das mag ich nur ungern zum 500. Male redundant wiederholen.

P.S.: Wenn du mit managed Switches arbeitest, zwischendurch einfach mal eine funktionierende Config speichern. Sobald du dich aussperrst, rebootest du den Switch einfach und er arbeitet mit der zuletzt gespeicherten Version weiter

Du hast da einen Port, der Mitglied in mehreren VLANs ist. Da wird nun Traffic in den Port hinein gesendet - und du als L2-Switch sollst damit unterscheiden, in welches VLAN das geht und ob das überhaupt gewünscht ist, dass das in das VLAN geht.

Du wirst feststellen: Das kann der Switch beim besten Willen nicht erraten und daher bietet er dir das auch nicht an

Was du willst:

Diese Switche unterstützen nicht nur [U] wie Untagged oder [E] wie Exclude, sondern auch [T] wie Tagged.

Wie das mit den Tagged VLANs funktioniert, kannst du hier in unzähligen Artikeln nachlesen, das mag ich nur ungern zum 500. Male redundant wiederholen.

P.S.: Wenn du mit managed Switches arbeitest, zwischendurch einfach mal eine funktionierende Config speichern. Sobald du dich aussperrst, rebootest du den Switch einfach und er arbeitet mit der zuletzt gespeicherten Version weiter

Hallo

Ich habe die 1810 v2 8 Port im Einsatz. Kannte vorher nur die Procurve Serie mit Konsole.

Bei der 1810Serie musste ich erst auch die Logik verstehen.

Du hast U,T und E zur auswahl.

Sollte ein Gerät hinter dem Switch kein Vlan verstehen muss der Port auf U sein.

Versteht das Gerät hinter dem Switch Vlan IDs so kannst du Ihn auf Tagged setzen

Taggen kannst du mehrere Vlans auf einen Port.

Im Normal Fall wird das Tagging aber verwendet um Switches untereinander zu verbinden.

Denn nomalerweise verstehen die Endgeräte/Clients kein Vlan.

U wird verwendet um EIN genanntes Vlan auf einen Port zu schalten.

E nimmts du damit ein Vlan nicht wo Untagged wird wo es nicht soll.

Edit: 10:53

Ein Szenario welches mit diesem Switch nicht möglich ist;

zb ein Port mit Vlan 2 Untaggen und mit Vlan 3 Taggen.

Wird zb, gebraucht um ein IP Telefon über welches ein Rechner abgeschlauft wird mit einer Zuleitung zu speisen jedoch trotzdem getrennte Netze.

Das IP-Tel hört auf Vlan2 getaggte Pakete und der Rechner ist normal in einem Untaggten Netz.

Diese Konstelation ist nicht möglich.

Edit: 11:31

Beispiel aus der Praxis:

-Firewall

2x HP 1810

Firewall handelt die Vlans

Firewall Lan Port an Port1 von HP Switch 1

Firewall Taggt Lanport mit Vlan 1/2/3/4/5..

Switch 1

Firewall auf Port1

Trunk1 auf Port 2/3 geht auf Switch 2 Trunk1 Port 1/2

Vlan 1 T auf Port1 und Trunk1

Vlan 1 U Ports 8 (Management / muss gemacht werden sonst motzt der Switch ausser man nimmt ein anderes Vlan als Management Vlan)

Vlan 2 T Port 1 und Trunk 1

Vlan 2 U Port 4 und 5

Vlan 3 T Port 1 und Trunk 1

Vlan 3 U Port 6 und 7

Alle anderen immer auf E

Switch 2

Trunk 1 auf Port 1/2 geht auf Switch 1 Trunk1 Port 2/3

Vlan 1 T Trunk1

Vlan 1 U Ports 8 (Management / muss gemacht werden sonst motzt der Switch ausser man nimmt ein anderes Vlan als Management Vlan)

Vlan 2 T Trunk 1

Vlan 2 U Port 3 und 4

Vlan 3 T Trunk 1

Vlan 3 U Port 5 und 6

Vlan 4 T Trunk1

Vlan 4 U Port 7

Alle anderen immer auf E

Der Switch kann nur aus einem Vlan gemanagt werden, Standard ist Vlan 1, voraussetzung ist dass Minimum 1 Port aus dem Management Vlan auf U ist.

Andere Vlans können alle Ports auf E sein ausser ein Port muss auf T oder u sein (ist auch logisch sonst bringt das Vlan ja nichts)

Gruss

Ich habe die 1810 v2 8 Port im Einsatz. Kannte vorher nur die Procurve Serie mit Konsole.

Bei der 1810Serie musste ich erst auch die Logik verstehen.

Du hast U,T und E zur auswahl.

Sollte ein Gerät hinter dem Switch kein Vlan verstehen muss der Port auf U sein.

Versteht das Gerät hinter dem Switch Vlan IDs so kannst du Ihn auf Tagged setzen

Taggen kannst du mehrere Vlans auf einen Port.

Im Normal Fall wird das Tagging aber verwendet um Switches untereinander zu verbinden.

Denn nomalerweise verstehen die Endgeräte/Clients kein Vlan.

U wird verwendet um EIN genanntes Vlan auf einen Port zu schalten.

E nimmts du damit ein Vlan nicht wo Untagged wird wo es nicht soll.

Edit: 10:53

Ein Szenario welches mit diesem Switch nicht möglich ist;

zb ein Port mit Vlan 2 Untaggen und mit Vlan 3 Taggen.

Wird zb, gebraucht um ein IP Telefon über welches ein Rechner abgeschlauft wird mit einer Zuleitung zu speisen jedoch trotzdem getrennte Netze.

Das IP-Tel hört auf Vlan2 getaggte Pakete und der Rechner ist normal in einem Untaggten Netz.

Diese Konstelation ist nicht möglich.

Edit: 11:31

Beispiel aus der Praxis:

-Firewall

2x HP 1810

Firewall handelt die Vlans

Firewall Lan Port an Port1 von HP Switch 1

Firewall Taggt Lanport mit Vlan 1/2/3/4/5..

Switch 1

Firewall auf Port1

Trunk1 auf Port 2/3 geht auf Switch 2 Trunk1 Port 1/2

Vlan 1 T auf Port1 und Trunk1

Vlan 1 U Ports 8 (Management / muss gemacht werden sonst motzt der Switch ausser man nimmt ein anderes Vlan als Management Vlan)

Vlan 2 T Port 1 und Trunk 1

Vlan 2 U Port 4 und 5

Vlan 3 T Port 1 und Trunk 1

Vlan 3 U Port 6 und 7

Alle anderen immer auf E

Switch 2

Trunk 1 auf Port 1/2 geht auf Switch 1 Trunk1 Port 2/3

Vlan 1 T Trunk1

Vlan 1 U Ports 8 (Management / muss gemacht werden sonst motzt der Switch ausser man nimmt ein anderes Vlan als Management Vlan)

Vlan 2 T Trunk 1

Vlan 2 U Port 3 und 4

Vlan 3 T Trunk 1

Vlan 3 U Port 5 und 6

Vlan 4 T Trunk1

Vlan 4 U Port 7

Alle anderen immer auf E

Der Switch kann nur aus einem Vlan gemanagt werden, Standard ist Vlan 1, voraussetzung ist dass Minimum 1 Port aus dem Management Vlan auf U ist.

Andere Vlans können alle Ports auf E sein ausser ein Port muss auf T oder u sein (ist auch logisch sonst bringt das Vlan ja nichts)

Gruss

Nur mal kurz nachgefragt: Das Tutorial zu dem Thema hast du gelesen ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Siehe obiges Tutorial !

Achte darauf das diese üble Gurke die aktuellste Firmware geflasht hat denn ältere Versionen sind buggy !!

Du musst diese VLANs ja an den Router bringen das er sie "sieht" anders kanns ja nicht gehen. Die HP Gurke ist ja keine L3 Switch der selber die VLANs routen könnte.

Bei Port basierten VLANs kann ein Untagged Port immer nur Mitglied eines VLANs sein...!

Oder benutzt sinnvollerweise die serielle Konsole....falls die HP Gurke überhaupt sowas hat ?!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

würde ich die VLANs darüber erstellen und die an den Switch weiterleiten. So aber muss ich auf dem Switch ausweichen.

Mmmhhh...dir ist aber schon klar das die VLAN Konfiguration auf beiden Seiten also Switch UND Router passsieren muss (Tagged Uplinks beidseitig)Siehe obiges Tutorial !

schon einen guten HP Switch besitzt, die VLAN Konfiguration an diesem vornehmen

Ha ha ha...den Schrott nennst du gut ?! Der kann ja noch nichtmal STP. Mit einem Cisco SG-200-8 hättest du diesen Thread gar nicht erst schreiben müssen...soviel zum Thema HP !Achte darauf das diese üble Gurke die aktuellste Firmware geflasht hat denn ältere Versionen sind buggy !!

VLAN's habe aber alle VLAN's den Router für den Internetzugriff verwenden können.

Das geht logischerweise natürlich nur wenn diese VLANs auch analog auf dem Router konfiguriert sind mit Tagged Subinterfaces (Parents) wie es im obigen Tutorial ja auch genau erklärt ist !Du musst diese VLANs ja an den Router bringen das er sie "sieht" anders kanns ja nicht gehen. Die HP Gurke ist ja keine L3 Switch der selber die VLANs routen könnte.

Im Vergleich mit dem " NetGear Prosafe GS10xE "

Röchel...noch schlimmer. Den tut sich nur ein Masochist an, da ist HP noch die Hölle und NetGear das Fegefeuer... Ist auch ein Irrglaube das der irgendwas anderes, geschweige denn besser könnte als der HP. Das ist nur NGs oberkrankes GUI zur VLAN Administration !Wenn ich alle 24 [+2] Port's des default VLAN 1 auf U lasse, kann ich doch diesen Status der Ports nicht mehr in anderen VLANS verwenden ?

Ja, das ist richtig, deshalb nimmt man ja für andere VLANs diese Ports auch aus dem VLAN 1 raus und setzt sie eben Untagged in das andere VLAN.Bei Port basierten VLANs kann ein Untagged Port immer nur Mitglied eines VLANs sein...!

Meine Idee war es auch schon für mein Vorhaben das " default VLAN 1 " leer zu lassen und separat VLAN 2 und VLAN 3 zu erstellen.

Geht, aber was sollte der tiefere Sinn davon sein ?? Bzw. WAS willst du damit erreichen ?Dummerweise habe ich mich dadurch im Nachhinein aus dem Switch ausgesperrt und ichg musste ihn resetten

Deshalb lässt der kundige Netzwerker auch immer einen Port, nämlich den wo er den Konfig PC dran hat, unkonfiguriert den er nicht anrührt in der Konfig !!Oder benutzt sinnvollerweise die serielle Konsole....falls die HP Gurke überhaupt sowas hat ?!

Oder kann ich alle 24 [+2] Ports im default VLAN 1 auf Target setzen

Was meinst oder bezeichenst du mit "Target" ??

Sehr hilfreicher Kommentar ...

Wieder solch ein Cisco-feti.

@aqui

1. um die gleiche Ausstattung wie der HP 1810 24v2 zu erreichen zahlt man bei Cisco locker das Doppelte (Cisco SG200-26) und trotzdem wette ich hat der HP Switch locker 90% der Leistungsmerkmale wie das Pendant von Cisco (aber egal Hauptsache VW und Porsche vergleichen)

2. Beherrscht der HP Switch sehr wohl STP (Spanning Tree)

@d3rChri5

Bei Layer 2 und Layer 3 Switch scheiden sich die Geister. Grundsätzlich bin ich für Layer 2 Switches da in meinen Augen ein Switch nichts im Layer 3 zusuchen hat. Der GW bzw. Firewall handelt layer 3 und höher. Natürlich hat auch ein Layer 3 Switch seine Berechtigung, da bei grossen Netzen ein Routing von Vlan 1 zu Vlan 2 nicht bis zur Firewall muss und somit der Traffic dezentral gehalten wird. Bei einem grossen Netz mit nur Layer 2 switchen, muss bei einem Routing von VLan1 in Vlan2 sämtlicher Traffic bis zur Firewall, was heissen soll dass die Firewall stark belastet wird.

Somit:

Kleine Netze nur Layer 2 Switches

Grosse Netze Layer 3 Switches

Für dein Anliegen damit du dein Projektlein abschließen kannst, empfehle ich dir ein mini-PC mit einer OpenSource Firewall (PFsense)

Habe ich selber im Einsatz, der Mini Rechner hat 3 Lan Ports. 1 Wan 2 Lan. Lan 1 und 2 habe ich mit LACP zu einem Trunk zusammengefasst.

Somit habe ich mehr Bandbreite und eine Ausfallsicherheit. Mit LACP wirke ich dem allfälligen aufkommenden Traffic zwischen den VLans entgegen.

Ich weis nicht ob diese Dinger in DE zu haben sind. In der Schweiz kriegst du sie hier : http://www.pcengines.ch/apu.htm

Mit PFsense kannst du soviel verschiedene Konfigurationsmöglichkeiten vornehmen bis dir schlecht wird ;)

Also ich bin mit den "angeblich soo billigen" HP 1810 Serie Switch und mit dieser Firewall APU mit PFsense mehr als zufrieden.

Da kriegst du auch die VLans unter Kontrolle.

Gruss und viel Spass beim Konfigurieren..

Wieder solch ein Cisco-feti.

@aqui

1. um die gleiche Ausstattung wie der HP 1810 24v2 zu erreichen zahlt man bei Cisco locker das Doppelte (Cisco SG200-26) und trotzdem wette ich hat der HP Switch locker 90% der Leistungsmerkmale wie das Pendant von Cisco (aber egal Hauptsache VW und Porsche vergleichen)

2. Beherrscht der HP Switch sehr wohl STP (Spanning Tree)

@d3rChri5

Bei Layer 2 und Layer 3 Switch scheiden sich die Geister. Grundsätzlich bin ich für Layer 2 Switches da in meinen Augen ein Switch nichts im Layer 3 zusuchen hat. Der GW bzw. Firewall handelt layer 3 und höher. Natürlich hat auch ein Layer 3 Switch seine Berechtigung, da bei grossen Netzen ein Routing von Vlan 1 zu Vlan 2 nicht bis zur Firewall muss und somit der Traffic dezentral gehalten wird. Bei einem grossen Netz mit nur Layer 2 switchen, muss bei einem Routing von VLan1 in Vlan2 sämtlicher Traffic bis zur Firewall, was heissen soll dass die Firewall stark belastet wird.

Somit:

Kleine Netze nur Layer 2 Switches

Grosse Netze Layer 3 Switches

Für dein Anliegen damit du dein Projektlein abschließen kannst, empfehle ich dir ein mini-PC mit einer OpenSource Firewall (PFsense)

Habe ich selber im Einsatz, der Mini Rechner hat 3 Lan Ports. 1 Wan 2 Lan. Lan 1 und 2 habe ich mit LACP zu einem Trunk zusammengefasst.

Somit habe ich mehr Bandbreite und eine Ausfallsicherheit. Mit LACP wirke ich dem allfälligen aufkommenden Traffic zwischen den VLans entgegen.

Ich weis nicht ob diese Dinger in DE zu haben sind. In der Schweiz kriegst du sie hier : http://www.pcengines.ch/apu.htm

Mit PFsense kannst du soviel verschiedene Konfigurationsmöglichkeiten vornehmen bis dir schlecht wird ;)

Also ich bin mit den "angeblich soo billigen" HP 1810 Serie Switch und mit dieser Firewall APU mit PFsense mehr als zufrieden.

Da kriegst du auch die VLans unter Kontrolle.

Gruss und viel Spass beim Konfigurieren..

Zitat von @d3rChri5:

Guten Abend DerHahntrut,

hab deinen Beitrag erst eben gelesen..sorry

> Wieder solch ein Cisco-feti.

ahhhh kieck ..doch also nicht so schlecht

> @aqui

> 1. um die gleiche Ausstattung wie der HP 1810 24v2 zu erreichen zahlt man bei Cisco locker das Doppelte (Cisco SG200-26) und

> trotzdem wette ich hat der HP Switch locker 90% der Leistungsmerkmale wie das Pendant von Cisco (aber egal Hauptsache VW und

> Porsche vergleichen)

> 2. Beherrscht der HP Switch sehr wohl STP (Spanning Tree)

Ich hatte bisher eigentlich aus verschiedenen Bewertungen recht gute Ergebnisse gelesen.

Guten Abend DerHahntrut,

hab deinen Beitrag erst eben gelesen..sorry

> Wieder solch ein Cisco-feti.

ahhhh kieck ..doch also nicht so schlecht

> @aqui

> 1. um die gleiche Ausstattung wie der HP 1810 24v2 zu erreichen zahlt man bei Cisco locker das Doppelte (Cisco SG200-26) und

> trotzdem wette ich hat der HP Switch locker 90% der Leistungsmerkmale wie das Pendant von Cisco (aber egal Hauptsache VW und

> Porsche vergleichen)

> 2. Beherrscht der HP Switch sehr wohl STP (Spanning Tree)

Ich hatte bisher eigentlich aus verschiedenen Bewertungen recht gute Ergebnisse gelesen.

in der Preisklasse denke ich wirst nichts besseres finden.

> @d3rChri5

> Bei Layer 2 und Layer 3 Switch scheiden sich die Geister. Grundsätzlich bin ich für Layer 2 Switches da in meinen

Augen

> ein Switch nichts im Layer 3 zusuchen hat. Der GW bzw. Firewall handelt layer 3 und höher. Natürlich hat auch ein

Layer

> 3 Switch seine Berechtigung,...

>.... da bei grossen Netzen ein Routing von Vlan 1 zu Vlan 2 nicht bis zur Firewall muss und somit der

> Traffic dezentral gehalten wird. Bei einem grossen Netz mit nur Layer 2 switchen, muss bei einem Routing von VLan1 in Vlan2

> sämtlicher Traffic bis zur Firewall, was heissen soll dass die Firewall stark belastet wird.

HAb ich von der Seite auch noch nicht betrachtet...wieder was dazu gelernt

man lernt nie aus..;)

>

> Somit:

> Kleine Netze nur Layer 2 Switches

> Grosse Netze Layer 3 Switches

Layer 3 kosten auch ne kleine Mark mehr und meine derzeit 13 Clients, sollte ich auch so verwalten können

Der Funktionsumfang bei den Layer 3Switchen ist natürlich auch etwas besser.

>

> Für dein Anliegen damit du dein Projektlein abschließen kannst, empfehle ich dir ein mini-PC mit einer OpenSource

> Firewall (PFsense)

Mir kam gerade die Idee das mit einem Raspberry Pi 2 umzusetzen AAAABER der hat leider nur FastEthernet Ports

> Somit:

> Kleine Netze nur Layer 2 Switches

> Grosse Netze Layer 3 Switches

Layer 3 kosten auch ne kleine Mark mehr und meine derzeit 13 Clients, sollte ich auch so verwalten können

Der Funktionsumfang bei den Layer 3Switchen ist natürlich auch etwas besser.

>

> Für dein Anliegen damit du dein Projektlein abschließen kannst, empfehle ich dir ein mini-PC mit einer OpenSource

> Firewall (PFsense)

Mir kam gerade die Idee das mit einem Raspberry Pi 2 umzusetzen AAAABER der hat leider nur FastEthernet Ports

Ich denke auch die Performance wird nicht die tollste sein auf dem Raspberry. Die APU hat Gigaports Dualcore CPu und 4gig Ram.

Da hast du auch noch Luft nach oben. In Verbindung mit PFsense in der Preisklasse unschlagbar.

> Habe ich selber im Einsatz, der Mini Rechner hat 3 Lan Ports. 1 Wan 2 Lan. Lan 1 und 2 habe ich mit LACP zu einem Trunk

> zusammengefasst.

> Somit habe ich mehr Bandbreite und eine Ausfallsicherheit. Mit LACP wirke ich dem allfälligen aufkommenden Traffic

zwischen

> den VLans entgegen.

LACP kann man doch in Verbindung mit einen Trunk im 1810 konfigurieren?

Genau!

>

> Ich weis nicht ob diese Dinger in DE zu haben sind. In der Schweiz kriegst du sie hier : http://www.pcengines.ch/apu.htm

> Mit PFsense kannst du soviel verschiedene Konfigurationsmöglichkeiten vornehmen bis dir schlecht wird ;)

>

> Also ich bin mit den "angeblich soo billigen" HP 1810 Serie Switch und mit dieser Firewall APU mit PFsense mehr

als

> zufrieden.

> Da kriegst du auch die VLans unter Kontrolle.

PFsense muss ich mir auch erst einmal ansehen...komm nur gerade nicht viel zum basteln ..muss auch gleich wieder in die Kiste

springen.

Ich wollte doch nur wieder mein gewohntes VLAN haben ^^..menno

Falls die PFsense zu umfangreich wäre gäbe es noch die M0n0wall (PFsense basiert auf M0n0wall ist aber eine Weiterentwicklung)

Ich empfehle PFsense.

Gute Nacht

..ist der HP 1810 wirklich soooo schlecht ???

Ja, das ist der letzte Müll und hat auch noch ne schlechte Performance. Mal ganz abgesehen von den mickrigen Features und das er nichtmal PVST kann. Aber egal, jeder bekommt das netzwerk das er verdient. Andere Hersteller können das erheblich besser und HP sollte besser Server, Drucker und Laptops bauen, davon verstehen sie mehr.in der Preisklasse denke ich wirst nichts besseres finden.

Doch es gibt noch Longshine und Netgear. Aber mal ehrlich der Cisco SG ist preisgleich und hat ein weit besseres und intuitiveres GUI da beisst die Maus keinen Faden ab. Von den anderen technischen Vorteilen mal nicht zu sprechen... Auch als Nicht Feti muss man das neidlos anerkennen wenn man wirklich mal fair ist ! Falls die PFsense zu umfangreich wäre gäbe es noch die M0n0wall

Macht wenig Sinn, denn Monowall wurde kürzlich abgekündigt bzw. der Support eingestellt:http://m0n0.ch/wall/end_announcement.php

pfSense ist also schon die richtige Empfehlung !

Alternativ dann ein Mikrotik Router.

Mit dem RB750G kann man den L3 mit 40 Euronen realisieren und das auch noch mit einem hübschen GUI !

Tu uns bitte einen großen Gefallen und lasse den Blödsinn mit externen Bilderlinks !

Bei der Erstellung deines Threads kann dir nicht entgangen sein das es hier eine wunderbare Bilder Upload Funktion im Forum gibt oder du hast recht große Tomaten auf den Augen, sorry !

Klicke also auf "meine Fragen" wähle deinen Thread oben aus und dann auf "Bearbeiten"...dann siehst du diese Klickbuttons.

Den Hochladen Button klickst du dann lädst dein Bild hoch und den dir dann präsentierten Bilder Link markierst du und copy und pastest den per Rechtsklick.

Diesen Bilderlink kannst du dann in jeglichen Text hier bringen auch Antworten !!

Die Forumscommunity wird es dir danken denn das erspart uns die Zwangswerbung die mit solchen völlig überflüssigen Links daherkommt.

P.S.: Man kann das übrigens wunderbar noch nachträglich machen

Zu deinen Fragen:

Stark zu vermuten ist das der Router KEIN Tagging auf seinem Port macht und deshalb die tagged Pakete vom Switch bei ihm nicht ankommen !

Der Router ist vermutlich DHCP Server, richtig ?

Aber das bekommst du sofort wasserdicht raus !!!

Nimm dir einen Wireshark Sniffer und schliesse den an dem Port 11 des Switches an. Achte darauf das deine Netzwerkkarte im Wireshark Rechner so eingestellt ist das die 802.1q tagged Frames anzeigt.

Den Wireshark klemmst du nun an Port 11 und siehst dir mal ausgehende Pakete dort an !

Hier müssen Pakete aus den beiden VLANs kommen mit einem VLAN Tag !! Das kannst du deutlich im Wireshark sehen. Hier sollten natürlich Endgeräte in einem oder beiden VLANs sein !

Analog machst du das am Router !

So kannst du in 5 Minuten feststellen WELCHE deiner beiden Seiten vermutlich KEIN Tagging macht und das entsprechend fixen !

Welche DD-WRT Version hast du im Einsatz ??

Erstmal solltest du genau definieren WAS du mit der Bezeichnung "Trunk" genau meinst, denn da gibt es mehrere Optionen:

1.) ist das ein aggregierter Uplink also die Bündelung von mehreren Switchport zu einem virtuellen um mehr Bandbreite zu erzielen

2.) Einfach ein tagged Uplink auf dem tagged VLANs übertragen werden wie bei dir am Port 11

BEIDES hat aber rein GAR NICHTS mit irgendwelchen Verbindungen oder Kommunikation zwischen VLANs zu tun !!!

Deshalb hier die Frage WAS du mit der Bezeichnung "Trunk" meinst.

Nur so viel: Generell sind VLANs auf einem reinen Layer 2 Switch immer vollkommen physisch getrennt und werden auch physisch getrennt übertragen !! Sie bleiben dabei auch immer vollkommen getrennt ohne jegliche Möglichkeit der Kopplung.

Eine Kopplung von VLANs egal ob sie ins Internet müssen oder zw. ihnen geroutet wird MUSS in jedem Falle ein Layer 3 Gerät machen. Ob das eine Layer 3 Option (Routing) im Switch selber ist (Layer 3 Switch) oder ein externer Router oder Firewall wie im Tutorial beschrieben ist dabei völlig egal !

Vermutlich ist dir diese Tatsache nicht bewusstt oder bekannt oder du hast sie noch nicht verstanden und verinnerlicht, kann das sein ?!

Bei der Erstellung deines Threads kann dir nicht entgangen sein das es hier eine wunderbare Bilder Upload Funktion im Forum gibt oder du hast recht große Tomaten auf den Augen, sorry !

Klicke also auf "meine Fragen" wähle deinen Thread oben aus und dann auf "Bearbeiten"...dann siehst du diese Klickbuttons.

Den Hochladen Button klickst du dann lädst dein Bild hoch und den dir dann präsentierten Bilder Link markierst du und copy und pastest den per Rechtsklick.

Diesen Bilderlink kannst du dann in jeglichen Text hier bringen auch Antworten !!

Die Forumscommunity wird es dir danken denn das erspart uns die Zwangswerbung die mit solchen völlig überflüssigen Links daherkommt.

P.S.: Man kann das übrigens wunderbar noch nachträglich machen

Zu deinen Fragen:

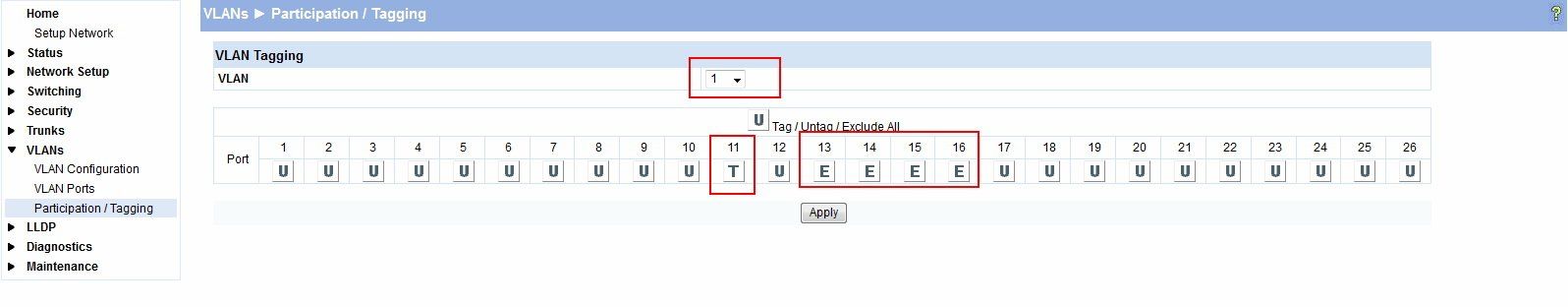

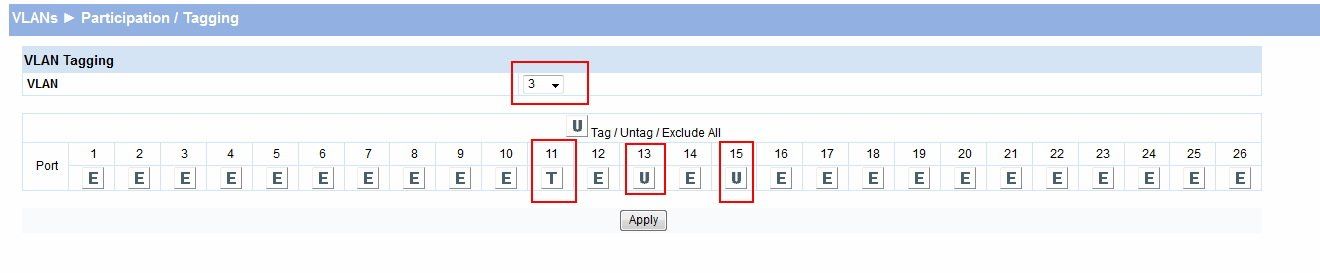

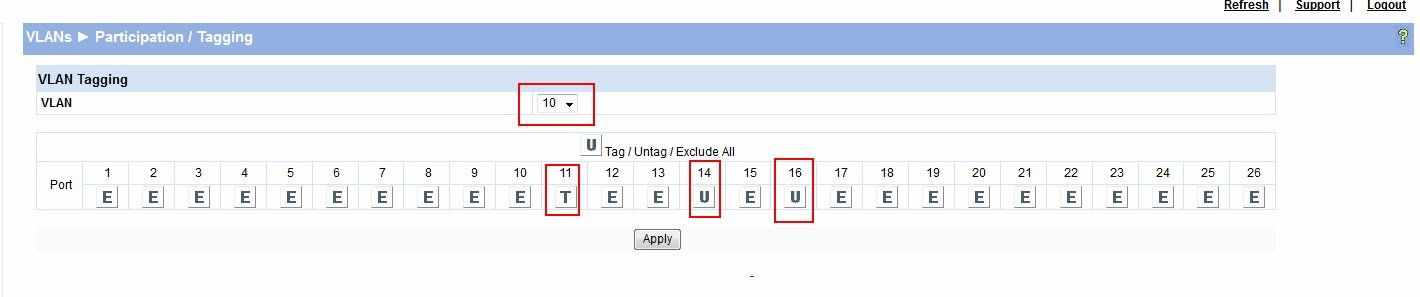

und den HP Switch Port habe ich auf der HP Switch den Port 11 gewählt.

Das ist ja erstmal noch kein Mist und OKDiesen habe ich auf Vlan1 ( default) , vlan3 und vlan10 auf Taged gesetzt.

Ist Richtig !Schließe ich jetzt den Router an den Port 11 an und einen anderen Client an Port 13 oder 15 im vlan3 bekommt der Client keine IP zugewiesen.

OK, wenn man sicher davon ausgehen kann das zw. 13 und 15 in dem VLAN Verbindung ist dann ist zielich sicher das der Router falsch konfiguriert ist.Stark zu vermuten ist das der Router KEIN Tagging auf seinem Port macht und deshalb die tagged Pakete vom Switch bei ihm nicht ankommen !

Der Router ist vermutlich DHCP Server, richtig ?

Genau so wird es auch mit vlan10 sein wenn ich port 14 oder 16 teste.

Vermutlich wenn der Router hier wie beim anderen VLAN auch nicht tagged ! Mehr oder minder ein weiteres Indiz das der Routerport falsch konfiguriert ist !Was mache ich mit dem Trunked Port 11 ( an dem der Router in den Switch kommt) falsch ?

Das ist einen gute Frage und die Schlüsselfrage zu deinem Problem.Aber das bekommst du sofort wasserdicht raus !!!

Nimm dir einen Wireshark Sniffer und schliesse den an dem Port 11 des Switches an. Achte darauf das deine Netzwerkkarte im Wireshark Rechner so eingestellt ist das die 802.1q tagged Frames anzeigt.

Den Wireshark klemmst du nun an Port 11 und siehst dir mal ausgehende Pakete dort an !

Hier müssen Pakete aus den beiden VLANs kommen mit einem VLAN Tag !! Das kannst du deutlich im Wireshark sehen. Hier sollten natürlich Endgeräte in einem oder beiden VLANs sein !

Analog machst du das am Router !

So kannst du in 5 Minuten feststellen WELCHE deiner beiden Seiten vermutlich KEIN Tagging macht und das entsprechend fixen !

Welche DD-WRT Version hast du im Einsatz ??

Genau DAS will ich doch nicht wenn ich zwei Vlans betreibe. Ich will doch gerade dadurch Netze separieren.

Dann lässt du schlicht und einfach den Router weg, damit ist dann jegliche Kommunikaton zw. den VLANs vollkommen unterbunden wenn du das nicht willst !Wenn ich will, dass Vlan 3 sich mit vlan 10 unterhalten kann, bau ich nen Trunk damit das ermöglicht wird.

Oha...die Art und Weise dieser Aussage lässt leider vermuten das du das Prinzip VLAN nicht wirklich verstanden hast, sorry.Erstmal solltest du genau definieren WAS du mit der Bezeichnung "Trunk" genau meinst, denn da gibt es mehrere Optionen:

1.) ist das ein aggregierter Uplink also die Bündelung von mehreren Switchport zu einem virtuellen um mehr Bandbreite zu erzielen

2.) Einfach ein tagged Uplink auf dem tagged VLANs übertragen werden wie bei dir am Port 11

BEIDES hat aber rein GAR NICHTS mit irgendwelchen Verbindungen oder Kommunikation zwischen VLANs zu tun !!!

Deshalb hier die Frage WAS du mit der Bezeichnung "Trunk" meinst.

Nur so viel: Generell sind VLANs auf einem reinen Layer 2 Switch immer vollkommen physisch getrennt und werden auch physisch getrennt übertragen !! Sie bleiben dabei auch immer vollkommen getrennt ohne jegliche Möglichkeit der Kopplung.

Eine Kopplung von VLANs egal ob sie ins Internet müssen oder zw. ihnen geroutet wird MUSS in jedem Falle ein Layer 3 Gerät machen. Ob das eine Layer 3 Option (Routing) im Switch selber ist (Layer 3 Switch) oder ein externer Router oder Firewall wie im Tutorial beschrieben ist dabei völlig egal !

Vermutlich ist dir diese Tatsache nicht bewusstt oder bekannt oder du hast sie noch nicht verstanden und verinnerlicht, kann das sein ?!

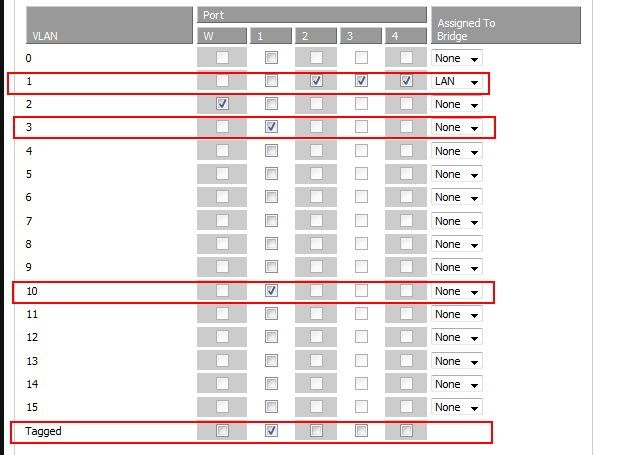

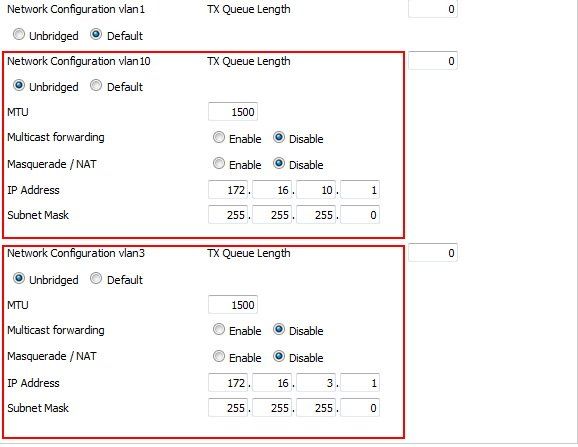

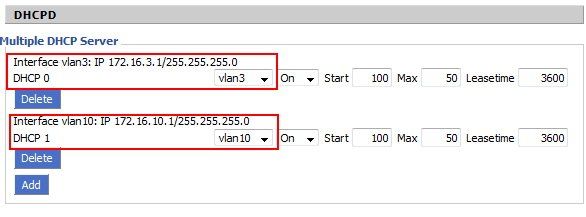

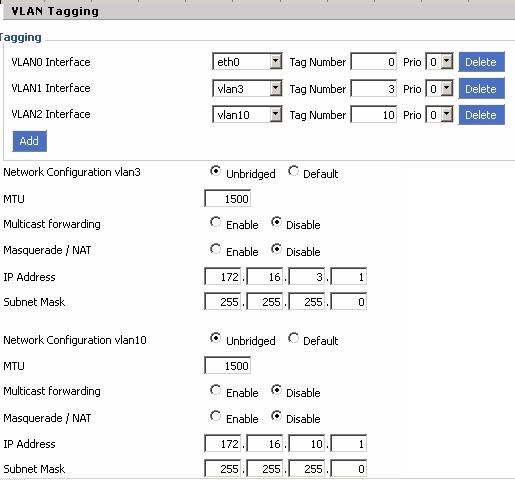

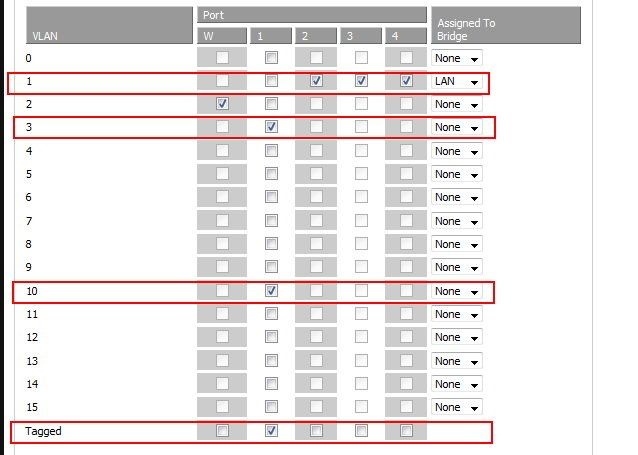

Ums querzuchecken hab ich mal einen Testaufbau gemacht. DD-WRT (v24 preSP2 Build 14826 vom 9.8.2010) auf WRT54GLv.1.1 Hardware an einem Cisco Catalyst 2950.

Switchport 1 => Routerport 1, Switchport 10 und 11 sind Endgeräteports in den VLANs 3 und 10 mit Windows 7 Clients.

DD-WRT Konfig:

VLAN Einstellung:

Switchkonfig:

!

interface FastEthernet0/1

description Uplink DD-WRT Router

switchport mode trunk

switchport trunk allow vlan all

switchport nonegotiate

!

interface FastEthernet0/10

description VLAN 3 Port

switchport mode access

switchport access vlan 3

spanning-tree portfast

!

interface FastEthernet0/11

description VLAN 10 Port

switchport mode access

switchport access vlan 10

spanning-tree portfast

!

monitor session 1 source interface Fa0/1

monitor session 1 destination interface Fa0/13 encapsulation dot1q

Damit hat das Setup sofort funktioniert ! Bzw. nach einem finalen Reboot !

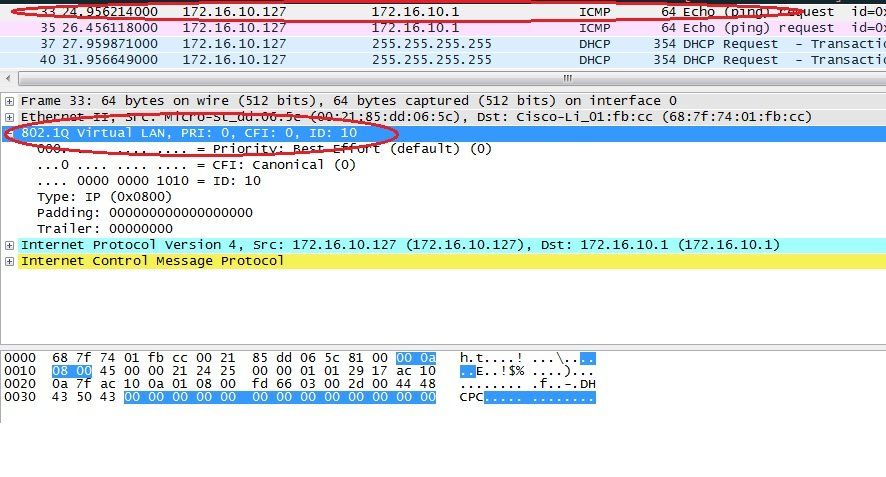

Hier kannst du sehen das die Pakete ein entsprechendes VLAN Tagging haben (Wireshark Trace aus VLAN 10 an Switchport 1 der tagged auf den DD-WRT Router geht !

Wireshark Trace an Switchport 1:

Zeigt also das der Switch sauber die Pakete mit der VLAN ID 10 tagged ! Was er übrigens auch mit dem VLAN 3 entsprechend so macht !

Der Ping (Paket 33 und 35) und folgende DHCP Request (Paket 37 und 40) wird automatisch ausgelöst wenn man am Windows 7 Rechner das Kabel am Switchport 11 zieht und wieder steckt !

(Warum passiert das: Nach dem Kabel ziehen und stecken macht Winblows mit dem Ping ein Check ob andere Geräte ggf. zwischenzeitlich die IP bekommen haben um Doppelvergaben zu verhindern und der DHCP Request erneuert den Lease am Router DHCP für das VLAN 10.)

WICHTIG: Ich musste nach der DD-WRT VLAN Konfig den Router rebooten !

Ohne den Reboot funktionierte das Setup nicht ! Ggf. musst oder solltest du das mit deiner Kiste auch mal machen !

Ansonsten finktioniert das Setup tadellos wie es soll ohne irgendwelche Kinken !

Prüfe bitte nochmal die VLAN Zuordnung am DD-WRT unter Tagging wie da VLAN1 und VLAN2 zugeordnet sind UND der korrespondierenden Tag Number ob das auf die Interfaces vlan3 und vlan10 zeigt ! Den Screenshot hast du leider vergessen !

!

Switchport 1 => Routerport 1, Switchport 10 und 11 sind Endgeräteports in den VLANs 3 und 10 mit Windows 7 Clients.

DD-WRT Konfig:

VLAN Einstellung:

Switchkonfig:

!

interface FastEthernet0/1

description Uplink DD-WRT Router

switchport mode trunk

switchport trunk allow vlan all

switchport nonegotiate

!

interface FastEthernet0/10

description VLAN 3 Port

switchport mode access

switchport access vlan 3

spanning-tree portfast

!

interface FastEthernet0/11

description VLAN 10 Port

switchport mode access

switchport access vlan 10

spanning-tree portfast

!

monitor session 1 source interface Fa0/1

monitor session 1 destination interface Fa0/13 encapsulation dot1q

Damit hat das Setup sofort funktioniert ! Bzw. nach einem finalen Reboot !

Hier kannst du sehen das die Pakete ein entsprechendes VLAN Tagging haben (Wireshark Trace aus VLAN 10 an Switchport 1 der tagged auf den DD-WRT Router geht !

Wireshark Trace an Switchport 1:

Zeigt also das der Switch sauber die Pakete mit der VLAN ID 10 tagged ! Was er übrigens auch mit dem VLAN 3 entsprechend so macht !

Der Ping (Paket 33 und 35) und folgende DHCP Request (Paket 37 und 40) wird automatisch ausgelöst wenn man am Windows 7 Rechner das Kabel am Switchport 11 zieht und wieder steckt !

(Warum passiert das: Nach dem Kabel ziehen und stecken macht Winblows mit dem Ping ein Check ob andere Geräte ggf. zwischenzeitlich die IP bekommen haben um Doppelvergaben zu verhindern und der DHCP Request erneuert den Lease am Router DHCP für das VLAN 10.)

WICHTIG: Ich musste nach der DD-WRT VLAN Konfig den Router rebooten !

Ohne den Reboot funktionierte das Setup nicht ! Ggf. musst oder solltest du das mit deiner Kiste auch mal machen !

Ansonsten finktioniert das Setup tadellos wie es soll ohne irgendwelche Kinken !

Prüfe bitte nochmal die VLAN Zuordnung am DD-WRT unter Tagging wie da VLAN1 und VLAN2 zugeordnet sind UND der korrespondierenden Tag Number ob das auf die Interfaces vlan3 und vlan10 zeigt ! Den Screenshot hast du leider vergessen

Mit fiel auf, das das VLAN ja in jedem Vlan Bereich, auch den Router der das VLAN zur Verfügung stellt, irgendwie sehen muss.

Ist dir recht spät aufgefallen, denn das ist Grundlage jeglichen VLAN Designs, egal ob man Switches koppelt über einen tagged Uplink oder einen Switch und Router oder irgendwie anderes geartetes Endgeräte was tagged VLAN Pakete versteht !Diese Uplink Switch muss immer tagged für alle VLANs außer den Default VLAN (Siehe dazu auch hier !) eingerichtet sein. Entsprechend identisch natürlich die andere Seite auch !

Wenn dem nicht so ist können die VLAN Tags nicht mehr zugeordnet werden und es kommt zu einer Fehlfunktion, das ist doch logisch !

Kann es daher sein, das der Uplinkport ( RouterPort 1 & Switchport 1 ) lediglich die Information zur Verfügung steht das Taged Pakete über diesen übertragen werden?

Genau so ist es ! Du bestimmst in der Konfig ja nur welche VLANs dort mit einem VLAN Tag versehen werden und dort übertragen werden. VLANs die du dort einträgst werden übertragen und mit einem VLAN Tag versehen. VLANs die du nicht einträgst ignoriert der Port und verwirft sie. Nicht mehr und nicht weniger. Eigentlich ganz einfach !Die Gesamt Kommunikation aber nur möglich ist, wenn der Gateway Zugang zur Verfügung gestellt wird?

Die Frage hier ist WAS du genau mit der Bezeichnung "Gesamt Kommunikaton" meinst und "Gateway" ???Du würfelst hier gnadenlos Layer 2 und Layer 3 Begriffe wild durcheinander... Versuchen wir das mal zu ordnen.....

Wenn "Gesamt Kommunikaton" die Layer 3 Kommunikation meint also das Erhalten von IP Adressen via DHCP und das Routing zw. den VLANs dann ist dem so.

Das ist doch auch sonnenklar...!! Wenn dein Laptop im VLAN 3 einen DHCP Broadcast losschickt um vom DD-WRT Router bzw. dessen DHCP Server in VLAN 3 eine gültige IP Adresse und damit die Gateway IP des DD-WRT in VLAN 3 zu erfahren, dann setzt der Switch ja an Port 1 an dieses Paket was aus VLAN 3 kommt eine VLAN ID "3" als Tag an dieses Paket. Das kannst du ja auch mit dem Wireshark sehen !!

Dieses Paket rennt nun über den Draht an Switchport 1 mit dem VLAN 3 Tag zum Router an Port 1 !

Der sieht sich das Paket an und erkennt dort im Paket den VLAN 3 Tag und "weiss" damit das er dieses Paket intern in sein VLAN 3 weiterleiten muss.

Das macht er dann auch und sein interner DHCP Server im VLAN 3 antwortet nun auf den DHCP Broadcast mit einem Lease Reply für den Client.

Das Paket wird dann wieder am Routerport 1 vom Router mit einem VLAN 3 Tag versehen und geht wieder auf den Draht, kommt am Switch an und der "sieht" wieder den Tag, forwardet das Paket ins VLAN 3 und so landet es am Client.

Wenn du nun irgendwo an den Ports vergisst das richtige VLAN Tagging einzutragen wird dir vermutlich auch klar anhand des obigen Ablaufes das da irgendwas dann logischerweise nicht klappen kann !?!

Meintest du das mit "Gesamt Kommunikaton" ??

vlan3 verteilt über den Router Class B Adressen

Vergiss mal den Unsinn mit dem IP "Klassen". Das ist Schnee von gestern und gibt es schon lange nicht mehr !! Seit 1993 ist weltweit CIDR gültig und damit sind die IP Adressklassen schon lange obsolet !!http://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Die Clients hinter vlan3 können jedoch nicht auf Clients in vlan10 zugreifen.

Das kann niemals sein wenn du die jeweiligen Gateway IPs auf dem DD-WRT Router anpingen kannst !Hier bist du vermutlich in die üblichen 2 Fallen getappt:

1.) ICMP Echo Reply (Ping) ist bei Winblows ab Win 7 per Default deaktiviert in der Firewall !!! Das musst du erst wieder aktivieren und wie das einfach geht steht hier:

http://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

2.) Die Windows Firewall blockt in der Regel alles was nicht aus dem eigenen IP Segment kommt. Wenn du nun einen Zugriffsversuch aus einem anderen IP Netz sprich VLAN machst über den Router sagt die Windows Firewall NJET !

Du musst diese also IMMER entsprechend customizen das sie diese Zugriffe auch zulässt !!

Im obigen Testaufbau funktioniert das übrigens fehlerlos so das dein problem zu 99% an der lokalen Win Firewall liegt !

hab ich Port1 auf den Switch im vlan1 auf Taged stehen,

Das ist ein Fehler, da das Default VLAN in der Regel bei ALLEN Herstellern immer untagged auf Tagged Uplinks übertragen wird. So gut wie keiner tagged das default oder native VLAN auf tagged Uplinks !Das default oder native VLAN sollte auf solchen Uplinks also immer untagged sein ! (sog. Dual Mode)

Das ist auch der Grund warum die VLAN 3 und 10 Clients nicht auf die Management IPs der Geräte zugreifen können in VLAN 1 wenn du das taggst ! Der Routerport erwartet das untagged. Kommt dieser Frame aber mit einem VLAN Tag 1 "versteht" der Routerport das nicht und verwirft den Frame mit dem Ergebnis was du siehst.

Im Übrigen habe ich unter Windows an den NIC Eigenschaften keine Einstellungen für 802.1q tagged Frames gefunden.

Das findest du auch nicht sondern dafür MUSST du einen Eingriff in die Registry machen wenn du z.B. Intel basierte NICs hast:http://wiki.wireshark.org/CaptureSetup/VLAN#Windows

bzw. Intel:

http://www.intel.com/support/network/sb/CS-005897.htm

Bei billigen Chipsets von Realtek ist das z.B. per Default aktiviert. Das musst du im Detail klären.

Welchen Chipsatz verwendest du auf dem Wireshark Rechner ??

Mit dem Intel Patch funktioniert das sofort ! Irgendwelche .1q Filter ist natürlich Unsinn, das gibt es nicht ! Allein der Registry Eintrag bestimmt wie mit den .1q Frames in der NIC verfahren wird !

Dies wird garantiert der Grund sein warum ich beim hören am Port 11 nichts bekommen habe.

Ja, richtig ! Wenn du den Registry Patch nicht machst siehst du KEINE 802.1q VLAN Tags bei Intel.Bei anderen NIC Chipherstellern ist das ggf. anders ! Deshalb die Frage WELCHEN du da verwendest ? (Siehe Gerätemanager)

unter dem DD-WRT Konfig: für VLAN Tagging steht bei mir gar nichts drin.

Das war auch nicht gemeint sondern der Eintrag ganz OBEN im Reiter "Networking". Dieser Screenshot fehlt leider auch im Tutorial !Oben aber ist er hier zu sehen beim Testsetup !!

Könnte hier auch der " Umweg " über den Router Port 1 zum SwitchPort 1 am Taged Port im vlan3 und vlan10 liegen ??????

Ääähhh... Bahnhof ??Was du damit genau meinst ist vollkommen unverständlich... ?! Was ist "Umweg" ?? Versteht kein netzwerker...sorry

Wo ist hier bei der Unterschied zu beiden Varianten ?

Das weiss wohl nur HP. Das ist ein krankes VLAN Setup in dem Switch und branchenunüblich.Wie gesagt am besten mit dem Wireshark nachsehen was der Switch dann an dem Port macht bei den Varianten.

Für den Router MUSS es so sein an Switchport 1:

VLAN 1 = untagged

VLAN 3 = tagged

VLAN 10 = tagged

Da ich Kaspersky Internet Security verwende, ist die Windows Firewall sowieso deaktiviert.

Ohhhh shi.... das istd er böse Buhmann. Diese SW ist mit Vorsicht zu geniessen !Du solltest das Routing deshalb erstmal mit Endgeräten austesten die KEINE solche SW an Bord haben also mit Druckern, Switch IPs oder sowas wo keine versteckte Filterung oder Blocking durch solche SW droht.

Kaspersky ist noch um den Faktor 100 schlimmer als die Windows Firewall.

Dazu hatte ich dich bereits befragt weil ich das auch merkwürdig fand.

Was bitte daran ist merkwürdig ???Es macht doch absolut Sinn von VLAN A die Gateway IP am Router von VLAN B zu pingen und vice versa.

Damit kann man doch sofort auf einen Schlag sehen ob dieses IP Netz erreichbar ist oder ob da nicht wieder irgendwelche Filterlisten, Firewalls oder Kasperskys dieser Welt zuschlagen.

Klar sollte man logischerweise davor sein eigenes VLAN Gateway pingen können und checken das seine eigene Gateway IP Adresse auf diese Router IP Adresse zeigt.

Das ist doch einen sinnvolle und strategische Vorgehensweise. Erklär dem Forum bitte mal was daran "merkwürdig" sein soll ?

Wie gesagt, ich komme immer nur bis an die Gateway Adresse.

WELCHE denn ?? Die iegene lokale oder die des jeweils anderen VLANs ??Wenn du die des anderen VLANs nicht pingen kannst dann schlägt irgendwo irgendwelche Filterliste, Firewall oder Kaspersky zu.

Da musst du dann herausfinden wo. Deshalb auch der Tip erstmal mti Geräten OHNE jegliche Firewall Fussfallen das wasserdicht zu testen.

Ich WILL das im übrigen auch gar nicht.

Das ist auch klar und verstanden nur....Du musst VORHER erstmal wasserdicht verifizieren das dein Routing fehlerfrei funktioniert. Und wenn du am Router KEINE Accesslisten konfiguriert hast, dann hast du ja ein absolut transparentes Routing, d.h. jeder kann mit jedem.

Erst DANACH macht man dann die Schotten dicht mit Accesslisten ! Ansonsten könntest du ja logischerweise niemals sagen WO der Fehler später mal liegt beim Routing oder bei den ACLs...logisch.

Durch das VLAN will ich die Netze ja trennen und will nicht das Clients von vlan3 , Clients im vlan 10 sehen oder umgekehrt.

Das ist verstanden, dann darfst du sie aber auch NICHT mit einem Router kombinieren.Denn die VLAN Trennung gilt ja nur einzig auf dem Layer 2 ! Sowie du einen L3 Kopplung der Netze machst hast du sie wieder zusammen und musst einen ACL verwenden um sie zu trennen...logisch.

aber dein Ton ist nicht immer so „ jut „

Na ja wenn man als Anfänger sich in ein Administrator Forum wagt wo ja ein gewisses "Niveau" herrschen sollte sollte man einen etwas rauheren Ton schon mal abkönnen. Ist ja nicht böse gemeint sondern eher mal der Appell etwas Grundlagen sich anzueigenen und nachzudenken ...ok back to Topic.

problemlos auf " excluded " stellen .

Kein Mensch weiss was das "excluded" dann macht oder was der Hersteller sich drunter vorstellt... Vermutlich werden hier auch Outbound und Inbound Traffic getrennt betrachtet was eher verwirrt denn hilft. Das ist jetzt aber als bekennender HP Abstinenzler nur geraten Daher ja die Frage wo hier intern der Unterschied ist.

Wie gesagt...das kann wohl nur HP beantworten ich weiß gar nicht was alle immer auf Kaspersky herum hacken ?

Lies dir die zahllosen Leidensthreads hier durch dann weisst du warum wir hier bei sowas immer skeptisch sind. Nichtmal wenn man das Teil deinstalliert bekommt man den Amok laufenden Filter wieder auf Normalbetrieb.Sowas ist dann schon recht bedenklich....

Aber gut wenns bei dir rennt ist alles OK. Nur...deinstallieren hilft nicht bei der SW was die Erfahrung hier bestätigt.

sehr merkwürdig das obwohl die Netzte physisch getrennt sind, du von Client A das Gateway von Client B pingen konntest.

Sie sind ja eben NICHT getrennt. Hier begehst du einen hartnäckigen Verständnisfehler, denn das Tutorial geht immer von einem Router aus und das ist ja DD-WRT der die VLANs verbindet und da sind sie dann auch wieder verbunden !!Ums nochmal zu wiederholen: Sobald ein Router in den VLANs hängt sind sie wieder verbunden.

Keine Router = keine Verbindung und vollständige Trennung der VLANs.

Eigentlich ganz einfache und simple VLAN Philosophie und Technik der letzten Netzwerk Jahrzehnte !

Ich bin davon ausgegangen, dass sobald die Clients ihren Vlan zugeordnet ( via Port im VLAN ) sind,diese nicht mehr das andere Netz sehen können. Lediglich ihren eigenen Gateway.

Und ganz genau DA liegt dein fataler Denkfehler. Ohne dir jetzt zu nahe zu treten solltest du dann aber dringenst nochmal die simplen Grundlagen zum Thema IP Routing lesen wie hier z.B.:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Trotz Kopplung mit einem Router bin ich davon ausgegangen, dass die Netze durch die Vlan Struktur strikt getrennt sind.

Fataler Denkfehler ! Fazit: Nacjlesen was Router und Routing ist und wie es funktioniert.VLAN ist immer nur einzig einen Trennung der L2 Broadcast Domains. Das weiss man aber auch eigentlich als Netzwerk Anfänger

http://www.schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

Ich dachte eher, das die Verbindung der Netze erst explizit durch Routen gewährleistet werden.

Nicht denken sondern nachdenken Routen sind ja überflüssig in diesem Design, da die IP Netze ja bei einem VLAN Router immer direkt an dem Router nageschlossen sind. Der Router "weiss" damit ja dann WO seine IP Netze sind....wozu also brauch er denn noch Routen ?? Wäre ja überflüssiger Unsinn, da er ja alle Forwarding Infos hat.

Die einzige Route die er braucht ist die Default Route ins Internet, die ihm sagt: "Alles was du hier nicht lokal routen kannst schick zum Internet Router, der weiss schon wohin damit..."

Hier holen dich dann wieder die IP Routing Grundlagen ein...

Ich kann von vlan3 auf das eigene Gateway und auf das Gateway des vlan10 pingen. Umgekehrt ebenso.

Bingo !Genau darum ging es und zeigt dir das dein Router damit wunderbar funktioniert !

Da du jetzt aber keine Kommunikation zw.deinen VLANs wünscht kommen jetzt die IP Accesslisten die die IP VLAN Netze untereinander abschotten.

Wie bereits gesagt: Sieh dir dieses Forums Tutorial an:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort werden wirklich alle Fragen zu diesem Thema beantwortet

Und das alles garantiert OHNE Kopfschmerzen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort werden wirklich alle Fragen zu diesem Thema beantwortet

Und das alles garantiert OHNE Kopfschmerzen !

ich müsste mir dafür aber noch ein " Hardwarekasten" ins Netz stellen.

Wenn du routen willst oder musst zwischen den VLANs ja, denn der 1810 supportet m.W. kein Layer 3 ist also kein Routing fähiger Switch.Ich wollte aber eigentlich für einen pfSense Unterbau nicht noch extra Geld investieren.

Musst du ja auch nicht, ein 30 Euro Mikrotik 750 Router macht dasgleiche für ein kleineres Salär. Wie gesagt du brauchst das nur wenn du routen sprich kommunizieren willst zw. den VLANs. Wenn nicht brauchst du das auch nicht...logisch !Ich dachte ja das der neue Pi dafür ausreichend wäre aber dem soll wohl nicht so sein.

Natürlich reicht der !Wie kommst du auf den Unsinn das der das NICHT könnte ??? Vergiss den Unsinn.

Wenn du mal die Suchfunktion hier benutzt hättest dann hättest du auch diese Anleitung zum Abtippen für den RasPi gefunden:

Netzwerk Management Server mit Raspberry Pi

Das brauchst du nur noch Abtippen, dann routet dein Raspi und kann gleich auch noch DHCP Server machen für die VLANs

Ich würde aus kostengründen lieber die Möglichkeit über die Routing Funktion im DDWRT nutzen.

Auch das steht dir ja offen...siehe VLAN Tutorial !!Leider kann man ja in der DDWRT GUI kein internes Routing komplett konfigurieren.

Wie kommst du darauf ?? Auch das ist einen falsche Behauptung. Natürlich klappt das !Ich kann zwar statische Routen anlegen aber nicht mit angeben das z.b. Interface wl01 mit IP Adresse A nicht auf Lan Interface mit IP Adresse B zugreifen darf.

Das hat ja auch rein gar nichts mit statischen Routen zu tun. Auch das völliger Blödsinn, denn statische Routen brauchst du gar nicht ! An dem Router sind alle IP Netze ja direkt dran ! Folglich "kennt" der Router ja alle Netze so das statische Routen logischerweise völlig überflüssig und sinnfrei sind.Das was du willst sind IP Accesslisten und die konfiguriert man mit der Firewall sprich iptables auf dem DD-WRT. Und das klappt wunderbar wenn man denn weiss was man macht.

Bei dir kommen einem da leise Zweifel....

stop stop stop aqui......wir reden irgendwie total aneinander vorbei.

Ooops...sorry !ich will mit dem VLANs untereinander NICHT kommunizieren…war von Anfang an klar .

OK, dann vergiss ALLES was oben geschrieben ist ! Wenn die VLANs vollkommen getrennt sein sollen reicht ein simpler Layer 2 Switch und du brauchst definitiv keinen Router, klar !Das war dann ein Missverständnis. Sorry für die Verwirrung.

Daher sollte ich die Zugriffe über iptables regeln.

Brauchst du ja doch gar nicht !! Kein Router, keine iptables ! Jetzt fängst DU aber wieder an mit dem Router Mit pfSense hätte ich eine GUI.

Mit dem Mikrotik auch aber vergiss mal diesen Router Unsinn ! Du willst getrennte VLANs ohne Kommunikation also kein Router, keine Firewall, keine pfSense, kein Raspberry Router und auch kein Mikrotik. Das hast du ja nun final geklärt !und darauf von " DerHahntrut " eine andere Aussage erhalten.

Unsinn, vergiss das ! Ist natürlich falsch ! Sehr wohl kann der Raspberry Pi VLANs routen. Siehst du ja am zitierten Tutorial oben. Der Hahn sollte sich besser um seinen Hennen kümmern als solche falschen Halbgarheiten zu verbreiten... Aber...wie gesagt überflüssig...kein Router erforderlich bei dir

bestimmt nicht in ein Gigabit Netzwerk eine Hardware Komponente mit einer 100er NIC hängen

Kommt drauf an....Wenn hinter der 100 Mbit Komponente ein 3, 6, 10, 50 Mbit xDSL oder sowas ist dann macht das schon Sinn. Wenn man GiG Ethernet routen will dann nicht so wirklich..keine Frage.

weil man nun mal unter "Advanced Routing" nur statische Routen eintragen kann und ansonsten nur Port Forwarding

Deshalb kann man aber mit dem DD-WRT totzdem wunderbar ein VLAN Routing machen ! Das Tutorial hat einen entsprechende in der Praxis laufende Konfig dazu die auch fehlerlos funktioniert.Ich kann ich auch noch einen MPEG Film drehen und den posten damit du es glaubst. Lies einfach das Tutorial da steht es doch.

Aber auch hier wieder: Warum das ganze. Ist für dich NICHT erforderlich bei getrennten VLANs.

Somit ist also jeglich Diskussion müssig. Abgesehen von der Tatsache das DD-WRT sehr wohl VLAN Routing kann (wenn man es denn benutzen möchte)

Das sagt explizit aus das in der Routing GUI Statische Routen hinterlegt werden können aber sonst keine weiteren Einstellungen möglich sind.

Das ist so erstmal richtig, da hast du Recht was die statischen Routen anbetrifft die du nicht brauchst bei VLAN Routing in sofern ist diese Tatsache bezogen auf die Frage nicht relevant.Was das Thema: "Interface wl01 mit IP Adresse A nicht auf Lan Interface mit IP Adresse B zugreifen darf." anbetrifft geht das sehr wohl nur eben nicht über die GUI.

Dazu macht man einen Telnet Zugriff oder besser SSH auf das System und richtet sich das mit iptables auf dem CLI ein !

Mit 2 Kommandos kann man das entsprechend in einer Minute customizen aber das ist dir ja auch bekannt.

Bei dir ja nicht gefordert...ja genau...da getrennte VLANs.

Fazit: Wo ist jetzt eigentlich das "Problem" geblieben.

Irgendwie reden wir ja um des Kaisers Bart und längst ist alle geklärt...?!

Nun bist DU aber wieder mit dem Router angefangen...

Dadurch das du für jedes VLAN Internet willst musst du für jedes VLAN auch ein Router Interface konfigurieren, denn klar...jedes VLAN muss ja dann zum Router und dann ins Internet.

Ob du die VLANs nun mit einem tagged Trunk oder dediziertem Draht pro VLAN zum Router bringst ist dabei erstmal völlig unerheblich.

Wichtig ist das sie am Router ankommen um ins Internet zu kommen.

Nun ist es aber so das jedes VLAN Interface für den Router ja erstmal ein separates IP Interface ist. Wie das an ihm eingerichtet wird als Subinterfaces auf einem Tagged Port oder Einzelinterfaces ist dabei auch erstmal völlig egal.

Er hat soviele Interfaces wie du VLANs hast die ins Internet wollen.

OHNE IP Filterlisten (Accesslisten oder FW Regeln) "sieht" der Router aber logischerweise jedes VLAN Interface als Routing fähiges Interfaces und routet per se darüber, logisch, denn er ist ja ein Router.

Das Anflanschen der Interfaces bedeutet also immer auch erstmal gleichzeitig ein Routing zwischen den VLANs. Das ist immer so egal obs ein Router oder ne Firewall ist wo du diese Interfaces terminierst.

Mit anderen Worten: Du kommst in so einem Design gar nicht um IP Accesslisten drum rum wenn du NUR den Zugriff der VLANs ins Internet willst aber nie untereinander !

Der Router oder Firewall weiss ja nicht von selbst das du bestimmte Interfaces nur in eine Richtung geroutet haben willst.

Den Drucker oben auf dem alle drucken sollen ignorieren wir dabei jetzt mal, denn das ist nur eine entsprechende Regel (ACL) das das klappt.

Ich denke aber mal das diese technischen Fakten und Tatsachen dir im Laufe der o.a. Diskussion ebenso klar geworden sind. Ansonsten musst du zum Thema VLAN nochmal etwas lesen...

Das zeigt das dort keine Accessliste aktiv ist. Wie gesagt der Router routet IMMER zwischen allen Interfaces solange du ihm das nicht mit Accesslisten, iptables, FW Regeln oder was auch immer verbietest ! Siehe Erklärung oben...

Du musst an jedem VLANx Router Port sagen:

Absender: VLANx IP Netz zu Ziel: VLANy IP Netz und VLANz IP Netz = VERBOTEN

Absender: VLANx IP Netz zu Ziel: IP Netz Überall = ERLAUBT

Das unterbindet dann sofort die VLAN interne Kommunikation erlaubt das Internet (Überall)

Dein "Layer 3 Switch" ist ja der Router an dem sich alle VLAN Interfaces mit ihren IP Adressen "sehen".

http://wiki.ubuntu-forum.de/index.php?title=IPtables

oder

Das Geld ist da besser angelegt und...er hat ein GUI

Oder wenn du noch mehr Komfort willst strick dir ne pfSense_Firewall auf einem ALIX APU1D Board zusammen.

Wie bereits erwähnt, sollen die VLANs untereinander nicht kommunizieren. Was aber jedes VLAN benötigt, ist der Zugang zum Internet.

Und das ist der Casus Knacktus an dem sich die o.a. Diskussion entzündet hat.Dadurch das du für jedes VLAN Internet willst musst du für jedes VLAN auch ein Router Interface konfigurieren, denn klar...jedes VLAN muss ja dann zum Router und dann ins Internet.

Ob du die VLANs nun mit einem tagged Trunk oder dediziertem Draht pro VLAN zum Router bringst ist dabei erstmal völlig unerheblich.

Wichtig ist das sie am Router ankommen um ins Internet zu kommen.

Nun ist es aber so das jedes VLAN Interface für den Router ja erstmal ein separates IP Interface ist. Wie das an ihm eingerichtet wird als Subinterfaces auf einem Tagged Port oder Einzelinterfaces ist dabei auch erstmal völlig egal.

Er hat soviele Interfaces wie du VLANs hast die ins Internet wollen.

OHNE IP Filterlisten (Accesslisten oder FW Regeln) "sieht" der Router aber logischerweise jedes VLAN Interface als Routing fähiges Interfaces und routet per se darüber, logisch, denn er ist ja ein Router.

Das Anflanschen der Interfaces bedeutet also immer auch erstmal gleichzeitig ein Routing zwischen den VLANs. Das ist immer so egal obs ein Router oder ne Firewall ist wo du diese Interfaces terminierst.

Mit anderen Worten: Du kommst in so einem Design gar nicht um IP Accesslisten drum rum wenn du NUR den Zugriff der VLANs ins Internet willst aber nie untereinander !

Der Router oder Firewall weiss ja nicht von selbst das du bestimmte Interfaces nur in eine Richtung geroutet haben willst.

Den Drucker oben auf dem alle drucken sollen ignorieren wir dabei jetzt mal, denn das ist nur eine entsprechende Regel (ACL) das das klappt.

Ich denke aber mal das diese technischen Fakten und Tatsachen dir im Laufe der o.a. Diskussion ebenso klar geworden sind. Ansonsten musst du zum Thema VLAN nochmal etwas lesen...

Ich kann nach wie vor noch aus Netzwerk 172.16.3.x auf Netzwerk 172.164.10.1 pingen. Normalerweise dürfte ich doch nur aus dem jeweiligen VLAN das eigene Gateway Adresse pingen können.

Hier kann man jetzt leider die Ziel IP Adresse bzw. Netz nicht richtig erkennen weil du oben einen Tippfehler begangen hast... Das zeigt das dort keine Accessliste aktiv ist. Wie gesagt der Router routet IMMER zwischen allen Interfaces solange du ihm das nicht mit Accesslisten, iptables, FW Regeln oder was auch immer verbietest ! Siehe Erklärung oben...

damit die VLANs nicht die anderen Gateways erreichen?

Nein ! Gateways nicht zu erreichen ist eh Blödsinn, sorry...Du musst an jedem VLANx Router Port sagen:

Absender: VLANx IP Netz zu Ziel: VLANy IP Netz und VLANz IP Netz = VERBOTEN

Absender: VLANx IP Netz zu Ziel: IP Netz Überall = ERLAUBT

Das unterbindet dann sofort die VLAN interne Kommunikation erlaubt das Internet (Überall)

Dein "Layer 3 Switch" ist ja der Router an dem sich alle VLAN Interfaces mit ihren IP Adressen "sehen".

Stimmt leider

Nimm ne pfSense da kannst du das bequem per Mausklick übers GUI machen Stimmt es ist mir zwar klar bzw.hab davon gelesen aber ich konnte es noch nicht umsetzen. Mir fehlt dabei einfach das Verständnis.

Da hilft dann nur eins: IPtables Tutorial lesen oder wenn du das partout nicht verstehst...andere Router oder FW Hardware die ein GUI hat. Nützt ja nix wenn du nur Klicki Bunti Knecht bist http://wiki.ubuntu-forum.de/index.php?title=IPtables

oder

http://www.amazon.de/s/ref=nb_sb_noss/280-2527895-6649452?__mk_de_DE=ÅMÅŽÕÑ&url=search-alias%3Daps&field-keywords=iptables Ich war auch schon ein bisschen gierig auf den neuen PI

Dann musst du ein Cubie Board nehmen. Aber lass das. Wenn, dann investier lieber die 40 Euro in einen Mikrotik Gigabit Router RB 750GL.Das Geld ist da besser angelegt und...er hat ein GUI

Oder wenn du noch mehr Komfort willst strick dir ne pfSense_Firewall auf einem ALIX APU1D Board zusammen.