Plötzliches VPN-Problem mit BinTec R3000 Router

Hallo,

wir haben ein Problem mit dem VPN-Zugang mit einem bintec R3000 Router.

Die letzten 5 Monate funktionierte der Zugang fehlerfrei und wir haben seit Monaten an der Konfiguration des Routers und der VPN-Clients nichts mehr

geändert. Seit dem 17.11.2008 können sich die VPN-Clients nicht mehr mit dem Router verbinden. Vom 17.11.2008 bis 20.11.2008 war es noch möglich,

die VPN-Verbindung jeweils unmittelbar nach einem Neustart des Routers über den "halt"-Befehl genau einmal aufzubauen. Nach dem

Abbau der Verbindung konnte sie jedoch nicht mehr aufgebaut werden. Erst nach einem erneuten Neustart des Routers ging es wieder für einmal.

Darauf hin habe ich unseren Ersatz-Router (ebenfalls ein R3000 mit gleicher Konfiguration) angeschlossen. Der Fehler blieb jedoch unverändert bestehen.

Die Konfiguration des Routers wurde im August zum letzten mal geändert und auf den Ersatz-Router kopiert.

Auf Anraten eines "Experten" habe ich versucht, den VPN-Verbindungsvorgang über "debug ipsec" und "debug all" zu

protokollieren. In beiden Fällen wurden jedoch gar keine (!) Ereignisse angezeigt (und bei "debug all" müsste eigentlich viel kommen).

Darauf hin habe ich auf beide Router das neueste Update (Release 7.6. Rev. 6) von der Funkwerk-Homepage installiert. Die VPN-Verbindung funktioniert zwar

immer noch nicht, aber die Protokollierung über "debug all" funktionierte.

Zusätzlich haben wir von unserem Internet-Provider (m-net) unsere DSL-Leitung prüfen lassen. Dort liegt kein Fehler vor.

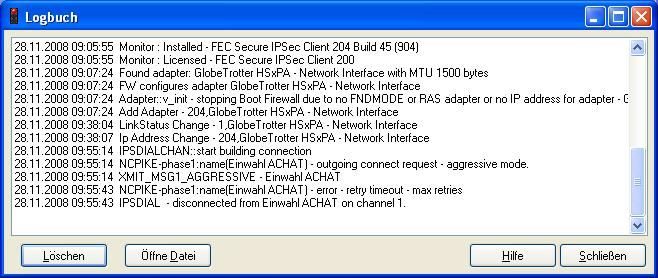

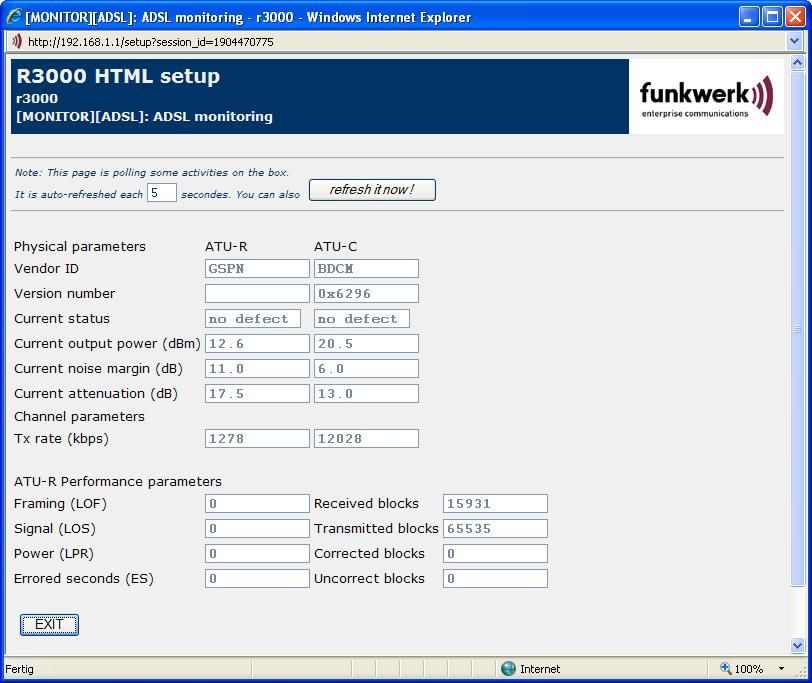

Im Anhang dieser Mail finden Sie 3 Screenshot, die den Zustand des VPN-Clients nach einem fehlgeschlagenen Verbindungsversuch zeigen und einen Screenshot

vom ADSL Monitoring.

Zusätzlich habe ich den Verbindungsversuch auf dem Router mit "debug all" protokolliert (siehe unten).

Wer kann uns sagen, was das VPN-Problem verursacht und was ich tun muss um den Fehler zu beheben?

Oder gibt es noch andere Tests die man mit Router und/oder VPN-Client durchführen kann um das Problem weiter einzugrenzen?

Für Hilfe sind wir mehr als Dankbar ;)

AXL

PS:

Hier noch eine Kopie des Protokoll des Routers:

Welcome to R3000 version V.7.6 Rev. 6 IPSec from 2008/10/13 00:00:00

systemname is r3000, location

Login: admin

Password:

r3000:> debug all

09:52:40 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: HANDSHAKE (0x10) -> DISCOVERY (0x2e)

09:52:40 DEBUG/ATM: titan adsl: op state 0x2e (DISCOVERY), op progress 0x63 (ST

ARTING UP), last failed status 0x32 (STARTUP FAILED)

09:52:42 DEBUG/INET: new session, 192.168.3.11:63659->192.25.2.131:53 prot: 17 p

arent: false

09:52:42 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63659] -> [1:192.25.

2.131:53] :17

09:52:42 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: DISCOVERY (0x2e) -> TRAINING (0x18)

09:52:42 DEBUG/ATM: titan adsl: op state 0x18 (TRAINING), op progress 0x63 (STA

RTING UP), last failed status 0x39 (STARTUP FAILED)

09:52:43 DEBUG/INET: new session, 192.168.3.11:63659->195.85.254.254:53 prot: 17

parent: false

09:52:43 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63659] -> [1:195.85.

254.254:53] :17

09:52:43 DEBUG/INET: new session, 192.168.1.55:500->88.217.226.25:500 prot: 17 p

arent: false

09:52:44 DEBUG/INET: new session, 192.168.3.11:63548->192.25.2.131:53 prot: 17 p

arent: false

09:52:44 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63548] -> [1:192.25.

2.131:53] :17

09:52:45 DEBUG/INET: new session, 192.168.3.11:63548->195.85.254.254:53 prot: 17

parent: false

09:52:45 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63548] -> [1:195.85.

254.254:53] :17

09:52:46 DEBUG/INET: new session, 192.168.1.16:137->192.168.16.1:137 prot: 17 pa

rent: false

09:52:46 DEBUG/INET: SIF: No Rule Ignore [1000:192.168.1.16:137] -> [1:192.168.1

6.1:137] :17

09:52:49 DEBUG/INET: new session, 192.168.3.11:55664->192.25.2.131:53 prot: 17 p

arent: false

09:52:49 ERR/INET: SIF: WARNING Probably an attack from 192.168.3.11->192.25.2.1

31 (12 frames per second rejected)

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_HandleLinkUp() Called.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_HandleLinkUp(): Setting selected std

to <27>.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_InitBisEocReg() Called.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: TRAINING (0x18) -> SHOWTIME (0x1)

09:52:50 INFO/ATM: titan adsl: ADSL link up

09:52:50 DEBUG/INET: new session, 192.168.1.16:1251->192.168.1.255:20001 prot: 1

7 parent: false

09:52:50 DEBUG/INET: SIF: No Rule Ignore [1000:192.168.1.16:1251] -> [1000:192.1

68.1.255:20001] :17

09:52:50 DEBUG/INET: new session, 192.168.3.11:55664->195.85.254.254:53 prot: 17

parent: false

09:52:50 ERR/INET: SIF: WARNING Probably an attack from 192.168.3.11->195.85.254

.254 (12 frames per second rejected)

09:52:50 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1025->203.105.3.240:80

prot=6

09:52:50 DEBUG/INET: destroy session, 192.168.1.1:1025->203.105.3.240:80 prot: 6

09:52:51 DEBUG/ATM: titan adsl: op state 0x01 (SHOWTIME), Line Rate Common up 1

274 kbps / down 12028 kbps, Fast up 0 kbps / down 0 kbps, Interleaved up 1274 kb

ps / down 12028 kbps

09:52:51 DEBUG/ATM: titan adsl: SNR margin up 5.5 dB / down -2.4 dB, Attenuation

up 13.5 dB / down 17.0 dB, standard 0x1b (ADSL2PLUS), Annex B

09:52:51 DEBUG/ATM: titan adsl: Local Transmit: power: 12.6 dB, attenuation: 13.

5 dB, number of bins: 64

09:52:51 DEBUG/ATM: titan adsl: Remote Transmit: power: 20.5 dB, attenuation: 17

.0 dB, number of bins: 512

09:52:51 DEBUG/ATM: titan adsl: DSLAM info: ITU Vendor Id: 0x4244434d ('BDCM'),

ITU Vendor Country: 0xb500, ITU Vendor specific: 0x6296

09:52:52 DEBUG/PPP: discard message, ver: 1, type: 1, code: 00, length: 50

09:52:52 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1026->194.153.113.99:8

0 prot=6

09:52:52 DEBUG/INET: destroy session, 192.168.1.1:1026->194.153.113.99:80 prot:

6

09:52:54 INFO/INET: refuse from if 1400 prot 17 192.168.3.11:137->192.168.3.255:

137 (RI 3 FI 1)

09:52:54 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1027->194.153.113.98:8

0 prot=6

09:52:54 DEBUG/INET: destroy session, 192.168.1.1:1027->194.153.113.98:80 prot:

6

09:52:56 DEBUG/INET: new session, 192.168.3.11:63319->192.25.2.131:53 prot: 17 p

arent: false

09:52:56 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63319] -> [1:192.25.

2.131:53] :17

09:52:56 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1028->194.153.113.93:8

0 prot=6

09:52:56 DEBUG/INET: destroy session, 192.168.1.1:1028->194.153.113.93:80 prot:

6

09:52:57 DEBUG/INET: new session, 192.168.3.11:63319->195.85.254.254:53 prot: 17

parent: false

09:52:57 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63319] -> [1:195.85.

254.254:53] :17

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: send PPPoE Active Discovery Initiation (

PADI), interface: 50000

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/0/2/1: PPPoE call identified

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/1162/2/5: PPPoE session established

09:52:58 DEBUG/PPP: layer 1 type pppoe

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: event: "associated link is operational u

p",status: "pending dialout" (dormant) -> "interface up" (up)

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: outgoing connection established

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/1162/2/5: PPPoE call identified

09:52:58 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1029->206.253.225.7:80

prot=6

09:52:58 DEBUG/INET: destroy session, 192.168.1.1:1029->206.253.225.7:80 prot: 6

09:52:59 INFO/PPP: WIZ_XDSL_INT_PPPoE: local IP address is 88.217.226.25, remote

is 82.135.16.28

09:52:59 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 17 192.168.3.11

:64916/88.217.226.25:48062 -> 195.85.254.254:53

09:52:59 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 17 192.168.3.11

:64916/88.217.226.25:57573 -> 192.25.2.131:53

09:53:05 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 58.210.51.120:37332

09:53:05 DEBUG/INET: new session, 58.210.51.120:37332->192.168.1.12:25 prot: 6 p

arent: false

09:53:05 DEBUG/INET: SIF: 7 Accept ANY[10001:58.210.51.120:37332] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:05 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [58.210.5

1.120:37332] clamp MSS 1460 ==> 1452

09:53:07 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 82.165.26.150:4471

09:53:07 DEBUG/INET: new session, 82.165.26.150:4471->192.168.1.12:25 prot: 6 pa

rent: false

09:53:07 DEBUG/INET: SIF: 7 Accept ANY[10001:82.165.26.150:4471] -> ANY[1000:192

.168.1.12:25] smtp:6

09:53:07 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [82.165.2

6.150:4471] clamp MSS 1460 ==> 1452

09:53:10 DEBUG/INET: new session, 192.168.1.113:2020->195.13.158.141:80 prot: 6

parent: false

09:53:10 DEBUG/INET: SIF: 2 Accept ANY[1000:192.168.1.113:2020] -> ANY[10001:195

.13.158.141:80] http:6

09:53:10 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 6 192.168.1.113

:2020/88.217.226.25:46808 -> 195.13.158.141:80

09:53:10 DEBUG/INET: interface 10001: TCP SYN [88.217.226.25:46808] -> [195.13.1

58.141:80] clamp MSS 1460 ==> 1452

09:53:10 DEBUG/INET: TIMEOUT Session expired: 82.165.26.150:4471->192.168.1.12:2

5 prot=6

09:53:10 DEBUG/INET: destroy session, 82.165.26.150:4471->192.168.1.12:25 prot:

6

09:53:13 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 93.177.136.212:3296

09:53:13 DEBUG/INET: interface 10001: TCP SYN [93.177.136.212:3296] -> [192.168.

1.12:25] clamp MSS 1460 ==> 1452

09:53:13 DEBUG/INET: new session, 93.177.136.212:3296->192.168.1.12:25 prot: 6 p

arent: false

09:53:13 DEBUG/INET: SIF: 7 Accept ANY[10001:93.177.136.212:3296] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:13 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [93.177.1

36.212:3296] clamp MSS 1460 ==> 1452

09:53:15 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 114.198.43.73:3047

09:53:15 DEBUG/INET: new session, 114.198.43.73:3047->192.168.1.12:25 prot: 6 pa

rent: false

09:53:15 DEBUG/INET: SIF: 7 Accept ANY[10001:114.198.43.73:3047] -> ANY[1000:192

.168.1.12:25] smtp:6

09:53:15 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [114.198.

43.73:3047] clamp MSS 1460 ==> 1452

09:53:16 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 58.210.51.120:37897

09:53:16 DEBUG/INET: new session, 58.210.51.120:37897->192.168.1.12:25 prot: 6 p

arent: false

09:53:16 DEBUG/INET: SIF: 7 Accept ANY[10001:58.210.51.120:37897] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:16 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [58.210.5

1.120:37897] clamp MSS 1460 ==> 1452

wir haben ein Problem mit dem VPN-Zugang mit einem bintec R3000 Router.

Die letzten 5 Monate funktionierte der Zugang fehlerfrei und wir haben seit Monaten an der Konfiguration des Routers und der VPN-Clients nichts mehr

geändert. Seit dem 17.11.2008 können sich die VPN-Clients nicht mehr mit dem Router verbinden. Vom 17.11.2008 bis 20.11.2008 war es noch möglich,

die VPN-Verbindung jeweils unmittelbar nach einem Neustart des Routers über den "halt"-Befehl genau einmal aufzubauen. Nach dem

Abbau der Verbindung konnte sie jedoch nicht mehr aufgebaut werden. Erst nach einem erneuten Neustart des Routers ging es wieder für einmal.

Darauf hin habe ich unseren Ersatz-Router (ebenfalls ein R3000 mit gleicher Konfiguration) angeschlossen. Der Fehler blieb jedoch unverändert bestehen.

Die Konfiguration des Routers wurde im August zum letzten mal geändert und auf den Ersatz-Router kopiert.

Auf Anraten eines "Experten" habe ich versucht, den VPN-Verbindungsvorgang über "debug ipsec" und "debug all" zu

protokollieren. In beiden Fällen wurden jedoch gar keine (!) Ereignisse angezeigt (und bei "debug all" müsste eigentlich viel kommen).

Darauf hin habe ich auf beide Router das neueste Update (Release 7.6. Rev. 6) von der Funkwerk-Homepage installiert. Die VPN-Verbindung funktioniert zwar

immer noch nicht, aber die Protokollierung über "debug all" funktionierte.

Zusätzlich haben wir von unserem Internet-Provider (m-net) unsere DSL-Leitung prüfen lassen. Dort liegt kein Fehler vor.

Im Anhang dieser Mail finden Sie 3 Screenshot, die den Zustand des VPN-Clients nach einem fehlgeschlagenen Verbindungsversuch zeigen und einen Screenshot

vom ADSL Monitoring.

Zusätzlich habe ich den Verbindungsversuch auf dem Router mit "debug all" protokolliert (siehe unten).

Wer kann uns sagen, was das VPN-Problem verursacht und was ich tun muss um den Fehler zu beheben?

Oder gibt es noch andere Tests die man mit Router und/oder VPN-Client durchführen kann um das Problem weiter einzugrenzen?

Für Hilfe sind wir mehr als Dankbar ;)

AXL

PS:

Hier noch eine Kopie des Protokoll des Routers:

Welcome to R3000 version V.7.6 Rev. 6 IPSec from 2008/10/13 00:00:00

systemname is r3000, location

Login: admin

Password:

r3000:> debug all

09:52:40 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: HANDSHAKE (0x10) -> DISCOVERY (0x2e)

09:52:40 DEBUG/ATM: titan adsl: op state 0x2e (DISCOVERY), op progress 0x63 (ST

ARTING UP), last failed status 0x32 (STARTUP FAILED)

09:52:42 DEBUG/INET: new session, 192.168.3.11:63659->192.25.2.131:53 prot: 17 p

arent: false

09:52:42 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63659] -> [1:192.25.

2.131:53] :17

09:52:42 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: DISCOVERY (0x2e) -> TRAINING (0x18)

09:52:42 DEBUG/ATM: titan adsl: op state 0x18 (TRAINING), op progress 0x63 (STA

RTING UP), last failed status 0x39 (STARTUP FAILED)

09:52:43 DEBUG/INET: new session, 192.168.3.11:63659->195.85.254.254:53 prot: 17

parent: false

09:52:43 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63659] -> [1:195.85.

254.254:53] :17

09:52:43 DEBUG/INET: new session, 192.168.1.55:500->88.217.226.25:500 prot: 17 p

arent: false

09:52:44 DEBUG/INET: new session, 192.168.3.11:63548->192.25.2.131:53 prot: 17 p

arent: false

09:52:44 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63548] -> [1:192.25.

2.131:53] :17

09:52:45 DEBUG/INET: new session, 192.168.3.11:63548->195.85.254.254:53 prot: 17

parent: false

09:52:45 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63548] -> [1:195.85.

254.254:53] :17

09:52:46 DEBUG/INET: new session, 192.168.1.16:137->192.168.16.1:137 prot: 17 pa

rent: false

09:52:46 DEBUG/INET: SIF: No Rule Ignore [1000:192.168.1.16:137] -> [1:192.168.1

6.1:137] :17

09:52:49 DEBUG/INET: new session, 192.168.3.11:55664->192.25.2.131:53 prot: 17 p

arent: false

09:52:49 ERR/INET: SIF: WARNING Probably an attack from 192.168.3.11->192.25.2.1

31 (12 frames per second rejected)

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_HandleLinkUp() Called.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_HandleLinkUp(): Setting selected std

to <27>.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_InitBisEocReg() Called.

09:52:50 DEBUG/ATM: titan adsl: ANNEX_B_GS_AccHandleExtEvent: GS_NOTIFY_OPSTATE_

CHANGE: TRAINING (0x18) -> SHOWTIME (0x1)

09:52:50 INFO/ATM: titan adsl: ADSL link up

09:52:50 DEBUG/INET: new session, 192.168.1.16:1251->192.168.1.255:20001 prot: 1

7 parent: false

09:52:50 DEBUG/INET: SIF: No Rule Ignore [1000:192.168.1.16:1251] -> [1000:192.1

68.1.255:20001] :17

09:52:50 DEBUG/INET: new session, 192.168.3.11:55664->195.85.254.254:53 prot: 17

parent: false

09:52:50 ERR/INET: SIF: WARNING Probably an attack from 192.168.3.11->195.85.254

.254 (12 frames per second rejected)

09:52:50 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1025->203.105.3.240:80

prot=6

09:52:50 DEBUG/INET: destroy session, 192.168.1.1:1025->203.105.3.240:80 prot: 6

09:52:51 DEBUG/ATM: titan adsl: op state 0x01 (SHOWTIME), Line Rate Common up 1

274 kbps / down 12028 kbps, Fast up 0 kbps / down 0 kbps, Interleaved up 1274 kb

ps / down 12028 kbps

09:52:51 DEBUG/ATM: titan adsl: SNR margin up 5.5 dB / down -2.4 dB, Attenuation

up 13.5 dB / down 17.0 dB, standard 0x1b (ADSL2PLUS), Annex B

09:52:51 DEBUG/ATM: titan adsl: Local Transmit: power: 12.6 dB, attenuation: 13.

5 dB, number of bins: 64

09:52:51 DEBUG/ATM: titan adsl: Remote Transmit: power: 20.5 dB, attenuation: 17

.0 dB, number of bins: 512

09:52:51 DEBUG/ATM: titan adsl: DSLAM info: ITU Vendor Id: 0x4244434d ('BDCM'),

ITU Vendor Country: 0xb500, ITU Vendor specific: 0x6296

09:52:52 DEBUG/PPP: discard message, ver: 1, type: 1, code: 00, length: 50

09:52:52 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1026->194.153.113.99:8

0 prot=6

09:52:52 DEBUG/INET: destroy session, 192.168.1.1:1026->194.153.113.99:80 prot:

6

09:52:54 INFO/INET: refuse from if 1400 prot 17 192.168.3.11:137->192.168.3.255:

137 (RI 3 FI 1)

09:52:54 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1027->194.153.113.98:8

0 prot=6

09:52:54 DEBUG/INET: destroy session, 192.168.1.1:1027->194.153.113.98:80 prot:

6

09:52:56 DEBUG/INET: new session, 192.168.3.11:63319->192.25.2.131:53 prot: 17 p

arent: false

09:52:56 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63319] -> [1:192.25.

2.131:53] :17

09:52:56 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1028->194.153.113.93:8

0 prot=6

09:52:56 DEBUG/INET: destroy session, 192.168.1.1:1028->194.153.113.93:80 prot:

6

09:52:57 DEBUG/INET: new session, 192.168.3.11:63319->195.85.254.254:53 prot: 17

parent: false

09:52:57 DEBUG/INET: SIF: No Rule Ignore [1400:192.168.3.11:63319] -> [1:195.85.

254.254:53] :17

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: send PPPoE Active Discovery Initiation (

PADI), interface: 50000

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/0/2/1: PPPoE call identified

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/1162/2/5: PPPoE session established

09:52:58 DEBUG/PPP: layer 1 type pppoe

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: event: "associated link is operational u

p",status: "pending dialout" (dormant) -> "interface up" (up)

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PPPoE: outgoing connection established

09:52:58 DEBUG/PPP: WIZ_XDSL_INT_PP 2/1162/2/5: PPPoE call identified

09:52:58 DEBUG/INET: TIMEOUT Session expired: 192.168.1.1:1029->206.253.225.7:80

prot=6

09:52:58 DEBUG/INET: destroy session, 192.168.1.1:1029->206.253.225.7:80 prot: 6

09:52:59 INFO/PPP: WIZ_XDSL_INT_PPPoE: local IP address is 88.217.226.25, remote

is 82.135.16.28

09:52:59 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 17 192.168.3.11

:64916/88.217.226.25:48062 -> 195.85.254.254:53

09:52:59 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 17 192.168.3.11

:64916/88.217.226.25:57573 -> 192.25.2.131:53

09:53:05 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 58.210.51.120:37332

09:53:05 DEBUG/INET: new session, 58.210.51.120:37332->192.168.1.12:25 prot: 6 p

arent: false

09:53:05 DEBUG/INET: SIF: 7 Accept ANY[10001:58.210.51.120:37332] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:05 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [58.210.5

1.120:37332] clamp MSS 1460 ==> 1452

09:53:07 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 82.165.26.150:4471

09:53:07 DEBUG/INET: new session, 82.165.26.150:4471->192.168.1.12:25 prot: 6 pa

rent: false

09:53:07 DEBUG/INET: SIF: 7 Accept ANY[10001:82.165.26.150:4471] -> ANY[1000:192

.168.1.12:25] smtp:6

09:53:07 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [82.165.2

6.150:4471] clamp MSS 1460 ==> 1452

09:53:10 DEBUG/INET: new session, 192.168.1.113:2020->195.13.158.141:80 prot: 6

parent: false

09:53:10 DEBUG/INET: SIF: 2 Accept ANY[1000:192.168.1.113:2020] -> ANY[10001:195

.13.158.141:80] http:6

09:53:10 DEBUG/INET: NAT: new outgoing session on ifc 10001 prot 6 192.168.1.113

:2020/88.217.226.25:46808 -> 195.13.158.141:80

09:53:10 DEBUG/INET: interface 10001: TCP SYN [88.217.226.25:46808] -> [195.13.1

58.141:80] clamp MSS 1460 ==> 1452

09:53:10 DEBUG/INET: TIMEOUT Session expired: 82.165.26.150:4471->192.168.1.12:2

5 prot=6

09:53:10 DEBUG/INET: destroy session, 82.165.26.150:4471->192.168.1.12:25 prot:

6

09:53:13 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 93.177.136.212:3296

09:53:13 DEBUG/INET: interface 10001: TCP SYN [93.177.136.212:3296] -> [192.168.

1.12:25] clamp MSS 1460 ==> 1452

09:53:13 DEBUG/INET: new session, 93.177.136.212:3296->192.168.1.12:25 prot: 6 p

arent: false

09:53:13 DEBUG/INET: SIF: 7 Accept ANY[10001:93.177.136.212:3296] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:13 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [93.177.1

36.212:3296] clamp MSS 1460 ==> 1452

09:53:15 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 114.198.43.73:3047

09:53:15 DEBUG/INET: new session, 114.198.43.73:3047->192.168.1.12:25 prot: 6 pa

rent: false

09:53:15 DEBUG/INET: SIF: 7 Accept ANY[10001:114.198.43.73:3047] -> ANY[1000:192

.168.1.12:25] smtp:6

09:53:15 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [114.198.

43.73:3047] clamp MSS 1460 ==> 1452

09:53:16 DEBUG/INET: NAT: new incoming session on ifc 10001 prot 6 192.168.1.12:

25/88.217.226.25:25 <- 58.210.51.120:37897

09:53:16 DEBUG/INET: new session, 58.210.51.120:37897->192.168.1.12:25 prot: 6 p

arent: false

09:53:16 DEBUG/INET: SIF: 7 Accept ANY[10001:58.210.51.120:37897] -> ANY[1000:19

2.168.1.12:25] smtp:6

09:53:16 DEBUG/INET: interface 10001: TCP SYNACK [88.217.226.25:25] -> [58.210.5

1.120:37897] clamp MSS 1460 ==> 1452

Please also mark the comments that contributed to the solution of the article

Content-Key: 103116

Url: https://administrator.de/contentid/103116

Printed on: April 20, 2024 at 00:04 o'clock

3 Comments

Latest comment

Hallo Axl,

in der Hoffnung, daß du diesen Beitrag etwas ernsthafter beteibst, und vielleicht auch antwortest (nicht so in Berechtigungen für Windows Terminalserver konfigurieren )...

Vorab, dein Router-Log enthält keinerlei Meldungen bzgl. IPSec, auch der Screenshot der ADSL-Werte ist wenig hilfreich.

Zuerst solltest du ein brauchbares Log vom Router liefern. Dazu solltest du zuerst mit dem SNMP Manager (Bestandteil der Brickware http://www.funkwerk-ec.de/dl_bintec_brickware_de,11325,194,79311,liste. ... ) im Table 'ipsec\ipsecGlobals' den Wert von 'MaxSysLogLevel' prüfen. Dort sollte 'debug' stehen, falls nicht, bitte ändern (ich denke, das meinte der Experte).

Im Anschluß startest du die Dime Tools (ebenfalls Bestandteil der Brickware) um einen Syslog Server zu haben (besser noch, du nutzt den KiwiSyslogDemon, da kannst du die Meldungen leicher filtern).

Nun konfigurierst du auf dem Router unter 'System\External System Logging' den gerade eingerichteten Syslog Server. Die Meldungen kannst du so auf dem Server in einer Datei sammeln.

Zusätzlich könntest du noch ein paar Angaben zur Konfiguration machen (feste IP/DynDNS, Phase1-/Phase2-Settings, SIF).

Zur Fehlersuche ist es sinnvoll, Echo in Nat und SIF auf den Router zuzulassen. So kannst du prüfen, ob der Client den Router findet. Die von dir gepostete Fehlermeldung 'IKE-Fehler (Phase 1)' kommt häufig im Zusammenhang mit Fehlern in der DynDNS-Aktualisierung vor, wobei ich bei deiner Konfiguration (bzw. dem Log) von einer festen IP ausgehe.

Grüße, Steffen

in der Hoffnung, daß du diesen Beitrag etwas ernsthafter beteibst, und vielleicht auch antwortest (nicht so in Berechtigungen für Windows Terminalserver konfigurieren )...

Vorab, dein Router-Log enthält keinerlei Meldungen bzgl. IPSec, auch der Screenshot der ADSL-Werte ist wenig hilfreich.

Zuerst solltest du ein brauchbares Log vom Router liefern. Dazu solltest du zuerst mit dem SNMP Manager (Bestandteil der Brickware http://www.funkwerk-ec.de/dl_bintec_brickware_de,11325,194,79311,liste. ... ) im Table 'ipsec\ipsecGlobals' den Wert von 'MaxSysLogLevel' prüfen. Dort sollte 'debug' stehen, falls nicht, bitte ändern (ich denke, das meinte der Experte).

Im Anschluß startest du die Dime Tools (ebenfalls Bestandteil der Brickware) um einen Syslog Server zu haben (besser noch, du nutzt den KiwiSyslogDemon, da kannst du die Meldungen leicher filtern).

Nun konfigurierst du auf dem Router unter 'System\External System Logging' den gerade eingerichteten Syslog Server. Die Meldungen kannst du so auf dem Server in einer Datei sammeln.

Zusätzlich könntest du noch ein paar Angaben zur Konfiguration machen (feste IP/DynDNS, Phase1-/Phase2-Settings, SIF).

Zur Fehlersuche ist es sinnvoll, Echo in Nat und SIF auf den Router zuzulassen. So kannst du prüfen, ob der Client den Router findet. Die von dir gepostete Fehlermeldung 'IKE-Fehler (Phase 1)' kommt häufig im Zusammenhang mit Fehlern in der DynDNS-Aktualisierung vor, wobei ich bei deiner Konfiguration (bzw. dem Log) von einer festen IP ausgehe.

Grüße, Steffen