Statische Route Fortigate - m0n0wall

Hallo zusammen

Ich habe ein kleines Problem bei einem Routing. Bei mir sieht es folgendermassen aus:

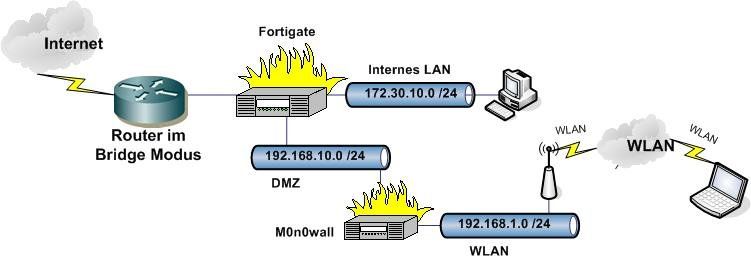

Ich habe ein Router im Bridged Mode mit meiner Fortigate.

Die Interne Schnittstelle der Fortigate hat die IP#: 172.30.10.1/24. An diesem Netz sind auch meine internen Clients angehängt.

An der WAN1 Schnittstelle hängt der Router im Bridged Mode.

Dann habe ich noch einen DMZ Port mit der IP#: 192.168.10.1/24

An diesem DMZ Port ist eine m0n0wall Firewall, mit 2 Netzwerkkarten angehängt.

Die WAN Schnittstelle hat die IP#: 192.168.10.4/24 und die LAN Schnittstelle die IP#: 192.168.1.5/24.

An der LAN Schnittstelle sind Wireless Accesspoints angehängt.

Nun möchte ich vom Internen Netz (172.30.10.0/24) auf die LAN Seite der m0n0wall (192.168.1.0/24) pingen können.

Auf der Fortigate habe ich eine statische Route definiert: | Destination Net: 192.168.1.0/24 | Gateway: 192.168.10.4 | Schnittstelle: DMZ

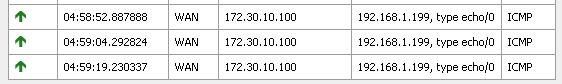

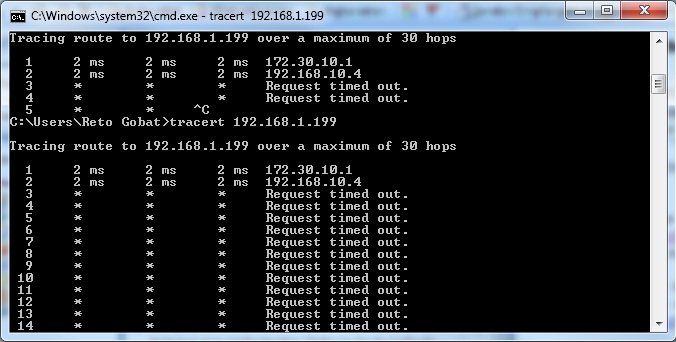

Wenn ich nun ein Traceroute von einem Client im internen Netz (172.30.10.0/24) auf einen Client im m0n0wall LAN (192.168.1.0/24) mache, bleibt er immer beim 192.168.10.4 eintrag stecken.

Tracing route to 192.168.1.199 over a maximum of 30 hops

1 17 ms 2 ms 2 ms 172.30.10.1

2 2 ms 2 ms 2 ms 192.168.10.4

3 192.168.10.4 reports: Destination host unreachable.

Muss ich auf der m0n0wall auch noch irgendwelche statische Routings machen?

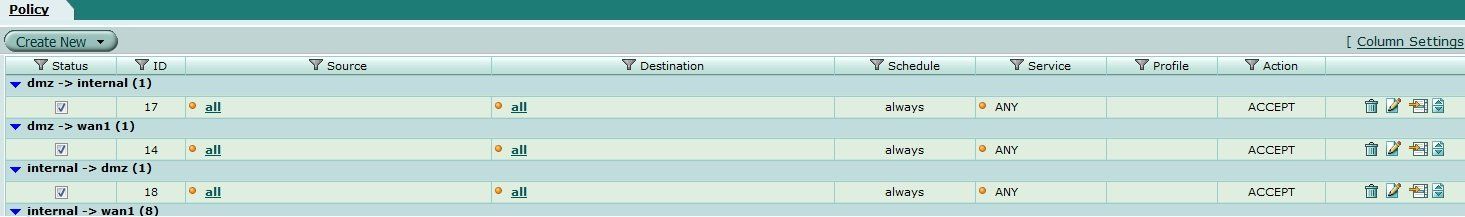

Auf der Firewall ist alles nötige geöffnet

Vielen Dank für Eure Hilfe

MFG

swissmorpheus

Ich habe ein kleines Problem bei einem Routing. Bei mir sieht es folgendermassen aus:

Ich habe ein Router im Bridged Mode mit meiner Fortigate.

Die Interne Schnittstelle der Fortigate hat die IP#: 172.30.10.1/24. An diesem Netz sind auch meine internen Clients angehängt.

An der WAN1 Schnittstelle hängt der Router im Bridged Mode.

Dann habe ich noch einen DMZ Port mit der IP#: 192.168.10.1/24

An diesem DMZ Port ist eine m0n0wall Firewall, mit 2 Netzwerkkarten angehängt.

Die WAN Schnittstelle hat die IP#: 192.168.10.4/24 und die LAN Schnittstelle die IP#: 192.168.1.5/24.

An der LAN Schnittstelle sind Wireless Accesspoints angehängt.

Nun möchte ich vom Internen Netz (172.30.10.0/24) auf die LAN Seite der m0n0wall (192.168.1.0/24) pingen können.

Auf der Fortigate habe ich eine statische Route definiert: | Destination Net: 192.168.1.0/24 | Gateway: 192.168.10.4 | Schnittstelle: DMZ

Wenn ich nun ein Traceroute von einem Client im internen Netz (172.30.10.0/24) auf einen Client im m0n0wall LAN (192.168.1.0/24) mache, bleibt er immer beim 192.168.10.4 eintrag stecken.

Tracing route to 192.168.1.199 over a maximum of 30 hops

1 17 ms 2 ms 2 ms 172.30.10.1

2 2 ms 2 ms 2 ms 192.168.10.4

3 192.168.10.4 reports: Destination host unreachable.

Muss ich auf der m0n0wall auch noch irgendwelche statische Routings machen?

Auf der Firewall ist alles nötige geöffnet

Vielen Dank für Eure Hilfe

MFG

swissmorpheus

Please also mark the comments that contributed to the solution of the article

Content-Key: 109612

Url: https://administrator.de/contentid/109612

Printed on: April 25, 2024 at 10:04 o'clock

13 Comments

Latest comment

Ordnet man deine kryptische Beschreibung einmal müsste dein Netzwerk so aussehen:

Ist das richtig ??

Was du vermutlich nicht beachtet hast:

D.h. sie übersetzt das gesamte lokale LAN 192.168.1.0 an der M0n0wall auf die 192.168.10.4er IP Adresse.

Dein internes Netz kann also so das AP Netz nicht sehen und natürlich durch die NAT Firewall auch nicht pingen...logisch !

Deshalb musst du auch nichts routen und es klappt so !

Durch diese Konstellation blockt die M0n0wall auch noch alles was an Verbindungen über ihr 192.168.10.4er reinkommt, denn sie ist ja eine Firewall !

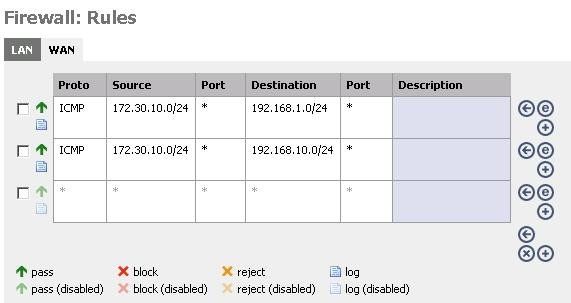

Um ins AP Netz pingen zu können musst du alles mit einer Regel freischalten.

Für Ping z.B. das ICMP Protokol !

Also an der M0n0wall eine ACL einstellen:

Quellnetz: 172.16.30.0 Maske 255.255.255.0

Port: ICMP

Zielnetz: 192.168.1.0

durchlassen.

Diese ACL dann aktivieren.

Ferner solltest du darauf achten in der M0nowall im Basic Setup das Blocken von RFC 1918 Adressen im Default abzuschalten, denn du nutzt diese IP Adressen.

Wenn du das alles richtig eingestellt hast wird ein Ping auch sauber funktionieren.

Ggf. kannst du dir noch weitere Anregungen aus diesem Turorial holen:

Ist das richtig ??

Was du vermutlich nicht beachtet hast:

- Die M0n0wall macht auf ihrem WAN Interface NAT !!!

D.h. sie übersetzt das gesamte lokale LAN 192.168.1.0 an der M0n0wall auf die 192.168.10.4er IP Adresse.

Dein internes Netz kann also so das AP Netz nicht sehen und natürlich durch die NAT Firewall auch nicht pingen...logisch !

Deshalb musst du auch nichts routen und es klappt so !

Durch diese Konstellation blockt die M0n0wall auch noch alles was an Verbindungen über ihr 192.168.10.4er reinkommt, denn sie ist ja eine Firewall !

Um ins AP Netz pingen zu können musst du alles mit einer Regel freischalten.

Für Ping z.B. das ICMP Protokol !

Also an der M0n0wall eine ACL einstellen:

Quellnetz: 172.16.30.0 Maske 255.255.255.0

Port: ICMP

Zielnetz: 192.168.1.0

durchlassen.

Diese ACL dann aktivieren.

Ferner solltest du darauf achten in der M0nowall im Basic Setup das Blocken von RFC 1918 Adressen im Default abzuschalten, denn du nutzt diese IP Adressen.

Wenn du das alles richtig eingestellt hast wird ein Ping auch sauber funktionieren.

Ggf. kannst du dir noch weitere Anregungen aus diesem Turorial holen:

Diese Rule ist überflüssig:

"Protocol: ICMP Source: 192.168.1.0/24 Destination: 172.30.10.0/24 Interface: LAN"

denn vom LAN Interface der M0n0wall geht soweso immer alles nach draussen. Die kannst du wieder löschen !

Wichtig ist der Rückweg vom WAN Interface ins LAN der M0n0wall, der ist immer durch die NAT Firewall verschlossen !!

Deshalb solltest du noch einen Regel:

Protocol: ICMP Source: 172.30.10.0/24 Destination: 192.168.10.0/24 Interface: WAN

einrichten.

Beachte das du die Regeln auch AKTIVIEREN musst !!! Nur Anlegen allein reicht nicht !!!

Sieh dir mal das Firewall Log der M0n0wall an, das sagt dir genau wo der Fehler ist und das geblockt wird !

Die Route auf der Fortigate ist richtig !!

Achte aber auch hier auf der Fortigate darauf das das Netzwerk 192.168.1.0 dort nicht geblockt wird. Normalerweise macht die Fortigate das wenn du ihr das Netz nicht freigibst !!!

"Protocol: ICMP Source: 192.168.1.0/24 Destination: 172.30.10.0/24 Interface: LAN"

denn vom LAN Interface der M0n0wall geht soweso immer alles nach draussen. Die kannst du wieder löschen !

Wichtig ist der Rückweg vom WAN Interface ins LAN der M0n0wall, der ist immer durch die NAT Firewall verschlossen !!

Deshalb solltest du noch einen Regel:

Protocol: ICMP Source: 172.30.10.0/24 Destination: 192.168.10.0/24 Interface: WAN

einrichten.

Beachte das du die Regeln auch AKTIVIEREN musst !!! Nur Anlegen allein reicht nicht !!!

Sieh dir mal das Firewall Log der M0n0wall an, das sagt dir genau wo der Fehler ist und das geblockt wird !

Die Route auf der Fortigate ist richtig !!

Achte aber auch hier auf der Fortigate darauf das das Netzwerk 192.168.1.0 dort nicht geblockt wird. Normalerweise macht die Fortigate das wenn du ihr das Netz nicht freigibst !!!