VLAN extrem langsam

Hallo!

Ich habe mir einen Netgear GS108T Smart Switch geholt und wollte mich mal in VLANs einarbeiten. Vor dem Kauf habe ich die Bedienungsanleitung gelesen und auch hier Forum schon bisschen geschaut. Nur will es nun doch nicht so gehen wie ich dachte.

An diesem Switch hängt eine EasyBox als Router und AccessPoint, ein PC und über einen Netgear GS105 Switch hängt der Server mit einer virtuellen Firewall von Astaro dran.

Meine VLANs habe ich mir so vorgestellt:

1 - EasyBox + WAN Astaro

2 - PC + Server + LAN Astaro

Im Switch habe ich beim VLAN1 den Port mit dem Router als Untagged konfiguriert, den Port mit der Firewall als Tagged und alle anderen Port deaktiviert. Für das VLAN2 habe erstmal den Port mit der Firewall und den Port mit meinem PC als Untagged gesetzt. Der Port mit dem Router hat keinen Zugriff auf VLAN2. Als Standard bei den Ports habe ich beim Router VLAN1, bei der Firewall und dem PC VLAN2.

Prinzipiell funktionierte das auch. Der Zugriff auf den Router war vom PC aus nicht möglich. Über die Firewall hatte ich dann auch Zugriff aufs Internet, nur extrem langsam. Eine Webseite konnte aufgelöst werden, aber nur manchmal kommt das Ping auch an. Browsen geht mal schnell, mal garnicht. Hat man eine Webseite besucht, kann man zügig auf ihr surfen. Will man eine andere besuchen, kommen meistens erst Seitenlade-Fehler und nach dem 5. Mal Neuladen kommt dann ganz langsam der Inhalt der Seite.

Woran könnte das liegen?

Vielen Dank schonmal für eure Antworten!

Thomas

Ich habe mir einen Netgear GS108T Smart Switch geholt und wollte mich mal in VLANs einarbeiten. Vor dem Kauf habe ich die Bedienungsanleitung gelesen und auch hier Forum schon bisschen geschaut. Nur will es nun doch nicht so gehen wie ich dachte.

An diesem Switch hängt eine EasyBox als Router und AccessPoint, ein PC und über einen Netgear GS105 Switch hängt der Server mit einer virtuellen Firewall von Astaro dran.

Meine VLANs habe ich mir so vorgestellt:

1 - EasyBox + WAN Astaro

2 - PC + Server + LAN Astaro

Im Switch habe ich beim VLAN1 den Port mit dem Router als Untagged konfiguriert, den Port mit der Firewall als Tagged und alle anderen Port deaktiviert. Für das VLAN2 habe erstmal den Port mit der Firewall und den Port mit meinem PC als Untagged gesetzt. Der Port mit dem Router hat keinen Zugriff auf VLAN2. Als Standard bei den Ports habe ich beim Router VLAN1, bei der Firewall und dem PC VLAN2.

Prinzipiell funktionierte das auch. Der Zugriff auf den Router war vom PC aus nicht möglich. Über die Firewall hatte ich dann auch Zugriff aufs Internet, nur extrem langsam. Eine Webseite konnte aufgelöst werden, aber nur manchmal kommt das Ping auch an. Browsen geht mal schnell, mal garnicht. Hat man eine Webseite besucht, kann man zügig auf ihr surfen. Will man eine andere besuchen, kommen meistens erst Seitenlade-Fehler und nach dem 5. Mal Neuladen kommt dann ganz langsam der Inhalt der Seite.

Woran könnte das liegen?

Vielen Dank schonmal für eure Antworten!

Thomas

Please also mark the comments that contributed to the solution of the article

Content-Key: 131287

Url: https://administrator.de/contentid/131287

Printed on: April 23, 2024 at 19:04 o'clock

4 Comments

Latest comment

Supportet deine FW denn auch VLANs ?? Ein tagged Interface benötigst du nur und außschliesslich wenn du beide VLANs über einen einzigen Draht mit tagged VLANs verbinden willst, wie HIER z.B. am Beispiel eines Servers erklärt ist !

Frage ist dann: Willst du die VLANs tagged über die FW koppeln ?

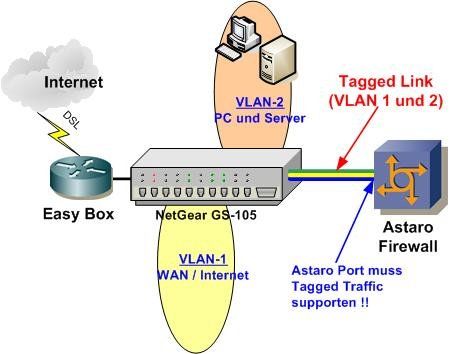

Wenn dem so ist dann sähe dein design so aus:

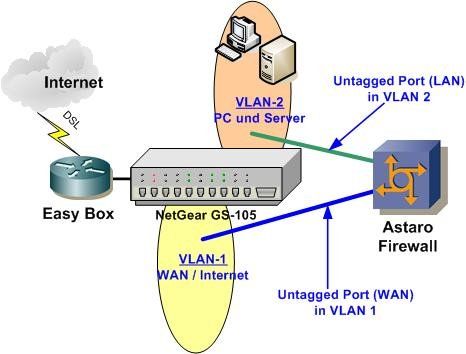

Wenn nicht, dann kannst du deine Firewall logischerweise ganz normal über untagged Ports zwischen die VLANs hängen !

Das sähe dann so aus:

Anzumerken ist noch das der LAN Port der Easy Box natürlich untagged in VLAN-1 gehört bei beiden Designs !!

Vielleicht hilft dir dies Tutorial als Grundlage:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das zeigt dir wie eine Tagged Konfiguration mit einer Firewall funktioniert genau wie du es vorhast ! Wichtig ist eben das der Firewall Port tagged Frames nach IEEE 802.1q supportet, sonst ist diese Konstellation generell nicht machbar. (pfsense und Monowall supporten sowas problemlos !)

Das erklärt die Zusammenhänge und ToDos ind so einem Szenario eigentlich recht genau ! Eins ist aber klar: Eine VLAN Konfiguration rennt immer genausoschnell wie eine nicht VLAN Konfig. Da ist kein Unterschied !

Frage ist dann: Willst du die VLANs tagged über die FW koppeln ?

Wenn dem so ist dann sähe dein design so aus:

Wenn nicht, dann kannst du deine Firewall logischerweise ganz normal über untagged Ports zwischen die VLANs hängen !

Das sähe dann so aus:

Anzumerken ist noch das der LAN Port der Easy Box natürlich untagged in VLAN-1 gehört bei beiden Designs !!

Vielleicht hilft dir dies Tutorial als Grundlage:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das zeigt dir wie eine Tagged Konfiguration mit einer Firewall funktioniert genau wie du es vorhast ! Wichtig ist eben das der Firewall Port tagged Frames nach IEEE 802.1q supportet, sonst ist diese Konstellation generell nicht machbar. (pfsense und Monowall supporten sowas problemlos !)

Das erklärt die Zusammenhänge und ToDos ind so einem Szenario eigentlich recht genau ! Eins ist aber klar: Eine VLAN Konfiguration rennt immer genausoschnell wie eine nicht VLAN Konfig. Da ist kein Unterschied !

Deine o.a. Fragestellung sagt eindeutig: Du solltest dringend noch etwas zum Thema VLAN lesen !!

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

und

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

Speziell was den 802.1q VLAN Tag in einem tagged Ethernet Frame anbetrifft.

Es ist doch logisch das der Switch den eingehenden UND ausgehenden Traffic an einem tagged Port mit der VLAN ID taggen muss, denn sonst kann ein sendender oder empfangender Switch (tagged Port) diese Pakete doch niemals mehr richtig zuordnen wenn sie nur einseitig getagged werden !!!

Der 802.1q Standard besagt das das Default VLAN häufig untagged übertragen wird. Es halten sich aber nicht alle Switch- oder Komponenten Hersteller da dran. Besser ist es also immer das Default VLAN 1 zu meiden.

Das Problem ist das du 2 Arten von Traffic dann auf einem Link haben kannst also untagged (aus dem Default VLAN 1), den der Switch dann immer dem default VLAN zuordnet weil das VLAN Tag fehlt...und eben der tagged Traffic mit dem VLAN Tag der eindeutig zuortbar.

Lieder können viele Endgeräte mit diesem 2er Mischmach Betrieb auf dem Port bei Verwendung des def. VLANs (1) nicht umgehen und können entweder nur reinen tagged oder untagged Betrieb. Das müsstest du klären wie dein Switch und auch deine FW sich da verhält !! Das ist wie gesagt immer Hersteller spezifisch !! (Ggf. snifferst du das einfach mal mit dem Wireshark Sniffer)

Besser ist es daher für deine beiden VLANs z.B. die IDs 10 und 20 zu wählen und tagged auf die FW zu übertragen. So kannst du sicher sein das BEIDE vlan Daten mit einem sauberen VLAN Tag an der FW ankommen und so eindeutig von dieser zugeordnet werden können !

Vermutlich ist das bei dir das Problem !!

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

und

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

Speziell was den 802.1q VLAN Tag in einem tagged Ethernet Frame anbetrifft.

Es ist doch logisch das der Switch den eingehenden UND ausgehenden Traffic an einem tagged Port mit der VLAN ID taggen muss, denn sonst kann ein sendender oder empfangender Switch (tagged Port) diese Pakete doch niemals mehr richtig zuordnen wenn sie nur einseitig getagged werden !!!

Der 802.1q Standard besagt das das Default VLAN häufig untagged übertragen wird. Es halten sich aber nicht alle Switch- oder Komponenten Hersteller da dran. Besser ist es also immer das Default VLAN 1 zu meiden.

Das Problem ist das du 2 Arten von Traffic dann auf einem Link haben kannst also untagged (aus dem Default VLAN 1), den der Switch dann immer dem default VLAN zuordnet weil das VLAN Tag fehlt...und eben der tagged Traffic mit dem VLAN Tag der eindeutig zuortbar.

Lieder können viele Endgeräte mit diesem 2er Mischmach Betrieb auf dem Port bei Verwendung des def. VLANs (1) nicht umgehen und können entweder nur reinen tagged oder untagged Betrieb. Das müsstest du klären wie dein Switch und auch deine FW sich da verhält !! Das ist wie gesagt immer Hersteller spezifisch !! (Ggf. snifferst du das einfach mal mit dem Wireshark Sniffer)

Besser ist es daher für deine beiden VLANs z.B. die IDs 10 und 20 zu wählen und tagged auf die FW zu übertragen. So kannst du sicher sein das BEIDE vlan Daten mit einem sauberen VLAN Tag an der FW ankommen und so eindeutig von dieser zugeordnet werden können !

Vermutlich ist das bei dir das Problem !!