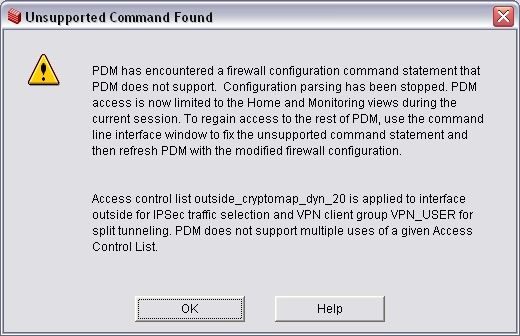

Cisco PIX PDM has encountered a Firewall configuration command statement that PDM does not support

Cisco PIX 501 Firewall für VPN

Leider erhalte ich nach einer Einstellung folgende Fehlermeldung beim aufrufen der Management Konsole der PIX

Des weiteren bitte ich alle die sich mit Cisco auskennen mir folgende Frage eventuell zu beantworten.

Nach erfolgreichem Aufbau des VPN Tunnels kann der Client zwar unseren Proxy Server anpingen, und auch den WTS (gleicher Server) nutzen aber alle anderen Server und auch Clients im Netz können nicht angesprochen werden.

Welche Daten benötigt ihr von mir, und vor allem, kann ich das nach Anleitung von euch einstellen?

Vielen Dank für eure Mühen

Des weiteren bitte ich alle die sich mit Cisco auskennen mir folgende Frage eventuell zu beantworten.

Nach erfolgreichem Aufbau des VPN Tunnels kann der Client zwar unseren Proxy Server anpingen, und auch den WTS (gleicher Server) nutzen aber alle anderen Server und auch Clients im Netz können nicht angesprochen werden.

Welche Daten benötigt ihr von mir, und vor allem, kann ich das nach Anleitung von euch einstellen?

Vielen Dank für eure Mühen

Please also mark the comments that contributed to the solution of the article

Content-Key: 143683

Url: https://administrator.de/contentid/143683

Printed on: April 16, 2024 at 19:04 o'clock

7 Comments

Latest comment

Hallo,

über den PDM kannst du keine ACL's " mehrfach benutzen"

Das sagt dir die Fehlermeldung aber auch...

Mach sowas über die Console dann klappt das auch.

Dann siehst du auch ob die einzelnen Befehle auch angenommen werden, ansonsten suchst du Fehler in der Annahme das der Befehl in der Konfiguration drin ist

vor allen hast du mit der Console auch ein funktionierendes Debugging.

Die Erreichbarkeit der anderen Teilnehmer in deinem Netz dürfte auch schlicht darin liegen das die ACL nicht sauber übernommen wurde.

brammer

über den PDM kannst du keine ACL's " mehrfach benutzen"

Das sagt dir die Fehlermeldung aber auch...

Mach sowas über die Console dann klappt das auch.

Dann siehst du auch ob die einzelnen Befehle auch angenommen werden, ansonsten suchst du Fehler in der Annahme das der Befehl in der Konfiguration drin ist

vor allen hast du mit der Console auch ein funktionierendes Debugging.

Die Erreichbarkeit der anderen Teilnehmer in deinem Netz dürfte auch schlicht darin liegen das die ACL nicht sauber übernommen wurde.

brammer