CISCO PIX 501 - Probleme bei VPN-Verbindung

Bin leider kompletter Neuling was die Konfiguration von VPN-Verbindungen über CISCO Pix betrifft. Und ich stehe komplett an!

Wie gesagt, bin ich kompletter Neuling und "blödel" da jetzt schon seit Wochen rum...

ich habe folgende Konfiguration

Der Router hat folgende Konfiguration

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

hostname home

domain-name brain-behind.com

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

access-list inside_access_in permit ip any any

access-list 101 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

access-list NoNAT2 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

pager lines 24

mtu outside 1500

mtu inside 1500

ip address outside dhcp setroute

ip address inside 192.168.1.1 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

pdm location 172.31.255.128 255.255.255.128 outside

pdm location 172.31.255.0 255.255.255.128 outside

pdm location 172.31.255.251 255.255.255.255 outside

pdm location 192.168.1.5 255.255.255.255 inside

pdm location 192.168.1.0 255.255.255.248 inside

pdm location 172.17.208.32 255.255.255.248 inside

pdm location 93.83.31.18 255.255.255.255 inside

pdm logging informational 100

pdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 0 access-list NoNAT2

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) 172.17.208.33 192.168.1.5 netmask 255.255.255.255 0 0

access-group inside_access_in in interface inside

timeout xlate 0:05:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout sip-disconnect 0:02:00 sip-invite 0:03:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

sysopt connection permit-ipsec

sysopt connection permit-l2tp

crypto ipsec transform-set chevelle esp-aes-256 esp-sha-hmac

crypto map transam 1 ipsec-isakmp

crypto map transam 1 match address 101

crypto map transam 1 set pfs group2

crypto map transam 1 set peer 195.168.208.50

crypto map transam 1 set transform-set chevelle

crypto map transam 1 set security-association lifetime seconds 3600 kilobytes 4608000

crypto map transam interface outside

isakmp enable outside

isakmp key address 195.168.208.50 netmask 255.255.255.255 no-xauth no-config-mode

isakmp identity key-idisakmp policy 1 authentication pre-share

isakmp policy 1 encryption aes-256

isakmp policy 1 hash sha

isakmp policy 1 group 2

isakmp policy 1 lifetime 86400

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd address 192.168.1.2-192.168.1.33 inside

dhcpd lease 3600

dhcpd ping_timeout 750

dhcpd auto_config outside

dhcpd enable inside

dhcprelay server 87.106.135.111 outside

terminal width 80

Cryptochecksum:3034bcd121de3637b45aea680d424947

Wenn ich versuche per SFTP eine Verbindung aufzubauen, erscheint folgende Debug-Log-Message

168.1.5/46172 duration 0:02:09 bytes 285

302016: Teardown UDP connection 234 for outside:87.106.135.111/53 to inside:192.168.1.5/16042 duration 0:02:09 bytes 195

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15374 to outside:192.168.30.9/1138 duration 0:01:34

302016: Teardown UDP connection 235 for outside:87.106.135.111/53 to inside:192.168.1.5/14822 duration 0:02:09 bytes 225

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15379 to outside:192.168.30.9/1142 duration 0:01:34

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15380 to outside:192.168.30.9/1143 duration 0:01:34

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15383 to outside:192.168.30.9/1145 duration 0:01:35

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15385 to outside:192.168.30.9/1147 duration 0:01:35

302016: Teardown UDP connection 236 for outside:87.106.135.111/53 to inside:192.168.1.5/5860 duration 0:02:09 bytes 225

302016: Teardown UDP connection 237 for outside:87.106.135.111/53 to inside:192.168.1.5/13658 duration 0:02:09 bytes 195

302016: Teardown UDP connection 238 for outside:87.106.135.111/53 to inside:192.168.1.5/44267 duration 0:02:03 bytes 135

302016: Teardown UDP connection 239 for outside:87.106.135.111/53 to inside:192.168.1.5/24476 duration 0:02:03 bytes 117

302013: Built outbound TCP connection 304 for outside:172.31.255.251/16380 (172.31.255.251/16380) to inside:192.168.1.5/15421 (192.168.1.5/15421)

702303: sa_request, (key eng. msg.) src= 192.168.30.9, dest= 195.168.208.50, src_proxy= 192.168.1.5/255.255.255.255/0/0 (type=1), dest_proxy= 172.31.255.128/255.255.255.128/0/0 (type=4), protocol= ESP, transform= esp-aes-256 esp-sha-hmac , lifedur= 3600s and 4608000kb, spi= 0x0(0), conn_id= 0, keysize= 256, flags= 0x4005

02208: ISAKMP Phase 1 exchange

.16IartSed (lAoKcaMl P192. 1(608.3)0.9 iInitiaDt opra),y lremootea d195

iInitiaDt opra),y lremootea d195

8.2 0n8.e50)x

t-payload : 13

type : 11

protocol : 17

port : 0

length : 16

ISAKMP (0): Total payload length: 20

ISAKMP (0): beginning Aggressive Mode exchange

crypto_isakmp_process_block:src:195.168.208.50, dest:192.168.30.9 spt:500 dpt:500

ISAKMP: sa not found for ike msg

302015: Built outbound UDP connection 305 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

710001: TCP access requested from 192.168.1.5/15422 to inside:192.168.1.1/https

710002: TCP access permitted from 192.168.1.5/15422 to inside:192.168.1.1/https

605005: Login permitted from 192.168.1.5/15422 to inside:192.168.1.1/https for user "enable_15"

606001: PDM session number 1 from 192.168.1.5 started

ISAKMP (0): retransmitting phase 1 (0)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 306 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

ISAKMP (0): retransmitting phase 1 (1)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 307 for outside:192.168.30.13/161 (192.168.30.13/161) to inside:192.168.1.5/1030 (172.17.208.33/1030)

ISAKMP (0): retransmitting phase 1 (2)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 308 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

ISAKMP (0): retransmitting phase 1 (3)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

ISAKMP (0): retransmitting phase 1 (4)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302013: Built outbound TCP connection 309 for outside:172.31.255.251/16380 (172.31.255.251/16380) to inside:192.168.1.5/15423 (192.168.1.5/15423)

ePSEC(key_engine): request timer fired: count = 1702,303: sa_r

que st, ((keyi deng.e nmtsig.t)y src)= 1l92o.16c8a.l30=.9 , 1des9t2=. 116985..13608.2.089.,5 0r, esmrc_poroxty=e =192. 11698.15.5./126558.255..225058.2.5550/00 /

( ty pe= 1l), doesct_aprlox_y=p r17o2.x3y1=. 2551.19282/.21556.8255..2515..512/82/05/50 .(t2y5pe5=4.)2, p5r5ot.ocol2= E5SP,5 t/ran0s/fo0rm =( etsp-ayes-p2e56m=esp1-s)h,a -h

ac , l if e durr=e 3600sm oantd 4e60_80p00rkobx,y =s p1i= 702x.0(301),. 2con5n_5i.d1=2 0, ke8ys/iz2e= 25565,. fl2ag5s= 50.x420505

5

128/0/0 (type=4)

ISADB: reaper checking SA 0xb19a74, conn_id = 0

ISAKMP (0): deleting SA: src 192.168.30.9, dst 195.168.208.50

ISADB: reaper checking SA 0xb19a74, conn_id = 0 DELETE IT!

VPN Peer:ISAKMP: Peer Info for 195.168.208.50/500 not found - peers:0

302015: Built outbound UDP connection 310 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

IPSEC(key_engine): request timer fired: count = 2,

(identity) local= 192.168.30.9, remote= 195.168.208.50,

local_proxy= 192.168.1.5/255.255.255.255/0/0 (type=1),

remote_proxy= 172.31.255.128/255.255.255.128/0/0 (type=4)

606002: PDM session number 0 from 192.168.1.6 ended

Vielen Tausend Dank

Fred

ich habe folgende Konfiguration

Der Router hat folgende Konfiguration

- Saved

- Written by enable_15 at 12:21:40.448 UTC Mon May 17 2010

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

hostname home

domain-name brain-behind.com

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

access-list inside_access_in permit ip any any

access-list 101 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

access-list NoNAT2 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

pager lines 24

mtu outside 1500

mtu inside 1500

ip address outside dhcp setroute

ip address inside 192.168.1.1 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

pdm location 172.31.255.128 255.255.255.128 outside

pdm location 172.31.255.0 255.255.255.128 outside

pdm location 172.31.255.251 255.255.255.255 outside

pdm location 192.168.1.5 255.255.255.255 inside

pdm location 192.168.1.0 255.255.255.248 inside

pdm location 172.17.208.32 255.255.255.248 inside

pdm location 93.83.31.18 255.255.255.255 inside

pdm logging informational 100

pdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 0 access-list NoNAT2

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) 172.17.208.33 192.168.1.5 netmask 255.255.255.255 0 0

access-group inside_access_in in interface inside

timeout xlate 0:05:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout sip-disconnect 0:02:00 sip-invite 0:03:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

sysopt connection permit-ipsec

sysopt connection permit-l2tp

crypto ipsec transform-set chevelle esp-aes-256 esp-sha-hmac

crypto map transam 1 ipsec-isakmp

crypto map transam 1 match address 101

crypto map transam 1 set pfs group2

crypto map transam 1 set peer 195.168.208.50

crypto map transam 1 set transform-set chevelle

crypto map transam 1 set security-association lifetime seconds 3600 kilobytes 4608000

crypto map transam interface outside

isakmp enable outside

isakmp key address 195.168.208.50 netmask 255.255.255.255 no-xauth no-config-mode

isakmp identity key-idisakmp policy 1 authentication pre-share

isakmp policy 1 encryption aes-256

isakmp policy 1 hash sha

isakmp policy 1 group 2

isakmp policy 1 lifetime 86400

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd address 192.168.1.2-192.168.1.33 inside

dhcpd lease 3600

dhcpd ping_timeout 750

dhcpd auto_config outside

dhcpd enable inside

dhcprelay server 87.106.135.111 outside

terminal width 80

Cryptochecksum:3034bcd121de3637b45aea680d424947

Wenn ich versuche per SFTP eine Verbindung aufzubauen, erscheint folgende Debug-Log-Message

168.1.5/46172 duration 0:02:09 bytes 285

302016: Teardown UDP connection 234 for outside:87.106.135.111/53 to inside:192.168.1.5/16042 duration 0:02:09 bytes 195

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15374 to outside:192.168.30.9/1138 duration 0:01:34

302016: Teardown UDP connection 235 for outside:87.106.135.111/53 to inside:192.168.1.5/14822 duration 0:02:09 bytes 225

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15379 to outside:192.168.30.9/1142 duration 0:01:34

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15380 to outside:192.168.30.9/1143 duration 0:01:34

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15383 to outside:192.168.30.9/1145 duration 0:01:35

305012: Teardown dynamic TCP translation from inside:192.168.1.6/15385 to outside:192.168.30.9/1147 duration 0:01:35

302016: Teardown UDP connection 236 for outside:87.106.135.111/53 to inside:192.168.1.5/5860 duration 0:02:09 bytes 225

302016: Teardown UDP connection 237 for outside:87.106.135.111/53 to inside:192.168.1.5/13658 duration 0:02:09 bytes 195

302016: Teardown UDP connection 238 for outside:87.106.135.111/53 to inside:192.168.1.5/44267 duration 0:02:03 bytes 135

302016: Teardown UDP connection 239 for outside:87.106.135.111/53 to inside:192.168.1.5/24476 duration 0:02:03 bytes 117

302013: Built outbound TCP connection 304 for outside:172.31.255.251/16380 (172.31.255.251/16380) to inside:192.168.1.5/15421 (192.168.1.5/15421)

702303: sa_request, (key eng. msg.) src= 192.168.30.9, dest= 195.168.208.50, src_proxy= 192.168.1.5/255.255.255.255/0/0 (type=1), dest_proxy= 172.31.255.128/255.255.255.128/0/0 (type=4), protocol= ESP, transform= esp-aes-256 esp-sha-hmac , lifedur= 3600s and 4608000kb, spi= 0x0(0), conn_id= 0, keysize= 256, flags= 0x4005

02208: ISAKMP Phase 1 exchange

.16IartSed (lAoKcaMl P192. 1(608.3)0.9

8.2 0n8.e50)x

t-payload : 13

type : 11

protocol : 17

port : 0

length : 16

ISAKMP (0): Total payload length: 20

ISAKMP (0): beginning Aggressive Mode exchange

crypto_isakmp_process_block:src:195.168.208.50, dest:192.168.30.9 spt:500 dpt:500

ISAKMP: sa not found for ike msg

302015: Built outbound UDP connection 305 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

710001: TCP access requested from 192.168.1.5/15422 to inside:192.168.1.1/https

710002: TCP access permitted from 192.168.1.5/15422 to inside:192.168.1.1/https

605005: Login permitted from 192.168.1.5/15422 to inside:192.168.1.1/https for user "enable_15"

606001: PDM session number 1 from 192.168.1.5 started

ISAKMP (0): retransmitting phase 1 (0)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 306 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

ISAKMP (0): retransmitting phase 1 (1)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 307 for outside:192.168.30.13/161 (192.168.30.13/161) to inside:192.168.1.5/1030 (172.17.208.33/1030)

ISAKMP (0): retransmitting phase 1 (2)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302015: Built outbound UDP connection 308 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

ISAKMP (0): retransmitting phase 1 (3)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

ISAKMP (0): retransmitting phase 1 (4)...702204: ISAKMP Phase 1 retransmission (local 192.168.30.9 (initiator), remote 195.168.208.50)

302013: Built outbound TCP connection 309 for outside:172.31.255.251/16380 (172.31.255.251/16380) to inside:192.168.1.5/15423 (192.168.1.5/15423)

ePSEC(key_engine): request timer fired: count = 1702,303: sa_r

que st, ((keyi deng.e nmtsig.t)y src)= 1l92o.16c8a.l30=.9 , 1des9t2=. 116985..13608.2.089.,5 0r, esmrc_poroxty=e =192. 11698.15.5./126558.255..225058.2.5550/00 /

( ty pe= 1l), doesct_aprlox_y=p r17o2.x3y1=. 2551.19282/.21556.8255..2515..512/82/05/50 .(t2y5pe5=4.)2, p5r5ot.ocol2= E5SP,5 t/ran0s/fo0rm =( etsp-ayes-p2e56m=esp1-s)h,a -h

ac , l if e durr=e 3600sm oantd 4e60_80p00rkobx,y =s p1i= 702x.0(301),. 2con5n_5i.d1=2 0, ke8ys/iz2e= 25565,. fl2ag5s= 50.x420505

5

128/0/0 (type=4)

ISADB: reaper checking SA 0xb19a74, conn_id = 0

ISAKMP (0): deleting SA: src 192.168.30.9, dst 195.168.208.50

ISADB: reaper checking SA 0xb19a74, conn_id = 0 DELETE IT!

VPN Peer:ISAKMP: Peer Info for 195.168.208.50/500 not found - peers:0

302015: Built outbound UDP connection 310 for outside:87.106.135.111/53 (87.106.135.111/53) to inside:192.168.1.5/58872 (172.17.208.33/58872)

IPSEC(key_engine): request timer fired: count = 2,

(identity) local= 192.168.30.9, remote= 195.168.208.50,

local_proxy= 192.168.1.5/255.255.255.255/0/0 (type=1),

remote_proxy= 172.31.255.128/255.255.255.128/0/0 (type=4)

606002: PDM session number 0 from 192.168.1.6 ended

Vielen Tausend Dank

Fred

Please also mark the comments that contributed to the solution of the article

Content-Key: 144394

Url: https://administrator.de/contentid/144394

Printed on: April 16, 2024 at 16:04 o'clock

13 Comments

Latest comment

access-list 101 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

access-list NoNAT2 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

access-list NoNAT2 permit ip host 93.83.31.18 172.31.255.128 255.255.255.128

Hallo,

wo kommt das 172.31.255.128 / 25 Netzwerk her ?

bei dir gibt es gar keine vpn group und vpn user

kein ip pool

wozu soll das static(inside, outside) dienen?

Im Google gibt es einige Beispiel Konfiguationen

Gruss Roland

Der o.a. Punkt ist richtig und ein weiteres "?" was du nicht erklärt hast !

Desweiteren solltest du als allererstes sicherstellen, das dein Client 195.168.208.50. als allererstes im 192.168.30er Netzwerk getestet wird ob er einen VPN Zugriff auf die PIX sauber ausführen kann !

Damit stellst du vorab sicher das deine PIX VPN Konfiguration sauber läuft. Dies ist essentiell um ein Problem mit dem davorliegenden NAT Router "ADSL Cisco" sicher ausschliessen zu können !

Der ist nämlich nun im 2ten Schritt dran !!

Dieser Router hält die öffentliche IP 93.83.31.18 die für den IPsec VPN Tunnelaufbau ja dein Zugangspunkt für den Client 195.168.208.50 ist. Die eigentliche PIX Adresse mit der 192.168.30.200 kann dieser Client ja niemals erreichen da dies keine öffentliche IP ist (RFC 1918 Netzwerk) denn dazwischen ist die NAT Firewall des Routers davor.

Folglich musst du auf diesem Router ein Port Forwarding einstellen, damit dieser ADSL Router diese IPsec VPN Pakete des 195.168.208.50er Clients direkt an die PIX hinter ihm forwardet.

Das erreichst du mit 3 simplen Einträgen in die Konfig dieses Routers:

ip nat inside source static esp 192.168.30.200 93.83.31.18

ip nat inside source static udp 192.168.30.200 500 93.83.31.18 500

ip nat inside source static udp 192.168.30.200 4500 93.83.31.18 4500

Fertisch !

Damit werden dann alle VPN relevanten Pakete ESP, UDP 500 (IKE) und UDP 4500 (NAT Traversal) vom ADSL Router an die IP der PIX weitergeleitet und et voila...schon ist dein VPN Tunnel aufgebaut !!

Ist ein sehr simples Szenario und funktioniert auf Anhieb, wie jeder pfiffige_Zwerg weiss ! Vermutlich hast du schlicht und einfach vergessen den "ADSL Router" VOR der PIX entsprechend zu konfigurieren !!! Ohne das Port Forwarding kann sonst nämlich niemals der VPN Traffic diesen Router überwinden...logisch !!

Entsprechende Cisco Beispiele findest du hier:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/prod_configuratio ...

oder

Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

Desweiteren solltest du als allererstes sicherstellen, das dein Client 195.168.208.50. als allererstes im 192.168.30er Netzwerk getestet wird ob er einen VPN Zugriff auf die PIX sauber ausführen kann !

Damit stellst du vorab sicher das deine PIX VPN Konfiguration sauber läuft. Dies ist essentiell um ein Problem mit dem davorliegenden NAT Router "ADSL Cisco" sicher ausschliessen zu können !

Der ist nämlich nun im 2ten Schritt dran !!

Dieser Router hält die öffentliche IP 93.83.31.18 die für den IPsec VPN Tunnelaufbau ja dein Zugangspunkt für den Client 195.168.208.50 ist. Die eigentliche PIX Adresse mit der 192.168.30.200 kann dieser Client ja niemals erreichen da dies keine öffentliche IP ist (RFC 1918 Netzwerk) denn dazwischen ist die NAT Firewall des Routers davor.

Folglich musst du auf diesem Router ein Port Forwarding einstellen, damit dieser ADSL Router diese IPsec VPN Pakete des 195.168.208.50er Clients direkt an die PIX hinter ihm forwardet.

Das erreichst du mit 3 simplen Einträgen in die Konfig dieses Routers:

ip nat inside source static esp 192.168.30.200 93.83.31.18

ip nat inside source static udp 192.168.30.200 500 93.83.31.18 500

ip nat inside source static udp 192.168.30.200 4500 93.83.31.18 4500

Fertisch !

Damit werden dann alle VPN relevanten Pakete ESP, UDP 500 (IKE) und UDP 4500 (NAT Traversal) vom ADSL Router an die IP der PIX weitergeleitet und et voila...schon ist dein VPN Tunnel aufgebaut !!

Ist ein sehr simples Szenario und funktioniert auf Anhieb, wie jeder pfiffige_Zwerg weiss ! Vermutlich hast du schlicht und einfach vergessen den "ADSL Router" VOR der PIX entsprechend zu konfigurieren !!! Ohne das Port Forwarding kann sonst nämlich niemals der VPN Traffic diesen Router überwinden...logisch !!

Entsprechende Cisco Beispiele findest du hier:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/prod_configuratio ...

oder

Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

Hallo,

in deinem Fall nicht (LAN to LAN)

Entweder Password preshared oder zertifikat.

Vielleicht hilft dir dieses beispiel zum orientieren

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

(die config ist mit preshared)

Gruss Roland

in deinem Fall nicht (LAN to LAN)

Entweder Password preshared oder zertifikat.

Vielleicht hilft dir dieses beispiel zum orientieren

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

(die config ist mit preshared)

Gruss Roland

So bevor das jetzt wieder schiefgeht....

Deine PIX ist der VPN Client, der den VPN Server auf der 195.168.208.50 connecten soll, richtig ?

Dafür benötigst du dann KEIN Port Forwarding auf dem ADSL Router davor..logo ! Sorry aber das hättest du auch ja mal gleich richtig erklären können, dann hätten wir uns das zigmal im Kreis drehen hier sparen können grrr

Dafür musst du aber absolut sicherstellen das auf dem VPN Server (Concentrator) NAT Traversal konfiguriert ist für deinen Account wenn nicht bleibst du wieder am ADSL Router hängen !!

Ist dem so ??

Wenn ja dann nutzt du am besten den PIX Setup Client über das Webinterface und klickst dir ein Esy VPN. Das funktioniert auf Anhieb und ist für Laien erheblich einfacher als das CLI !

Wenn du mit der PIX die Verbindung aufbaust was sagt den das Log ?? Schalte doch einfach mal das IPsec VPN Debugging ein, dann weisst du doch sofort in Minuten wo es an der PIX kneift !!

Deine PIX ist der VPN Client, der den VPN Server auf der 195.168.208.50 connecten soll, richtig ?

Dafür benötigst du dann KEIN Port Forwarding auf dem ADSL Router davor..logo ! Sorry aber das hättest du auch ja mal gleich richtig erklären können, dann hätten wir uns das zigmal im Kreis drehen hier sparen können grrr

Dafür musst du aber absolut sicherstellen das auf dem VPN Server (Concentrator) NAT Traversal konfiguriert ist für deinen Account wenn nicht bleibst du wieder am ADSL Router hängen !!

Ist dem so ??

Wenn ja dann nutzt du am besten den PIX Setup Client über das Webinterface und klickst dir ein Esy VPN. Das funktioniert auf Anhieb und ist für Laien erheblich einfacher als das CLI !

Wenn du mit der PIX die Verbindung aufbaust was sagt den das Log ?? Schalte doch einfach mal das IPsec VPN Debugging ein, dann weisst du doch sofort in Minuten wo es an der PIX kneift !!

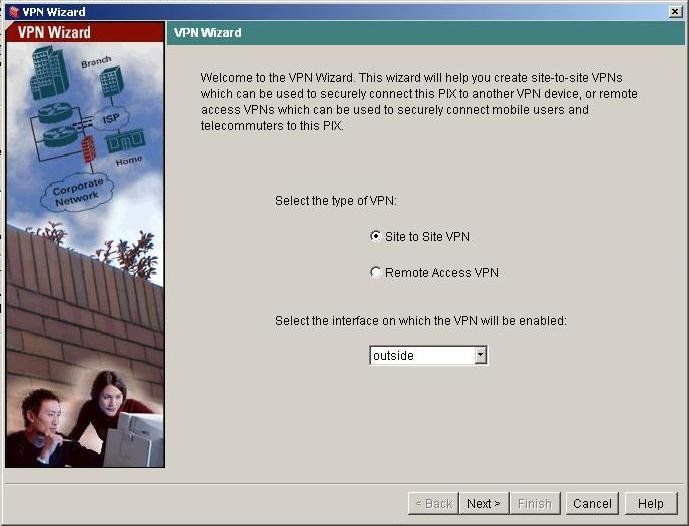

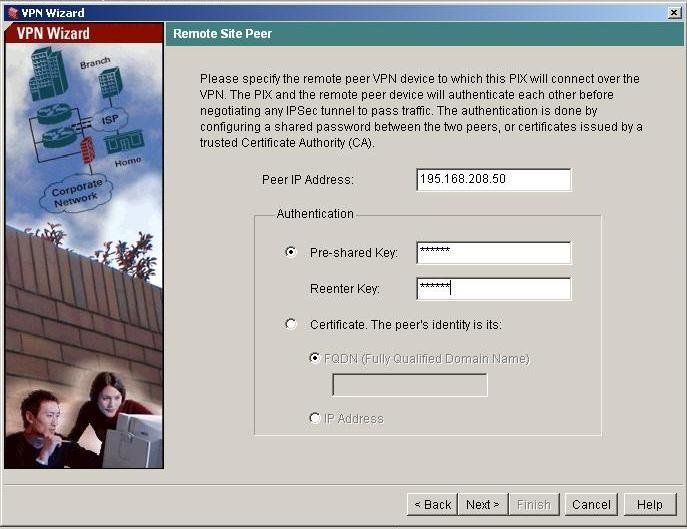

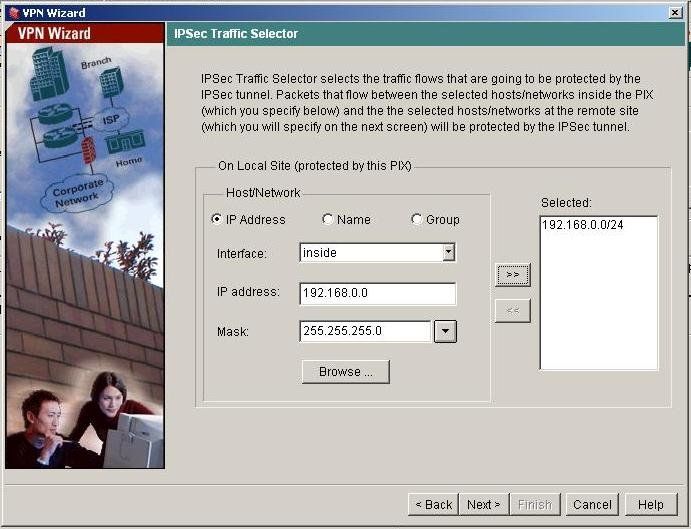

Da du ja nun ein Site to Site VPN mit der PIX zum VPN 3000 Concentrator aufbauen musst ist es am einfachsten du startest über den Webbrowser den Cisco PIX Device Manager (PDM) und konfigurierst dir diese Verbindung. Für Laien ist das einfacher als eine CLI Konfiguration über die Konsole:

usw.

Das sollte auf Anhieb klappen !

Ansonsten findest du auf der Cisco Seite 2 funktionierende Konfig Beispiele für eine Verbindung PIX-500 auf VPN Concentrator 3000 wie du es ja hast:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

http://www.cisco.com/en/US/products/hw/vpndevc/ps2284/products_configur ...

Beide Konfigs entsprechen genau deiner Situation. Du musst eigentlich nur abtippen....

usw.

Das sollte auf Anhieb klappen !

Ansonsten findest du auf der Cisco Seite 2 funktionierende Konfig Beispiele für eine Verbindung PIX-500 auf VPN Concentrator 3000 wie du es ja hast:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

http://www.cisco.com/en/US/products/hw/vpndevc/ps2284/products_configur ...

Beide Konfigs entsprechen genau deiner Situation. Du musst eigentlich nur abtippen....