Routing von VPN-Client über dd-wrt OpenVPN-Server ins lokale Netz

Ich schätze mal, ich hab definitiv Defizite was meine Routing-Kenntnisse betrifft! Hab leider zu meinem Problem nichts gefunden.

Folgendes Problem:

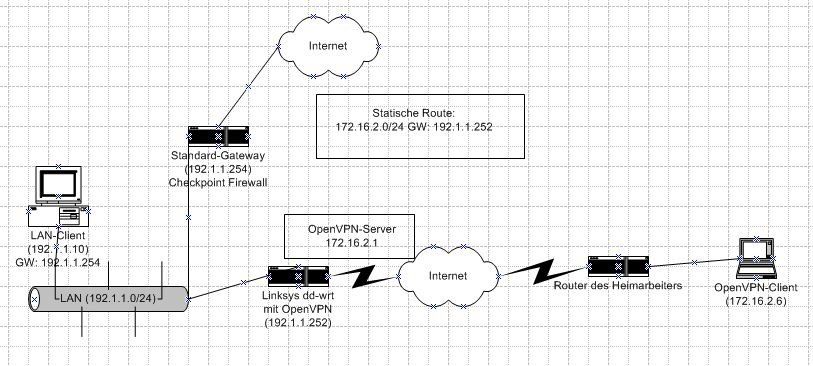

Lokales Netz (192.1.1.0/24) (nicht wundern wegen dem Adressbereich, is so gewachsen!)

Ich habe einen Linksys dd-wrt mit OpenVPN aufgesetzt. (192.1.1.252)

Die Einwahl auf dem dd-wrt klappt soweit. Hänge ich nun einen Client DIREKT an den LAN-Anschluss des dd-wrt kann ich diesen erreichen.

Hänge ich den dd-wrt an unseren Switch (HP ProCurve 2810) kann ich die lokalen Clients nicht erreichen weil diese unser eigentliches Gateway 192.1.1.254 eingetragen haben. Ändere ich das Gateway auf den lokalen Clients um, kann ich sie erreichen.

Das eigentliche Gateway ist eine Checkpoint Firewall.

Meine Frage:

Kann ich das Ganze lösen ohne eine Route auf dem Checkpoint anzulegen? Das würde mich nämlich gleich zu meiner nächsten Frage bringen:

Gibt es hier einen Checkpoint-Experten der mir erklären kann wie ich diese Route anlegen kann?

Meine Konfig von OpenVPN:

Client:

client

dev tun

proto udp

remote 193.XXX.XXX.XXX 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca c:/keys/ca.crt

cert c:/keys/sb.crt

key c:/keys/sb.key

comp-lzo

verb 3

Server:

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

server 172.16.2.0 255.255.255.0

push "route 192.1.1.0 255.255.255.0"

push "dhcp-option DNS 192.1.1.10"

push "dhcp-option DOMAIN hggs.de"

push "dhcp-option ROUTERS 192.1.1.254"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Sorry, wenn ich das Ganze etwas verwirrt schildere aber so fühl ich mich nach zwei Tagen Rumkonfiguriererei!!

Bitte helft mir, meine bescheidenen Routing-Kenntnisse zu verbessern!!

Gruß

Andreas

Lokales Netz (192.1.1.0/24) (nicht wundern wegen dem Adressbereich, is so gewachsen!)

Ich habe einen Linksys dd-wrt mit OpenVPN aufgesetzt. (192.1.1.252)

Die Einwahl auf dem dd-wrt klappt soweit. Hänge ich nun einen Client DIREKT an den LAN-Anschluss des dd-wrt kann ich diesen erreichen.

Hänge ich den dd-wrt an unseren Switch (HP ProCurve 2810) kann ich die lokalen Clients nicht erreichen weil diese unser eigentliches Gateway 192.1.1.254 eingetragen haben. Ändere ich das Gateway auf den lokalen Clients um, kann ich sie erreichen.

Das eigentliche Gateway ist eine Checkpoint Firewall.

Meine Frage:

Kann ich das Ganze lösen ohne eine Route auf dem Checkpoint anzulegen? Das würde mich nämlich gleich zu meiner nächsten Frage bringen:

Gibt es hier einen Checkpoint-Experten der mir erklären kann wie ich diese Route anlegen kann?

Meine Konfig von OpenVPN:

Client:

client

dev tun

proto udp

remote 193.XXX.XXX.XXX 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca c:/keys/ca.crt

cert c:/keys/sb.crt

key c:/keys/sb.key

comp-lzo

verb 3

Server:

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

server 172.16.2.0 255.255.255.0

push "route 192.1.1.0 255.255.255.0"

push "dhcp-option DNS 192.1.1.10"

push "dhcp-option DOMAIN hggs.de"

push "dhcp-option ROUTERS 192.1.1.254"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Sorry, wenn ich das Ganze etwas verwirrt schildere aber so fühl ich mich nach zwei Tagen Rumkonfiguriererei!!

Bitte helft mir, meine bescheidenen Routing-Kenntnisse zu verbessern!!

Gruß

Andreas

Please also mark the comments that contributed to the solution of the article

Content-Key: 144576

Url: https://administrator.de/contentid/144576

Printed on: April 19, 2024 at 02:04 o'clock

4 Comments

Latest comment

Guckst du hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

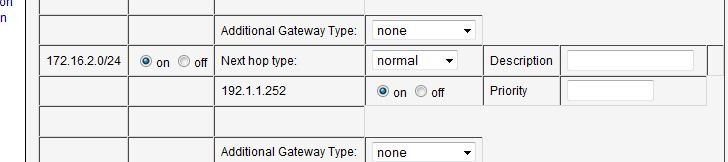

Die Lösung ist ganz einfach:

Da deine lokalen Clients alles ans Gateway 192.1.1.254 senden musst du logischerweise HIER auch wieder eine statische Route eintragen die dann wieder auf den DD-WRT zeigt damit die OpenVPN Pakete nicht im Internet landen !!

Also eine statische Route ala

ip route 172.16.2.0 255.255.255.0 192.1.1.252 oder

Zielnetz: 172.16.2.0, Maske: 255.255.255.0, Gateway: 192.1.1.252

dort auf dem .254 Gateway eintragen !! Fertisch !

Damit finden die Pakete dann wieder den Weg zum DD-WRT !

Eigentlich doch ganz einfach, oder ?? Ein simples Traceroute oder Pathping hätte dir das auch gezeigt !!

Was dein "historisch" gewachsenes IP Netz anbetrifft solltest du DAS hier unbedingt lesen um nicht Schiffbruch zu erleiden:

VPNs einrichten mit PPTP

Das wird dir also früher oder später bei VPN Verbindungen das Genick brechen denn so gut wie auf jedem DSL Billigrouter in der Welt ist das dümmliche 192.168.1.0er Netz vergeben was kein Laie natürlich ändert !

Lies die entsprechenden Threads hier, dann weisst du wieviel Laien es allein nur bei administrator.de gibt !!

Ist der Client da in einem 192.168.1.0er Netz irgendwo auf der Welt drin, ists sofort aus mit der VPN Verbindung und das wird dir laut Statistik dann recht oft passieren !

Lies dazu den IP Design Tip oben !!

Wenn du das alles berücksichtigst funktioniert das auf Anhieb....sofern das 192.168.1.0er Netz nicht auf beiden Seiten vorkommt

P.S.: Eine statische Route richtet man auf der Checkpoint mit dem Kommando:

set static-route 172.16.2.0/24 nexthop gateway address 192.168.1.252 on

ein !

Steht auch genau so im Checkpoint Handbuch...wenn man es denn mal zur Hand nimmt und reinschaut !! Oder...wenigstens mal Dr. Google fragt.

Ohne diese sinnvolle statische Route auf der Checkpoint kannst du das dann nur bei allen Clients manuell einzeln einrichten. Bei Winblows Endgeräten macht das das Kommando

route add 172.16.2.0 mask 255.255.255.0 192.168.1.252

Damit diese Route nach dem nächsten Reboot nicht verschwindet hängst du noch ein -p (wie "permanent") dran !

Besser ist aber in jedem Falle die zentrale statische Route auf der Checkpoint !!

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die Lösung ist ganz einfach:

Da deine lokalen Clients alles ans Gateway 192.1.1.254 senden musst du logischerweise HIER auch wieder eine statische Route eintragen die dann wieder auf den DD-WRT zeigt damit die OpenVPN Pakete nicht im Internet landen !!

Also eine statische Route ala

ip route 172.16.2.0 255.255.255.0 192.1.1.252 oder

Zielnetz: 172.16.2.0, Maske: 255.255.255.0, Gateway: 192.1.1.252

dort auf dem .254 Gateway eintragen !! Fertisch !

Damit finden die Pakete dann wieder den Weg zum DD-WRT !

Eigentlich doch ganz einfach, oder ?? Ein simples Traceroute oder Pathping hätte dir das auch gezeigt !!

Was dein "historisch" gewachsenes IP Netz anbetrifft solltest du DAS hier unbedingt lesen um nicht Schiffbruch zu erleiden:

VPNs einrichten mit PPTP

Das wird dir also früher oder später bei VPN Verbindungen das Genick brechen denn so gut wie auf jedem DSL Billigrouter in der Welt ist das dümmliche 192.168.1.0er Netz vergeben was kein Laie natürlich ändert !

Lies die entsprechenden Threads hier, dann weisst du wieviel Laien es allein nur bei administrator.de gibt !!

Ist der Client da in einem 192.168.1.0er Netz irgendwo auf der Welt drin, ists sofort aus mit der VPN Verbindung und das wird dir laut Statistik dann recht oft passieren !

Lies dazu den IP Design Tip oben !!

Wenn du das alles berücksichtigst funktioniert das auf Anhieb....sofern das 192.168.1.0er Netz nicht auf beiden Seiten vorkommt

P.S.: Eine statische Route richtet man auf der Checkpoint mit dem Kommando:

set static-route 172.16.2.0/24 nexthop gateway address 192.168.1.252 on

ein !

Steht auch genau so im Checkpoint Handbuch...wenn man es denn mal zur Hand nimmt und reinschaut !! Oder...wenigstens mal Dr. Google fragt.

Ohne diese sinnvolle statische Route auf der Checkpoint kannst du das dann nur bei allen Clients manuell einzeln einrichten. Bei Winblows Endgeräten macht das das Kommando

route add 172.16.2.0 mask 255.255.255.0 192.168.1.252

Damit diese Route nach dem nächsten Reboot nicht verschwindet hängst du noch ein -p (wie "permanent") dran !

Besser ist aber in jedem Falle die zentrale statische Route auf der Checkpoint !!

Folgendermaßen gehst du vor:

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

server 172.16.2.0 255.255.255.0

push "route 192.1.1.0 255.255.255.0"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Mehr sollte da nicht drinstehen....!!

Dann startest du den DD-WRT Router neu damit diese Konfig aktiv ist !

route print

Diesen Output postest du hier mal !

Dort muss in jedem Falle das "192.1.1.0" er Netzwerk zu sehen sein mit dem OpenVPN Tunnel Interface als next Hop. Dann wird die Route vom Server richtig an den Client übertragen.

Hier mal ein Beispiel wie es mit einem lokalen Netzwerk 172.32.1.0 /24 aussehen sollte:

ipconfig -all sollte das hier zeigen:

C:\r>ipconfig -all

Ethernetadapter LAN-Verbindung 3: (Client OpenVPN Interface)

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : TAP-Win32 Adapter V8

Physikalische Adresse . . . . . . : 00-FF-D3-54-09-A9

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IP-Adresse. . . . . . . . . . . . : 172.16.2.6

Subnetzmaske. . . . . . . . . . . : 255.255.255.252

Standardgateway . . . . . . . . . :

DHCP-Server . . . . . . . . . . . : 172.16.2.5

Lease erhalten. . . . . . . . . . : Dienstag, 15. Juni 2010 18:19:21

Lease läuft ab. . . . . . . . . . : Mittwoch, 15. Juni 2011 18:19:21

Ethernetadapter LAN-Verbindung: (Lokales LAN)

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : AMD PCNet Adapter

Physikalische Adresse . . . . . . : 00-0C-29-48-DF-EC

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IP-Adresse. . . . . . . . . . . . : 192.168.100.164

Subnetzmaske. . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.100.254

DHCP-Server . . . . . . . . . . . : 192.168.100.254

DNS-Server. . . . . . . . . . . . : 192.168.100.254

Lease erhalten. . . . . . . . . . : Dienstag, 15. Juni 2010 16:47:30

Lease läuft ab. . . . . . . . . . : Mittwoch, 16. Juni 2010 16:47:30

(Bei dir muss da 192.1.1.0 stehen !!)

Das du lokal kein RFC 1918 IP Netz ( Privates_Netzwerk ) verwendest ist etwas bedenklich, sollte der Funktion aber keinen Abbruch tun.

Dieses Netz ist weltweit fest registriert auf einen anderen Besitzer:

Using server whois.arin.net.

Query string: "192.1.1.0"

BBN Communications BBN-CNETBLK (NET-192-1-0-0-1)

192.1.0.0 - 192.1.255.255

Bolt Beranek and Newman Inc. BBN-WAN (NET-192-1-1-0-1)

192.1.1.0 - 192.1.1.255

...nur mal so als Info !!

- Deine OVPN Server Konfig auf dem DD-WRT sollte so aussehen:

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

server 172.16.2.0 255.255.255.0

push "route 192.1.1.0 255.255.255.0"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Mehr sollte da nicht drinstehen....!!

Dann startest du den DD-WRT Router neu damit diese Konfig aktiv ist !

- Jetzt verbindest du dich mit einem OpenVPN Client auf den Router !

route print

Diesen Output postest du hier mal !

Dort muss in jedem Falle das "192.1.1.0" er Netzwerk zu sehen sein mit dem OpenVPN Tunnel Interface als next Hop. Dann wird die Route vom Server richtig an den Client übertragen.

Hier mal ein Beispiel wie es mit einem lokalen Netzwerk 172.32.1.0 /24 aussehen sollte:

ipconfig -all sollte das hier zeigen:

C:\r>ipconfig -all

Ethernetadapter LAN-Verbindung 3: (Client OpenVPN Interface)

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : TAP-Win32 Adapter V8

Physikalische Adresse . . . . . . : 00-FF-D3-54-09-A9

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IP-Adresse. . . . . . . . . . . . : 172.16.2.6

Subnetzmaske. . . . . . . . . . . : 255.255.255.252

Standardgateway . . . . . . . . . :

DHCP-Server . . . . . . . . . . . : 172.16.2.5

Lease erhalten. . . . . . . . . . : Dienstag, 15. Juni 2010 18:19:21

Lease läuft ab. . . . . . . . . . : Mittwoch, 15. Juni 2011 18:19:21

Ethernetadapter LAN-Verbindung: (Lokales LAN)

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : AMD PCNet Adapter

Physikalische Adresse . . . . . . : 00-0C-29-48-DF-EC

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IP-Adresse. . . . . . . . . . . . : 192.168.100.164

Subnetzmaske. . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.100.254

DHCP-Server . . . . . . . . . . . : 192.168.100.254

DNS-Server. . . . . . . . . . . . : 192.168.100.254

Lease erhalten. . . . . . . . . . : Dienstag, 15. Juni 2010 16:47:30

Lease läuft ab. . . . . . . . . . : Mittwoch, 16. Juni 2010 16:47:30

- Nun das route print

C:\>route print =========================================================================== Schnittstellenliste 0x1 ........................... MS TCP Loopback interface 0x2 ...00 ff d3 54 09 a9 ...... TAP-Win32 Adapter V8 - Paketplaner-Miniport 0x3 ...00 0c 29 48 df ec ...... Ethernetadapter AMD-PC - Paketplaner-Miniport =========================================================================== =========================================================================== Aktive Routen: Netzwerkziel Netzwerkmaske Gateway Schnittstelle Anzahl 0.0.0.0 0.0.0.0 192.168.100.254 192.168.100.164 10 127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1 172.16.2.1 255.255.255.255 172.16.2.5 172.16.2.6 1 172.16.2.4 255.255.255.252 172.16.2.6 172.16.2.6 30 172.16.2.6 255.255.255.255 127.0.0.1 127.0.0.1 30 172.16.255.255 255.255.255.255 172.16.2.6 172.16.2.6 30 172.32.1.0 255.255.255.0 172.16.2.5 172.16.2.6 1 224.0.0.0 240.0.0.0 172.16.2.6 172.16.2.6 30 224.0.0.0 240.0.0.0 192.168.100.164 192.168.100.164 10 255.255.255.255 255.255.255.255 172.16.2.6 172.16.2.6 1 255.255.255.255 255.255.255.255 192.168.100.164 192.168.100.164 1 Standardgateway: 192.168.100.254 =========================================================================== Ständige Routen: Keine

(Bei dir muss da 192.1.1.0 stehen !!)

Das du lokal kein RFC 1918 IP Netz ( Privates_Netzwerk ) verwendest ist etwas bedenklich, sollte der Funktion aber keinen Abbruch tun.

Dieses Netz ist weltweit fest registriert auf einen anderen Besitzer:

Using server whois.arin.net.

Query string: "192.1.1.0"

BBN Communications BBN-CNETBLK (NET-192-1-0-0-1)

192.1.0.0 - 192.1.255.255

Bolt Beranek and Newman Inc. BBN-WAN (NET-192-1-1-0-1)

192.1.1.0 - 192.1.1.255

...nur mal so als Info !!