Netzwerk gegen unbefugte Teilnahme sichern - kein 802.1X?

Hi,

bin neu hier und hoffe ihr könnt mir helfen.

Ich hab die Netzwerkadministration nicht von der Pike auf gelernt sondern hier und da viel mitgenommen. Also bitte entschuldigt, wenn meine Ausführungen den professionellen Klang vermissen lassen.

Für meine Firma soll ich ein Konzept erarbeiten, wie in unseren Außenstellen das Netzwerk gesichert werden kann.

Es soll verhindert werden, dass "Fremde" eigene Netzwerkteilnehmer anschließen und diese dann munter kommunizieren. Kein Netzwerkzugang ohne unser OK!

Kurz zu der Ausgangslage in den Außenstellen:

die Standard-Außenstellle hat ein Viertelnetz und ist über einen Cisco-Router per VPN Verbindung an das große Firmennetz angeschlossen.

In jeder Außenstelle gibt es eine Zahl X von Windows-PCs, meistens XP, vereinzelt 2k oder Server 2003.

Außerdem gibt es noch jeweils eine Zahl X von andere Netzwerkteilnehmern, als da wären Kassen, EC-Terminals, auch mal Waagen und andere Automaten.

Diese sollen und dürfen kommunizieren.

Draußen bleiben sollen Netzwerkteilnehmer jeglicher Art, seien es nun Windows, Linux oder whatever Systeme, egal welchen Zweck die erfüllen, die wir nicht kennen und die vorher nicht um Erlaubnis gefragt haben.

Ich habe mir schon die Idee aus dem Kopf massiert, einfach einen Managed Switch zu benutzen, und in diesem die unbenutzten IP-Adressen des Viertelnetzes schlichtweg zu sperren. Dann sollte ja keiner mehr mit einem zusätzlichen Teilnehmer reinkommen, außer er geht auf einen Adresskonflikt, was nicht in seinem Interesse sein kann. (DHCP ist übrigens aus)

Das Problem ist, dass man hinter einem Router, der eine der erlaubten IPs bekommt, ja ein zweites Netz aufbauen kann. Und alles was hinter dem Router sitzt dürfte freudig durch die gegend feuern, oder?

Hier im Forum habe ich schon 802.1X und Radiusserver gelesen. Klingt gut, nur gehe ich ganz stark davon aus, dass nicht alle Hardware die wir in den Außenstellen haben, mit diesen Protokollen arbeiten kann und dann fallen die schon mal raus. Meiner Einschätzung nach ist das so viel Hardware, die wir auch als strategische Firmenlösung im Einsatz haben, dass man diese nicht übergehen kann.

Wenn ich das richtig gelesen habe, ist der Einsatz von 802.1X sehr konsequent. Entweder hast du es drauf, oder du bist raus - kein wenn und aber.

MAC-Adress-Filterung ist zwar nett, aber stellt in meinen Augen auch keine sonderlich hohe Hürde da. Gibt da ja mittlerweile genug Möglichkeiten.

Habt ihr vielleicht noch eine Idee, mit der man das Ziel erreichen kann, zu verhindern, dass sich fremde Teilnehmer in das bestehende Netzwerk einklingen?

Ich vermeide bewußt den Begriff "Clients", weil man das schnell als Personalcomputer oder Workstations ansieht, aber das ist nicht immer der Fall. Es geht auch und vor allem um Geräte, die nur ein sehr rudimentäres OS besitzen und nicht dafür gedacht sind als Personalcomputer von einem User benutzt zu werden. Es sind zum Teil mehr "Werkzeuge" oder Automaten usw.

So, jetzt habe ich viel geschrieben, hoffe ich konnte mein Problem deutlich machen und würde mich freuen von Euch eine Rückmeldung zu erhalten.

Falls noch etwas unklar ist, immer raus mit Fragen.

Gruß,

Lordred

PS Bevor jemand fragt: Bis jetzt gibt es in den Außenstellen keine Workgroups, Domänen, Novell-Geschichten oder ähnliches, was irgendeine Art der übergeordneten Instanz im Netzwerk darstellt. Einzig das gleiche Netz verbindet die einzelnen Teilnehmer.

Es soll verhindert werden, dass "Fremde" eigene Netzwerkteilnehmer anschließen und diese dann munter kommunizieren. Kein Netzwerkzugang ohne unser OK!

Kurz zu der Ausgangslage in den Außenstellen:

die Standard-Außenstellle hat ein Viertelnetz und ist über einen Cisco-Router per VPN Verbindung an das große Firmennetz angeschlossen.

In jeder Außenstelle gibt es eine Zahl X von Windows-PCs, meistens XP, vereinzelt 2k oder Server 2003.

Außerdem gibt es noch jeweils eine Zahl X von andere Netzwerkteilnehmern, als da wären Kassen, EC-Terminals, auch mal Waagen und andere Automaten.

Diese sollen und dürfen kommunizieren.

Draußen bleiben sollen Netzwerkteilnehmer jeglicher Art, seien es nun Windows, Linux oder whatever Systeme, egal welchen Zweck die erfüllen, die wir nicht kennen und die vorher nicht um Erlaubnis gefragt haben.

Ich habe mir schon die Idee aus dem Kopf massiert, einfach einen Managed Switch zu benutzen, und in diesem die unbenutzten IP-Adressen des Viertelnetzes schlichtweg zu sperren. Dann sollte ja keiner mehr mit einem zusätzlichen Teilnehmer reinkommen, außer er geht auf einen Adresskonflikt, was nicht in seinem Interesse sein kann. (DHCP ist übrigens aus)

Das Problem ist, dass man hinter einem Router, der eine der erlaubten IPs bekommt, ja ein zweites Netz aufbauen kann. Und alles was hinter dem Router sitzt dürfte freudig durch die gegend feuern, oder?

Hier im Forum habe ich schon 802.1X und Radiusserver gelesen. Klingt gut, nur gehe ich ganz stark davon aus, dass nicht alle Hardware die wir in den Außenstellen haben, mit diesen Protokollen arbeiten kann und dann fallen die schon mal raus. Meiner Einschätzung nach ist das so viel Hardware, die wir auch als strategische Firmenlösung im Einsatz haben, dass man diese nicht übergehen kann.

Wenn ich das richtig gelesen habe, ist der Einsatz von 802.1X sehr konsequent. Entweder hast du es drauf, oder du bist raus - kein wenn und aber.

MAC-Adress-Filterung ist zwar nett, aber stellt in meinen Augen auch keine sonderlich hohe Hürde da. Gibt da ja mittlerweile genug Möglichkeiten.

Habt ihr vielleicht noch eine Idee, mit der man das Ziel erreichen kann, zu verhindern, dass sich fremde Teilnehmer in das bestehende Netzwerk einklingen?

Ich vermeide bewußt den Begriff "Clients", weil man das schnell als Personalcomputer oder Workstations ansieht, aber das ist nicht immer der Fall. Es geht auch und vor allem um Geräte, die nur ein sehr rudimentäres OS besitzen und nicht dafür gedacht sind als Personalcomputer von einem User benutzt zu werden. Es sind zum Teil mehr "Werkzeuge" oder Automaten usw.

So, jetzt habe ich viel geschrieben, hoffe ich konnte mein Problem deutlich machen und würde mich freuen von Euch eine Rückmeldung zu erhalten.

Falls noch etwas unklar ist, immer raus mit Fragen.

Gruß,

Lordred

PS Bevor jemand fragt: Bis jetzt gibt es in den Außenstellen keine Workgroups, Domänen, Novell-Geschichten oder ähnliches, was irgendeine Art der übergeordneten Instanz im Netzwerk darstellt. Einzig das gleiche Netz verbindet die einzelnen Teilnehmer.

Please also mark the comments that contributed to the solution of the article

Content-Key: 150076

Url: https://administrator.de/contentid/150076

Printed on: April 23, 2024 at 08:04 o'clock

8 Comments

Latest comment

Hallo,

hört sich stark nach Einzelhandel an....

Je nachdem welche Switche in den Niederlassungen / Außenstellen vorhanden kann man vor Ort mit Portsecurity arbeiten.

Da wird über Mac Adressen ausgefiltert welche Geräte kommunizieren dürfen, je nach Switch und Konfiguration soweit das beim anschließen eines "Fremdgerätes" der Port sofort in shutdown geht und manuell freigegeben wird.

EC Cash Geräte unterstützen meins Wissen nach schon 802.1x und bei den Waagen wäre die Frage ob der Hersteller dafür eine Lösung kennt.

Pfandautomaten und MDE Geräte sollten ebenfalls 802.1x beherrschen.

Da solltest du mal beim Hersteller nachfragen oder Dokumentation zu Rate ziehen.

Solange keine WLAN Geräte dabei sind sollte das aber kein Problem sein das sich fremde Geräte ins Netz einschmugglen, wobei bei den Außenstellen immer auch ein gewisser Erziehungs- und Lerneffekt dazu gehört. Nach dem dritten Anschiss und 2 Stunden hängen lassen kümmern die sich darum das da nichts schief geht.

brammer

hört sich stark nach Einzelhandel an....

Je nachdem welche Switche in den Niederlassungen / Außenstellen vorhanden kann man vor Ort mit Portsecurity arbeiten.

Da wird über Mac Adressen ausgefiltert welche Geräte kommunizieren dürfen, je nach Switch und Konfiguration soweit das beim anschließen eines "Fremdgerätes" der Port sofort in shutdown geht und manuell freigegeben wird.

EC Cash Geräte unterstützen meins Wissen nach schon 802.1x und bei den Waagen wäre die Frage ob der Hersteller dafür eine Lösung kennt.

Pfandautomaten und MDE Geräte sollten ebenfalls 802.1x beherrschen.

Da solltest du mal beim Hersteller nachfragen oder Dokumentation zu Rate ziehen.

Solange keine WLAN Geräte dabei sind sollte das aber kein Problem sein das sich fremde Geräte ins Netz einschmugglen, wobei bei den Außenstellen immer auch ein gewisser Erziehungs- und Lerneffekt dazu gehört. Nach dem dritten Anschiss und 2 Stunden hängen lassen kümmern die sich darum das da nichts schief geht.

brammer

Wenn du es richtig machen willst führt kein Weg an 802.1x vorbei. Alles andere ist Frickelei und mehr oder minder leicht auszuhebeln. Am einfachsten ist eine Zeritifikats bezogene 802.1x Authentifizierung, dann da ist es Gerätebezogen und nur Geräte der Company kommen ins Netz.

Es gibt eine Menge Switches die auch eine sog. Web basierende Authentisierung am Port supporten, gewissermassen wie bei einem Hotspot, der eine Zwangswebseite zeigt mit einer Authentisierung um den Port freizugeben.

Durch Passwortweitergabe hebelt man sowas im Kollegenkreis in Sekunden aus...alles also mehr oder minder Makulatur und hat außer Mehrarbeit für dich keinen sinnvollen Effekt.

Für Mac Adress Manipulation bei eine Mac Adress Authentisierung bei 802.1x (die übrigens auch mit nicht .1x fähigen Endgeräten möglich ist !) muss man erheblich mehr Aufwand treiben und den meisten IT Laien ist schleierhaft was das ist und wie man das macht. Mit dieser Hürde erreicht man also schonmal sehr viel aber die "Freaks" wird es auch nicht stoppen.

Fazit: Alles andere als 802.1x ist nicht wirklich sicher und für andere "Workarounds" lohnt es sich nicht ein Konzept zu erstellen und Zeit zu verbraten.

Denkbar sind Konzepte mit IDS Hardware wie z.B. "ARP Watch" aber das kostet Geld und ist in erheblichem Masse von der verwendeten Switchhardware abhängig, was aber 802.1x letztlich auch ist.

Nun kannst du selber entscheiden....

Es gibt eine Menge Switches die auch eine sog. Web basierende Authentisierung am Port supporten, gewissermassen wie bei einem Hotspot, der eine Zwangswebseite zeigt mit einer Authentisierung um den Port freizugeben.

Durch Passwortweitergabe hebelt man sowas im Kollegenkreis in Sekunden aus...alles also mehr oder minder Makulatur und hat außer Mehrarbeit für dich keinen sinnvollen Effekt.

Für Mac Adress Manipulation bei eine Mac Adress Authentisierung bei 802.1x (die übrigens auch mit nicht .1x fähigen Endgeräten möglich ist !) muss man erheblich mehr Aufwand treiben und den meisten IT Laien ist schleierhaft was das ist und wie man das macht. Mit dieser Hürde erreicht man also schonmal sehr viel aber die "Freaks" wird es auch nicht stoppen.

Fazit: Alles andere als 802.1x ist nicht wirklich sicher und für andere "Workarounds" lohnt es sich nicht ein Konzept zu erstellen und Zeit zu verbraten.

Denkbar sind Konzepte mit IDS Hardware wie z.B. "ARP Watch" aber das kostet Geld und ist in erheblichem Masse von der verwendeten Switchhardware abhängig, was aber 802.1x letztlich auch ist.

Nun kannst du selber entscheiden....

Du wirst wohl in jedem Fall neue Switches vor Ort brauchen.

Da nicht alle Geräte 802.1x-fähig sein werden, rate ich dir zu den aktuelleren Nortel Ethernet Switches (der Ethernet Switch 470 hat es in jedem Fall). Die Geräte haben die Möglichkeit, nicht EAPoL-Geräte anhand der MAC-Adresse, der IP-Adresse und/oder des benutzten Ports zu authentifizeren. Sollte z.B. ein Gerät zwar die korrekte MAC-Adresse, aber den falschen Port haben, erhält es keinen Zugang. Die Funktion heißt NEAP. Eine weitere fiese Sache in dem Zusammenhang ist die dynamische VLAN-Zuweisung, sprich zugelassene Geräte landen im einen VLAN, nicht zugelassene erhalten zwar Zugang, aber in einem Netzwerk, welches im Nichts endet.

Ehe es hier großes Geschrei gibt: Ich habe nur die Nortels erwähnt, weil ich die selbst nutze und weil ich weiß, dass die dieses haben. Es wird sicher auch viele andere Geräte anderer Hersteller geben, die sowas beherrschen.

Als RADIUS-Server kannst du einen Windows Server mit IAS nutzen, welcher irgendwo steht, z.B. bei dir in der Zentrale, wichtig ist nur, dass das VPN dann sicher funktioniert.

Da nicht alle Geräte 802.1x-fähig sein werden, rate ich dir zu den aktuelleren Nortel Ethernet Switches (der Ethernet Switch 470 hat es in jedem Fall). Die Geräte haben die Möglichkeit, nicht EAPoL-Geräte anhand der MAC-Adresse, der IP-Adresse und/oder des benutzten Ports zu authentifizeren. Sollte z.B. ein Gerät zwar die korrekte MAC-Adresse, aber den falschen Port haben, erhält es keinen Zugang. Die Funktion heißt NEAP. Eine weitere fiese Sache in dem Zusammenhang ist die dynamische VLAN-Zuweisung, sprich zugelassene Geräte landen im einen VLAN, nicht zugelassene erhalten zwar Zugang, aber in einem Netzwerk, welches im Nichts endet.

Ehe es hier großes Geschrei gibt: Ich habe nur die Nortels erwähnt, weil ich die selbst nutze und weil ich weiß, dass die dieses haben. Es wird sicher auch viele andere Geräte anderer Hersteller geben, die sowas beherrschen.

Als RADIUS-Server kannst du einen Windows Server mit IAS nutzen, welcher irgendwo steht, z.B. bei dir in der Zentrale, wichtig ist nur, dass das VPN dann sicher funktioniert.

Da gibt es mehrere Möglichkeiten. Man kann ein Reauth weglassen, sprich die Reauth erfolgt erst, wenn der Port einmal inaktiv war (Gerät abgeschaltet, Port deaktiviert, Kabel gezogen) man kann aber auch ein Reauth alle x Sekunden durchführen lassen. Bei Nortel wird als Standardwert 3600 Sekunden angegeben, das ist aber frei editierbar.

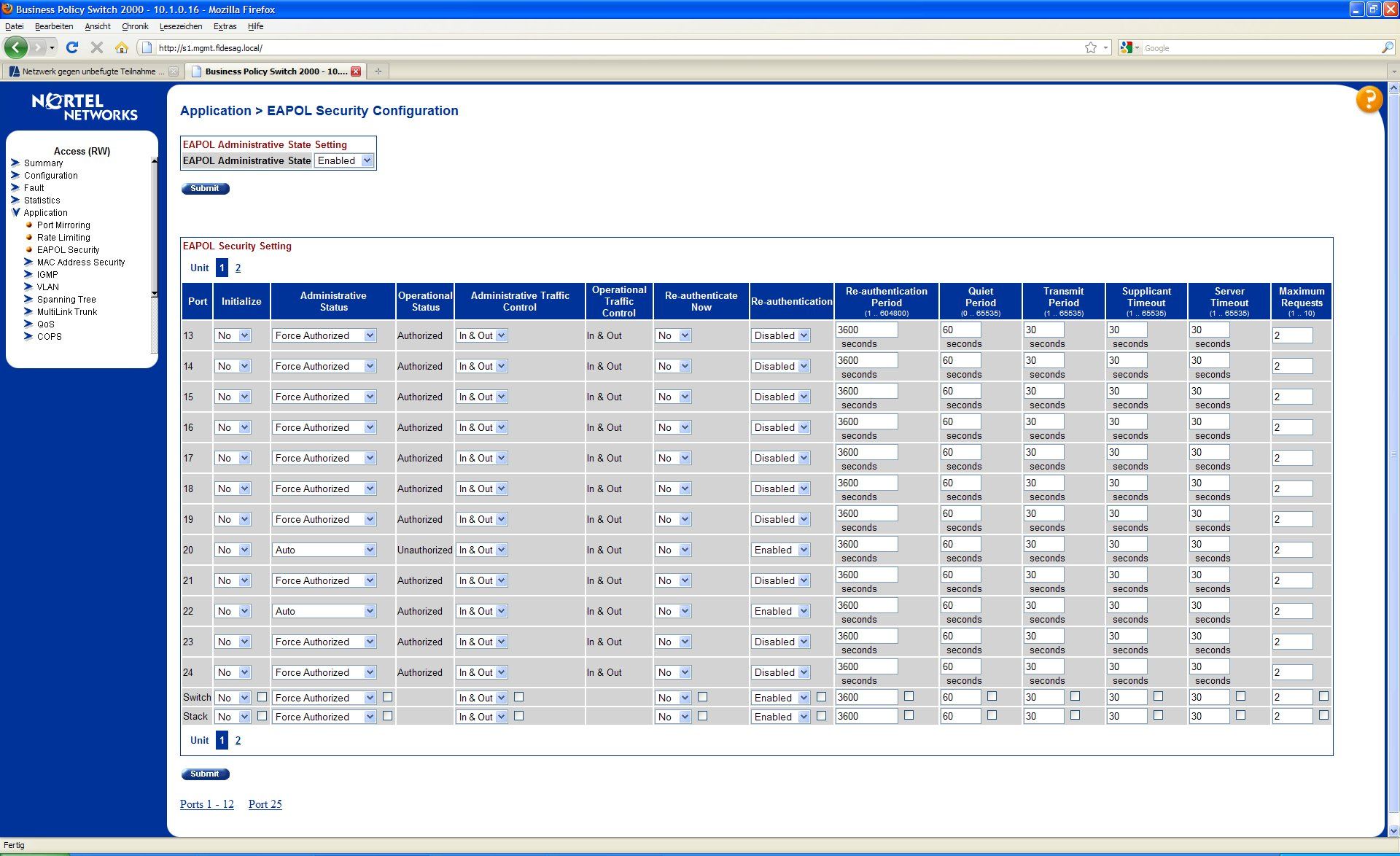

Das Bild ist von einem BPS2000, der kann NEAP nicht, aber da siehst du schonmal die Einstellungsmöglichkeiten

Das Bild ist von einem BPS2000, der kann NEAP nicht, aber da siehst du schonmal die Einstellungsmöglichkeiten