Aufbau einer DMZ und VLAN Struktur

Hi

ich bin gerade dabei ein neues Konzept für unsere Infrastruktur zu erstellen und habe ein paar Fragen ...

Derzeit ist unser RZ noch in unserem unsicheren Keller und soll ausgelagert werden.

Im Rahmen dieser Auslagerung, möchte ich auch ein wenig die Struktur gerade ziehen und da haben sich für mich ein paar Fragen aufgetan.

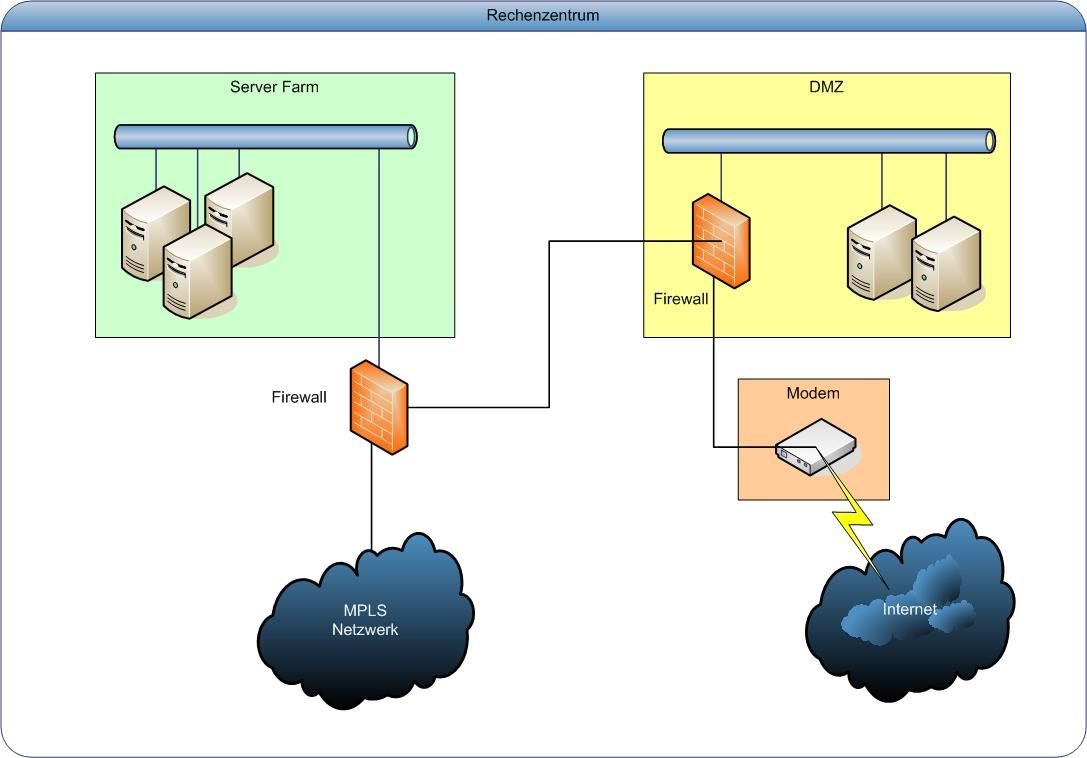

Zur DMZ:

1. Wenn ich eine DMZ aufbaue, dann sollte dies nach Empfehlung des BSI durch zwei unterschiedliche Firewalls erfolgen. Macht Ihr das so auch, oder nutzt Ihr einfach eine FW mit drei LAN Ports und setzt darüber die DMS auf?

2. Um die Konfiguration wirklich sauber hinzugekommen, muss ich doch physisch unterschiedliche Switche für die Umsetzung nutzen? Oder kann ich auch einen Switch mit VLANs nutzen und die Trennung darüber umzusetzen (wobei mir das riskant erscheint)?

3. Muss ich für DMZ und Produktivumgebung getrennte Subnetze nutzen? Bspw. 192.168.1.0/25 (wobei mir das logisch und sinnvoll scheint Oder ist es dann besser gleich zu trennen in der Art 192.168.1.0 und 192.168.2.0?

Oder ist es dann besser gleich zu trennen in der Art 192.168.1.0 und 192.168.2.0?

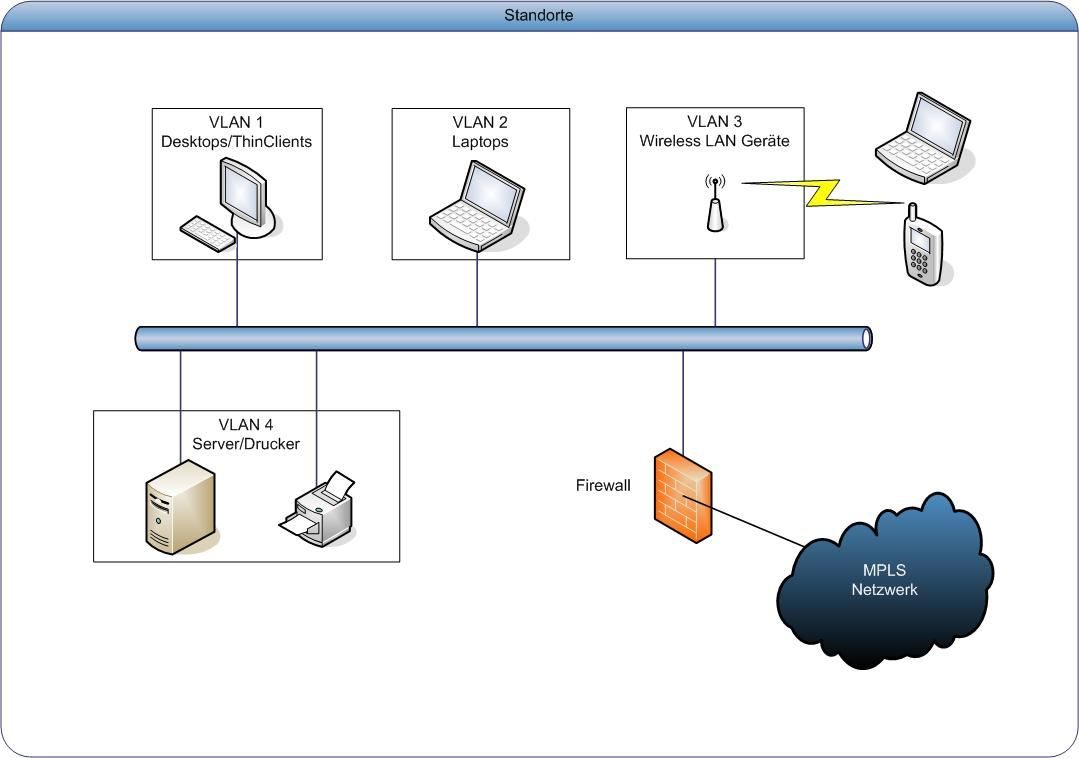

Zur VLAN Konfig:

Sollte ich im Rechenzentrum innerhalb der Serverumgebung noch eine weitere VLAN Unterteilung vornehmen oder ist das Blödsinn? Wir haben eine Citrix Umgebung mit bei der die User nur die Apps sehen. Es wird kein gesamter Desktop zur Verfügung gestellt - zumindest derzeit nicht. Die User browsen auch darüber ins IE - sofern berechtigt.

In unseren Standorten möchte ich zukünftig auch VLANs nutzen. Derzeit haben wir dort PCs, ThinClients und Laptops im Einsatz. WLANs sind derzeit noch nicht existent würde ich aber optional planen.

Von der Idee würde ich die Konfig wie folgt umsetzen:

VLAN1 = PC/TC

VLAN2 = Laptops

VLAN3 = Wireless LAN

VLAN4 = Lokale Server und Drucker

Ist das richtig das Drucker und Server in einem VLAN sind?

Schon mal danke ...

Nagus

[/OT] hier schneits wie die blöde ^^

Im Rahmen dieser Auslagerung, möchte ich auch ein wenig die Struktur gerade ziehen und da haben sich für mich ein paar Fragen aufgetan.

Zur DMZ:

1. Wenn ich eine DMZ aufbaue, dann sollte dies nach Empfehlung des BSI durch zwei unterschiedliche Firewalls erfolgen. Macht Ihr das so auch, oder nutzt Ihr einfach eine FW mit drei LAN Ports und setzt darüber die DMS auf?

2. Um die Konfiguration wirklich sauber hinzugekommen, muss ich doch physisch unterschiedliche Switche für die Umsetzung nutzen? Oder kann ich auch einen Switch mit VLANs nutzen und die Trennung darüber umzusetzen (wobei mir das riskant erscheint)?

3. Muss ich für DMZ und Produktivumgebung getrennte Subnetze nutzen? Bspw. 192.168.1.0/25 (wobei mir das logisch und sinnvoll scheint

Zur VLAN Konfig:

Sollte ich im Rechenzentrum innerhalb der Serverumgebung noch eine weitere VLAN Unterteilung vornehmen oder ist das Blödsinn? Wir haben eine Citrix Umgebung mit bei der die User nur die Apps sehen. Es wird kein gesamter Desktop zur Verfügung gestellt - zumindest derzeit nicht. Die User browsen auch darüber ins IE - sofern berechtigt.

In unseren Standorten möchte ich zukünftig auch VLANs nutzen. Derzeit haben wir dort PCs, ThinClients und Laptops im Einsatz. WLANs sind derzeit noch nicht existent würde ich aber optional planen.

Von der Idee würde ich die Konfig wie folgt umsetzen:

VLAN1 = PC/TC

VLAN2 = Laptops

VLAN3 = Wireless LAN

VLAN4 = Lokale Server und Drucker

Ist das richtig das Drucker und Server in einem VLAN sind?

Schon mal danke ...

Nagus

[/OT] hier schneits wie die blöde ^^

Please also mark the comments that contributed to the solution of the article

Content-Key: 155954

Url: https://administrator.de/contentid/155954

Printed on: April 24, 2024 at 22:04 o'clock

8 Comments

Latest comment

Ad 1.)

Kommt auf dein Budget und deine Sicherheitsanforderungen drauf an. So mit der banalen Fragestellung kann man das hier nicht beantworten, da diese Anforderungen ja unbekannt sind oder du sie nicht nennst. Man müsste also für dich raten

Die meisten kleineren Netze setzen hier 3 Port FWs ein, größere Installationen nehmen dann 2 FWs.

Ad2.)

VLANs sind ein gängiges Mittel hier. Die größte Gefahr droht aber da von Leuten die dann dort patchen einmal einen falschen Port zu erwischen. Gute Dokumentation und Verwendung van Kabeln mit unterschiedlichen Farben (rot usw.) ist hier also ALLES !!

Auch separate Switches schützen dich nicht wirklich vor dem Problem. VLANs ist durchaus üblich. Letztlich bestimmen das aber die Sicherheitsanforderungen bei euch zu denen du nix sagst.

Ad3.)

Es spielt IP seitig keinerlei Rolle ob du Subnetze nimmst ala 172.16.1.0 /24, 172.16.2.0 /24, 172.16.3.0 /24 usw. oder separate Netze nimmst. Das ist mehr oder weniger lediglich eine kosmetische Frage wie du die Netze nummerieren willst bei dir.

Ausnahme ist das Segment mit VPN dann gilt immer #comment-toc5 DAS_hier.

VLAN Design:

Kann man so machen. Server solltest du aber immer trennen. Cluster oder HA Szenarien nutzen meistens Heartbeats mit heftigem Multicast oder Bordcast Traffic und den gilt es vom Produktivnetz fernzuhalten, deshalb sollten Server immer in ein separates RZ VLAN.

WLANs gehören immer zwingend in ein separates VLAN. Ein klassisches Multi SSID Szenario (Produktiv, Gäste usw.) für Firmen ist #comment-toc7 HIER beschrieben !

Printserver kannst du in PC/TC Netz mit hängen oder nimmst ein separates VLAN. Das solltest du nach Größe und Anzahl entscheiden um die Broadcast Doamins nicht zu groß zu machen. Leider nennst du da ja auch keine Zahlen..und so bleibt wieder nur die Kritallkugel

Kommt auf dein Budget und deine Sicherheitsanforderungen drauf an. So mit der banalen Fragestellung kann man das hier nicht beantworten, da diese Anforderungen ja unbekannt sind oder du sie nicht nennst. Man müsste also für dich raten

Die meisten kleineren Netze setzen hier 3 Port FWs ein, größere Installationen nehmen dann 2 FWs.

Ad2.)

VLANs sind ein gängiges Mittel hier. Die größte Gefahr droht aber da von Leuten die dann dort patchen einmal einen falschen Port zu erwischen. Gute Dokumentation und Verwendung van Kabeln mit unterschiedlichen Farben (rot usw.) ist hier also ALLES !!

Auch separate Switches schützen dich nicht wirklich vor dem Problem. VLANs ist durchaus üblich. Letztlich bestimmen das aber die Sicherheitsanforderungen bei euch zu denen du nix sagst.

Ad3.)

Es spielt IP seitig keinerlei Rolle ob du Subnetze nimmst ala 172.16.1.0 /24, 172.16.2.0 /24, 172.16.3.0 /24 usw. oder separate Netze nimmst. Das ist mehr oder weniger lediglich eine kosmetische Frage wie du die Netze nummerieren willst bei dir.

Ausnahme ist das Segment mit VPN dann gilt immer #comment-toc5 DAS_hier.

VLAN Design:

Kann man so machen. Server solltest du aber immer trennen. Cluster oder HA Szenarien nutzen meistens Heartbeats mit heftigem Multicast oder Bordcast Traffic und den gilt es vom Produktivnetz fernzuhalten, deshalb sollten Server immer in ein separates RZ VLAN.

WLANs gehören immer zwingend in ein separates VLAN. Ein klassisches Multi SSID Szenario (Produktiv, Gäste usw.) für Firmen ist #comment-toc7 HIER beschrieben !

Printserver kannst du in PC/TC Netz mit hängen oder nimmst ein separates VLAN. Das solltest du nach Größe und Anzahl entscheiden um die Broadcast Doamins nicht zu groß zu machen. Leider nennst du da ja auch keine Zahlen..und so bleibt wieder nur die Kritallkugel

1.)

OK, dann machen ggf. 2 FW auch Sinn. Entweder was kommerzielles ala Watchguard, Astaro und Co. oder preiswerte Eigeninitiative mit IPCop, Endian, PFsense & Co. Je nachdem was das Budget hergibt.

2.)

...Personen bezogene Daten verarbeitet und unser Geschäft hängt davon ab ... GROSSE Sicherheit also" und ""Housing" d.h. bei einem spezialisierten Dienstleister wird die HW untergebracht." ist eigentlich vollkommen unvereinbar und passt niemals zusammen.

Von "geschlossen" kann man in so einem Szenario ja keinesfalls reden wenn Daten da liegen wo ihr NICHT seit und von Fremden verwaltet werden....?!

In den Standorten benötigst du eigentlich kein VLAN. Bei WLAN Benutzung ist das aber immer immer sicherer eins zu verwenden um nicht aus versehen das Standortnetz zu kompromittieren... VLAN fähige Switches kosten heute kaum mehr als dumme Switches. In puncto Sicherheit fährst du da also besser das immer zu trennen....auch auf den WLAN APs.

OK, dann machen ggf. 2 FW auch Sinn. Entweder was kommerzielles ala Watchguard, Astaro und Co. oder preiswerte Eigeninitiative mit IPCop, Endian, PFsense & Co. Je nachdem was das Budget hergibt.

2.)

...Personen bezogene Daten verarbeitet und unser Geschäft hängt davon ab ... GROSSE Sicherheit also" und ""Housing" d.h. bei einem spezialisierten Dienstleister wird die HW untergebracht." ist eigentlich vollkommen unvereinbar und passt niemals zusammen.

Von "geschlossen" kann man in so einem Szenario ja keinesfalls reden wenn Daten da liegen wo ihr NICHT seit und von Fremden verwaltet werden....?!

In den Standorten benötigst du eigentlich kein VLAN. Bei WLAN Benutzung ist das aber immer immer sicherer eins zu verwenden um nicht aus versehen das Standortnetz zu kompromittieren... VLAN fähige Switches kosten heute kaum mehr als dumme Switches. In puncto Sicherheit fährst du da also besser das immer zu trennen....auch auf den WLAN APs.

..."eine PC Lösung für den Übergang in das Internet " Doch dann wohl hoffentlich niemals mit einem Winblows Betriebssystem ??!!

"Die stellen mir zunächst einmal nur die Rechenzentrumsumgebung zur Verfügung" Aber nicht mehr unter eurer Hoheit. Abschliessbar ist Spielkram denn du hast keine ausschliessliche Gewalt über das Schliessystem.

"Und lege mein eigenes Netz rein..." Das kann jeder mit Mirror Ports und Spiegelung abgreifen ! Sicherheit ist was anderes !!

Outsourcing hat rein gar nix mit Sicherheit zu tun. Schon gar nicht bei privaten Daten und solchen Sachen wie "relativ "Fremd"... aber deine Entscheidung !

"Die stellen mir zunächst einmal nur die Rechenzentrumsumgebung zur Verfügung" Aber nicht mehr unter eurer Hoheit. Abschliessbar ist Spielkram denn du hast keine ausschliessliche Gewalt über das Schliessystem.

"Und lege mein eigenes Netz rein..." Das kann jeder mit Mirror Ports und Spiegelung abgreifen ! Sicherheit ist was anderes !!

Outsourcing hat rein gar nix mit Sicherheit zu tun. Schon gar nicht bei privaten Daten und solchen Sachen wie "relativ "Fremd"... aber deine Entscheidung !

OK, bevor wir jetzt ins Esoterische abgleiten...

How can I mark a post as solved?

wenn es das denn gewesen ist.

How can I mark a post as solved?

wenn es das denn gewesen ist.