FortiGate VLAN DHCP Problem

Geräte:

Ruckus ZoneDirector 1000

FortiGate 80C

HP ProCurve 1810-G 24

Ziel:

3 WLAN SSID´s mit 3VLAN´s und jeweils mit eigenen IP Adressen und DHCP Servern

Hallo liebes Forum,

Ich muss ein WLAN Netz erstellen.

Dieses besteht aus 3 SSID´s.

Verwaltet werden diese SSID´s mittels eines Ruckus ZoneDirectors 1000 und gebroadcastet werden sie über die mit ihm verbundenen AP´s.

Jede SSID soll eine eigene IP Adresse bekommen.

Zumm Beispiel:

SSID1 10.100.125.0/24

SSID2 10.100.126.0/24

SSID3 10.100.127.0/24

Verwirklicht werden diese Netze mit VLAN´s.

So habe ich an der von uns verwendeten FortiGate 80C 3 VLAN´s erstellt.

VLAN ID 125 10.100.125.1

VLAN ID 126 10.100.126.1

VLAN ID 127 10.100.127.1

Diese VLAN´s hab ich jeweils den SSID´s zugewiesen.

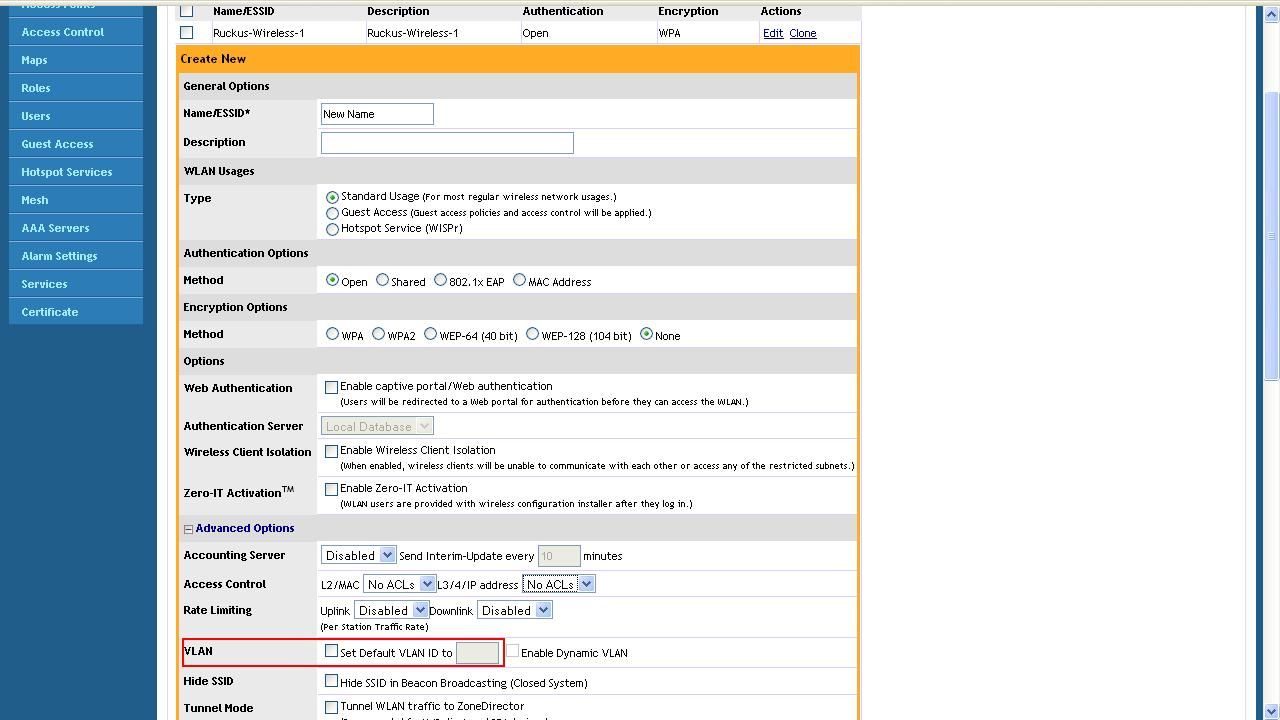

Auf dem Bild ist die eingabe Maske für die VLAN ID bei der SSID.

Nun sollen die Clients die sich zB mit der SSID1 verbinden auch eine 10.100.125.0/24 Adresse bekommen.

Dazu hab ich auf der FortiGate zu jedem VLAN einen seperaten DHCP Server erstellt.

Das folgende Problem ist nun:

Ich kann zwar die VLAN´s (zB 10.100.125.1) pingen, jedoch die Clients die sich zB mit SSID1 verbinden bekommen keine IP vom DHCP Server.

Auch wenn man einen Client der zB mit SSID1 verbunden ist eine statische IP zuweißt kann dieser das VLAN nicht pingen.

Als Switch wird ein VLAN fähiger HP ProCurve 1810-G 24 verwendet.

Was mach ich grundsätzlich falsch bzw was hab ich vergessen?

Freundliche Grüße,

Dominik

Ich muss ein WLAN Netz erstellen.

Dieses besteht aus 3 SSID´s.

Verwaltet werden diese SSID´s mittels eines Ruckus ZoneDirectors 1000 und gebroadcastet werden sie über die mit ihm verbundenen AP´s.

Jede SSID soll eine eigene IP Adresse bekommen.

Zumm Beispiel:

SSID1 10.100.125.0/24

SSID2 10.100.126.0/24

SSID3 10.100.127.0/24

Verwirklicht werden diese Netze mit VLAN´s.

So habe ich an der von uns verwendeten FortiGate 80C 3 VLAN´s erstellt.

VLAN ID 125 10.100.125.1

VLAN ID 126 10.100.126.1

VLAN ID 127 10.100.127.1

Diese VLAN´s hab ich jeweils den SSID´s zugewiesen.

Auf dem Bild ist die eingabe Maske für die VLAN ID bei der SSID.

Nun sollen die Clients die sich zB mit der SSID1 verbinden auch eine 10.100.125.0/24 Adresse bekommen.

Dazu hab ich auf der FortiGate zu jedem VLAN einen seperaten DHCP Server erstellt.

Das folgende Problem ist nun:

Ich kann zwar die VLAN´s (zB 10.100.125.1) pingen, jedoch die Clients die sich zB mit SSID1 verbinden bekommen keine IP vom DHCP Server.

Auch wenn man einen Client der zB mit SSID1 verbunden ist eine statische IP zuweißt kann dieser das VLAN nicht pingen.

Als Switch wird ein VLAN fähiger HP ProCurve 1810-G 24 verwendet.

Was mach ich grundsätzlich falsch bzw was hab ich vergessen?

Freundliche Grüße,

Dominik

Please also mark the comments that contributed to the solution of the article

Content-Key: 161210

Url: https://administrator.de/contentid/161210

Printed on: April 16, 2024 at 16:04 o'clock

7 Comments

Latest comment

Gern geschehen. Bedenke, dass so der gesamte WLAN-Traffic über den Controller läuft, was schnell zu Bandbreitenengpässen führt.

Den Tunnelmodus verwendet man nur bei entsprechenden Security-Anforderungen. Z.B. um am Controller eine Authentifizierung per Captive Portal zu erzwingen oder um den Traffic mit UTM- Diensten zu inspizieren. Ein Grund kann freilich auch sein, dass man - so bei Dir scheinbar gegeben - auf den Switchports für die möglicherweise vor Fremdzugriff ungeschützten APs die VLANs nicht anliegen haben möchte.

Gruß

Steffen

Den Tunnelmodus verwendet man nur bei entsprechenden Security-Anforderungen. Z.B. um am Controller eine Authentifizierung per Captive Portal zu erzwingen oder um den Traffic mit UTM- Diensten zu inspizieren. Ein Grund kann freilich auch sein, dass man - so bei Dir scheinbar gegeben - auf den Switchports für die möglicherweise vor Fremdzugriff ungeschützten APs die VLANs nicht anliegen haben möchte.

Gruß

Steffen