Routing von mehreren Netzen über einen Router

Schönen guten Tag!

bei uns steht eine kleine Umstrukturierung an und daraus resultiert meine Frage.

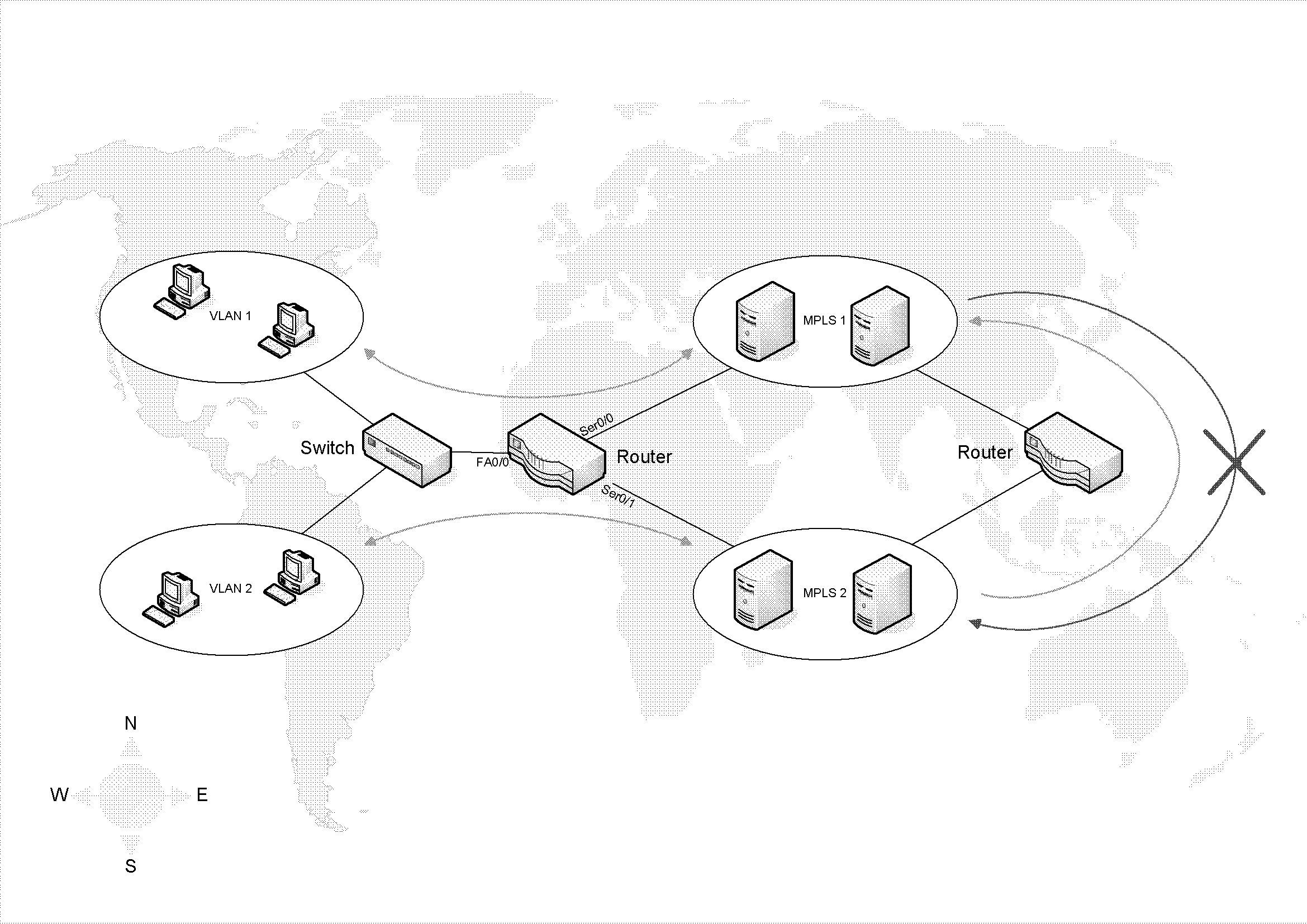

Wir haben 3 Standorte. Zwei Office und am dritten stehen die Server. Diese sind in einem MPLS Netz über den Provider Verbunden. Jetzt gibt es allerdings umstrukturierungen und das erfordert eine Erweiterung. Aufgrund der Übersichlichkeit ist im Bild nur 1 Office eingezeichnet.

Bestand jetzt ist VLAN 1 und MPLS 1. Dazu sollen die übrigen Teile kommen wie auf dem Bild zu sehen sind.

Dabei soll dann VLAN 1 auf MPLS 1 zugreifen können. VLAN 2 auf MPLS 2 und weiter über einen Router auf MPLS 1. Ist dies so durchführbar? MPLS 1 aber nicht auf MPLS 2.

BG

Andreas

Bestand jetzt ist VLAN 1 und MPLS 1. Dazu sollen die übrigen Teile kommen wie auf dem Bild zu sehen sind.

Dabei soll dann VLAN 1 auf MPLS 1 zugreifen können. VLAN 2 auf MPLS 2 und weiter über einen Router auf MPLS 1. Ist dies so durchführbar? MPLS 1 aber nicht auf MPLS 2.

BG

Andreas

Please also mark the comments that contributed to the solution of the article

Content-Key: 163255

Url: https://administrator.de/contentid/163255

Printed on: April 19, 2024 at 02:04 o'clock

10 Comments

Latest comment

Moin moin,

ich habe ein ähnliches Thema:

Mein Router (Cisco 1841) hat 6 Netzwerkkarten, eine hängt im lokalen Netz (FE0/1) und eine im Internet mit fester IP Adresse (FE0/0).

Nun sollen 2 weitere Netzwerke mit eigener IP Range und eigenem Subnetz erstellt und über die IP Adresse FE0/0 geroutet werden.

Allerdings habe ich gerade eine Denkblockade

Ich habe ja die Route 0.0.0.0 0.0.0.0 auf die IP Adresse von FE0/0 geroutet, wie route ich nun FE0/1/0 und FE0/1/1 auf das Gateway?

Ich stehe gerade auf dem Schlauch und brauche einen Denkanstoss...

Gruß Keksdieb

ich habe ein ähnliches Thema:

Mein Router (Cisco 1841) hat 6 Netzwerkkarten, eine hängt im lokalen Netz (FE0/1) und eine im Internet mit fester IP Adresse (FE0/0).

Nun sollen 2 weitere Netzwerke mit eigener IP Range und eigenem Subnetz erstellt und über die IP Adresse FE0/0 geroutet werden.

Allerdings habe ich gerade eine Denkblockade

Ich habe ja die Route 0.0.0.0 0.0.0.0 auf die IP Adresse von FE0/0 geroutet, wie route ich nun FE0/1/0 und FE0/1/1 auf das Gateway?

Ich stehe gerade auf dem Schlauch und brauche einen Denkanstoss...

Gruß Keksdieb

@keksdieb

Deine Beschreibung ist etwas konfus und wirr, sorry. Sinnvoll versteht man daraus das du 2 weitere IP Netze einfach ins Internet routen willst ist das so richtig ?

Was unklar ist: Liegen diese IP Netze parallel mit im lokalen Netz, also fährst du mehrere logische IP Netze "auf einem Draht" ?

Wenn dem so ist dann vergibst du dem Interface an FE 0/1 einfach 2 "secondary" IP Adressen und gut ist.

Bedenke aber das das TCP/IP Protokoll generell sowas nicht zulässt und du Probleme mit ICMP Paketen usw. bekommen kannst. Außerdem machst du ein lokales Routing auf einem Draht was bei Cisco in der Regel Process switched ist also immer direkt über die CPU geht.

Wenn du 6 separate Interfaces hast was hindert dich denn dadran diesen IP Netzen auf dedizierte Router Interfaces zuzuweisen ??

Damit hättest du dann eine sinnvollere und zudem technisch bessere Lösung.

Alternativ gehst du über VLANs und legst einen Trunk auf den Router mit Subinterfaces.

Auch das ist allemal sinnvoller und technisch besser als mit Secondary IP Adressen auf dem gleichen Interface zu arbeiten !

Reicht dir das erstmal als Denkanstösse um deine Blockade zu beseitigen ?!

Deine Beschreibung ist etwas konfus und wirr, sorry. Sinnvoll versteht man daraus das du 2 weitere IP Netze einfach ins Internet routen willst ist das so richtig ?

Was unklar ist: Liegen diese IP Netze parallel mit im lokalen Netz, also fährst du mehrere logische IP Netze "auf einem Draht" ?

Wenn dem so ist dann vergibst du dem Interface an FE 0/1 einfach 2 "secondary" IP Adressen und gut ist.

Bedenke aber das das TCP/IP Protokoll generell sowas nicht zulässt und du Probleme mit ICMP Paketen usw. bekommen kannst. Außerdem machst du ein lokales Routing auf einem Draht was bei Cisco in der Regel Process switched ist also immer direkt über die CPU geht.

Wenn du 6 separate Interfaces hast was hindert dich denn dadran diesen IP Netzen auf dedizierte Router Interfaces zuzuweisen ??

Damit hättest du dann eine sinnvollere und zudem technisch bessere Lösung.

Alternativ gehst du über VLANs und legst einen Trunk auf den Router mit Subinterfaces.

Auch das ist allemal sinnvoller und technisch besser als mit Secondary IP Adressen auf dem gleichen Interface zu arbeiten !

Reicht dir das erstmal als Denkanstösse um deine Blockade zu beseitigen ?!

Hmm... irgendwie bin ich jetzt verwirrter als vorher :D

Ich komm nochmal neu rein:

Fakten:

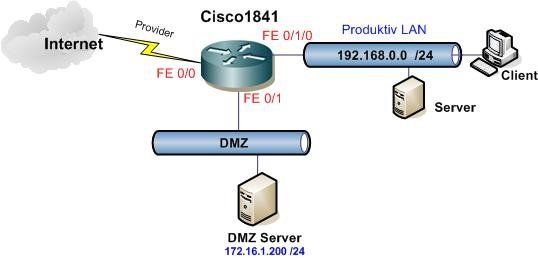

Produktiv LAN = 192.168.0.0 / 24

VPN Client LAN = 192.168.1.0 / 24

DMZ = 192.168.2.0 / 24

Eine Cisco 1841 mit FE 0/0 und FE 0/1 (Standard)

Eine Netzwerkkarte für die 1841 mit 4 weiteren Ports (FE 0/1/0 bis FE 0/1/3)

Auf dem Netzwerkport FE 0/0 liegt die feste IP vom Provider (z.B. 1.2.3.4)

das interne Netzwerk 192.168.0.0 / 24 greift mit der Route 0.0.0.0 0.0.0.0 1.2.3.4 auf das Internet zu.

Jetzt möchte ich gerne das Netzwerk DMZ über die externe IP erreichbar machen und die DMZ zum Produktiv LAN per ACL (das klappt bereits) einschränken.

Das VPN Client Netzwerk soll ebenfalls per ACL kontrolliert ins Produktiv LAN geroutet werden.

Das Problem ist allerdings, dass DMZ und VPN eine eigene externe IP Adresse bekommen sollen (auf eine der übergebliebenen FE Interfaces).

Hoffentlich hab ich jetzt etwas transparenter beschrieben...

Das Routing aus dem Produktiv-Lan funktioniert, allerdings können alle anderen Interfaces ebenfalls das Produktiv-Lan und das Interface FE 0/0 erreichen.

Irgendwie stehe ich gedanklich vollkommen auf dem Schlauch

/Edit

Ich könnte ja auf den jeweiligen Interface den Zugriff auf das andere Netzwerk generell (bis auf die gewünschten Protokolle) verbieten!

Aber wie sage ich dem Interface 0/1/0 gehen über Interface 0/1 ins Netzwerk 192.168.0.0 ...?

Och ich Depp.... einfach statische Routen eintragen und den Rest erledigt das IOS!

Oder sehe ich das falsch?

Gruß Keksdieb

Ich komm nochmal neu rein:

Fakten:

Produktiv LAN = 192.168.0.0 / 24

VPN Client LAN = 192.168.1.0 / 24

DMZ = 192.168.2.0 / 24

Eine Cisco 1841 mit FE 0/0 und FE 0/1 (Standard)

Eine Netzwerkkarte für die 1841 mit 4 weiteren Ports (FE 0/1/0 bis FE 0/1/3)

Auf dem Netzwerkport FE 0/0 liegt die feste IP vom Provider (z.B. 1.2.3.4)

das interne Netzwerk 192.168.0.0 / 24 greift mit der Route 0.0.0.0 0.0.0.0 1.2.3.4 auf das Internet zu.

Jetzt möchte ich gerne das Netzwerk DMZ über die externe IP erreichbar machen und die DMZ zum Produktiv LAN per ACL (das klappt bereits) einschränken.

Das VPN Client Netzwerk soll ebenfalls per ACL kontrolliert ins Produktiv LAN geroutet werden.

Das Problem ist allerdings, dass DMZ und VPN eine eigene externe IP Adresse bekommen sollen (auf eine der übergebliebenen FE Interfaces).

Hoffentlich hab ich jetzt etwas transparenter beschrieben...

Das Routing aus dem Produktiv-Lan funktioniert, allerdings können alle anderen Interfaces ebenfalls das Produktiv-Lan und das Interface FE 0/0 erreichen.

Irgendwie stehe ich gedanklich vollkommen auf dem Schlauch

/Edit

Ich könnte ja auf den jeweiligen Interface den Zugriff auf das andere Netzwerk generell (bis auf die gewünschten Protokolle) verbieten!

Aber wie sage ich dem Interface 0/1/0 gehen über Interface 0/1 ins Netzwerk 192.168.0.0 ...?

Och ich Depp.... einfach statische Routen eintragen und den Rest erledigt das IOS!

Oder sehe ich das falsch?

Gruß Keksdieb

Mmmhhh, irgendwie machst du da wohl einen Denkfehler und/oder siehst den Wald vor lauter Bäumen nicht ?

Wo ist denn dein Problem du hast doch genug Interfaces am Router um das im Handumdrehen zu realisieren:

Die dazu korrespondierende Cisco Konfig sähe dann ungefähr so aus:

service timestamps log datetime localtime

!

hostname router

!

username Dialin password Geheim

clock timezone MET 1

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ip domain-name keksdieb.de

ip name-server 8.8.8.8

ip dhcp excluded-address 192.168.0.1 192.168.0.199

ip dhcp excluded-address 192.168.0.250 192.168.0.254

!

ip dhcp keksdieb

network 192.168.0.0 255.255.255.0

domain-name keksdieb.local

dns-server 8.8.8.8 1.2.3.4

default-router 192.168.0.254

lease 0 3

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

interface FastEthernet0/0

description Provider vom Keksdieb

ip address 1.2.3.4 255.255.255.252

ip nat outside

no cdp enable

!

interface FastEthernet0/1

description DMZ vom Keksdieb

ip address 172.16.1.254 255.255.255.0

ip nat inside

!

interface FastEthernet0/1/0

description Lokales LAN vom Keksdieb

ip address 192.168.0.254 255.255.255.0

ip nat inside

!

interface Virtual-Template1

description PPTP Dialin Interface fuer Keksdiebs VPN

ip address 192.168.1.0 255.255.255.0

no keepalive

peer default ip address pool pptp-dialin

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

!

ip local pool pptp-dialin 192.168.1.1 192.168.1.100

ip nat inside source static tcp 172.16.1.200 80 1.2.3.4 80 extendable

ip nat inside source list 103 interface FastEthernet 0/0 overload

ip route 0.0.0.0 0.0.0.0 1.2.3.5

no ip http server

!

access-list 103 permit ip 192.168.0.0 0.0.0.255 any

!

ntp server 131.188.3.223

end

Statische Routen sind völliger Unsinn, denn dein Router kennt doch alle IP Netze die an ihm dran sind. Das einzige was du benötigst ist einen Default Route Richtung Provider die du ja vermutlich schon hast.

Du musst dem Router also nicht sagen das er zum lokalen LAN via 0/1/0 gehen muss, denn der ist so intelligent das er das anhand der Zieladresse im Paket sofort selber weiss ! Dafür ist er ja ein Router !

Das o.a. Beispiel geht von einer DMZ mit RFC 1918 IP Adressen aus, deshalb auch das Beispiel wie du z.B. einen Webserver in der DMZ (172.16.1.200) mit einem static NAT Eintrag von außen erreichen kannst. Sollte deine DMZ aus öffentlichen IP Adressen bestehen, entfällt das static NAT Statement natürlich logischerweise ! Ebenso das NAT Statement auf dem DMZ Interface selber.

Im o.a. Beispiel sind jetzt allerdings keine ACLs für die DMZ und das VPN (hier im Beispiel PPTP Dialin für Win, Apple, iPhone usw. mit Standard Onboard Clients) mit berücksichtigt !

Den Zugriff der einzelnen Interfaces untereinader regelst du ausschliesslich über Acces Listen, den. Routen zwischen allen Interfaces kann der Router ja schon alleine wie du ja selber treffend bemerkst.

Bei der VPN Adresswahl hast du vermutlich ein paar Haschkekse zuviel gegessen, denn deine Adresswahl fürs VPN ist nicht gerade besonders intelligent. Wird dir auch sicher selber schnell bewusst wenn du DAS hier einmal genau durchliest:

VPNs einrichten mit PPTP

Wo also ist denn nun genau dein Problem ??

Wo ist denn dein Problem du hast doch genug Interfaces am Router um das im Handumdrehen zu realisieren:

- Provider an Interface FE 0/0

- DMZ an Interface FE 0/1

- Produktiv LAN an Interface FE 0/1/0

- VPN LAN an virtuelles Template Interface

Die dazu korrespondierende Cisco Konfig sähe dann ungefähr so aus:

service timestamps log datetime localtime

!

hostname router

!

username Dialin password Geheim

clock timezone MET 1

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ip domain-name keksdieb.de

ip name-server 8.8.8.8

ip dhcp excluded-address 192.168.0.1 192.168.0.199

ip dhcp excluded-address 192.168.0.250 192.168.0.254

!

ip dhcp keksdieb

network 192.168.0.0 255.255.255.0

domain-name keksdieb.local

dns-server 8.8.8.8 1.2.3.4

default-router 192.168.0.254

lease 0 3

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

interface FastEthernet0/0

description Provider vom Keksdieb

ip address 1.2.3.4 255.255.255.252

ip nat outside

no cdp enable

!

interface FastEthernet0/1

description DMZ vom Keksdieb

ip address 172.16.1.254 255.255.255.0

ip nat inside

!

interface FastEthernet0/1/0

description Lokales LAN vom Keksdieb

ip address 192.168.0.254 255.255.255.0

ip nat inside

!

interface Virtual-Template1

description PPTP Dialin Interface fuer Keksdiebs VPN

ip address 192.168.1.0 255.255.255.0

no keepalive

peer default ip address pool pptp-dialin

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

!

ip local pool pptp-dialin 192.168.1.1 192.168.1.100

ip nat inside source static tcp 172.16.1.200 80 1.2.3.4 80 extendable

ip nat inside source list 103 interface FastEthernet 0/0 overload

ip route 0.0.0.0 0.0.0.0 1.2.3.5

no ip http server

!

access-list 103 permit ip 192.168.0.0 0.0.0.255 any

!

ntp server 131.188.3.223

end

Statische Routen sind völliger Unsinn, denn dein Router kennt doch alle IP Netze die an ihm dran sind. Das einzige was du benötigst ist einen Default Route Richtung Provider die du ja vermutlich schon hast.

Du musst dem Router also nicht sagen das er zum lokalen LAN via 0/1/0 gehen muss, denn der ist so intelligent das er das anhand der Zieladresse im Paket sofort selber weiss ! Dafür ist er ja ein Router !

Das o.a. Beispiel geht von einer DMZ mit RFC 1918 IP Adressen aus, deshalb auch das Beispiel wie du z.B. einen Webserver in der DMZ (172.16.1.200) mit einem static NAT Eintrag von außen erreichen kannst. Sollte deine DMZ aus öffentlichen IP Adressen bestehen, entfällt das static NAT Statement natürlich logischerweise ! Ebenso das NAT Statement auf dem DMZ Interface selber.

Im o.a. Beispiel sind jetzt allerdings keine ACLs für die DMZ und das VPN (hier im Beispiel PPTP Dialin für Win, Apple, iPhone usw. mit Standard Onboard Clients) mit berücksichtigt !

Den Zugriff der einzelnen Interfaces untereinader regelst du ausschliesslich über Acces Listen, den. Routen zwischen allen Interfaces kann der Router ja schon alleine wie du ja selber treffend bemerkst.

Bei der VPN Adresswahl hast du vermutlich ein paar Haschkekse zuviel gegessen, denn deine Adresswahl fürs VPN ist nicht gerade besonders intelligent. Wird dir auch sicher selber schnell bewusst wenn du DAS hier einmal genau durchliest:

VPNs einrichten mit PPTP

Wo also ist denn nun genau dein Problem ??