Statischer Route für OpenVPN auf pfSense

Hallo,

ich habe jetzt anhand dieses Threads OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

eine OpenVPN-Verbindung aufgebaut. Hier ist der Log des Clients:

Fri Oct 28 18:49:10 2011 OpenVPN 2.2.0 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] [IPv6 payload 20110521-1 (2.2.0)] built on May 21 2011

Fri Oct 28 18:49:10 2011 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA. OpenVPN 2.0-beta16 and earlier used 5000 as the default port.

Fri Oct 28 18:49:10 2011 WARNING: Make sure you understand the semantics of --tls-remote before using it (see the man page).

Fri Oct 28 18:49:10 2011 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Fri Oct 28 18:49:10 2011 Control Channel Authentication: using 'pfsense-udp-1194-tls.key' as a OpenVPN static key file

Fri Oct 28 18:49:10 2011 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:10 2011 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:10 2011 LZO compression initialized

Fri Oct 28 18:49:10 2011 Control Channel MTU parms [ L:1558 D:166 EF:66 EB:0 ET:0 EL:0 ]

Fri Oct 28 18:49:10 2011 Socket Buffers: R=[8192->8192] S=[8192->8192]

Fri Oct 28 18:49:10 2011 Data Channel MTU parms [ L:1558 D:1450 EF:58 EB:135 ET:0 EL:0 AF:3/1 ]

Fri Oct 28 18:49:10 2011 Local Options hash (VER=V4): '272f1b58'

Fri Oct 28 18:49:10 2011 Expected Remote Options hash (VER=V4): 'a2e63101'

Fri Oct 28 18:49:10 2011 UDPv4 link local (bound): [undef]:1194

Fri Oct 28 18:49:10 2011 UDPv4 link remote: xxxxxxxxxxxxxx:1194

Fri Oct 28 18:49:10 2011 TLS: Initial packet from xxxxxxxxxxxxxx:1194, sid=xxxxxxxxxxxxx

Fri Oct 28 18:49:10 2011 VERIFY OK: depth=1, /C=DE/ST=Deutschland/L=xxxxxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:10 2011 VERIFY X509NAME OK: /C=DE/ST=Deutschland/L=xxxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:10 2011 VERIFY OK: depth=0, /C=DE/ST=Deutschland/L=xxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:11 2011 Data Channel Encrypt: Cipher 'AES-128-CBC' initialized with 128 bit key

Fri Oct 28 18:49:11 2011 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:11 2011 Data Channel Decrypt: Cipher 'AES-128-CBC' initialized with 128 bit key

Fri Oct 28 18:49:11 2011 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:11 2011 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSA

Fri Oct 28 18:49:11 2011 [internal-ca] Peer Connection Initiated with xxxxxxxxxxxxxxxxx:1194

Fri Oct 28 18:49:13 2011 SENT CONTROL [internal-ca]: 'PUSH_REQUEST' (status=1)

Fri Oct 28 18:49:13 2011 PUSH: Received control message: 'PUSH_REPLY,route 10.1.1.0 255.255.255.0,route 172.16.0.1,topology net30,ping 10,ping-restart 60,ifconfig 172.16.0.6 172.16.0.5'

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: timers and/or timeouts modified

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: --ifconfig/up options modified

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: route options modified

Fri Oct 28 18:49:13 2011 ROUTE default_gateway=xxxxxxxxxxxxxxxx --> hier stand meine externe IP-Adresse!

Fri Oct 28 18:49:13 2011 do_ifconfig, tt->ipv6=0, tt->did_ifconfig_ipv6_setup=0

Fri Oct 28 18:49:13 2011 open_tun, tt->ipv6=0

Fri Oct 28 18:49:13 2011 TAP-WIN32 device [LAN-Verbindung 9] opened: \\.\Global\{F14C7A5C-2979-4FC2-9C28-DC21F003B2DC}.tap

Fri Oct 28 18:49:13 2011 TAP-Win32 Driver Version 9.8

Fri Oct 28 18:49:13 2011 TAP-Win32 MTU=1500

Fri Oct 28 18:49:13 2011 Notified TAP-Win32 driver to set a DHCP IP/netmask of 172.16.0.6/255.255.255.252 on interface {F14C7A5C-2979-4FC2-9C28-DC21F003B2DC} [DHCP-serv: 172.16.0.5, lease-time: 31536000]

Fri Oct 28 18:49:13 2011 Successful ARP Flush on interface [44] {F14C7A5C-2979-4FC2-9C28-DC21F003B2DC}

Fri Oct 28 18:49:18 2011 TEST ROUTES: 2/2 succeeded len=2 ret=1 a=0 u/d=up

Fri Oct 28 18:49:18 2011 C:\WINDOWS\system32\route.exe ADD 10.1.1.0 MASK 255.255.255.0 172.16.0.5

Fri Oct 28 18:49:18 2011 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=30 and dwForwardType=4

Fri Oct 28 18:49:18 2011 Route addition via IPAPI succeeded [adaptive]

Fri Oct 28 18:49:18 2011 C:\WINDOWS\system32\route.exe ADD 172.16.0.1 MASK 255.255.255.255 172.16.0.5

Fri Oct 28 18:49:18 2011 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=30 and dwForwardType=4

Fri Oct 28 18:49:18 2011 Route addition via IPAPI succeeded [adaptive]

Fri Oct 28 18:49:18 2011 Initialization Sequence Completed

Ich erreichen aus meinem lokalen Netz (192.168.1) über (172.16.1) das Remote-Lan (10.1.1). Ich kann auch die GUI von pfSense aufrufen über 10.1.1.250.

Ich erreiche aber keinen anderen Klient im Remote-LAN.

Anhand dieses Threads OpenVPN-Problem DHCP geht, PING nicht (siehe unten!)

würde ich denken, dass ein statischer Route fehlt. Bei pfSense dürfte man so etwas nicht erstellen:

"Note: Do not enter static routes for networks assigned on any interface of this firewall. Static routes are only used for networks reachable via a different router, and not reachable via your default gateway.

" (Siehe System / Static Routes) Ich habe außerdem die IP des Remote-Netzes beim Erstellen des OpenVPN-Servers festgelegt. Es sollte also reichen.

Hat jemand eine Idee was nocht fehlt.

Danke für die Hilfe.

Gr. I.

ich habe jetzt anhand dieses Threads OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

eine OpenVPN-Verbindung aufgebaut. Hier ist der Log des Clients:

Fri Oct 28 18:49:10 2011 OpenVPN 2.2.0 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] [IPv6 payload 20110521-1 (2.2.0)] built on May 21 2011

Fri Oct 28 18:49:10 2011 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA. OpenVPN 2.0-beta16 and earlier used 5000 as the default port.

Fri Oct 28 18:49:10 2011 WARNING: Make sure you understand the semantics of --tls-remote before using it (see the man page).

Fri Oct 28 18:49:10 2011 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Fri Oct 28 18:49:10 2011 Control Channel Authentication: using 'pfsense-udp-1194-tls.key' as a OpenVPN static key file

Fri Oct 28 18:49:10 2011 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:10 2011 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:10 2011 LZO compression initialized

Fri Oct 28 18:49:10 2011 Control Channel MTU parms [ L:1558 D:166 EF:66 EB:0 ET:0 EL:0 ]

Fri Oct 28 18:49:10 2011 Socket Buffers: R=[8192->8192] S=[8192->8192]

Fri Oct 28 18:49:10 2011 Data Channel MTU parms [ L:1558 D:1450 EF:58 EB:135 ET:0 EL:0 AF:3/1 ]

Fri Oct 28 18:49:10 2011 Local Options hash (VER=V4): '272f1b58'

Fri Oct 28 18:49:10 2011 Expected Remote Options hash (VER=V4): 'a2e63101'

Fri Oct 28 18:49:10 2011 UDPv4 link local (bound): [undef]:1194

Fri Oct 28 18:49:10 2011 UDPv4 link remote: xxxxxxxxxxxxxx:1194

Fri Oct 28 18:49:10 2011 TLS: Initial packet from xxxxxxxxxxxxxx:1194, sid=xxxxxxxxxxxxx

Fri Oct 28 18:49:10 2011 VERIFY OK: depth=1, /C=DE/ST=Deutschland/L=xxxxxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:10 2011 VERIFY X509NAME OK: /C=DE/ST=Deutschland/L=xxxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:10 2011 VERIFY OK: depth=0, /C=DE/ST=Deutschland/L=xxxxxxxxx/O=xxxxxxxxxxxxxxx=xxxxxxxxxxxxxxxxxxxxxxxxx/CN=internal-ca

Fri Oct 28 18:49:11 2011 Data Channel Encrypt: Cipher 'AES-128-CBC' initialized with 128 bit key

Fri Oct 28 18:49:11 2011 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:11 2011 Data Channel Decrypt: Cipher 'AES-128-CBC' initialized with 128 bit key

Fri Oct 28 18:49:11 2011 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Oct 28 18:49:11 2011 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSA

Fri Oct 28 18:49:11 2011 [internal-ca] Peer Connection Initiated with xxxxxxxxxxxxxxxxx:1194

Fri Oct 28 18:49:13 2011 SENT CONTROL [internal-ca]: 'PUSH_REQUEST' (status=1)

Fri Oct 28 18:49:13 2011 PUSH: Received control message: 'PUSH_REPLY,route 10.1.1.0 255.255.255.0,route 172.16.0.1,topology net30,ping 10,ping-restart 60,ifconfig 172.16.0.6 172.16.0.5'

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: timers and/or timeouts modified

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: --ifconfig/up options modified

Fri Oct 28 18:49:13 2011 OPTIONS IMPORT: route options modified

Fri Oct 28 18:49:13 2011 ROUTE default_gateway=xxxxxxxxxxxxxxxx --> hier stand meine externe IP-Adresse!

Fri Oct 28 18:49:13 2011 do_ifconfig, tt->ipv6=0, tt->did_ifconfig_ipv6_setup=0

Fri Oct 28 18:49:13 2011 open_tun, tt->ipv6=0

Fri Oct 28 18:49:13 2011 TAP-WIN32 device [LAN-Verbindung 9] opened: \\.\Global\{F14C7A5C-2979-4FC2-9C28-DC21F003B2DC}.tap

Fri Oct 28 18:49:13 2011 TAP-Win32 Driver Version 9.8

Fri Oct 28 18:49:13 2011 TAP-Win32 MTU=1500

Fri Oct 28 18:49:13 2011 Notified TAP-Win32 driver to set a DHCP IP/netmask of 172.16.0.6/255.255.255.252 on interface {F14C7A5C-2979-4FC2-9C28-DC21F003B2DC} [DHCP-serv: 172.16.0.5, lease-time: 31536000]

Fri Oct 28 18:49:13 2011 Successful ARP Flush on interface [44] {F14C7A5C-2979-4FC2-9C28-DC21F003B2DC}

Fri Oct 28 18:49:18 2011 TEST ROUTES: 2/2 succeeded len=2 ret=1 a=0 u/d=up

Fri Oct 28 18:49:18 2011 C:\WINDOWS\system32\route.exe ADD 10.1.1.0 MASK 255.255.255.0 172.16.0.5

Fri Oct 28 18:49:18 2011 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=30 and dwForwardType=4

Fri Oct 28 18:49:18 2011 Route addition via IPAPI succeeded [adaptive]

Fri Oct 28 18:49:18 2011 C:\WINDOWS\system32\route.exe ADD 172.16.0.1 MASK 255.255.255.255 172.16.0.5

Fri Oct 28 18:49:18 2011 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=30 and dwForwardType=4

Fri Oct 28 18:49:18 2011 Route addition via IPAPI succeeded [adaptive]

Fri Oct 28 18:49:18 2011 Initialization Sequence Completed

Ich erreichen aus meinem lokalen Netz (192.168.1) über (172.16.1) das Remote-Lan (10.1.1). Ich kann auch die GUI von pfSense aufrufen über 10.1.1.250.

Ich erreiche aber keinen anderen Klient im Remote-LAN.

Anhand dieses Threads OpenVPN-Problem DHCP geht, PING nicht (siehe unten!)

würde ich denken, dass ein statischer Route fehlt. Bei pfSense dürfte man so etwas nicht erstellen:

"Note: Do not enter static routes for networks assigned on any interface of this firewall. Static routes are only used for networks reachable via a different router, and not reachable via your default gateway.

" (Siehe System / Static Routes) Ich habe außerdem die IP des Remote-Netzes beim Erstellen des OpenVPN-Servers festgelegt. Es sollte also reichen.

Hat jemand eine Idee was nocht fehlt.

Danke für die Hilfe.

Gr. I.

Please also mark the comments that contributed to the solution of the article

Content-Key: 175484

Url: https://administrator.de/contentid/175484

Printed on: April 25, 2024 at 13:04 o'clock

6 Comments

Latest comment

Typisches Indiz dafür das du vermutlich die Firewall Rule auf dem OpenVPN Port vergessen hast !?

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Du musst also insgesamt 2 Firewall regeln erstellen !

Einmal auf dem WAN Port. Das klappt ja bei dir... UND auf dem OpenVPn Port !

Zeigen die Default Gateways der Rechner im lokalen LAN auf die pfSense ?

Da du aus einem Fremdnetz kommt sind die lokalen Firewalls der Endgeräte im LAn entspr. angepasst ? Sonst immer von remote die LAN IP der pfSense anpingen..

Im Zweifelsfall immer ins Firewall Log sehen was geblockt ist.

Auf dem remoten Client checken mit "route print" ob die Routen richtig propagiert werden auf das OVPN Interface.

Traceroute und Pathping sind wie immer deine Freunde....

P.S.: Anonymisier besser den Output oben etwas mehr denn dort stehen Teile deiner Zertifikate die nicht jeder lesen muss !

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Du musst also insgesamt 2 Firewall regeln erstellen !

Einmal auf dem WAN Port. Das klappt ja bei dir... UND auf dem OpenVPn Port !

Zeigen die Default Gateways der Rechner im lokalen LAN auf die pfSense ?

Da du aus einem Fremdnetz kommt sind die lokalen Firewalls der Endgeräte im LAn entspr. angepasst ? Sonst immer von remote die LAN IP der pfSense anpingen..

Im Zweifelsfall immer ins Firewall Log sehen was geblockt ist.

Auf dem remoten Client checken mit "route print" ob die Routen richtig propagiert werden auf das OVPN Interface.

Traceroute und Pathping sind wie immer deine Freunde....

P.S.: Anonymisier besser den Output oben etwas mehr denn dort stehen Teile deiner Zertifikate die nicht jeder lesen muss !

Das ist ein immerwährender Klassiker hier... da solltest du mal die Suchfunktion benutzen !!

Die Netzwerkumgebung wird ohne Domain Controller über UDP Broadcasts im Netzwerk bekannt gemacht. (Name Service).

Wie jeder Netzwerker weiss forwardet ein Router per se aber keine UDP Broadcasts über seine IP Segmente.

Folglich kannst du also die Netzwerk Umgebung nicht "sehen".

Du kommst aber weiterhin problemlos auf die freigegebenen Shares mit Start --> Ausführen \\<ip-adresse>\<share> oder über den Winblows Datei Explorer mit Verbinden und indem du dort dann die IP Adresse des Rechners angibst der das Share freigibt.

Damit du nicht immer die IPs angeben musst kannst du dir die Hostnamen zu den IPs der Rechner und Drucker die die Shares oder Drucker freigeben auch statisch eintragen. So kannst du wieder mit den Namen arbeiten.

Wie das geht steht hier:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

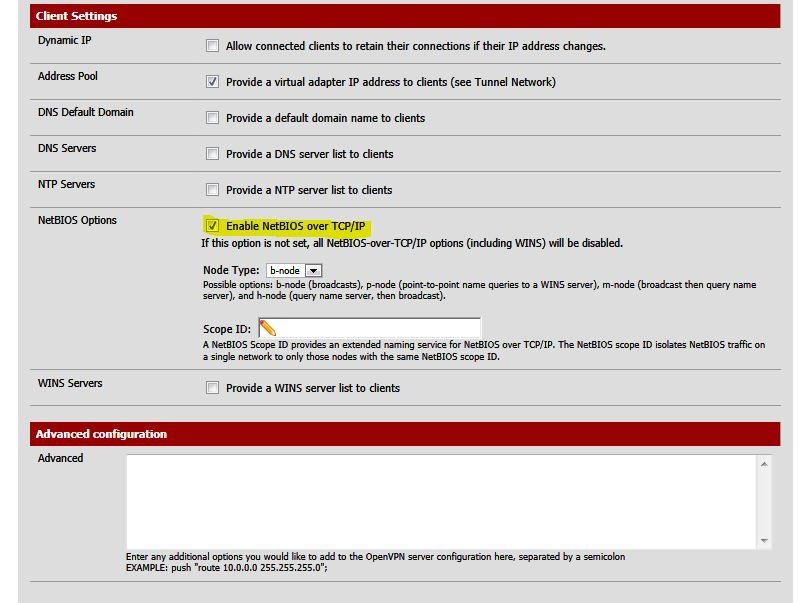

Noch eleganter kannst du das auch über die pfSense direkt lösen, denn in den erweiterten Einstellungen des VPN erlaubt sie auch NetBios Broadcasts (In den TCP NetBios Settings), funktioniert also als sog.UDP Helperund kann so die ungeliebten UDP Broadcasts auch über den VPN Tunnel übertragen.

Damit "siehst" du dann auch wieder die Netzwerkumgebung, hast aber den UDP Broadcast Overhead auf dem VPN Tunnel.

Wenn du damit leben kannst dann kannst du das auch so machen.

Such die die schönste Variante für dich aus !

Um weiteren Threads vorzubeugen: Denk daran bei den Rechnern die CIFS Shares oder Drucker freigeben die lokale Winblows Firewall im DienstDatei und Druckerfreigabe// auf das VPN IP Netz für den Zugriff freizugeben (Bereich) !

Die Netzwerkumgebung wird ohne Domain Controller über UDP Broadcasts im Netzwerk bekannt gemacht. (Name Service).

Wie jeder Netzwerker weiss forwardet ein Router per se aber keine UDP Broadcasts über seine IP Segmente.

Folglich kannst du also die Netzwerk Umgebung nicht "sehen".

Du kommst aber weiterhin problemlos auf die freigegebenen Shares mit Start --> Ausführen \\<ip-adresse>\<share> oder über den Winblows Datei Explorer mit Verbinden und indem du dort dann die IP Adresse des Rechners angibst der das Share freigibt.

Damit du nicht immer die IPs angeben musst kannst du dir die Hostnamen zu den IPs der Rechner und Drucker die die Shares oder Drucker freigeben auch statisch eintragen. So kannst du wieder mit den Namen arbeiten.

Wie das geht steht hier:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

Noch eleganter kannst du das auch über die pfSense direkt lösen, denn in den erweiterten Einstellungen des VPN erlaubt sie auch NetBios Broadcasts (In den TCP NetBios Settings), funktioniert also als sog.UDP Helperund kann so die ungeliebten UDP Broadcasts auch über den VPN Tunnel übertragen.

Damit "siehst" du dann auch wieder die Netzwerkumgebung, hast aber den UDP Broadcast Overhead auf dem VPN Tunnel.

Wenn du damit leben kannst dann kannst du das auch so machen.

Such die die schönste Variante für dich aus !

Um weiteren Threads vorzubeugen: Denk daran bei den Rechnern die CIFS Shares oder Drucker freigeben die lokale Winblows Firewall im DienstDatei und Druckerfreigabe// auf das VPN IP Netz für den Zugriff freizugeben (Bereich) !

Ja, Bingo ! Richtig. Langsam solltest du dein pfSense aber mal kennen !!

Damit sollte es klappen. Die "Scope" ID sollte freibeliben. Ggf. musst du mit den Node Typen etwas rumspielen aber der "b-node" sollte in einem reinen Broadcast Netz klappen.

Bedenke das es imemr etwas dauert bis die Umgebung sich "aufbaut" (Laut MS Knowledgebase kann es bis zu 40 Min. dauern)

Damit sollte es klappen. Die "Scope" ID sollte freibeliben. Ggf. musst du mit den Node Typen etwas rumspielen aber der "b-node" sollte in einem reinen Broadcast Netz klappen.

Bedenke das es imemr etwas dauert bis die Umgebung sich "aufbaut" (Laut MS Knowledgebase kann es bis zu 40 Min. dauern)