VLAN Konfiguration mit einem MikroTik RB750, von einem VLAN A in ein anderes Netz ohne VLAN kommunizieren

Guten Tag,

ich habe Problem und hoffe ihr wisst eine Möglichkeit, wie ich zum Ziel gelange.

Es geht um Netzwerk in dem es zwei VLANs gibt und ein Gerät, welches sich in keinem VLAN befindet.

Und nun möchte ich aus dem VLAN heraus den einzelnen PC anpingen.

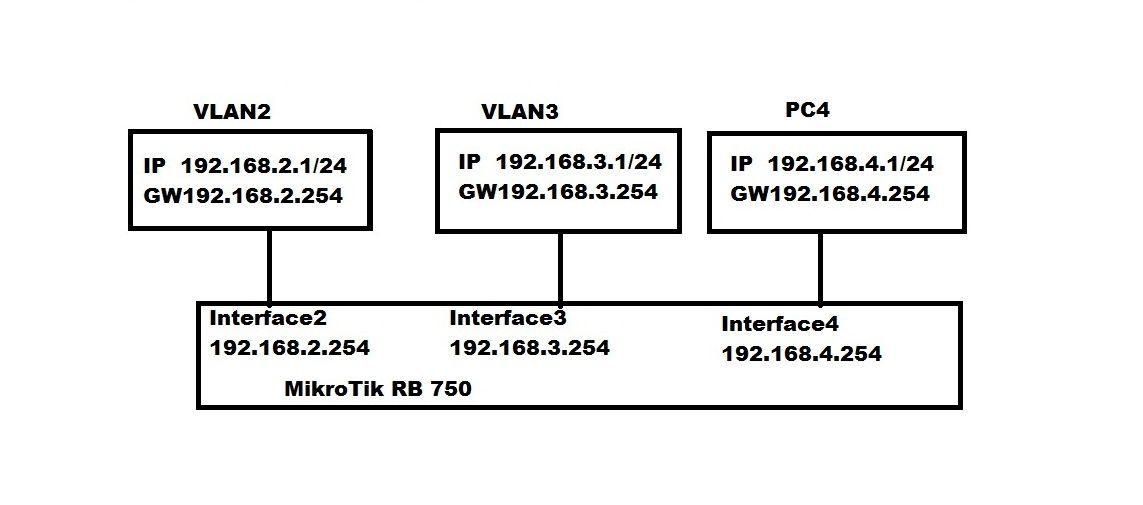

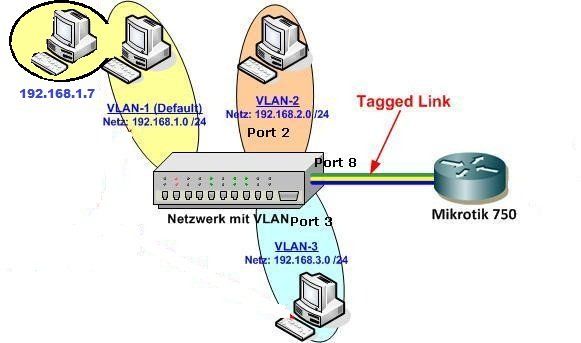

Das Netzwerk ist ein kleiner Testaufbau mit 3 PSs. PC2 hat die IP 192.168.2.1/24 mit dem GW 192.168.2.254, der PC3 hat die IP 192.168.3.1/24 mit dem GW 192.168.3.254 und der letzte PC4 hat die IP 192.168.4.1/24 mit dem GW 192.168.4.254.

PC2 befindet sich im VLAN2 und der PC3 befinden sich im VLAN3. Und der andere befindet sich in keinem vom Router gestellten VLAN. Ich glaube somit fällt er in das default VLAN1.

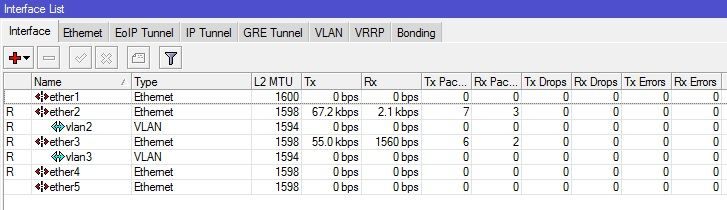

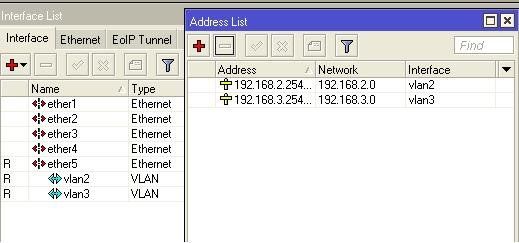

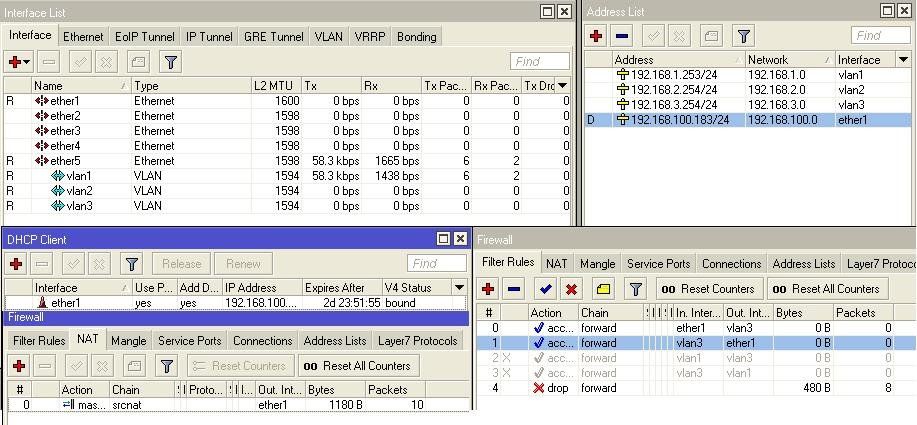

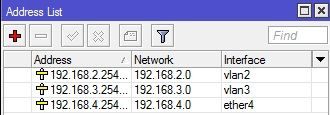

Das ganze versuche ich mit einem MikroTik RB 750. Dort habe ich unter Interfaces 2 VLANs erzeugt. An ether2>vlan2 ID 2 und an ether3>vlan3 mit der ID 3. Desweiteren habe ich unter IP/Addresses 3 IPs hinzugefügt.

Addresse: 192.168.2.254/24 Interface: VLAN2

Addresse: 192.168.3.254/24 Interface: VLAN3

Addresse: 192.168.4.254/24 Interface: ether4

Nun weiß ich nicht wie ich es schaffe, dass ich den PC4 anpingen kann.

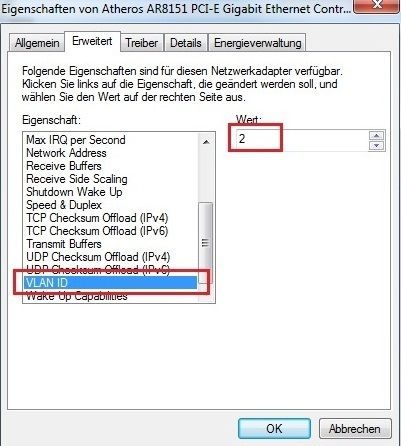

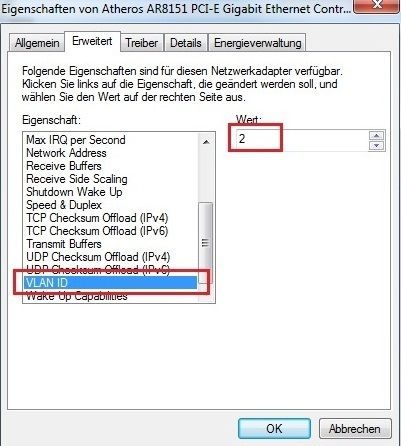

Herraus gefunden habe ich, dass wenn ich bei der Netzwerkkarte auf PC2 unter Eigenschaften/Erweitert die VLAN ID : 2 eintrage, ich den PC4 anpingen kann.

Nur bei dem PC3 gibt es die Einsteung nicht. So möchte ich das auch nich lösen, weil es außerhalb der Testanordnung Geräte gibt, die keine Möglichkeit für eine VLAN ID Einstellung haben.

Hat jemand eine Idee? Ich hoffe ich konnte meine Problem darlegen, so das man es versteht.

Das große Problem ist auch, dass ich mit dem PC2 den eigenen Port 192.168.2.254 nicht anpingen kann.

Ich habe versucht den Port ether2 als "add if missing" zu programmieren, aber das hat es auch nicht gebracht. Gibt der PC2 sein VLAN Tag nicht mit?

Muss ich mit Tabellen arbeiten arbeiten? Oder über diese Porteisntellung? "leave as is, always strip, add if missing" oder über VLAN-mode "fallback,disable,checke, secure"?

PC2 befindet sich im VLAN2 und der PC3 befinden sich im VLAN3. Und der andere befindet sich in keinem vom Router gestellten VLAN. Ich glaube somit fällt er in das default VLAN1.

Das ganze versuche ich mit einem MikroTik RB 750. Dort habe ich unter Interfaces 2 VLANs erzeugt. An ether2>vlan2 ID 2 und an ether3>vlan3 mit der ID 3. Desweiteren habe ich unter IP/Addresses 3 IPs hinzugefügt.

Addresse: 192.168.2.254/24 Interface: VLAN2

Addresse: 192.168.3.254/24 Interface: VLAN3

Addresse: 192.168.4.254/24 Interface: ether4

Nun weiß ich nicht wie ich es schaffe, dass ich den PC4 anpingen kann.

Herraus gefunden habe ich, dass wenn ich bei der Netzwerkkarte auf PC2 unter Eigenschaften/Erweitert die VLAN ID : 2 eintrage, ich den PC4 anpingen kann.

Nur bei dem PC3 gibt es die Einsteung nicht. So möchte ich das auch nich lösen, weil es außerhalb der Testanordnung Geräte gibt, die keine Möglichkeit für eine VLAN ID Einstellung haben.

Hat jemand eine Idee? Ich hoffe ich konnte meine Problem darlegen, so das man es versteht.

Das große Problem ist auch, dass ich mit dem PC2 den eigenen Port 192.168.2.254 nicht anpingen kann.

Ich habe versucht den Port ether2 als "add if missing" zu programmieren, aber das hat es auch nicht gebracht. Gibt der PC2 sein VLAN Tag nicht mit?

Muss ich mit Tabellen arbeiten arbeiten? Oder über diese Porteisntellung? "leave as is, always strip, add if missing" oder über VLAN-mode "fallback,disable,checke, secure"?

Please also mark the comments that contributed to the solution of the article

Content-Key: 177058

Url: https://administrator.de/contentid/177058

Printed on: April 25, 2024 at 19:04 o'clock

21 Comments

Latest comment

Guckst du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kapitel 5 --> "Mikrotik" !

Die VLAN ID auf dem PC einstellen zu wollen ist doch auch Blödsinn ! Du hast doch mit dem Mikrotik einen Router der zwischen den VLANs routet ? Was soll das also !

Lass allen PCs in ihren VLANs entweder die IPs vom Mikrotik zuteilen per DHCP oder mach das statisch.

Default Gateway IP der PCs zeit auf die jeweilige Mikrotik IP Adresse in dem VLAN

Fertisch..

Damit können sich dann alle erreichen.

Das o.a. Tutorial erklärt die Grundlagen !

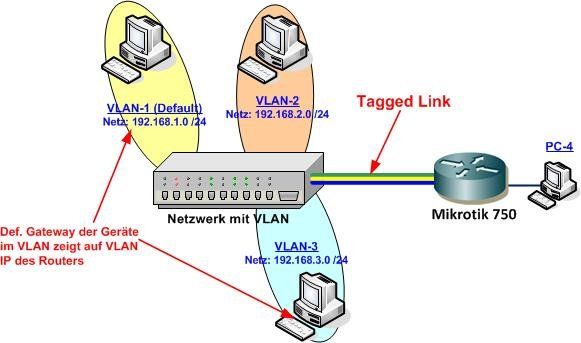

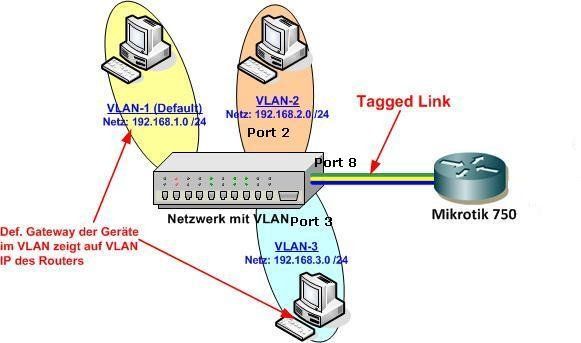

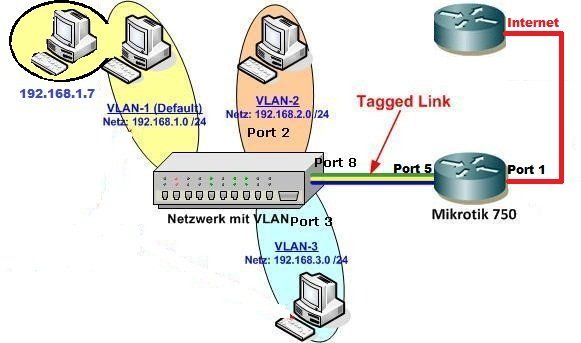

Vermutlich sieht dein Szenario so aus, oder ?:

Wenn du es ankoppeln willst an ein bestehendes Netzwerk dann bildest du einen tagged Uplink vom Netzwerk Switch und ziehst die beiden VLANs auf den Mikrotik und der Mikrotik muss dann die VLAN IPs für 2 und 3 bekommen. Ggf. DHCP wenn du DHCP machen willst.

Das ist der Fehler den Kollege dog unten richtigerweise anspricht. Wenn der Mikrotik mit einem VLAN Netz verbunden wird, dann sind alle VLANs auf einem einzigen Link tagged ! Oder du musst jedes Interface pro VLAN separat in jedes VLAN stecken.

Dann macht aber logischerweise eine VLAN Konfig keinerlei Sinn auf dem MT...logisch ! Da reichen dann einzelne Ports, IP drauf und gut iss....

Wenn der PC 4 nur ein Einzel PC ist und kein Netz, dann reicht es einen Port davon im Mikrotik zu nehmen und eine IP drauf zu setzen, fertig.

Bedenke das der Mikrotik eine default Konfig hat ab Werk mit 4 Switchports und einem WAN Port und aktiviertem NAT Routing (Standard DSL Router Konfig).

Diese Default Konfig muss vorher mit dem Kommando system reset-configuration skip-backup=yes no-default=yes im CLI (Telnet) oder WebGUI (WinBox, HTTP) gelöscht werden !

So mit der Default Konfig funktioniert dein Szenario natürlich nicht.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kapitel 5 --> "Mikrotik" !

Die VLAN ID auf dem PC einstellen zu wollen ist doch auch Blödsinn ! Du hast doch mit dem Mikrotik einen Router der zwischen den VLANs routet ? Was soll das also !

Lass allen PCs in ihren VLANs entweder die IPs vom Mikrotik zuteilen per DHCP oder mach das statisch.

Default Gateway IP der PCs zeit auf die jeweilige Mikrotik IP Adresse in dem VLAN

Fertisch..

Damit können sich dann alle erreichen.

Das o.a. Tutorial erklärt die Grundlagen !

Vermutlich sieht dein Szenario so aus, oder ?:

Wenn du es ankoppeln willst an ein bestehendes Netzwerk dann bildest du einen tagged Uplink vom Netzwerk Switch und ziehst die beiden VLANs auf den Mikrotik und der Mikrotik muss dann die VLAN IPs für 2 und 3 bekommen. Ggf. DHCP wenn du DHCP machen willst.

Das ist der Fehler den Kollege dog unten richtigerweise anspricht. Wenn der Mikrotik mit einem VLAN Netz verbunden wird, dann sind alle VLANs auf einem einzigen Link tagged ! Oder du musst jedes Interface pro VLAN separat in jedes VLAN stecken.

Dann macht aber logischerweise eine VLAN Konfig keinerlei Sinn auf dem MT...logisch ! Da reichen dann einzelne Ports, IP drauf und gut iss....

Wenn der PC 4 nur ein Einzel PC ist und kein Netz, dann reicht es einen Port davon im Mikrotik zu nehmen und eine IP drauf zu setzen, fertig.

Bedenke das der Mikrotik eine default Konfig hat ab Werk mit 4 Switchports und einem WAN Port und aktiviertem NAT Routing (Standard DSL Router Konfig).

Diese Default Konfig muss vorher mit dem Kommando system reset-configuration skip-backup=yes no-default=yes im CLI (Telnet) oder WebGUI (WinBox, HTTP) gelöscht werden !

So mit der Default Konfig funktioniert dein Szenario natürlich nicht.

Vorallem sind hier zwei getaggte VLANs auf seperaten Ports, das macht nur sehr selten Sinn und spricht eigentlich eher für ein Verständnisproblem beim VLAN-Aufbau.

Darum bitte mal den Aufbau genauer beschreiben.

Finger weg von den Switch-Einstellungen.

Das sind fortgeschrittene Optionen, die für einen normalen VLAN-Betrieb nicht notwendig sind.

Darum bitte mal den Aufbau genauer beschreiben.

Oder über diese Porteisntellung? "leave as is, always strip, add if missing" oder über VLAN-mode "fallback,disable,checke, secure"?

Finger weg von den Switch-Einstellungen.

Das sind fortgeschrittene Optionen, die für einen normalen VLAN-Betrieb nicht notwendig sind.

Also du willst lediglich, dass PC2 und PC3 nicht miteinander kommunizieren können.

Dafür bräuchtest du nicht mal Routing, sondern nur einen Switch mit Port Isolation.

Im Falle von MT müsstest du dafür eine Bridge anlegen, dort die 3 Ports hinzufügen und dann bei Port PC2 und PC3 jeweils bei Bridge-Horizon 101 eintragen.

Die IP-Adresse vom MT muss dann auf das Bridge-Interface.

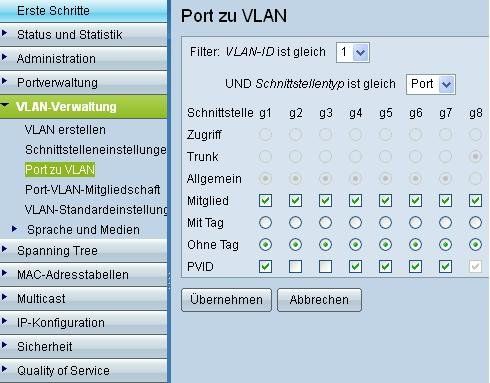

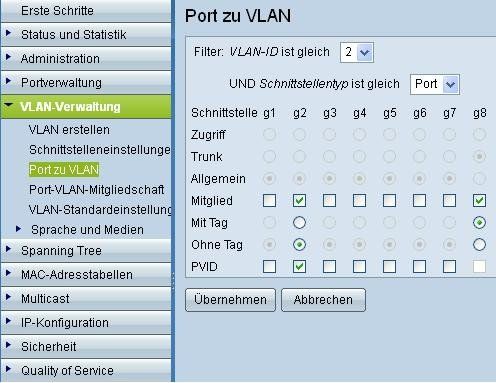

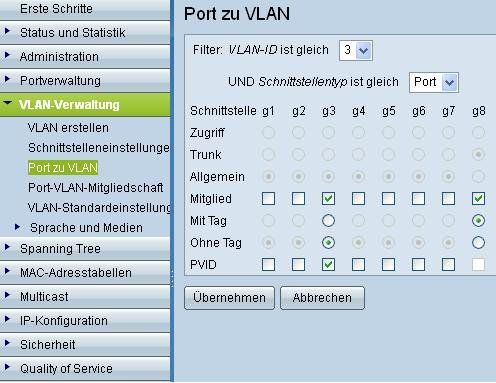

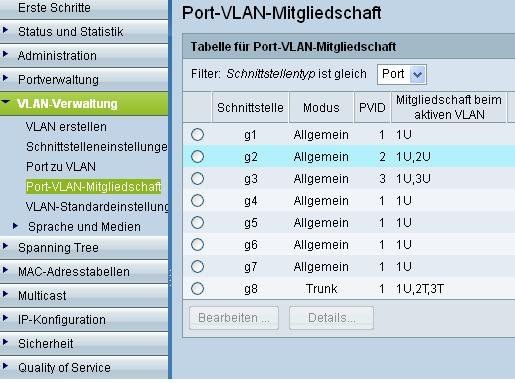

Damit dir VLANs überhaupt helfen brauchst du später einen VLAN-fähigen Switch, wie im Bild von aqui gezeigt.

Wenn die drei Netzwerke sowieso über physikalisch getrennte Switche laufen brauchst du auch keine VLANs.

Dann reden wir weiter.

Dafür bräuchtest du nicht mal Routing, sondern nur einen Switch mit Port Isolation.

Im Falle von MT müsstest du dafür eine Bridge anlegen, dort die 3 Ports hinzufügen und dann bei Port PC2 und PC3 jeweils bei Bridge-Horizon 101 eintragen.

Die IP-Adresse vom MT muss dann auf das Bridge-Interface.

Damit dir VLANs überhaupt helfen brauchst du später einen VLAN-fähigen Switch, wie im Bild von aqui gezeigt.

Wenn die drei Netzwerke sowieso über physikalisch getrennte Switche laufen brauchst du auch keine VLANs.

Dann reden wir weiter.

Aber nun habe ich noch eine Verständnissfrage. Bzw berichtige mich mal. Ich verstege es so, ...

Ja

Er leitet das Signal weiter, ohne dass ich diesen konfigurieren muss? Das ist nun mal die Tätigkeit eines Router?

Ja, die Aufgabe eines Routers ist es unterschiedliche Subnetze miteinander kommunizieren zu lassen.

und ohne den Router könnte der Cisco Switch SG 200-08 die Netze nicht verbinden?

Ja.

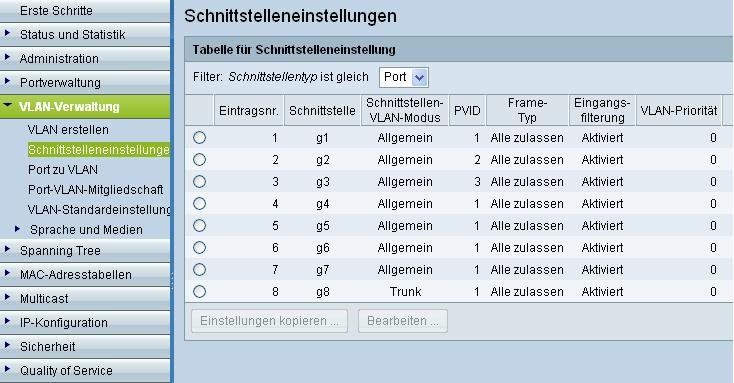

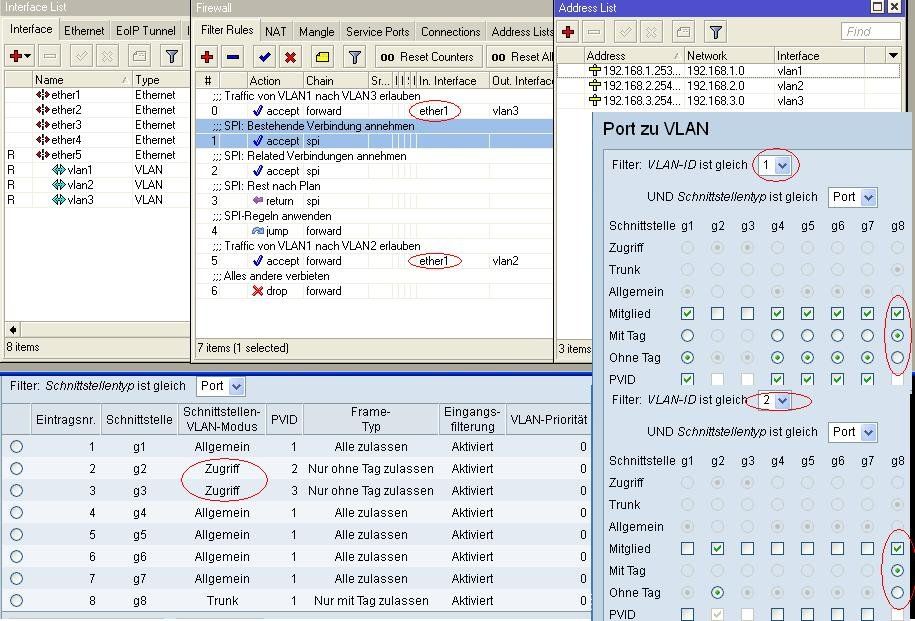

Du solltest aber noch bei Port g2,g3 den Typ auf Access ändern.

Ein Port kann niemals untagged in 2 VLANs sein.

Du musst dem Mikrotik auf ether5 noch eine IP geben für VLAN1.

Dann müssen sich alle VLANs erreichen können.

Dann kannst du in der Firewall den Traffic beschränken:

Dann müssen sich alle VLANs erreichen können.

Dann kannst du in der Firewall den Traffic beschränken:

/ip firewall filter

add action=accept chain=spi comment="SPI: Bestehende Verbindungen annehmen" connection-state=established

add action=accept chain=spi comment="SPI: Related Verbindungen annehmen" connection-state=related

add action=drop chain=spi comment="SPI: Ungueltiges droppen" connection-state=invalid

add action=return chain=spi comment="SPI: Rest nach Plan"

add action=jump chain=forward comment="SPI-Regeln anwenden" jump-target=spi

add chain=forward comment="Traffic von VLAN1 nach VLAN2 erlauben" in-interface=ether1 out-interface=vlan2 action=accept

add chain=forward comment="Traffic von VLAN1 nach VLAN3 erlauben" in-interface=ether1 out-interface=vlan3 action=accept

add chain=forward comment="Alles andere verbieten" action=drop warum du ether1 auf "In" hast. Sollte es nicht VLAN1 sein

Das VLAN mit der ID1 leitet man eigentlich nie tagged weiter, darum habe ich ether1 geschrieben.

Nimm lieber ein anderes als VLAN1 wenn du es tagged weiterleiten willst.

könntest du dann bitte näher auf die Konfiguration eingehn?

Deine Regeln sind in der falschen Reihenfolge, die Liste wird von oben nach unten abgearbeitet und muss so sortiert sein wie in meinem Beispiel.

Die SPI-Regeln muss man nicht verstehen, die ersparen nur ein paar andere Regeln und machen Dinge möglich die sonst nicht gehen.

Dazu müssen sie die ersten Regeln sein, die in einem echten Chain wie Input,Forward oder Output angewendet werden.

Erklärung dazu:

http://de.wikipedia.org/wiki/Stateful_Packet_Inspection

Sorry, ich habe nicht aufgepasst.

Für dein Szenario kannst du das SPI-Krams rauswerfen, das macht da keinen großen Unterschied.

Das mit dem VLAN würde ich noch ändern, das ist aber mehr eine Stilfrage.

VLAN1 ist z.B. bei mir das "Müll-VLAN". Jeder Port, den ich nicht benutze ist in VLAN1, aber niemals die Uplink-Ports.

Wenn sich also jemand einfach so ein an den Switch steckt hat er damit wenig Erfolg.

Für dein Szenario kannst du das SPI-Krams rauswerfen, das macht da keinen großen Unterschied.

Das mit dem VLAN würde ich noch ändern, das ist aber mehr eine Stilfrage.

VLAN1 ist z.B. bei mir das "Müll-VLAN". Jeder Port, den ich nicht benutze ist in VLAN1, aber niemals die Uplink-Ports.

Wenn sich also jemand einfach so ein an den Switch steckt hat er damit wenig Erfolg.

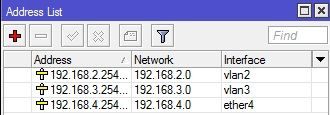

Meine Idee war, Kabel auf den Mikrotik auf Port 1 legen, dort noch die Konfig

Add. 192.168.100.1/24 Network 192.168.100.0 Interface Vlan100

Dann habe ich noch eine NAT eingerichtet mit

Action: massquerade Chain: srcnat Out.Interface: ether1

Add. 192.168.100.1/24 Network 192.168.100.0 Interface Vlan100

Dann habe ich noch eine NAT eingerichtet mit

Action: massquerade Chain: srcnat Out.Interface: ether1

Das VLAN ist überflüssig (auch auf dem Cisco).

Das Internet ist doch am Mikrotik schon an einem eigenen Port.

Sonst ist es richtig, aber du brauchst natürlich auch wieder 2 Firewall-Regelen, die den Internet-Zugriff erlauben.

Und du musst eine Default-Route anlegen. Alternativ könntest du für das Netz aber auch einfach den DHCP-Client bei Mikrotik aktivieren.

NAT übersetzt ein komplettes IP LAN Segment auf die IP Adresse des ausgehenden Interfaces. Das muss man machen wenn man z.B. auf ein öffentliches IP Netzwerk geht um seine IPs dahinter zu "verstecken".

Gleiches prinzip wie bei jedem DSL Heimrouter. Dort wird auch das lokale LAN auf die Provider IP am DSL Port übersetzt !!

Gleiches prinzip wie bei jedem DSL Heimrouter. Dort wird auch das lokale LAN auf die Provider IP am DSL Port übersetzt !!

add action=accept chain=forward disabled=no in-interface=ether3 out-interface=vlan1

Wieso ether3?

Ich stelle also nun fest, dass ich mit meinen Regeln in das andere Netz kommen, aber noch nicht das Internet abgreifen kann.

Das hat dann aber nichts mit den Regeln zu tun, die sind richtig.

Auf diesem Kabel liegt das Internet an

Kannst du auf dem RB750 Google etc. anpingen?

Was meinst du mit der Log Regel? Welche Pakete kann ich sehn?

Achte doch beim Aufrufen von Webseiten mal darauf, bei welcher Regel der Paketzähler hochzählt.

Wenn es die Drop-Regel ist musst du davor mal eine Log-Regel einfügen:

/ip firewall filter

add chain=forward action=log