WLAN auf Firmennetz aufsetzen im anderem IP Bereich

Hallo.

Ich möchte in einem Netzwerk ohne DHCP im Adressbereich 192.168.23.0 ein WLAN Router (192.168.23.100) einsetzen.

Die WLAN Clients sollen mittels DHCP mit IP-Adressen eines anderen IP-Bereichs (192.168.24.0) versorgt werden, um mögliche Konflikte zu vermeiden.

Diese WLAN Clients sollen auf das Internet und das Firmennetz zugreifen können.

Das Netz ist in einem Ladengeschäft und wird von dem Betreiber des Gebäudekomplex bereit gestellt. Allerdings ohne DHCP (nicht veränderbar).

Geht dies mit einem Vodafone easybox 803A oder einem Telekom Speedport W503A?

Wenn nicht, was braucht es, damit es überhaupt funktioniert.

Links, um mich selber einzulesen würde mir auch sehr gefallen.

Vielen Dank und Gruß,

Björn

Hier noch die schematische Aufteilung:

192.168.23.1 (Router, Internet)

|

|- 192.168.23.2 (Clients 1, static IP)

|

|- 192.168.23.3 (Clients 2, static IP)

|

|- 192.168.23.x (Clients x, static IP)

|

|- 192.168.23.100 (WLAN Router) -> DHCP (192.168.24.100 - 192.168.24.120)

Ich möchte in einem Netzwerk ohne DHCP im Adressbereich 192.168.23.0 ein WLAN Router (192.168.23.100) einsetzen.

Die WLAN Clients sollen mittels DHCP mit IP-Adressen eines anderen IP-Bereichs (192.168.24.0) versorgt werden, um mögliche Konflikte zu vermeiden.

Diese WLAN Clients sollen auf das Internet und das Firmennetz zugreifen können.

Das Netz ist in einem Ladengeschäft und wird von dem Betreiber des Gebäudekomplex bereit gestellt. Allerdings ohne DHCP (nicht veränderbar).

Geht dies mit einem Vodafone easybox 803A oder einem Telekom Speedport W503A?

Wenn nicht, was braucht es, damit es überhaupt funktioniert.

Links, um mich selber einzulesen würde mir auch sehr gefallen.

Vielen Dank und Gruß,

Björn

Hier noch die schematische Aufteilung:

192.168.23.1 (Router, Internet)

|

|- 192.168.23.2 (Clients 1, static IP)

|

|- 192.168.23.3 (Clients 2, static IP)

|

|- 192.168.23.x (Clients x, static IP)

|

|- 192.168.23.100 (WLAN Router) -> DHCP (192.168.24.100 - 192.168.24.120)

Please also mark the comments that contributed to the solution of the article

Content-Key: 179296

Url: https://administrator.de/contentid/179296

Printed on: April 20, 2024 at 04:04 o'clock

8 Comments

Latest comment

Man nehme einen WLAN-Router mit WAN-Interface, aber ohne integriertes Modem z.B. TP-Link TL-WR1043ND (ca. 50€), stöpsele in diesen das Netzwerkkabel in den WAN-Port. Nun konfiguriert man die WAN-Schnittstelle auf Statische IP (192.168.23.100) und konfiguriert als Gateway die IP 192.168.23.1. Im Router kann dann der DHCP-Adressbereich auf 192.168.24.x eingestellt werden. Bei dem TP-Link-Router können auch die Zugriffe vom WLAN auf das Firmennetz per Richtlinien verhindert werden. Der Zugriff vom Firmennetz auf die WLAN-Clients ist ja durch die Firewall (WAN-Seitig) des Routers gegeben.

Ob die obigen Geräte diese Konfiguration zulassen kann ich im Moment nicht sagen, da aber beide Modelle WAN-Seitig ein Modem integriert haben fallen diese für dieses vorhaben wahrscheinlich aus.

Grüße Uwe

Ob die obigen Geräte diese Konfiguration zulassen kann ich im Moment nicht sagen, da aber beide Modelle WAN-Seitig ein Modem integriert haben fallen diese für dieses vorhaben wahrscheinlich aus.

Grüße Uwe

Am sinnvollsten macht man das mit VLANs und einem ESSID fähigen Accesspoint.

Wie das genau geht beschreibt dir das Tutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Natürlich kann man das auch mit deinen Billigkomponenten oben machen wenn man diese über einen separaten Switch mitinander verbindet.

Wie man aus WLAN Routern einen Accesspoint macht beschreibt dir dieses Tutorial:

Kopplung von 2 Routern am DSL Port

Hier musst du natürlich dann das WLAN Netz wieder mit einem Router oder besser Firewall Router zusammenbringen, wenn die beiden Netze (dein WLAN und das Firmennetz)auf unterschiedlichen IP Netzen arbeiten und das Firmennetz den zentralen Internet Zugang zur Verfügung stellt !

Dafür bietet sich dann ein kleiner Firewall Router an wie z.B. dieser hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit lässt sich dann auch gleich ein WLAN für Besucher und Gäste realisieren:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ist das nicht gefordert reicht auch ein kleiner 30 Euro Router wie z.B. ein Mikrotik 750 um beide Netze zusammenzubringen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Sofern das WLAN einen völlig separaten Internet Zugang haben soll musst du dafür auch einen separaten Router verwenden...logisch !

Sinn macht das aber nicht. Da ist es dann besser den o.a. Firewall Router zu nehmen und damit das WLAN wasserdicht vom Firmennetz abzutrennen und einen gemeinsamen Internetzugang zu nutzen.

Dieses Konzept, was ja auch genau deinen Anforderungen oben entspricht, ist erheblich sinnvoller da einfacher zu warten und erheblich sicherer.

Mit dem kleinen o.a. Firewallrouter und deinen beiden Billigteilen im Accesspoint Betrieb bist du also bestens gerüstet das problemlos, unkompliziert, sicher und auch schnell umzusetzen !

Links zum Lesen hast du ja nun genug die man übrigens durch Nutzung der Suchfunktion hier auch lecht selber findet....

Wie das genau geht beschreibt dir das Tutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Natürlich kann man das auch mit deinen Billigkomponenten oben machen wenn man diese über einen separaten Switch mitinander verbindet.

Wie man aus WLAN Routern einen Accesspoint macht beschreibt dir dieses Tutorial:

Kopplung von 2 Routern am DSL Port

Hier musst du natürlich dann das WLAN Netz wieder mit einem Router oder besser Firewall Router zusammenbringen, wenn die beiden Netze (dein WLAN und das Firmennetz)auf unterschiedlichen IP Netzen arbeiten und das Firmennetz den zentralen Internet Zugang zur Verfügung stellt !

Dafür bietet sich dann ein kleiner Firewall Router an wie z.B. dieser hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit lässt sich dann auch gleich ein WLAN für Besucher und Gäste realisieren:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ist das nicht gefordert reicht auch ein kleiner 30 Euro Router wie z.B. ein Mikrotik 750 um beide Netze zusammenzubringen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Sofern das WLAN einen völlig separaten Internet Zugang haben soll musst du dafür auch einen separaten Router verwenden...logisch !

Sinn macht das aber nicht. Da ist es dann besser den o.a. Firewall Router zu nehmen und damit das WLAN wasserdicht vom Firmennetz abzutrennen und einen gemeinsamen Internetzugang zu nutzen.

Dieses Konzept, was ja auch genau deinen Anforderungen oben entspricht, ist erheblich sinnvoller da einfacher zu warten und erheblich sicherer.

Mit dem kleinen o.a. Firewallrouter und deinen beiden Billigteilen im Accesspoint Betrieb bist du also bestens gerüstet das problemlos, unkompliziert, sicher und auch schnell umzusetzen !

Links zum Lesen hast du ja nun genug die man übrigens durch Nutzung der Suchfunktion hier auch lecht selber findet....

Nein, das verstehst du nicht falsch, dein Weg ist schon richtig gedacht alledings hast du einen erheblichen Knackpunkt den dir auch ein VLAN Design nicht löst.

Die NetGear Gurke die das VPN hält ist vermutlich direkt im Firmensegment. Wie auch anders, denn sie hat als Billigprodukt keinerlei weitere IP Ports, d.h. du hast nur 2 einmal das DSL Internet und einmal das lokale Netz...Ende.

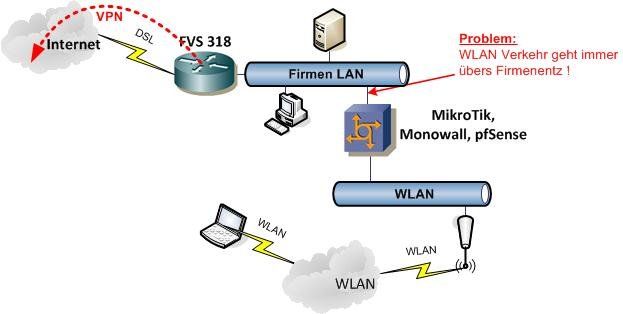

Dein Konstrukt wird also immer so enden:

D.h. in jedem Falle, egal wie du es drehst oder wendest, musst du immer über das Firmennetz mit deinem gesamten WLAN Verkehr, da dies der einzige Zugangspunkt zu der NetGear Gurke ist.

Du kannst also niemals die Verkehrsströme beider Netze sauber trennen. Da der WLAN Verkehr immer durch Firmennetz muss in so einem Konstrukt haben diese WLAN benutzer auch immer indirekt direkte Verbindung auf alle Endgeräte im Firmen Netzwerk.

Nicht wirklich ein sauberes Design und auch genau das du ja auch sinnvollerweise vermeiden willst.

Du benötigst also zwingend einen 3ten Netzwerk Port um Firmen Netz und WLAN wirklich sauber zu trennen. Das ist dann so mit der NetGear Gurke nicht lösbar.

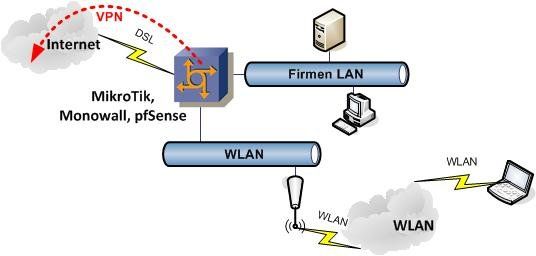

Es gibt aber dennoch eine einfache Lösung:

Ersetze einfach den FVS318 mit einem Gerät was das alles kann. Billigheimer NetGear supportet nur IPsec als VPN Protokoll, damit ist dann eine Lösung mit einer kleinen 3 Port Firewall ein Kinderspiel und sieht so aus:

Als Firewall bietet sich an:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Alle anderen Fabrikate die 3 Ports (oder mehr) haben aber auch !

Damit hast du alles in einem einzigen Gerät und kannst es zentral administrieren. Sogar noch zusätzlich mit einem Hotspot für WLAN Gäste wenn du willst mit der zusätzlichen VLAN Option.

Die Tutorials oben erklären dir das ja alles im Detail !

Die o.a. Firewall supportet IPsec VPN (siehe Links am Ende des Tutorials !) Damit ist die VPN Verbindung vom remoten Lager ganz einfach auf diese FW zu migrieren.

Dadurch das du nun 3 Ports hast in eine saubere Trennung des Traffics immer gewährleistet.

Mehr noch...wenn der Bedarf besteht könnte man sogar über detailierte FW regeln auch einzelnen WLAN Clients (Chef, Lagerverwalter mit iPhone usw.) mit entsprechender sicherer Authentisierung Zugriff aufs Firmen LAN oder Lager gewähren.

Alles das ist dann preiswert und sehr flexibel mit einem zentraliserten Gerät und damit wasserdicht möglich ! Technisch gesehen ist das die Ideallösung.

Die NetGear Gurke die das VPN hält ist vermutlich direkt im Firmensegment. Wie auch anders, denn sie hat als Billigprodukt keinerlei weitere IP Ports, d.h. du hast nur 2 einmal das DSL Internet und einmal das lokale Netz...Ende.

Dein Konstrukt wird also immer so enden:

D.h. in jedem Falle, egal wie du es drehst oder wendest, musst du immer über das Firmennetz mit deinem gesamten WLAN Verkehr, da dies der einzige Zugangspunkt zu der NetGear Gurke ist.

Du kannst also niemals die Verkehrsströme beider Netze sauber trennen. Da der WLAN Verkehr immer durch Firmennetz muss in so einem Konstrukt haben diese WLAN benutzer auch immer indirekt direkte Verbindung auf alle Endgeräte im Firmen Netzwerk.

Nicht wirklich ein sauberes Design und auch genau das du ja auch sinnvollerweise vermeiden willst.

Du benötigst also zwingend einen 3ten Netzwerk Port um Firmen Netz und WLAN wirklich sauber zu trennen. Das ist dann so mit der NetGear Gurke nicht lösbar.

Es gibt aber dennoch eine einfache Lösung:

Ersetze einfach den FVS318 mit einem Gerät was das alles kann. Billigheimer NetGear supportet nur IPsec als VPN Protokoll, damit ist dann eine Lösung mit einer kleinen 3 Port Firewall ein Kinderspiel und sieht so aus:

Als Firewall bietet sich an:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Alle anderen Fabrikate die 3 Ports (oder mehr) haben aber auch !

Damit hast du alles in einem einzigen Gerät und kannst es zentral administrieren. Sogar noch zusätzlich mit einem Hotspot für WLAN Gäste wenn du willst mit der zusätzlichen VLAN Option.

Die Tutorials oben erklären dir das ja alles im Detail !

Die o.a. Firewall supportet IPsec VPN (siehe Links am Ende des Tutorials !) Damit ist die VPN Verbindung vom remoten Lager ganz einfach auf diese FW zu migrieren.

Dadurch das du nun 3 Ports hast in eine saubere Trennung des Traffics immer gewährleistet.

Mehr noch...wenn der Bedarf besteht könnte man sogar über detailierte FW regeln auch einzelnen WLAN Clients (Chef, Lagerverwalter mit iPhone usw.) mit entsprechender sicherer Authentisierung Zugriff aufs Firmen LAN oder Lager gewähren.

Alles das ist dann preiswert und sehr flexibel mit einem zentraliserten Gerät und damit wasserdicht möglich ! Technisch gesehen ist das die Ideallösung.

Ja, das wäre eine möglichkeit wenn der VLAN Switch routen kann, also ein Layer 3 Switch ist. Dann musst du dort 3 VLANs generieren, Internet, Firma, WLAN.

Ins Internet Segment kommt der Router. Damit kannst du dann über Access Listen die Netze auf dem Switch abtrennen.

Solche Layer 3 VLAN Switches sind aber nicht ganz billig wie der TP-Link Schrott vom Händler um die Ecke... Zudem müssen sie eine Accesslisten Fähigkeit haben um den Zugriff der Netze zu trennen.

Ist die Frage ob du das investieren willst.

Machst du es nicht, dann hast du rein gar nichts gewonnen. Ein billiger VLAN Switch kann zwar die Segmente trennen, mehr aber auch nicht. Er kann nicht beide Segmente über eine Routing Funktion auf ein gemeinsames Internet Segment routen wo der Router drin ist ohne Traffic wieder über das Firmennetz zu schleifen.

Das hilft also nicht wirklich ohne Layer 3 Funktion auf dem Switch.

In jedem Fall bist du mit einem Firewall/Router wie oben besser, flexibler und auch preiswerter bedient. Allerdings in kleinem Rahmen.

Wenn die Installation größer ist dann macht so ein L3 VLAN Switch Sinn. HP hat sowas im Portfolio zu moderaten Preisen.

Wie gesagt ohne L3 Fähigkeit ist so ein VLAN Switch für deine Zwecke nicht zu gebrauchen !

Der Mikrotik 750G ist genau so ein kleiner L3 VLAN Switch. Der hat keinerlei Nachteile, den kannst du natürlich auch problemlos dafür verwenden...keine Frage.

(Die Malings sind Visio oder Omnigraffle wenn du einen Mac hast.)

Ins Internet Segment kommt der Router. Damit kannst du dann über Access Listen die Netze auf dem Switch abtrennen.

Solche Layer 3 VLAN Switches sind aber nicht ganz billig wie der TP-Link Schrott vom Händler um die Ecke... Zudem müssen sie eine Accesslisten Fähigkeit haben um den Zugriff der Netze zu trennen.

Ist die Frage ob du das investieren willst.

Machst du es nicht, dann hast du rein gar nichts gewonnen. Ein billiger VLAN Switch kann zwar die Segmente trennen, mehr aber auch nicht. Er kann nicht beide Segmente über eine Routing Funktion auf ein gemeinsames Internet Segment routen wo der Router drin ist ohne Traffic wieder über das Firmennetz zu schleifen.

Das hilft also nicht wirklich ohne Layer 3 Funktion auf dem Switch.

In jedem Fall bist du mit einem Firewall/Router wie oben besser, flexibler und auch preiswerter bedient. Allerdings in kleinem Rahmen.

Wenn die Installation größer ist dann macht so ein L3 VLAN Switch Sinn. HP hat sowas im Portfolio zu moderaten Preisen.

Wie gesagt ohne L3 Fähigkeit ist so ein VLAN Switch für deine Zwecke nicht zu gebrauchen !

Der Mikrotik 750G ist genau so ein kleiner L3 VLAN Switch. Der hat keinerlei Nachteile, den kannst du natürlich auch problemlos dafür verwenden...keine Frage.

(Die Malings sind Visio oder Omnigraffle wenn du einen Mac hast.)

Hi Björn,

OK, ja da hast du natürlich Recht. Die Kombination VLAN fähige Firewall mit VLAN L2 Switch ist natürlich absolut OK...keine Frage !

Sorry wenn das missverständlich war.

Der TP Link ist ein billiges Consumer Produkt, kann das aber problemlos erledigen.

Bei den Ciscos der preiswerten SF-200 oder SG-200 Serie machst du nichts falsch. Was aber nicht heissen soll das es mit TP-Link, NetGear und D-Link nicht auch geht.

Das o.a. #comment-toc3 Tutorial gibt dir ja einen kleinen Überblick !

Thema Mikrotik:

Ja natürlich kann der auch einen LAN zu LAN Kopplung. Hier am Beispiel IPsec:

http://gregsowell.com/?p=787

Geht aber auch mit PPTP und L2TP

Genauso kann der Mikrotik einen LAN zu LAN Tunnel mit einem Cisco, FritzBox und pfSense/Monowall aufbauen. Das ist alles Standard !

Auch kannst du parallel einen Lan zu Lan Kopplung machen und den Mikrotik als PPTP VPN Dialin benutzen um Smartphones, Windows, Mac, Linux gleich mit den onboard Clients zu verbinden.

Thema Router mit Radius:

Ja gibt es !

Der Buffalo WZR HP G300NH hat ein DD-WRT Image drauf und auch einen FreeRadius Server mit dem alles zusammen machbar ist.

Guckst du hier:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius (Menüpunkt: "Radius im Router integriert")

Generell geht das mit fast allen DD-WRT oder OpenWRT Systemen.

Firewall Router + VLAN Switch + ESSID (RADIUS) WLAN Router.

Richtig ! Damit bist du bestens gewappnet !!

Die o.a. Tutorials helfen dir das im Handumdrehen aufzubauen !

OK, ja da hast du natürlich Recht. Die Kombination VLAN fähige Firewall mit VLAN L2 Switch ist natürlich absolut OK...keine Frage !

Sorry wenn das missverständlich war.

Der TP Link ist ein billiges Consumer Produkt, kann das aber problemlos erledigen.

Bei den Ciscos der preiswerten SF-200 oder SG-200 Serie machst du nichts falsch. Was aber nicht heissen soll das es mit TP-Link, NetGear und D-Link nicht auch geht.

Das o.a. #comment-toc3 Tutorial gibt dir ja einen kleinen Überblick !

Thema Mikrotik:

Ja natürlich kann der auch einen LAN zu LAN Kopplung. Hier am Beispiel IPsec:

http://gregsowell.com/?p=787

Geht aber auch mit PPTP und L2TP

Genauso kann der Mikrotik einen LAN zu LAN Tunnel mit einem Cisco, FritzBox und pfSense/Monowall aufbauen. Das ist alles Standard !

Auch kannst du parallel einen Lan zu Lan Kopplung machen und den Mikrotik als PPTP VPN Dialin benutzen um Smartphones, Windows, Mac, Linux gleich mit den onboard Clients zu verbinden.

Thema Router mit Radius:

Ja gibt es !

Der Buffalo WZR HP G300NH hat ein DD-WRT Image drauf und auch einen FreeRadius Server mit dem alles zusammen machbar ist.

Guckst du hier:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius (Menüpunkt: "Radius im Router integriert")

Generell geht das mit fast allen DD-WRT oder OpenWRT Systemen.

Firewall Router + VLAN Switch + ESSID (RADIUS) WLAN Router.

Richtig ! Damit bist du bestens gewappnet !!

Die o.a. Tutorials helfen dir das im Handumdrehen aufzubauen !