Monowall, VLAN - DHCP Problem

Hallo,

ich arbeite gerade an eine Monowall / VLAN Projekt und hab noch ein kleines Problem.

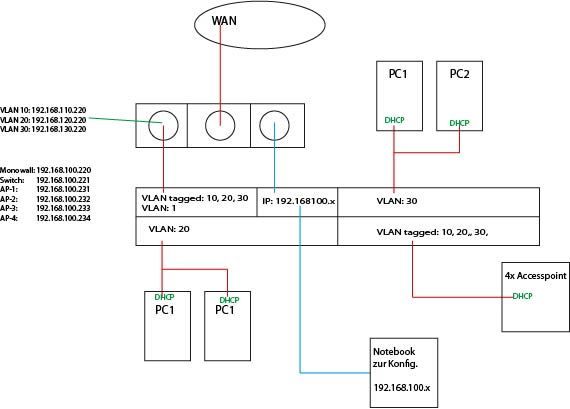

Der Aufbau ist folgender:

Monowall mit 3x VLANS (V10,V20,V30), 1x WAN, 1xLAN für Konfig

Cisco Switch SG200-26

4 Accesspoints mit 3 VLANS

2 PCs, angebunden an VLAN 20

2 PCs, angebunden an VLAN 30

Ich hab also am Cisco Switch und an der Mono die 3 Vlans eingerichtet.

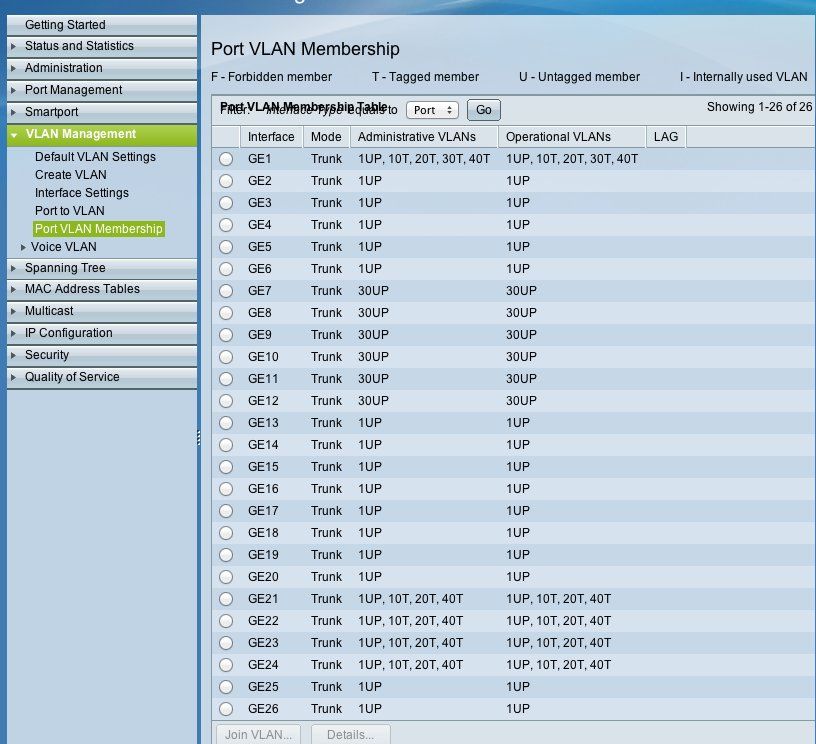

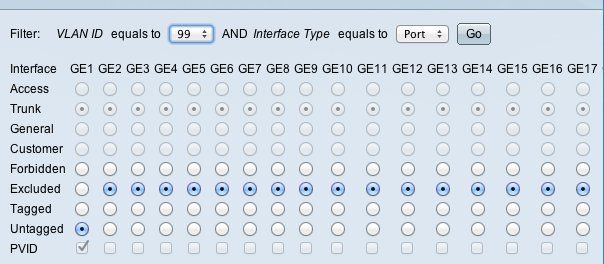

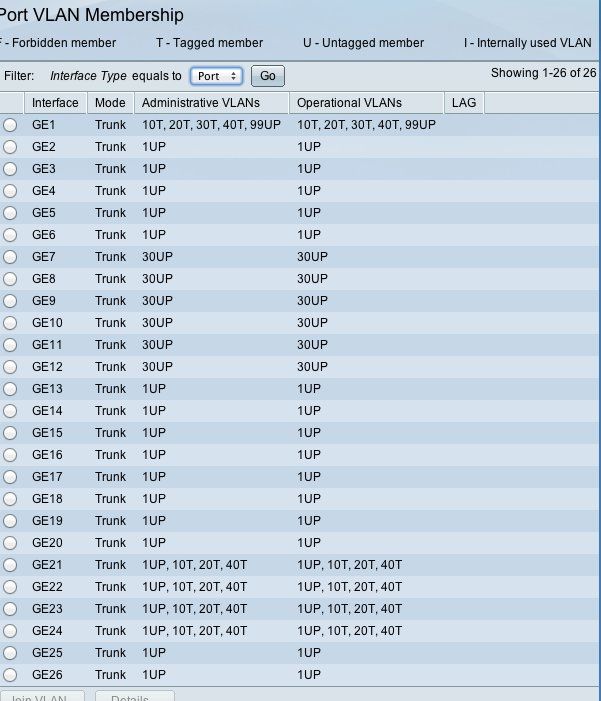

Am Cisco sind die Ports folgendermaßen eingerichtet:

P1 = v1, v20t, v30t, v40t (Port zur Monowall)

P13 = v20 (angeschlossener PC, Problem)

P14 = v20 (angeschlossener PC, Problem)

P19 = v30 (angeschlossener PC, Problem)

P20 = v30 (angeschlossener PC, Problem)

P21-24 = v20t, v30t, v40t (angeschlossen 4x Accesspoint)

Zur besseren Veranschaulichung habe ich die Topologie skizziert:

Nun zum Problem:

Die PCs die an P13,14,19 und 20 angeschlossen sind sind untagged am Cisco eingerichtet, doch leider bekommen Sie von der Mono keine IP über DHCP zugewiesen. Die Geräte die sich über die 4 Accesspoint einloggen bekommen allerdings IPs zugewiesen. Der einigste Unterschied ist meiner Meinung nach dass die APs tagged angeschossen sind und ich bei den Ports 13,14 etc. v1 auf fortbilden gesetzt habe.

Es muss doch möglich sein auch diesen an den Switch direkt anschlossen Geräte eine IP zuzuweisen. Hat Jemand ne Idee??

ich arbeite gerade an eine Monowall / VLAN Projekt und hab noch ein kleines Problem.

Der Aufbau ist folgender:

Monowall mit 3x VLANS (V10,V20,V30), 1x WAN, 1xLAN für Konfig

Cisco Switch SG200-26

4 Accesspoints mit 3 VLANS

2 PCs, angebunden an VLAN 20

2 PCs, angebunden an VLAN 30

Ich hab also am Cisco Switch und an der Mono die 3 Vlans eingerichtet.

Am Cisco sind die Ports folgendermaßen eingerichtet:

P1 = v1, v20t, v30t, v40t (Port zur Monowall)

P13 = v20 (angeschlossener PC, Problem)

P14 = v20 (angeschlossener PC, Problem)

P19 = v30 (angeschlossener PC, Problem)

P20 = v30 (angeschlossener PC, Problem)

P21-24 = v20t, v30t, v40t (angeschlossen 4x Accesspoint)

Zur besseren Veranschaulichung habe ich die Topologie skizziert:

Nun zum Problem:

Die PCs die an P13,14,19 und 20 angeschlossen sind sind untagged am Cisco eingerichtet, doch leider bekommen Sie von der Mono keine IP über DHCP zugewiesen. Die Geräte die sich über die 4 Accesspoint einloggen bekommen allerdings IPs zugewiesen. Der einigste Unterschied ist meiner Meinung nach dass die APs tagged angeschossen sind und ich bei den Ports 13,14 etc. v1 auf fortbilden gesetzt habe.

Es muss doch möglich sein auch diesen an den Switch direkt anschlossen Geräte eine IP zuzuweisen. Hat Jemand ne Idee??

Please also mark the comments that contributed to the solution of the article

Content-Key: 182728

Url: https://administrator.de/contentid/182728

Printed on: April 25, 2024 at 02:04 o'clock

10 Comments

Latest comment

Was ist "fortbilden" ?? ( v1 auf fortbilden gesetzt habe.) Da ist etwas unverständliches Kauderwelsch ?!

Leider hast du die Cisco Switchkonfig hier nicht gepostet was sehr hilfreich gewesen wäre...

Generell hast du ja alles richtig gemacht, was du ja an den unterschiedlichen sauber funktionierenden WLANs sehen kannst, die in ihren korrespondierenden VLANs ja dann die richtigen IPs bekommen.

Da stimmt also Switchkonfig und DHCP arbeitet auch (wir gehen jetzt mal davon aus das die DHCP Server auf der Monowall laufen und nicht auf dem Switch selber !?)

Die Switchports der PCs in VLAN 20 (13 und 14) müssen alle die folgende Port Konfig auf dem Cisco Switch haben:

switchport mode access

switchport access vlan 20

spanning-tree portfast

Analog dazu die Ports 19 und 20 im VLAN 30:

switchport mode access

switchport access vlan 30

spanning-tree portfast

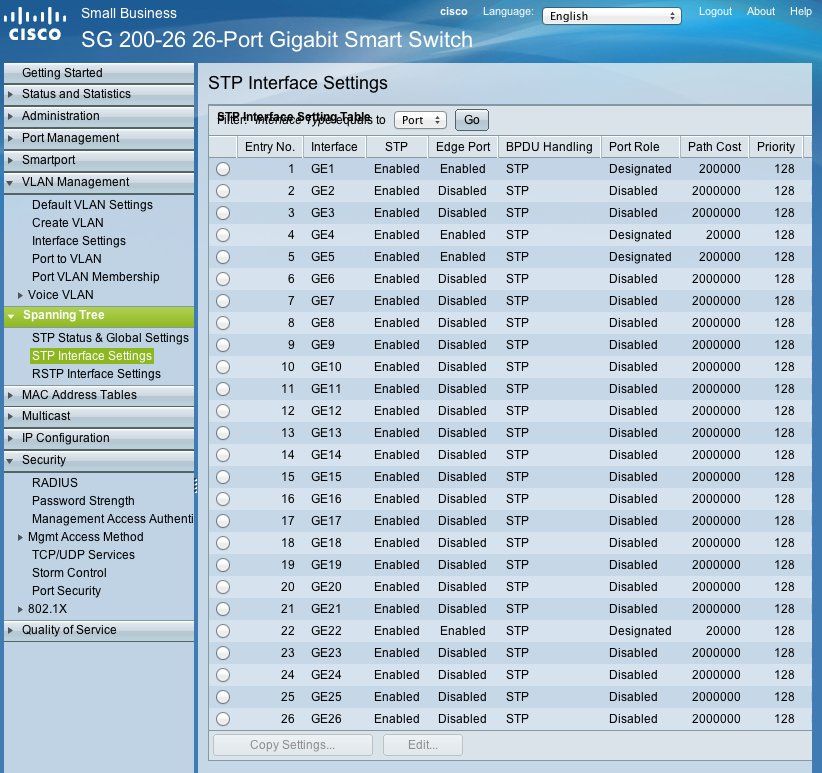

Gerade das letzte Kommando ist nicht ganz unwichtig, denn ohne portfast (sofern du einen IOS Switch hast) ist der Switchport ca. 40 Sekunden im Blocking Mode und ein Endgerät dort bekommt keine DHCP IP was dein Eindruck gibt das es nicht funktioniert.

Das solltest du also sicherstellen.

Noch eine Gefahr lauert die aber ursächlich nichts mit dem DHCP zu tun hat !

Bedenke das das der Traffic an deinen beiden LAN Ports (192.168.100.0 /24) und auch dem 2ten LAN Port (OPT-1) von den beiden Parent Interfaces, also den physischen Interfaces, immer untagged gesendet wird !

Wenn du diese jetzt jeweils ohne entsprechende Konfig auf einen gemeinsamen VLAN Switch steckst, sind beide Parent Interfaces über das Default VLAN (1) des Switches miteinander verbunden um Layer 2 (also bridged) was auch Sicherheitssicht sehr gefährlich ist !!

Einfach gesagt ist also das physische OPT1 Interface (Parent) 1 zu 1 mit deinem LAN Interface (Konfig) verbunden damit. Das gleiche also ob du ein Kabel von LAN zu OPT1 steckst oder diese Ports über einen Hub/Switch verbindest. Tödlich für eine Firewall aus Sicherheitssicht....

Wenn du einen IOS Cisco Switch hast solltest du das native (default) VLAN an diesem OPT1 Port also zwingend auf einen anderen Wert am Switch setzen, damit dieser Traffic auf dem Trunk mit den VLANs blockiert ist vom default VLAN.

Richte also ein Dummy VLAN z.B. 99 ein und sage an dem Trunkport am Switch der zu OPT1 verbindet "switchport native vlan 99" !

Damit wird der untagged Traffic am OPT1 Interface dann in das Dummy VLAN 99 gesendet und ist isoliert vom VLAN 1 und somit sind beide Interfaces wieder sauber getrennt wie es sein soll bei einer FW.

Auch wenn du auf dem OPT1 Parent Interface (untagged) nichts konfiguriert hast und nur auf den VLAN Child Interfaces dazu (10, 20 und 30) solltest du das immer machen zur Sicherheit !

Leider hast du die Cisco Switchkonfig hier nicht gepostet was sehr hilfreich gewesen wäre...

Generell hast du ja alles richtig gemacht, was du ja an den unterschiedlichen sauber funktionierenden WLANs sehen kannst, die in ihren korrespondierenden VLANs ja dann die richtigen IPs bekommen.

Da stimmt also Switchkonfig und DHCP arbeitet auch (wir gehen jetzt mal davon aus das die DHCP Server auf der Monowall laufen und nicht auf dem Switch selber !?)

Die Switchports der PCs in VLAN 20 (13 und 14) müssen alle die folgende Port Konfig auf dem Cisco Switch haben:

switchport mode access

switchport access vlan 20

spanning-tree portfast

Analog dazu die Ports 19 und 20 im VLAN 30:

switchport mode access

switchport access vlan 30

spanning-tree portfast

Gerade das letzte Kommando ist nicht ganz unwichtig, denn ohne portfast (sofern du einen IOS Switch hast) ist der Switchport ca. 40 Sekunden im Blocking Mode und ein Endgerät dort bekommt keine DHCP IP was dein Eindruck gibt das es nicht funktioniert.

Das solltest du also sicherstellen.

Noch eine Gefahr lauert die aber ursächlich nichts mit dem DHCP zu tun hat !

Bedenke das das der Traffic an deinen beiden LAN Ports (192.168.100.0 /24) und auch dem 2ten LAN Port (OPT-1) von den beiden Parent Interfaces, also den physischen Interfaces, immer untagged gesendet wird !

Wenn du diese jetzt jeweils ohne entsprechende Konfig auf einen gemeinsamen VLAN Switch steckst, sind beide Parent Interfaces über das Default VLAN (1) des Switches miteinander verbunden um Layer 2 (also bridged) was auch Sicherheitssicht sehr gefährlich ist !!

Einfach gesagt ist also das physische OPT1 Interface (Parent) 1 zu 1 mit deinem LAN Interface (Konfig) verbunden damit. Das gleiche also ob du ein Kabel von LAN zu OPT1 steckst oder diese Ports über einen Hub/Switch verbindest. Tödlich für eine Firewall aus Sicherheitssicht....

Wenn du einen IOS Cisco Switch hast solltest du das native (default) VLAN an diesem OPT1 Port also zwingend auf einen anderen Wert am Switch setzen, damit dieser Traffic auf dem Trunk mit den VLANs blockiert ist vom default VLAN.

Richte also ein Dummy VLAN z.B. 99 ein und sage an dem Trunkport am Switch der zu OPT1 verbindet "switchport native vlan 99" !

Damit wird der untagged Traffic am OPT1 Interface dann in das Dummy VLAN 99 gesendet und ist isoliert vom VLAN 1 und somit sind beide Interfaces wieder sauber getrennt wie es sein soll bei einer FW.

Auch wenn du auf dem OPT1 Parent Interface (untagged) nichts konfiguriert hast und nur auf den VLAN Child Interfaces dazu (10, 20 und 30) solltest du das immer machen zur Sicherheit !

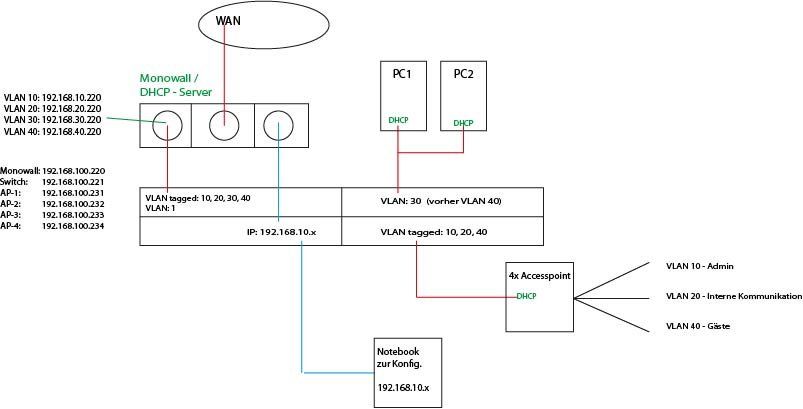

Du hast keinen IOS Switch, das sind die Cisco Catalyst Switches also deren "richtige" Switches. Aber egal das geht mit der Billigserie auch keinen Sorge...

Einen kleinen Fehler hast du gemacht:

Alle deine Access Ports an denen nur Endgeräte dran sind hast du weiterhin im Trunk Modus. Das solltest du in jedem Falle ändern in den "Access Mode", das machst du im Menü "Interface Settings". Trunk sind nur die Ports die auch die VLANs tagged übertragen sollen !

Das vorab...

Zum Default VLAN Problem:

Ich hatte da einen Denkfehler gemacht. Das Problem ist zwar faktisch existent betrifft dich aber logischerweise nicht, da dein LAN Port zum Konfigurieren gar kein Trunk ist also hier gar keine default VLANs anliegen.

Den LAN Port hast du vermutlich dediziert in VLAN 30 gesteckt und auch diesen Switch Port dann als Access Port (wichtig ! das darf KEIN Trunk sein deshalb, siehe Hinweis oben !) definiert.

Damit kann es zu der Verbindung der beiden Parent Interface gar nicht erst kommen, vergiss das also erstmal.

Relevant wäre es nur wenn du auch VLANs am LAN Port hättest und auch im Parent IP netz arbeiten würdest. bei dir nicht der Fall !

Also alles gut !

Wenn du nun die Ports entsprechend in den Access Modus änderst und ihnen die korrekten VLANs zuweisst sollte das sauber funktionieren mit dem DHCP !

Frage zum Schluss: Wo stellst du den Telnet Zugang ein für die Text Konfig. Ich habe hier einen SF200-48 der weist mir alle Telnet Versuche ab !

Einen kleinen Fehler hast du gemacht:

Alle deine Access Ports an denen nur Endgeräte dran sind hast du weiterhin im Trunk Modus. Das solltest du in jedem Falle ändern in den "Access Mode", das machst du im Menü "Interface Settings". Trunk sind nur die Ports die auch die VLANs tagged übertragen sollen !

Das vorab...

Zum Default VLAN Problem:

Ich hatte da einen Denkfehler gemacht. Das Problem ist zwar faktisch existent betrifft dich aber logischerweise nicht, da dein LAN Port zum Konfigurieren gar kein Trunk ist also hier gar keine default VLANs anliegen.

Den LAN Port hast du vermutlich dediziert in VLAN 30 gesteckt und auch diesen Switch Port dann als Access Port (wichtig ! das darf KEIN Trunk sein deshalb, siehe Hinweis oben !) definiert.

Damit kann es zu der Verbindung der beiden Parent Interface gar nicht erst kommen, vergiss das also erstmal.

Relevant wäre es nur wenn du auch VLANs am LAN Port hättest und auch im Parent IP netz arbeiten würdest. bei dir nicht der Fall !

Also alles gut !

Wenn du nun die Ports entsprechend in den Access Modus änderst und ihnen die korrekten VLANs zuweisst sollte das sauber funktionieren mit dem DHCP !

Frage zum Schluss: Wo stellst du den Telnet Zugang ein für die Text Konfig. Ich habe hier einen SF200-48 der weist mir alle Telnet Versuche ab !

Nein kein Problem, das ist alles sauber und richtig so !

Port 13 und 14 am Switch müssen als untagged Access Port in einem separaten VLAN sein !! Das ist das einzige ToDo was du zwingend machen musst !

Lege also VLAN 99 z.B. an und nenne das "Konfig" o.ä. und lege 13 und 14 als Access Ports da rein fertig.

Der LAN Port der Firewall ist dann sauber abgetrennt.

Machst du das NICHT hast du in der Tat ein Sicherheitsloch !! Das "Warum" ist leicht erklärt....:

Da Port 13 und 14 nicht konfiguriert sind fallen sie ins default VLAN 1 wo alle nicht konfigurierten Ports arbeiten und verbunden sind ! Soweit so gut !

An Port 1 des Switches ist dein Monowall OPT-1 Port mit den VLANs. Soweit OK, aber das Parent Interface hier, also "vr2" das physische Interface dieses Ports, sendet auch immer untagged Pakete die beim Trunk dann auch im VLAN 1 landen. Die VLANs hieram Port senden ihre Pakete mit ihrem VLAN Tag

Damit ist dann das LAN und der physische OPT-1 Port in einem VLAN verbunden, da deren untagged Pakete der Switch beide ins VLAN 1 forwardet.

Generell merkt man das nicht denn du fährst ja 2 unterschiedliche IP Netze auf den Ports und nutzt meist das native untagged Parent Interface nicht.

Dennoch sind sie aber verbunden. Jemand der sich ins VLAN 1 steckt und eine entsprechende IP vergibt kommt also problemlos an den LAN Port und an den OPT Port was du ja nicht willst...das ist das Problem !

Wie gesagt das bekommst du ganz einfach gefxt indem du den LAN Port in ein dediziertes VLAN legst oder ein weiteres VLAN anlegst und das native VLAN am OPT Port auf dieses VLAN legst.

So trennst du diese wieder sicher !

Du hast es oben schon gemacht, denn wenn du dir den Port 1 ansiehst dann siehst du dort: **10T, 20T, 30T, 40T, 99UP"

das bedeutet 10 Tagged, 20 Tagged, 30 Tagged, 40 Tagged und 99 Untagged werden hier übertragen. Untagged Traffic an diesem Port landet in VLAN 99

Beides führt also zum Ziel und so wie es oben ist ist es richtig !

Port 13 und 14 am Switch müssen als untagged Access Port in einem separaten VLAN sein !! Das ist das einzige ToDo was du zwingend machen musst !

Lege also VLAN 99 z.B. an und nenne das "Konfig" o.ä. und lege 13 und 14 als Access Ports da rein fertig.

Der LAN Port der Firewall ist dann sauber abgetrennt.

Machst du das NICHT hast du in der Tat ein Sicherheitsloch !! Das "Warum" ist leicht erklärt....:

Da Port 13 und 14 nicht konfiguriert sind fallen sie ins default VLAN 1 wo alle nicht konfigurierten Ports arbeiten und verbunden sind ! Soweit so gut !

An Port 1 des Switches ist dein Monowall OPT-1 Port mit den VLANs. Soweit OK, aber das Parent Interface hier, also "vr2" das physische Interface dieses Ports, sendet auch immer untagged Pakete die beim Trunk dann auch im VLAN 1 landen. Die VLANs hieram Port senden ihre Pakete mit ihrem VLAN Tag

Damit ist dann das LAN und der physische OPT-1 Port in einem VLAN verbunden, da deren untagged Pakete der Switch beide ins VLAN 1 forwardet.

Generell merkt man das nicht denn du fährst ja 2 unterschiedliche IP Netze auf den Ports und nutzt meist das native untagged Parent Interface nicht.

Dennoch sind sie aber verbunden. Jemand der sich ins VLAN 1 steckt und eine entsprechende IP vergibt kommt also problemlos an den LAN Port und an den OPT Port was du ja nicht willst...das ist das Problem !

Wie gesagt das bekommst du ganz einfach gefxt indem du den LAN Port in ein dediziertes VLAN legst oder ein weiteres VLAN anlegst und das native VLAN am OPT Port auf dieses VLAN legst.

So trennst du diese wieder sicher !

Du hast es oben schon gemacht, denn wenn du dir den Port 1 ansiehst dann siehst du dort: **10T, 20T, 30T, 40T, 99UP"

das bedeutet 10 Tagged, 20 Tagged, 30 Tagged, 40 Tagged und 99 Untagged werden hier übertragen. Untagged Traffic an diesem Port landet in VLAN 99

Beides führt also zum Ziel und so wie es oben ist ist es richtig !

Frage 1:

Nein, das geht logischerweise nicht. Dein VLAN 40 und das dazu korrespondierende WLAN (ESSID) arbeiten ja logisch gesehen in einem Netz, das heisst quasi auf "einem Draht". Der WLAN AP arbeitet wie bei allen WLAN APs immer nur als simple OSI Layer 2 Bridge also auf Basis der Endgeräte Mac Adressen.

Fazit:

Endgeräte im WLAN und dem dazu (zur ESSID) korrespondierenden VLAN "sehen" immer alle Geräte direkt, egal ob diese im WLAN sind oder per Kupfer direkt am Switch hängen. Deshalb haben sie ja auch immer das gleiche IP Netzwerk !

Die Firewall kontrolliert nur eine Kommunikation auf dem Layer 3 (also Routing) nicht aber im Layer 2 (Mac Adress, Bridging basierend)

Lösen kannst du das also nur, wie du es schon richtig gemacht hast. Du musst die PCs in einem eigenen VLAN/IP Netz isolieren. So müssen sie über den Router sprich Firewall um mit den anderen netzen zu kommunizieren und du kannst das dann über die Firewall Regeln genau kontrollieren.

Dieses "PC VLAN" darf aber NICHT zu einer WLAN SSID (ESSID) korrespondieren, quasi also nur ein Kupfer VLAN sein. Das PC VLAN muss aber an der Firewall anliegen, klar denn diese muss routen und den Traffic kontrollieren.

So kannst du dann die PCs firewallseitig trennen von den WLANs und auch allen Zugriff und Traffic so sauber kontrollieren.

Hoffe das war jetzt so richtig verstanden was du vorhattest ?!

Frage 2:

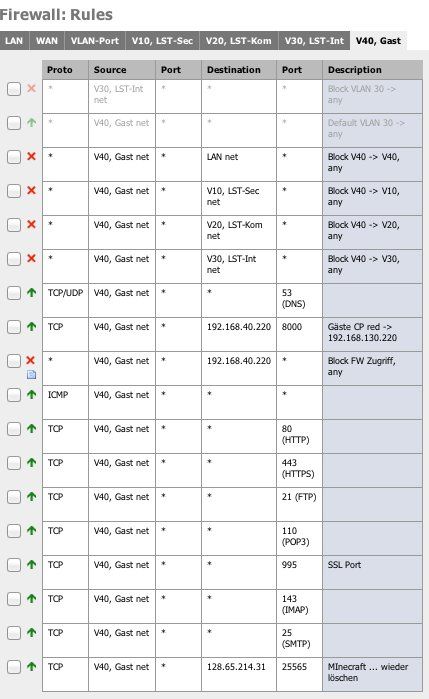

Vermutlich (...das ist jetzt nur geraten) da du deine Firewall Regeln nicht beschreibst, hast du auf allen VLAN Interfaces an der FW bzw. den zu diesen Interfaces korrespondierenden Firewall Regeln erstmal zum Testen eine Any zu Any Regel eingesetzt, also das alle IPs aus dem VLAN Netz Überall hin dürfen (any / * auf any/* erlauben).

Da die Firewall Regeln immer nur eingehend, also ins Interface rein, gelten, darf dann logicherweise jeder mit jedem kommunizieren.

Wenn z.B. du keinen Traffic von VLAN 10 ins VLAN 30 erlauben willst, dann musst du eine Firewall Regel erstellen:

Source Adresse: VLAN 10 Netz, DENY/Verboten, Port: any, auf Zieladresse: VLAN 30 Netz, Port: any !

Achtung: Diese Regel MUSS immer zuerst in der Firewall Regel Reihenfolge stehen an dem Interface !!

Warum....???

Bei Firewall ACLs gilt immer grundsätzlich: "First Match wins !"

Hast du also z.B. eine Any zu Any Regel an erster Stelle und an 2ter Stelle deine Verbotsregel von oben, dann ist mit der ersten Regel alles erfüllt und weitere FW Regeln werden NICHT mehr abgearbeitet (First match wins !)

Deine Verbotsregel wird also immer ignoriert obwohl sie im Regelwerk steht...nur eben an falscher Stelle der Reihenfolge !!

Deshalb ist die Reihenfolge der Firewall Regeln so immens wichtig am Interface und du hast in den Regeln ganz rechts die Option die Regel zu verschieben !!

Die Reihenfolge zählt also ganz wichtig bei solchen Regeln !!

Verbotsregeln kommen so also logischerweise immer an den Anfang des Regelwerks auf dem Interface !!

Es gelten also 2 Kardinals Grundsätze bei den Regeln:

1.) Regeln werden nur eingehend abgearbeitet !

2.) Die Reihenfolge zählt (First match wins Prinzip !)

Wenn du das genau beachtest dann funktionieren die Einschränkungen auch absolut sauber und zuverlässig !!

Nein, das geht logischerweise nicht. Dein VLAN 40 und das dazu korrespondierende WLAN (ESSID) arbeiten ja logisch gesehen in einem Netz, das heisst quasi auf "einem Draht". Der WLAN AP arbeitet wie bei allen WLAN APs immer nur als simple OSI Layer 2 Bridge also auf Basis der Endgeräte Mac Adressen.

Fazit:

Endgeräte im WLAN und dem dazu (zur ESSID) korrespondierenden VLAN "sehen" immer alle Geräte direkt, egal ob diese im WLAN sind oder per Kupfer direkt am Switch hängen. Deshalb haben sie ja auch immer das gleiche IP Netzwerk !

Die Firewall kontrolliert nur eine Kommunikation auf dem Layer 3 (also Routing) nicht aber im Layer 2 (Mac Adress, Bridging basierend)

Lösen kannst du das also nur, wie du es schon richtig gemacht hast. Du musst die PCs in einem eigenen VLAN/IP Netz isolieren. So müssen sie über den Router sprich Firewall um mit den anderen netzen zu kommunizieren und du kannst das dann über die Firewall Regeln genau kontrollieren.

Dieses "PC VLAN" darf aber NICHT zu einer WLAN SSID (ESSID) korrespondieren, quasi also nur ein Kupfer VLAN sein. Das PC VLAN muss aber an der Firewall anliegen, klar denn diese muss routen und den Traffic kontrollieren.

So kannst du dann die PCs firewallseitig trennen von den WLANs und auch allen Zugriff und Traffic so sauber kontrollieren.

Hoffe das war jetzt so richtig verstanden was du vorhattest ?!

Frage 2:

Vermutlich (...das ist jetzt nur geraten) da du deine Firewall Regeln nicht beschreibst, hast du auf allen VLAN Interfaces an der FW bzw. den zu diesen Interfaces korrespondierenden Firewall Regeln erstmal zum Testen eine Any zu Any Regel eingesetzt, also das alle IPs aus dem VLAN Netz Überall hin dürfen (any / * auf any/* erlauben).

Da die Firewall Regeln immer nur eingehend, also ins Interface rein, gelten, darf dann logicherweise jeder mit jedem kommunizieren.

Wenn z.B. du keinen Traffic von VLAN 10 ins VLAN 30 erlauben willst, dann musst du eine Firewall Regel erstellen:

Source Adresse: VLAN 10 Netz, DENY/Verboten, Port: any, auf Zieladresse: VLAN 30 Netz, Port: any !

Achtung: Diese Regel MUSS immer zuerst in der Firewall Regel Reihenfolge stehen an dem Interface !!

Warum....???

Bei Firewall ACLs gilt immer grundsätzlich: "First Match wins !"

Hast du also z.B. eine Any zu Any Regel an erster Stelle und an 2ter Stelle deine Verbotsregel von oben, dann ist mit der ersten Regel alles erfüllt und weitere FW Regeln werden NICHT mehr abgearbeitet (First match wins !)

Deine Verbotsregel wird also immer ignoriert obwohl sie im Regelwerk steht...nur eben an falscher Stelle der Reihenfolge !!

Deshalb ist die Reihenfolge der Firewall Regeln so immens wichtig am Interface und du hast in den Regeln ganz rechts die Option die Regel zu verschieben !!

Die Reihenfolge zählt also ganz wichtig bei solchen Regeln !!

Verbotsregeln kommen so also logischerweise immer an den Anfang des Regelwerks auf dem Interface !!

Es gelten also 2 Kardinals Grundsätze bei den Regeln:

1.) Regeln werden nur eingehend abgearbeitet !

2.) Die Reihenfolge zählt (First match wins Prinzip !)

Wenn du das genau beachtest dann funktionieren die Einschränkungen auch absolut sauber und zuverlässig !!

Mit dem "PC VLAN" war lediglich dein "Notebook zum Konfig" Anschluss gemeint ! Also nur das LAN Segment was am "normalen" LAN Port der FW hängt und du hier nur einzig zur Konfiguration benutzt (so wie es aussieht). Das sollte in einem isolierten VLAN liegen und nicht im Defazlt VLAN 1.

Das war damit gemeint. Hast du aber vermutlich auch so gemacht und das ist dann richtig !!

Die Accesspoints werden nur dann tagged angeschlossen wenn sie ESSIDs supporten also mehrere virtuelle SSIDs pro AP die sie dann auf bestimmte VLANs mappen können. Nur dann muss der AP tagged nageschlossen werden. Benutzt du einzelne dumme APs die nur eine simple SSID können werden die natürlich untagged als Accesport angeschlossen. Hast du aber vermutlich auch richtig gemacht.

Frage 2:

"...bin ich der Meinung, dass wenn ich von 192.168.10.255 auf 192.168.20.255 zugreifen möchte ich dies über ein NAT Regel muss. "

Nein, das ist schlicht falsch und technisch nicht richtig !!

Mit NAT hat das nichts zu dun denn zwischen den lokalen Interfaces macht die FW kein NAT !!

NAT wird einzig und allein NUR auf dem WAN Port gemacht sonst nirgendwo !

Zwischen den lokalen Interfaces und VLAN Interface routet die FW ganz normal transparent OHNE NAT. Das kannst du mit einem Sniffer wie dem Wireshark auch sofort selber sehen !

Tipp:

Verwende mal statt der Monowall dessen Schwester pfSense !

http://www.pfsense.org/index.php?option=com_content&task=view&i ...

Sie rennt nach m. Erfahrung etwas stabiler wird besser gepflegt und hat diese Reboot Probleme de facto nicht !

Falls du ein ALIX Board benutzt:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das war damit gemeint. Hast du aber vermutlich auch so gemacht und das ist dann richtig !!

Die Accesspoints werden nur dann tagged angeschlossen wenn sie ESSIDs supporten also mehrere virtuelle SSIDs pro AP die sie dann auf bestimmte VLANs mappen können. Nur dann muss der AP tagged nageschlossen werden. Benutzt du einzelne dumme APs die nur eine simple SSID können werden die natürlich untagged als Accesport angeschlossen. Hast du aber vermutlich auch richtig gemacht.

Frage 2:

"...bin ich der Meinung, dass wenn ich von 192.168.10.255 auf 192.168.20.255 zugreifen möchte ich dies über ein NAT Regel muss. "

Nein, das ist schlicht falsch und technisch nicht richtig !!

Mit NAT hat das nichts zu dun denn zwischen den lokalen Interfaces macht die FW kein NAT !!

NAT wird einzig und allein NUR auf dem WAN Port gemacht sonst nirgendwo !

Zwischen den lokalen Interfaces und VLAN Interface routet die FW ganz normal transparent OHNE NAT. Das kannst du mit einem Sniffer wie dem Wireshark auch sofort selber sehen !

Tipp:

Verwende mal statt der Monowall dessen Schwester pfSense !

http://www.pfsense.org/index.php?option=com_content&task=view&i ...

Sie rennt nach m. Erfahrung etwas stabiler wird besser gepflegt und hat diese Reboot Probleme de facto nicht !

Falls du ein ALIX Board benutzt:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät