M0n0wall Gastnetz einrichten mit schlechten Möglichkeiten

Hallo,

ich bin neu hier und hoffe, dass ich meine Frage im richtigen Bereich poste.

Ich habe mir in der letzten Woche einiges zum Thema monowall und Netzwerksicherheit im Allgemeinen durchgelesen.

Nun habe ich folgende Situation: zu Hause haben wir eine Ferienwohnung (1. OG), für die ich gerne eine ein Gastnetz (WLAN) einrichten würde, damit die Gäste nicht in unserem Netzwerk (LAN,WLAN im EG) sind.

Da ich einen alten Server übrig habe, dieser aber mit SCSI HDD's ausgestattet ist und es in meinem Zimmer (auch 1. OG) nicht möglich wäre, diesen zu betreiben (hauptsächlich wegen dem extrem hohen Geräuschepegel) - wäre eine Möglichkeit den Server, auf den Monowall laufen sollte, in den Keller zu verbannen. Dort gibt es aber kein LAN Kabel, was leider aufgrund der Infrastruktur nicht möglich ist. Dort habe ich mir gedacht einen Access Point runterzustellen, der über LAN Kabel dann in den WAN Port des servers geht. Aus der 2. Netzwerkkarte des Servers geht dann ein Ethernet Kabel in einen D-Link 524up, der als access point für das Gastnetzwerk genutzt werden soll.

Da im Gastnetzwerk maximal 2 User, wenn überhaupt online sind geht es mir ausschließlich um die Sicherheit sowie eine Traffic Begrenzung und User Verwaltung. Eigentlich spricht alles gegen die oben genannte Lösung (Performance, D-Link Access Point bereitet häufig Schwierigkeiten etc.) und ich hab einfach keinen genaue Vorstellung wie ich das angehen könnte.

In meinem Zimmer (auch 1.OG) wäre genug Platz und Kabelanschluss vorhanden, wäre da nicht das Problem mit dem Server. Ich will die Kosten so minimal wie möglich halten, da es ja wirklich nur um ein wirklich kleines Gastnetz geht. Da ich selbst nur Software Entwickler bin, kenne ich mich mit Hardware in einem Netzwerk noch nicht so gut aus.

Ich bin für jede Antwort dankbar!

Cheers

Georg

ich bin neu hier und hoffe, dass ich meine Frage im richtigen Bereich poste.

Ich habe mir in der letzten Woche einiges zum Thema monowall und Netzwerksicherheit im Allgemeinen durchgelesen.

Nun habe ich folgende Situation: zu Hause haben wir eine Ferienwohnung (1. OG), für die ich gerne eine ein Gastnetz (WLAN) einrichten würde, damit die Gäste nicht in unserem Netzwerk (LAN,WLAN im EG) sind.

Da ich einen alten Server übrig habe, dieser aber mit SCSI HDD's ausgestattet ist und es in meinem Zimmer (auch 1. OG) nicht möglich wäre, diesen zu betreiben (hauptsächlich wegen dem extrem hohen Geräuschepegel) - wäre eine Möglichkeit den Server, auf den Monowall laufen sollte, in den Keller zu verbannen. Dort gibt es aber kein LAN Kabel, was leider aufgrund der Infrastruktur nicht möglich ist. Dort habe ich mir gedacht einen Access Point runterzustellen, der über LAN Kabel dann in den WAN Port des servers geht. Aus der 2. Netzwerkkarte des Servers geht dann ein Ethernet Kabel in einen D-Link 524up, der als access point für das Gastnetzwerk genutzt werden soll.

Da im Gastnetzwerk maximal 2 User, wenn überhaupt online sind geht es mir ausschließlich um die Sicherheit sowie eine Traffic Begrenzung und User Verwaltung. Eigentlich spricht alles gegen die oben genannte Lösung (Performance, D-Link Access Point bereitet häufig Schwierigkeiten etc.) und ich hab einfach keinen genaue Vorstellung wie ich das angehen könnte.

In meinem Zimmer (auch 1.OG) wäre genug Platz und Kabelanschluss vorhanden, wäre da nicht das Problem mit dem Server. Ich will die Kosten so minimal wie möglich halten, da es ja wirklich nur um ein wirklich kleines Gastnetz geht. Da ich selbst nur Software Entwickler bin, kenne ich mich mit Hardware in einem Netzwerk noch nicht so gut aus.

Ich bin für jede Antwort dankbar!

Cheers

Georg

Please also mark the comments that contributed to the solution of the article

Content-Key: 188583

Url: https://administrator.de/contentid/188583

Printed on: April 25, 2024 at 23:04 o'clock

14 Comments

Latest comment

Einfach mal die Suchfunktion benutzen hier und schon werden Sie geholfen....

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Für die Verbindung in den Keller (sofern du kein stromsparendes Alix Board benutzen willst...) benutzt du einfach ein Power LAN (D-LAN) Pärchen !

http://www.devolo.de/consumer/75_dlan-85-hsmini_starter-kit_produktvors ...

bzw.

http://de.wikipedia.org/wiki/PowerLAN

Das ist mit diesen Tutorials auf für einen einfachen Softwerker alles schnell, einfach und unkompliziert umgesetzt.... Wo ist also dein Problem ??

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Für die Verbindung in den Keller (sofern du kein stromsparendes Alix Board benutzen willst...) benutzt du einfach ein Power LAN (D-LAN) Pärchen !

http://www.devolo.de/consumer/75_dlan-85-hsmini_starter-kit_produktvors ...

bzw.

http://de.wikipedia.org/wiki/PowerLAN

Das ist mit diesen Tutorials auf für einen einfachen Softwerker alles schnell, einfach und unkompliziert umgesetzt.... Wo ist also dein Problem ??

Hallo,

wenn ich das richtig verstanden habe, ist Router usw. derzeit bei Dir untergebracht. Also dann ist es doch nichts leichter als das. Hol Dir einfach einen zweiten LAN-Router (kein DSL-Router!) und schalte diesen hinter den ersten Router. Damit hast Du eine Art DMZ gebildet. Schön wäre es natürlich, wenn der erste Router Radius beherrschen würde, dann wäre die Benutzerregelung im WLAN recht einfach. Wenn nicht, kann man ja hin und wieder mal den Schlüssel ändern. Da es nur die Gastgeräte betrifft, sollte das kein Thema sein. Entsprechende Router bekommst Du schon für 30 EUR. Die Stromkosten Deines "alten" Servers kompensieren diese Anschaffung innerhalb weniger Monate.

lg

wenn ich das richtig verstanden habe, ist Router usw. derzeit bei Dir untergebracht. Also dann ist es doch nichts leichter als das. Hol Dir einfach einen zweiten LAN-Router (kein DSL-Router!) und schalte diesen hinter den ersten Router. Damit hast Du eine Art DMZ gebildet. Schön wäre es natürlich, wenn der erste Router Radius beherrschen würde, dann wäre die Benutzerregelung im WLAN recht einfach. Wenn nicht, kann man ja hin und wieder mal den Schlüssel ändern. Da es nur die Gastgeräte betrifft, sollte das kein Thema sein. Entsprechende Router bekommst Du schon für 30 EUR. Die Stromkosten Deines "alten" Servers kompensieren diese Anschaffung innerhalb weniger Monate.

lg

@byte...

Keine wirklich gute Idee. Machbar..keine Frage, hat aber gravierende Nachteile:

Keine wirklich gute Idee. Machbar..keine Frage, hat aber gravierende Nachteile:

- Sämtlicher Gast Traffic rennt über sein eigenes Netzwerk

- Keine sichere Trennung des Gastnetzwerks vom eigenen Netzwerk so das Gäste vollständigen Zugriff IP seitig haben

- Keinerlei Tracking der Gastdaten möglich. Begehen Gäste Straftaten über den Anschluss haftet der Inhaber mit der sog. Störerhaftung.

- Keinerlei Filterung unerwünschten Gasttraffics möglich (Firewall)

Keine wirklich gute Idee. Machbar..keine Frage, hat aber gravierende Nachteile:

Das ist nicht korrekt, da sich der Gast in der DMZ befindet. Dort schützt der zweite Router das "private" Netz.- Sämtlicher Gast Traffic rennt über sein eigenes Netzwerk

- Keine sichere Trennung des Gastnetzwerks vom eigenen Netzwerk so das Gäste vollständigen Zugriff IP seitig haben

* Keinerlei Tracking der Gastdaten möglich. Begehen Gäste Straftaten über den Anschluss haftet der Inhaber mit der

sog. Störerhaftung.

Mit dem richtigen Router ist auch das möglich. Des Weiteren hat exhauster explizit darauf hingewiesen, dass das Ganze möglichst wenig kosten sollte. Da es sich auch nicht um einen "echten" Hotspot handelt, sondern exhaust ja weiß, wer wann sein Netzwerk genutzt hat, sehe ich da keine Probleme. Bestimmte Ports kann man über die routerinterne Firewall blocken.sog. Störerhaftung.

- Keinerlei Filterung unerwünschten Gasttraffics möglich (Firewall)

Das mit der Haftung ist in diesem Fall sowieso ein Problem, denn oftmals verbieten die Provider den Betrieb von Hotspots. Da er ja aber nicht als Anbieter handelt, sondern es lediglich als "Service" für seine Gäste bieten möchte, bleibt er auch in der Störerhaftung. Da hilft nur Blocken von Ports....was die Gäste dann allerdings in Webforen usw. machen; das kann auch die beste Firewall nicht 100%ig unterbinden.

Entweder bist du am falschen Port des ALIX Boards oder mit dem Beschreiben der CF Kart ist etwas schiefgegangen so das das OS nicht bootet !!

Schliess doch bitte mal ein Kabel am seriellen Port des ALIX an mit Putty oder TeraTerm und beobachte mal den Bootvorgang.

Bootet das ALIX Board korrekt ?

Hast du den richtigen Port am ALIX verwendet ? (Bei Draufsicht ist es der Linke !)

Wichtig ist der serielle Port das du den mal anschliesst !! Siehe Kapitel "Wenn gar nix mehr geht..." im Tutorial.

Schliess doch bitte mal ein Kabel am seriellen Port des ALIX an mit Putty oder TeraTerm und beobachte mal den Bootvorgang.

Bootet das ALIX Board korrekt ?

Hast du den richtigen Port am ALIX verwendet ? (Bei Draufsicht ist es der Linke !)

Wichtig ist der serielle Port das du den mal anschliesst !! Siehe Kapitel "Wenn gar nix mehr geht..." im Tutorial.

Raten wir jetzt mal das du einen WLAN Router zum AP machen willst für ein Gastnetz oder WLAN oder sowas, richtig ?

Oder ist das dein DSL Router der vor der FW liegt ??

Das ist etwas unklar aus deinen obigen Formulierungen ?!

Wenn du die D-Link Gurke nur als reinen WLAN AP einsetzen willst kannst du das ganz beruhigt tun. Zu einem dummen AP taugt auch der übelste WLAN Router immer noch gut, da kannst du also beruhigt sein und dein Geld sparen.

Dieses Tutorial erklärt dir wie du das sauber und korrekt hinbekommst:

Kopplung von 2 Routern am DSL Port -->> Alternative 3

Damit sollte das dann problemlos klappen !

Wie gesagt mit deinen Anschlüssen ist das verwirrend, denn man weiss nicht was du vorhast.

Der mittlere Port ist im Default immer der WAN Port !

Hier kommt also ein Internet Anschluss dran mit DSL Modem oder DSL Router oder aber der Port der irgendwie ins Internet führt.

Wenn der WAN Port (Mitte) aber mit einem WLAN an den Internet Anschluss gekoppelt werden muss, dann musst du hier in der Tat den WLAN AP oder WLAN Router anklemmen !

In der Bezieheung ist deine o.a. Sorge mit dem D-Link berechtigt, denn dafür muss der den sog. WLAN Client oder Bridge Mode supporten !

Kann er das nicht kannst du das gleich sofort vergessen und den WRT54GL beschaffen.

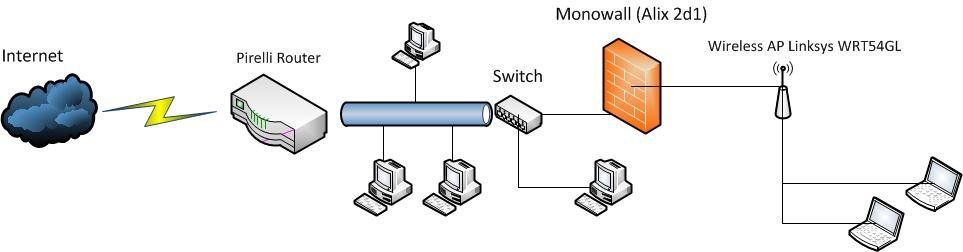

Soll dein Szenario so aussehen ??

Rechts davon (Port Draufsicht) ist immer der LAN Port im Default und der Linke Port ist der OPT Port, ein weiterer LAN Port den du irgendwie frei nutzen kannst sei es als weiteren LAN Port (Gäste), DMZ oder was auch immer.

Das Hotspot Tutorial erklärt dir wie das zu nutzen ist:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Alle Ports sind auch VLAN fähig sofern du noch weitere Ports an der FW benötigst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder ist das dein DSL Router der vor der FW liegt ??

Das ist etwas unklar aus deinen obigen Formulierungen ?!

Wenn du die D-Link Gurke nur als reinen WLAN AP einsetzen willst kannst du das ganz beruhigt tun. Zu einem dummen AP taugt auch der übelste WLAN Router immer noch gut, da kannst du also beruhigt sein und dein Geld sparen.

Dieses Tutorial erklärt dir wie du das sauber und korrekt hinbekommst:

Kopplung von 2 Routern am DSL Port -->> Alternative 3

Damit sollte das dann problemlos klappen !

Wie gesagt mit deinen Anschlüssen ist das verwirrend, denn man weiss nicht was du vorhast.

Der mittlere Port ist im Default immer der WAN Port !

Hier kommt also ein Internet Anschluss dran mit DSL Modem oder DSL Router oder aber der Port der irgendwie ins Internet führt.

Wenn der WAN Port (Mitte) aber mit einem WLAN an den Internet Anschluss gekoppelt werden muss, dann musst du hier in der Tat den WLAN AP oder WLAN Router anklemmen !

In der Bezieheung ist deine o.a. Sorge mit dem D-Link berechtigt, denn dafür muss der den sog. WLAN Client oder Bridge Mode supporten !

Kann er das nicht kannst du das gleich sofort vergessen und den WRT54GL beschaffen.

Soll dein Szenario so aussehen ??

Rechts davon (Port Draufsicht) ist immer der LAN Port im Default und der Linke Port ist der OPT Port, ein weiterer LAN Port den du irgendwie frei nutzen kannst sei es als weiteren LAN Port (Gäste), DMZ oder was auch immer.

Das Hotspot Tutorial erklärt dir wie das zu nutzen ist:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Alle Ports sind auch VLAN fähig sofern du noch weitere Ports an der FW benötigst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bitte verschone uns mit diesen überflüssigen externen Bilderlinks. Dir ist sicher nicht entgangen das es hier eine Bilder hochladen Funktion gibt wenn du deinen Thread oben unter deinem Login Namen, dann "Fragen" anwählst und auf "Bearbeiten" klickst. Bild hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick und cut and paste kopieren. Den URL kannst du dann in jeglichen Text hier bringen. Stattdessen wird dann immer das Bild angezeigt...

Eigentlich ganz einfach !

Zurück zu deinem "Problem"

Nur nochmal der Nachfrage um sicher zu gehen ??:

Der WAN Anaschluss der Monowall, also die Kopplung auf dein "Private" Network soll mit einer WLAN Verbindung passieren, ist das richtig ??

Wenn ja, dann muss der AP der sich ins "Private Network" WLAN verbinden soll zwingend im sog. WLAN Client oder WLAN Bridge Modus konfiguriert sein !!

Das stellt man im WLAN Setup des APs ein. Wenn der weiterhin im sog "Infrastructure Mode" also als normaler AP arbeitet dann ist eine Verbindung NICHT möglich, denn der WiFi Standard sieht eine Verbindung von AP zu AP nicht zu !

Wenn dein AP diesen Client oder Bridge Modus nicht supportet (machen nicht alle APs) dann hast du mit der AP Hardware keine Chance das zu realisieren. Was ist das für ein Modell ? Dann können wir für dich hier mal das Handbuch lesen und checken ob er diese Option supportet, da du das ja nicht schaffst...

Um die Firewall generell erstmal zu testen kannst du den WAN Port mal direkt per Kabel an deinen Pirelli Router stecken, dann solltest du in jedem Fall eine Internet Verbindung bekommen auf Anhieb.

Eine Option wäre noch eine WLAN Karte in die FW einzubauen, denn die supportet auch den Client Modus. Wie man das macht beschreibt das Hotspot Tutorial oben.

Oder....

Soll der AP nur als Captive Portal, Gastzugang via Pirelli Router ins Internet ??

Dann musst du das anders anschliessen. WAN Port an Pirelli Router und AP an den LAN Port !

Das ist leider nicht ganz klar, deshalb kann man nicht sagen ob du einen Denkfehler machst oder nicht ?!

Und.... diesen Satz:

"Irgendwie klappt die Formatierung nicht -> Monowall ist auf der gleichen Tiefe wie Private Network."

musst du einem Netzwerker erstmal erklären. Was das untechnische Kauderwelsch bedeuten soll ist vollkommen unklar ?! Formatierungen gibts bei Festplatten und Tiefe bei Bildern und Fotos oder wenn ein U-Boot auf Tauchstation geht....

Eigentlich ganz einfach !

Zurück zu deinem "Problem"

Nur nochmal der Nachfrage um sicher zu gehen ??:

Der WAN Anaschluss der Monowall, also die Kopplung auf dein "Private" Network soll mit einer WLAN Verbindung passieren, ist das richtig ??

Wenn ja, dann muss der AP der sich ins "Private Network" WLAN verbinden soll zwingend im sog. WLAN Client oder WLAN Bridge Modus konfiguriert sein !!

Das stellt man im WLAN Setup des APs ein. Wenn der weiterhin im sog "Infrastructure Mode" also als normaler AP arbeitet dann ist eine Verbindung NICHT möglich, denn der WiFi Standard sieht eine Verbindung von AP zu AP nicht zu !

Wenn dein AP diesen Client oder Bridge Modus nicht supportet (machen nicht alle APs) dann hast du mit der AP Hardware keine Chance das zu realisieren. Was ist das für ein Modell ? Dann können wir für dich hier mal das Handbuch lesen und checken ob er diese Option supportet, da du das ja nicht schaffst...

Um die Firewall generell erstmal zu testen kannst du den WAN Port mal direkt per Kabel an deinen Pirelli Router stecken, dann solltest du in jedem Fall eine Internet Verbindung bekommen auf Anhieb.

Eine Option wäre noch eine WLAN Karte in die FW einzubauen, denn die supportet auch den Client Modus. Wie man das macht beschreibt das Hotspot Tutorial oben.

Oder....

Soll der AP nur als Captive Portal, Gastzugang via Pirelli Router ins Internet ??

Dann musst du das anders anschliessen. WAN Port an Pirelli Router und AP an den LAN Port !

Das ist leider nicht ganz klar, deshalb kann man nicht sagen ob du einen Denkfehler machst oder nicht ?!

Und.... diesen Satz:

"Irgendwie klappt die Formatierung nicht -> Monowall ist auf der gleichen Tiefe wie Private Network."

musst du einem Netzwerker erstmal erklären. Was das untechnische Kauderwelsch bedeuten soll ist vollkommen unklar ?! Formatierungen gibts bei Festplatten und Tiefe bei Bildern und Fotos oder wenn ein U-Boot auf Tauchstation geht....

Wenn du nur mal das Tutorial "genau" durchgelesen hättest, dann hätten wir uns diese Eierei hier sparen können aber weil du es bist nochmal Schritt für Schritt:

Zuallererst vorweg:

Dein Design hat einen sehr gravierenden Nachteil: Der gesamte Traffic aus dem Gastnetz landet in deinem privaten Netzwerk und Gäste haben so Zugriff auf alles was dadrin ist. Eigentlich ja genau das was du nicht willst, oder ?!

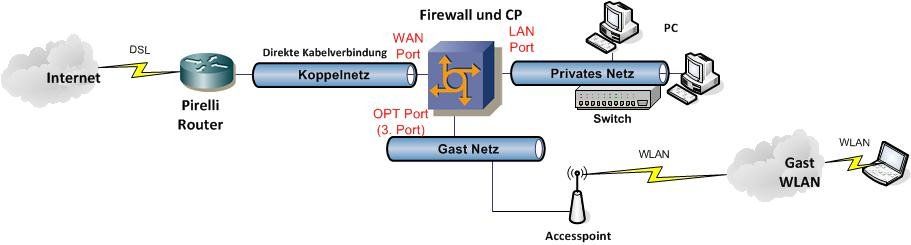

Erheblich mehr Sinn macht es den 3ten Port des ALIX zu verwenden und dein privates Netzwerk sicher vom Gastnetz zu trennen. Also

Privates Netzwerk = LAN Port (rechts)

WAN (Pirelli Router) = WAN Port (mitte)

Gastnetz (3.Port) = OPT Port (links)

So sähe dann ein sinnvolles Design aus:

Das ist nun auch Basis der folgenden Beschreibung wie du vorgehst das aufzusetzen. Achtung: ALLE Tests erstmal kabelbasierend machen damit man nacher im WLAN nicht doppelt Fehler suchen muss !!:

OK, das wäre der erste Step, nun gehts an den 3ten Port für die Gäste ! Achtung: wie bei einer Firewall üblich ist der Port geblockt und es gibt kein DHCP dort, das richten wir nun alles ein:

Ist das der Fall sollte nun auch via WLAN internet Zugang bestehen !!

OK, der Rest ist dann Finetuning und das Captive Portal zu aktivieren aber das steht ja alles genau im Gast_u._Hotspot_Tutorial

Mit diesem HowTo hier sollte das auch jeder Dummie in 20 Minuten zum Fliegen bekommen !! Also komm jetzt nicht im nächsten Thread und erzähl uns hier "es geht nich..." !! Jetzt wollen wir ne' Erfolgsmeldung sehen...oder wenigstens ne halbe.

Zuallererst vorweg:

Dein Design hat einen sehr gravierenden Nachteil: Der gesamte Traffic aus dem Gastnetz landet in deinem privaten Netzwerk und Gäste haben so Zugriff auf alles was dadrin ist. Eigentlich ja genau das was du nicht willst, oder ?!

Erheblich mehr Sinn macht es den 3ten Port des ALIX zu verwenden und dein privates Netzwerk sicher vom Gastnetz zu trennen. Also

Privates Netzwerk = LAN Port (rechts)

WAN (Pirelli Router) = WAN Port (mitte)

Gastnetz (3.Port) = OPT Port (links)

So sähe dann ein sinnvolles Design aus:

Das ist nun auch Basis der folgenden Beschreibung wie du vorgehst das aufzusetzen. Achtung: ALLE Tests erstmal kabelbasierend machen damit man nacher im WLAN nicht doppelt Fehler suchen muss !!:

- FW im Default Setup belassen.

- Laptop an LAN Port der Firewall stecken und FW Setup aufmachen (Login).

- ACHTUNG: Darauf achten das der LAN Port NICHT das gleiche IP Netz hat wie der Pirelli Router (Pirelli Kalender wär mir lieber

! ) am LAN ! Wenn der dort auch die 192.168.1.0/24 hat, dann vergibst du der FW am LAN Port die z.B. 192.168.10.0/24 (FW .1 oder .254) und passt den DHCP Server der FW (Setup) an.

- Kabel vom Pirelli Router LAN Port auf die FW WAN Port stecken ! (Internet Verbindung)

- Der WAN Port in der FW im Interface Setup steht auf "DHCP", bekommt nun also vom Pirelli Router automatisch eine IP Adresse. Das kannst du auch selber sehen bzw. checken wenn du dir die Interface Statistiken im FW GUI ansiehst, dann siehst du am WAN Port eine Pirelli LAN IP.

- Ist das der Fall solltest du jetzt schon mit deinem Laptop am LAN Port ins Internet kommen ! Am LAN Port ist dann nun dein privates Netzwerk, Switch usw. Du kannst dir am LAN Port auch jedes beliebige IP Netz einstellen wenn du da bestimmte Vorlieben hast.

OK, das wäre der erste Step, nun gehts an den 3ten Port für die Gäste ! Achtung: wie bei einer Firewall üblich ist der Port geblockt und es gibt kein DHCP dort, das richten wir nun alles ein:

- OPT Port (3. Port) einrichten im FW GUI unter "Interfaces" und dann rechts auf das + klicken und den 3ten Port aktivieren bzw. hinzufügen.

- Auf den OPT Port klicken und dort eine IP Adresse vergeben z.B. Netzwerk 192.168.100.0 /24 also der FW wieder die .1 oder .254 was identisch mit den anderen Interfaces sein sollte (Host IP der FW nicht das Netzwerk, das muss unterschiedlich sein !) um sich das besser merken zu können.

- Wichtig: Firewall Regel am OPT Port unter "Firewall Rules" definieren ! Hier kannst du dir die Regel vom LAN Port abschauen. Stell dort erstmal einen "Scheunentor Regel" ein, also "erlauben von any zu any". Das ist erstmal am sichersten um das zum Laufen zu bringen, später musst du dort den Zugang in dein privates Netzwerk auf alle Fälle blocken !! Zusätzlich solltest du Dienste die deine Gäste NICHT machen sollten wie File Sharing usw. ebnso verbieten !

- Dann unter Services und DHCP richtest du im FW GUI den DHCP Server ein für dieses IP Netzwerk an diesem 3.Port. Range z.B. von .100.100 bis .100.150

- Fertig.... Nun klemmst du testweise mal deinen Laptop per Kabel! an diesen Port und checkst mit ipconfig ob du eine korrekte IP Adresse bekommen hast von der FW. Wenn ja, dann sollte nun auch von diesem Port der Internet Zugang sauber funktionieren.

- Nun nimmst du den WLAN AP und stellst dem eine IP Adresse 192.168.100.222 /24 (.222kann man sich gut merken) ein und stellst das AP Gateway auf die IP der FW an dem Port. Wie das geht sagt dir dieses_Tutorial in der Variante 3 !

- Achte auf die WLAN Einstellungen ! Wenn du das WLAN für Gäste betreiben willst ist es immer offen und ohne Verschlüsselung sonst nerven dich die Gäste ewig mit Passwort Fragen. Das erleichtert auch den Test. Authentisierung machst du ja nachher sowieso mit dem Hotspot bzw. Captive Portal !

- Checke mit dem inSSIDer_Tool das du mindestens 4-5 Kanäle mit deinem WLAN von evtl. Nachbar WLANs entfernt bist (sofern vorhanden) damit dein WLAN immer störungsfrei funktioniert sonst nerven wieder die Gäste !

- WLAN am Laptop scharfschalten, Kabel abziehen, sich mit dem AP (SSID) verbinden, mit ipconfig checken ob man korrekte IP bekommen hat von der FW am WLAN Interface...fertig.

Ist das der Fall sollte nun auch via WLAN internet Zugang bestehen !!

OK, der Rest ist dann Finetuning und das Captive Portal zu aktivieren aber das steht ja alles genau im Gast_u._Hotspot_Tutorial

Mit diesem HowTo hier sollte das auch jeder Dummie in 20 Minuten zum Fliegen bekommen !! Also komm jetzt nicht im nächsten Thread und erzähl uns hier "es geht nich..." !! Jetzt wollen wir ne' Erfolgsmeldung sehen...oder wenigstens ne halbe.

Ächz...war aber auch ne schwere Geburt  Klasse wenn es nun klappt.

Klasse wenn es nun klappt.

Noch ein heisser Tip: Die Firewall Regel am Gastnetz solltest du unbedingt noch anpassen um dein privates Netz zu schützen !

als an den Firewall Rules des Gast Interfaces (Port 3, OPT) gibst du statt any to any jetzt ein:

Damit erlaubst du dann sukzessive diese Anwendungen und nichts mehr also ala

permit <gastnetz> source port any auf destination any destination port TCP 8000 = Ganz wichtig das ist die Portalseite die musst du IMMER erlauben auf dem Port wenn du mit dem Captive Portal arbeitest

permit <gastnetz> source port any auf destination any destination port TCP 80 für HTTP = Surfen zusätzlich

permit <gastnetz> source port any auf destination any destination port TCP 443 HTTPS

permit <gastnetz> source port any auf destination any destination port TCP 110 POP3 Email

usw. usw.

Am besten testest du das einfach aus. Im Firewall Log kannst du immer sehen was geblockt wird und wo es kneift.

Im Gastnetz solltest du ggf. noch Traffic ins private passieren lassen nur für die AP IP, dann kannst du den oder die Gastnetz WLAN APs auch bequem aus dem privaten Netz managen

Einfach ein bischen spielen mit den Einstellungen dabei lernt man am meisten. Bedenke immer das die FW Regeln der Reihe nach abgearbeitet werden und der erste Match gewinnt.

Zum Spielen kannst du auch mal ne pfSense SW flashen wenn du willst, die bietet noch etwas mehr Diagnose und Statistikfunktionen sofern du Wert darauf legst.

Installation ist identisch.

Noch ein heisser Tip: Die Firewall Regel am Gastnetz solltest du unbedingt noch anpassen um dein privates Netz zu schützen !

als an den Firewall Rules des Gast Interfaces (Port 3, OPT) gibst du statt any to any jetzt ein:

- deny OPT3 Netzwerk (Gastnetz) auf LAN (Privat) Port any destport any

Damit erlaubst du dann sukzessive diese Anwendungen und nichts mehr also ala

permit <gastnetz> source port any auf destination any destination port TCP 8000 = Ganz wichtig das ist die Portalseite die musst du IMMER erlauben auf dem Port wenn du mit dem Captive Portal arbeitest

permit <gastnetz> source port any auf destination any destination port TCP 80 für HTTP = Surfen zusätzlich

permit <gastnetz> source port any auf destination any destination port TCP 443 HTTPS

permit <gastnetz> source port any auf destination any destination port TCP 110 POP3 Email

usw. usw.

Am besten testest du das einfach aus. Im Firewall Log kannst du immer sehen was geblockt wird und wo es kneift.

Im Gastnetz solltest du ggf. noch Traffic ins private passieren lassen nur für die AP IP, dann kannst du den oder die Gastnetz WLAN APs auch bequem aus dem privaten Netz managen

Einfach ein bischen spielen mit den Einstellungen dabei lernt man am meisten. Bedenke immer das die FW Regeln der Reihe nach abgearbeitet werden und der erste Match gewinnt.

Zum Spielen kannst du auch mal ne pfSense SW flashen wenn du willst, die bietet noch etwas mehr Diagnose und Statistikfunktionen sofern du Wert darauf legst.

Installation ist identisch.