Netgear GS724TP und VLAN

Hallo,

ich habe hier ein für mich größeres und aktuell nahezu unlösbares Problem:

In einer Firma hat sich eine Abteilung abgespalten und eine eigene Firma gegründet, diese soll nun eine eigene Domäne bekommen und beziehen, und ein eigenes Subnetz bekommen.

Aktuell ist es noch so das alle Rechner sich auf der Domäne von Firma 1 anmelden und sich im Subnetz 192.168.1.0 befinden.

Die neu entstandene Firma wird eine neue Domäne und das Subnetz 192.168.5.0 bekommen.

Die Anforderungen sind nun das Firma 2 Zugriff auf alle Netzwerkresurcen behält wärend Firma 1 keinen Zugriff auf Firma 2 haben soll. Auch sollen die beiden DHCP Server voneinander getrennt werden so das Firma 1 keine Adressen aus dem .5.0 Subnetz bekommt und Firma 2 keine Adressen aus dem .1.0 Subnetz. Auch soll pro PC je nur eine Domäne in der Windows Anmeldung erscheinen.

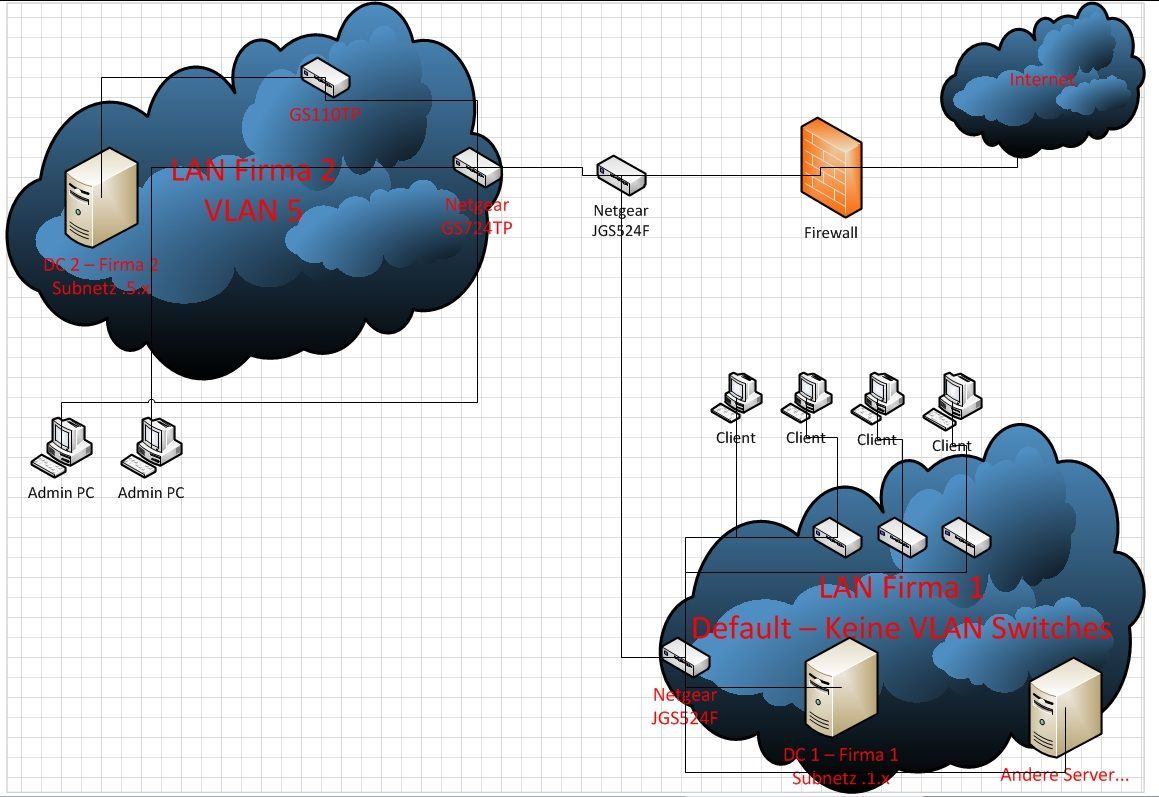

Da alle Netzwerkgeräte Physikalisch über Switches miteinander verbunden sind habe ich mir folgende Gedanken gemacht:

Ich würde gerne Firma 2 ein eigenes VLAN einrichten und dieses so verwenden das die Server und Netzwerkgeräte von Firma 2 nur auf diesem VLAN erreichbar sind. Die Admin PCs mit der Firma 2 die Administration von Firma 1 übernimmt sollen entsprechend im VLAN der Netzwerkgeräte sind sowie auch im Default VLAN um zugriff auf Firma 1 zu erhalten.

Hierzu stehen leider keine Mittel für neuanschaffungen zur Verfügung daher muss ich mit den Vorhandenen Geräten auskommen. VLAN fähige Geräte sind in dem Fall nur die Firewall und 2 Netgear Switches (GS110TP 8-Port und GS724TP 24-Port).

Daher habe ich mir folgendes Szenario ausgedacht:

Da die beiden Switches keine vollständigen Layer3 Switches sondern nur Netgear Smart Switches kann ich die VLAN Konfiguration nicht auf Subnetz ebene konfigurieren. Auch kann ich das Default VLAN (1) auf den Geräten nicht verändern. Die Voreinstellungen sehen so aus das alle Ports per PVID in VLAN1 gebunden sind und dort auf Untagged konfiguriert sind.

Leider habe ich mit diesen Switches noch keine Erfahrung und tue mir mit der konfiguration mit VLAN und PVID etwas schwer.

Ersten Tests habe ich nun nur auf dem 24 Port GS724TP durchgeführt:

Die Server Ports auf PVID5 umgestellt und VLAN5 als Untagged hinterlegt. Hiermit verschwinden diese Geräte aus VLAN1 komplett und sind nun nur noch in VLAN5 Untagged und als PVID hinterlegt.

Die Admin PCs sind auf PVID1 und VLAN1 untagged vorkonfiguriert geblieben und wurden zusätzlich im VLAN5 als Untagged hinzugefügt.

Der Effekt der daraus resultiert ist der das die Server untereinander kommunizieren können die Admin PCs aber keinen Zugriff auf die Server erhalten auch umgekehrt können die Server nicht mit den Admin PCs kommunizieren.

Ich habe nun schon etwas "rumgespielt" und die Admin PCs sowie die Server schon mal Tagged / Untagged getauscht was aber keinen Erfolg brachte.

Nun meine sehr große Bitte:

Kann mir jemand Tipps geben wie ich diese Aufgabe mit gegebenen Mitteln stemmen kann?

Ich hoffe ich konnte alles Anschaulich darlegen obwohl es nicht so ganz einfach ist. Bei Fragen erkläre ich das natürlich gerne so gut es geht.

Viele Grüße

Alexander

ich habe hier ein für mich größeres und aktuell nahezu unlösbares Problem:

In einer Firma hat sich eine Abteilung abgespalten und eine eigene Firma gegründet, diese soll nun eine eigene Domäne bekommen und beziehen, und ein eigenes Subnetz bekommen.

Aktuell ist es noch so das alle Rechner sich auf der Domäne von Firma 1 anmelden und sich im Subnetz 192.168.1.0 befinden.

Die neu entstandene Firma wird eine neue Domäne und das Subnetz 192.168.5.0 bekommen.

Die Anforderungen sind nun das Firma 2 Zugriff auf alle Netzwerkresurcen behält wärend Firma 1 keinen Zugriff auf Firma 2 haben soll. Auch sollen die beiden DHCP Server voneinander getrennt werden so das Firma 1 keine Adressen aus dem .5.0 Subnetz bekommt und Firma 2 keine Adressen aus dem .1.0 Subnetz. Auch soll pro PC je nur eine Domäne in der Windows Anmeldung erscheinen.

Da alle Netzwerkgeräte Physikalisch über Switches miteinander verbunden sind habe ich mir folgende Gedanken gemacht:

Ich würde gerne Firma 2 ein eigenes VLAN einrichten und dieses so verwenden das die Server und Netzwerkgeräte von Firma 2 nur auf diesem VLAN erreichbar sind. Die Admin PCs mit der Firma 2 die Administration von Firma 1 übernimmt sollen entsprechend im VLAN der Netzwerkgeräte sind sowie auch im Default VLAN um zugriff auf Firma 1 zu erhalten.

Hierzu stehen leider keine Mittel für neuanschaffungen zur Verfügung daher muss ich mit den Vorhandenen Geräten auskommen. VLAN fähige Geräte sind in dem Fall nur die Firewall und 2 Netgear Switches (GS110TP 8-Port und GS724TP 24-Port).

Daher habe ich mir folgendes Szenario ausgedacht:

Da die beiden Switches keine vollständigen Layer3 Switches sondern nur Netgear Smart Switches kann ich die VLAN Konfiguration nicht auf Subnetz ebene konfigurieren. Auch kann ich das Default VLAN (1) auf den Geräten nicht verändern. Die Voreinstellungen sehen so aus das alle Ports per PVID in VLAN1 gebunden sind und dort auf Untagged konfiguriert sind.

Leider habe ich mit diesen Switches noch keine Erfahrung und tue mir mit der konfiguration mit VLAN und PVID etwas schwer.

Ersten Tests habe ich nun nur auf dem 24 Port GS724TP durchgeführt:

Die Server Ports auf PVID5 umgestellt und VLAN5 als Untagged hinterlegt. Hiermit verschwinden diese Geräte aus VLAN1 komplett und sind nun nur noch in VLAN5 Untagged und als PVID hinterlegt.

Die Admin PCs sind auf PVID1 und VLAN1 untagged vorkonfiguriert geblieben und wurden zusätzlich im VLAN5 als Untagged hinzugefügt.

Der Effekt der daraus resultiert ist der das die Server untereinander kommunizieren können die Admin PCs aber keinen Zugriff auf die Server erhalten auch umgekehrt können die Server nicht mit den Admin PCs kommunizieren.

Ich habe nun schon etwas "rumgespielt" und die Admin PCs sowie die Server schon mal Tagged / Untagged getauscht was aber keinen Erfolg brachte.

Nun meine sehr große Bitte:

Kann mir jemand Tipps geben wie ich diese Aufgabe mit gegebenen Mitteln stemmen kann?

Ich hoffe ich konnte alles Anschaulich darlegen obwohl es nicht so ganz einfach ist. Bei Fragen erkläre ich das natürlich gerne so gut es geht.

Viele Grüße

Alexander

Please also mark the comments that contributed to the solution of the article

Content-Key: 191598

Url: https://administrator.de/contentid/191598

Printed on: April 20, 2024 at 01:04 o'clock

6 Comments

Latest comment

Hi Alexander,

Die Firewall soll dein Router sein. Mit der kannst du zwischen beliebigen Netzen routen und auch deine Verbindungen unterbrechen.

Dazu nimmst du einen getaggten Port deiner Switches, der alle VLANs enthält und verbindest sie mit der firewall. Die Switches werden über einen anderen getaggten Port verbunden. Am Ende bestimmst du nach Port oder Wanddose welcher PC in welchem Netz arbeiten kann und für die Admin-PCs könnne entsprechende Regeln in der Firewall hinterlegt werden.

Das Default VLAN, welches du nicht verändern kannst, hat andere Zwecke. Z.B: die Erreichbarkeit der Admins oder der Managementinterfaces der Switche. Kreiere ruhig für jede Firma ein eigenes VLAN.

Gruß

Netman

Die Firewall soll dein Router sein. Mit der kannst du zwischen beliebigen Netzen routen und auch deine Verbindungen unterbrechen.

Dazu nimmst du einen getaggten Port deiner Switches, der alle VLANs enthält und verbindest sie mit der firewall. Die Switches werden über einen anderen getaggten Port verbunden. Am Ende bestimmst du nach Port oder Wanddose welcher PC in welchem Netz arbeiten kann und für die Admin-PCs könnne entsprechende Regeln in der Firewall hinterlegt werden.

Das Default VLAN, welches du nicht verändern kannst, hat andere Zwecke. Z.B: die Erreichbarkeit der Admins oder der Managementinterfaces der Switche. Kreiere ruhig für jede Firma ein eigenes VLAN.

Gruß

Netman

Hallo Alexander,

mein Vorredner hat ja schon alles gesagt, was zu sagen ist, allerdings wollte ich noch kurz etwas in eigener

Sache anmerken. Du kannst die Switch vorne auch anders anordnen bzw. an die Firewall anschließen.

Beispiel

Das muss man eben selber alles mit sich bzw. in Deinem Fall mit der anderen Firma abmachen was alles geht oder nicht!

Falls Du die Admin PC´s bei Dir lassen möchtest können Sie auch beide Mitglieder von VLAN 1 und VLAN 2 sein.

Gruß

Dobby

mein Vorredner hat ja schon alles gesagt, was zu sagen ist, allerdings wollte ich noch kurz etwas in eigener

Sache anmerken. Du kannst die Switch vorne auch anders anordnen bzw. an die Firewall anschließen.

Beispiel

Das muss man eben selber alles mit sich bzw. in Deinem Fall mit der anderen Firma abmachen was alles geht oder nicht!

Falls Du die Admin PC´s bei Dir lassen möchtest können Sie auch beide Mitglieder von VLAN 1 und VLAN 2 sein.

Gruß

Dobby

Hallo Alexander,

Wenn der JGS524F kein VLAN unterstützt, darf er eben nicht hinter der Firewall stehen. Dort muss einer der VLAN-fähigen Typen sein GS724TP oder GS110TP.

Dahinter, innerhalb der jeweiligen Firmen ist es egal, ob die Switches nichts können oder managebar sind. Es werden nur standard Ethernet Pakete verteilt, keine mit VLAN-Tags. Somit können alle kleine Switche z.B: am GS724TP angeschlossen sein und du hast für jeden davon die Möglichkeit in in ein eigenes VLAN zu setzen, nutzt aber eigentlich nur 2 davon.

VLANs ohne Routing sind großer Humbug. Sei froh, dass die Firewall diese für dich regeln kann und du damit auch die Chance hast als Administrator auch ins Netz der anderen Firma kommen zu können.

Und denk bitte daran: Routing heißt nicht nur Internet. Dort kümmern sich andere um die richtigen Einstellungen. Lokal musst du es schaffen.

Und Finger weg von Pseudotrennungen, der Nutzung unterschiedlicher IP-Ranges in der Boadcast-Domain. Es kann kaum schlimmer kommen. Keine Trennung, unbeabsichtigte Beeinflussung, aktive Störung und Mithörmöglichkeit.

D.o.b.b.y s Grafik geht davon aus, dass du die Switche vom Standort und der Verbindung nicht ändern kannst. ...Wo er recht hat, hat er recht.

Gruß

Netman

Wenn der JGS524F kein VLAN unterstützt, darf er eben nicht hinter der Firewall stehen. Dort muss einer der VLAN-fähigen Typen sein GS724TP oder GS110TP.

Dahinter, innerhalb der jeweiligen Firmen ist es egal, ob die Switches nichts können oder managebar sind. Es werden nur standard Ethernet Pakete verteilt, keine mit VLAN-Tags. Somit können alle kleine Switche z.B: am GS724TP angeschlossen sein und du hast für jeden davon die Möglichkeit in in ein eigenes VLAN zu setzen, nutzt aber eigentlich nur 2 davon.

VLANs ohne Routing sind großer Humbug. Sei froh, dass die Firewall diese für dich regeln kann und du damit auch die Chance hast als Administrator auch ins Netz der anderen Firma kommen zu können.

Und denk bitte daran: Routing heißt nicht nur Internet. Dort kümmern sich andere um die richtigen Einstellungen. Lokal musst du es schaffen.

Und Finger weg von Pseudotrennungen, der Nutzung unterschiedlicher IP-Ranges in der Boadcast-Domain. Es kann kaum schlimmer kommen. Keine Trennung, unbeabsichtigte Beeinflussung, aktive Störung und Mithörmöglichkeit.

D.o.b.b.y s Grafik geht davon aus, dass du die Switche vom Standort und der Verbindung nicht ändern kannst. ...Wo er recht hat, hat er recht.

Gruß

Netman

Hallo

wächst.

Ich hätte beinahe schon drei VLAN´s dort angelegt (Firma 1, Firma 2 und die Server)

Dann kann man schön festlegen das VLAN x mit Firma x auf alle Server zugreifen kann und VLAN y mit Firma y nur auf seine eigenen und die Admin PC´s auf alle, das geht sicherlich auch jetzt nur mit den Switchen nur zum Einen nicht so einfach und zum Anderen nicht so sauber.

Auf den ersten Blick ist das nicht immer gleich zu erkennen, das gebe ich gerne zu. Aber bei der Firewall gehst Du nur einmal ran und gut ist! Egal welche Switche Du dann austauscht, erneuerst oder

sonst was einfach Kabel abziehen und einen neuen Switch anschließen.

Klar kann man sagen kauft Euch doch alle Layer 3 Switche, jeder holt seine eigene Internetleitung oder

jeder hat seine eigene Admin Konsole!

Nun noch einmal damit man das besser abschätzen kann, was man hier rät ein paar Fragen?

- Was ist das für eine Firewall?

Hersteller Modell Version Revision

- Wie viele PC´s und Workstations sind in einem Netz oder gehören zu jeder Firma?

PC, Workstation, Server, NAS, usw.

- Habt ihr einen Serverraum mit Klimaanlage?

- Ist das alles in einem Rack untergebracht?

- Wer macht und wer soll zukünftig DHCP Aufgaben übernehmen?

Sieh mal Alexander, ich möchte Dir nicht zu nahe treten, aber es ist doch so, dass gerade eine Umstrukturierung in der Firma läuft und nun viele Aufgaben auf Dich zu kommen werden.

Aber wenn Du das vorne an der Firewall erledigst oder erledigen kannst, dann machst Du das einmal und gut ist es! Klar muss man auch daran denken das die neue Firma nun auch einmal neue Hardware kauft oder Ihr vielleicht neue Hardware anschafft und diese muss man dann nur wechseln und gut ist es, bei Deiner

Konstellation musst Du immer wieder alles an den Switchen aufhängen und hast so mit auch mehr Arbeit.

Auch wenn Du das Alles vorne an der Firewall erledigst brauchst Du VLAN´s, aber die Sache ist sauber gelöst, sauber getrennt und einmalig von der Arbeit her!

Das was MrNetman über das Routing geschrieben hat, solltest Du noch einmal lesen, unbedingt bitte!

Routing bedeutet nicht nur die IP Pakete aus dem Internet in das Firmen LAN und auch wieder zurück also

vom Firmen LAN zum Internet hinaus, sondern auch von PC zu Server und das für beide Firmen!!

Da Eure Switche das alle so oder so nicht können, war mein Gedanke hinsichtlich der Benutzung der Firewall in doppelter Hinsicht einfacher für Dich! Denn überall im Netzwerk bei Euch in der Firma wo es einen Übergabepunkt der Pakete gibt, nimmt der Durchsatz ein Stücken ab und normaler weise hat man dafür ein Layer 3 Switch der Routet die Pakete dann im LAN hin und her und der Router oder die Firewall

routet dann diese Pakete "nur" noch zwischen dem LAN und dem Internet.

Schau Dir bitte einmal diesen Beitrag an, dort möchte jemand 4 separate VLAN´s aufsetzten und hat keine

VLAN fähigen Switche. Hosts mittels unterschiedlicher Subnetze abgrenzen

So nun das harte Ende, jede eigenständige Firma sollte Ihre eigenen Sachen haben und machen!

- PC´s, Switche, Server, Backups, Email Server falls vorhanden und auch Backup Lösungen hierfür!

Wenn das Finanzamt eine Begehung oder einen Besuch bei Euch macht, zwecks Klärung der Lage, wäre es schön wenn Ihr in der Lage seit alles doppelt dort zu haben, ok die Internetverbindung und die Firewall kann ja gemeinsam genutzt werden, das ist nicht das Problem, doch wenn für das Finanzamt nicht deutlich ersichtlich ist was zu wem gehört habt Ihr ganz andere Probleme als VLAN!!!!

Daher mein Tipp jeder hat sein eigenes Rack und seine eigene Hardware nebst Admin Konsole und gut ist es! Das die Daten teils zusammen genutzt werden ist erst einmal zweitrangig, aber der rest sollte sehr gut von einander zu unterscheiden sein, sonst erkannt das Finanzamt das nachher gar nicht als eigenständige Firma an und dann "rappelts" in der Kiste.

Gruß

Dobby

Dobby zu Deiner Grafik: Wenn ich die VLANs komplett über die Firewall routen muss und die Switches so > wie in Deiner Grafik anschließe benötige ich kein VLAN mehr

Doch aber vorne auf dem routenden Gerät und zwar genau 2 VLAN´s und die dürfen dann auch dynamisch wachsen und Du kannst die Switche immer austauschen wenn Du mal neue brauchst oder die Firma 1 oder 2wächst.

Dann muss ich das Regelwerk der Firewall sowieso komplett umbauen und kann die trennung der Netze

dann über die Firewall konfigurieren.

Was ist das denn für eine Firewall wenn ich einmal fragen darf? und wer soll, wo im Netz oder den Netzen und für Wen den DHCP Service machen?dann über die Firewall konfigurieren.

Ich hätte beinahe schon drei VLAN´s dort angelegt (Firma 1, Firma 2 und die Server)

Dann kann man schön festlegen das VLAN x mit Firma x auf alle Server zugreifen kann und VLAN y mit Firma y nur auf seine eigenen und die Admin PC´s auf alle, das geht sicherlich auch jetzt nur mit den Switchen nur zum Einen nicht so einfach und zum Anderen nicht so sauber.

Das wollte ich eigentlich vermeiden... :P

OK, aber ich wollte es für Dich so einfach wie möglich und so sicher wie möglich gestalten!Auf den ersten Blick ist das nicht immer gleich zu erkennen, das gebe ich gerne zu. Aber bei der Firewall gehst Du nur einmal ran und gut ist! Egal welche Switche Du dann austauscht, erneuerst oder

sonst was einfach Kabel abziehen und einen neuen Switch anschließen.

Klar kann man sagen kauft Euch doch alle Layer 3 Switche, jeder holt seine eigene Internetleitung oder

jeder hat seine eigene Admin Konsole!

Nun noch einmal damit man das besser abschätzen kann, was man hier rät ein paar Fragen?

- Was ist das für eine Firewall?

Hersteller Modell Version Revision

- Wie viele PC´s und Workstations sind in einem Netz oder gehören zu jeder Firma?

PC, Workstation, Server, NAS, usw.

- Habt ihr einen Serverraum mit Klimaanlage?

- Ist das alles in einem Rack untergebracht?

- Wer macht und wer soll zukünftig DHCP Aufgaben übernehmen?

Sieh mal Alexander, ich möchte Dir nicht zu nahe treten, aber es ist doch so, dass gerade eine Umstrukturierung in der Firma läuft und nun viele Aufgaben auf Dich zu kommen werden.

Aber wenn Du das vorne an der Firewall erledigst oder erledigen kannst, dann machst Du das einmal und gut ist es! Klar muss man auch daran denken das die neue Firma nun auch einmal neue Hardware kauft oder Ihr vielleicht neue Hardware anschafft und diese muss man dann nur wechseln und gut ist es, bei Deiner

Konstellation musst Du immer wieder alles an den Switchen aufhängen und hast so mit auch mehr Arbeit.

Auch wenn Du das Alles vorne an der Firewall erledigst brauchst Du VLAN´s, aber die Sache ist sauber gelöst, sauber getrennt und einmalig von der Arbeit her!

Das was MrNetman über das Routing geschrieben hat, solltest Du noch einmal lesen, unbedingt bitte!

Routing bedeutet nicht nur die IP Pakete aus dem Internet in das Firmen LAN und auch wieder zurück also

vom Firmen LAN zum Internet hinaus, sondern auch von PC zu Server und das für beide Firmen!!

Da Eure Switche das alle so oder so nicht können, war mein Gedanke hinsichtlich der Benutzung der Firewall in doppelter Hinsicht einfacher für Dich! Denn überall im Netzwerk bei Euch in der Firma wo es einen Übergabepunkt der Pakete gibt, nimmt der Durchsatz ein Stücken ab und normaler weise hat man dafür ein Layer 3 Switch der Routet die Pakete dann im LAN hin und her und der Router oder die Firewall

routet dann diese Pakete "nur" noch zwischen dem LAN und dem Internet.

Schau Dir bitte einmal diesen Beitrag an, dort möchte jemand 4 separate VLAN´s aufsetzten und hat keine

VLAN fähigen Switche. Hosts mittels unterschiedlicher Subnetze abgrenzen

So nun das harte Ende, jede eigenständige Firma sollte Ihre eigenen Sachen haben und machen!

- PC´s, Switche, Server, Backups, Email Server falls vorhanden und auch Backup Lösungen hierfür!

Wenn das Finanzamt eine Begehung oder einen Besuch bei Euch macht, zwecks Klärung der Lage, wäre es schön wenn Ihr in der Lage seit alles doppelt dort zu haben, ok die Internetverbindung und die Firewall kann ja gemeinsam genutzt werden, das ist nicht das Problem, doch wenn für das Finanzamt nicht deutlich ersichtlich ist was zu wem gehört habt Ihr ganz andere Probleme als VLAN!!!!

Daher mein Tipp jeder hat sein eigenes Rack und seine eigene Hardware nebst Admin Konsole und gut ist es! Das die Daten teils zusammen genutzt werden ist erst einmal zweitrangig, aber der rest sollte sehr gut von einander zu unterscheiden sein, sonst erkannt das Finanzamt das nachher gar nicht als eigenständige Firma an und dann "rappelts" in der Kiste.

Gruß

Dobby

Zusätzliche Infos wie man mit VLANs routet findest du auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern