WLAN Scanner - Wird PEAP wirklich verwendet?

Hallo zusammen,

ich habe das Problem das ich zu 100% weiß ob meine WLAN-Scanner PEAP oder doch ein anderes EAP benutzen.

Aufgeschreckt wurde ich durch den heise Artikel Todesstoß für PPTP (http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ..), dort heißt es am Ende:

"Ähnliches gilt Übrigens für Firmen-WLANs mit WPA2 und EAP via MSCHAPv2, die sich analog knacken lassen. Die verschlüsselte Variante PEAP packt das ganze in einen SSL-Tunnel, dessen Sicherheit davon abhängt, dass die Anwender nie ein gefälschtes Zertifikat akzeptieren. "

So nun wollte ich mal überprüfen, ob die Scanner auch PEAP machen.

Aber der Reihe nach:

Wir haben im Lager WLAN-Scanner mit Windows CE und dieser soll sich per WPA2 AES (oder WPA2 Enterprise) am AD anmelden.

Der erforderlich Cicso Aironet Accesspoint ist im Netzwerkrichtlinienserver (Server 2008 R2) als RADIUS-Client eingetragen.

Am WLAN Scanner ist als EAP Type PEAP-MSCHAP eingetragen, der Scanner meldet auch "Status: MS-PEAP Authenticated".

Auf dem Netzwerkrichtlinienserver ist unter den Netzwerkrichtlinien als Authentifizierungsmethode nur "Microsoft: Geschütztes EAP(PEAP)" ausgewählt.

Mein Problem ist der Eintrag im Log des Netzwerkrichtlinienservers, dort steht immer noch

",Microsoft: Gesichertes Kennwort (EAP-MSCHAP v2)," drin.

Und das kann ich nicht mehr wirklich verstehen, oder versteht der Log hier etwas anderes?

Verwirrt wurde ich auch noch von einem Wikipedia Artikel (http://en.wikipedia.org/wiki/Protected_Extensible_Authentication_Protoc ..) in dem steht immer wieder PEAPv0/EAP-MSCHAPv2, ist also PEAP doch EAP-MSCHAPv2?

Dagegen spricht aber die andere EAP Authentifizierungsmethode die sich am Netzwerkrichtlinienserver einstellen lässt: Microsoft: Gesichertes Kennwort (EAP-MSCHAP v2).

Ich hoffe ihr könnt mein Problem verstehen, es ist der Log der mich verwirrt.

Funktionieren tut die ganze Konstellation schon seit Jahren, das ist nicht das Problem.

Vielen Dank schon mal!

VG

Deepsys

ich habe das Problem das ich zu 100% weiß ob meine WLAN-Scanner PEAP oder doch ein anderes EAP benutzen.

Aufgeschreckt wurde ich durch den heise Artikel Todesstoß für PPTP (http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ..), dort heißt es am Ende:

"Ähnliches gilt Übrigens für Firmen-WLANs mit WPA2 und EAP via MSCHAPv2, die sich analog knacken lassen. Die verschlüsselte Variante PEAP packt das ganze in einen SSL-Tunnel, dessen Sicherheit davon abhängt, dass die Anwender nie ein gefälschtes Zertifikat akzeptieren. "

So nun wollte ich mal überprüfen, ob die Scanner auch PEAP machen.

Aber der Reihe nach:

Wir haben im Lager WLAN-Scanner mit Windows CE und dieser soll sich per WPA2 AES (oder WPA2 Enterprise) am AD anmelden.

Der erforderlich Cicso Aironet Accesspoint ist im Netzwerkrichtlinienserver (Server 2008 R2) als RADIUS-Client eingetragen.

Am WLAN Scanner ist als EAP Type PEAP-MSCHAP eingetragen, der Scanner meldet auch "Status: MS-PEAP Authenticated".

Auf dem Netzwerkrichtlinienserver ist unter den Netzwerkrichtlinien als Authentifizierungsmethode nur "Microsoft: Geschütztes EAP(PEAP)" ausgewählt.

Mein Problem ist der Eintrag im Log des Netzwerkrichtlinienservers, dort steht immer noch

",Microsoft: Gesichertes Kennwort (EAP-MSCHAP v2)," drin.

Und das kann ich nicht mehr wirklich verstehen, oder versteht der Log hier etwas anderes?

Verwirrt wurde ich auch noch von einem Wikipedia Artikel (http://en.wikipedia.org/wiki/Protected_Extensible_Authentication_Protoc ..) in dem steht immer wieder PEAPv0/EAP-MSCHAPv2, ist also PEAP doch EAP-MSCHAPv2?

Dagegen spricht aber die andere EAP Authentifizierungsmethode die sich am Netzwerkrichtlinienserver einstellen lässt: Microsoft: Gesichertes Kennwort (EAP-MSCHAP v2).

Ich hoffe ihr könnt mein Problem verstehen, es ist der Log der mich verwirrt.

Funktionieren tut die ganze Konstellation schon seit Jahren, das ist nicht das Problem.

Vielen Dank schon mal!

VG

Deepsys

Please also mark the comments that contributed to the solution of the article

Content-Key: 193627

Url: https://administrator.de/contentid/193627

Printed on: April 25, 2024 at 06:04 o'clock

3 Comments

Latest comment

PEAP ist ein Tunnel, der außenrum gebaut wird (dafür wird das Zertifikat für den IAS/NPS benötigt), dadrin wird einfach nur das EAP-MSCHAPv2 weitergeführt. Durch den Tunnel ist unmöglich, die für das Knacken des Schlüssels nötigen Daten abzufangen.

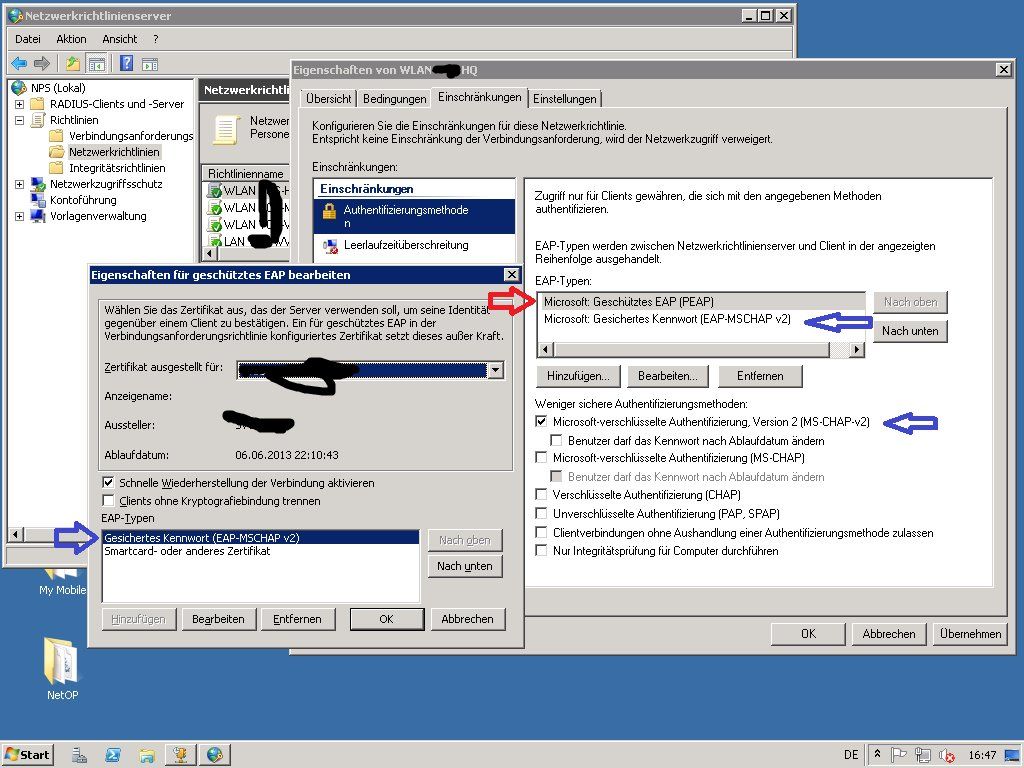

Um ganz sicher zu gehen, musst du sicherstellen, dass du nur die rot markierten Sachen drin hast und die blauen in jedem Fall gelöscht bzw. abgehakt hast.

Ich hab die noch drin, weil ich momentan nicht die Zeit habe, um mich dadrum zu kümmern, ich fang die Sachen zum Glück aber nochmal an anderer Stelle ab, damit ein Einbruch unkritisch bleibt.

Um ganz sicher zu gehen, musst du sicherstellen, dass du nur die rot markierten Sachen drin hast und die blauen in jedem Fall gelöscht bzw. abgehakt hast.

Ich hab die noch drin, weil ich momentan nicht die Zeit habe, um mich dadrum zu kümmern, ich fang die Sachen zum Glück aber nochmal an anderer Stelle ab, damit ein Einbruch unkritisch bleibt.