QNAP Webserver mit Zertifikat von eigener Zertifizierungsstelle ausstattten

Hallo,

ich würde gerne ein QNAP-NAS mit einem SSL-Zertifikat von unserer Zertifizierungsstelle ausstatten.

Ich muss nur ganz ehrlich sagen, dass ich nicht weiß wie das funktionieren soll!

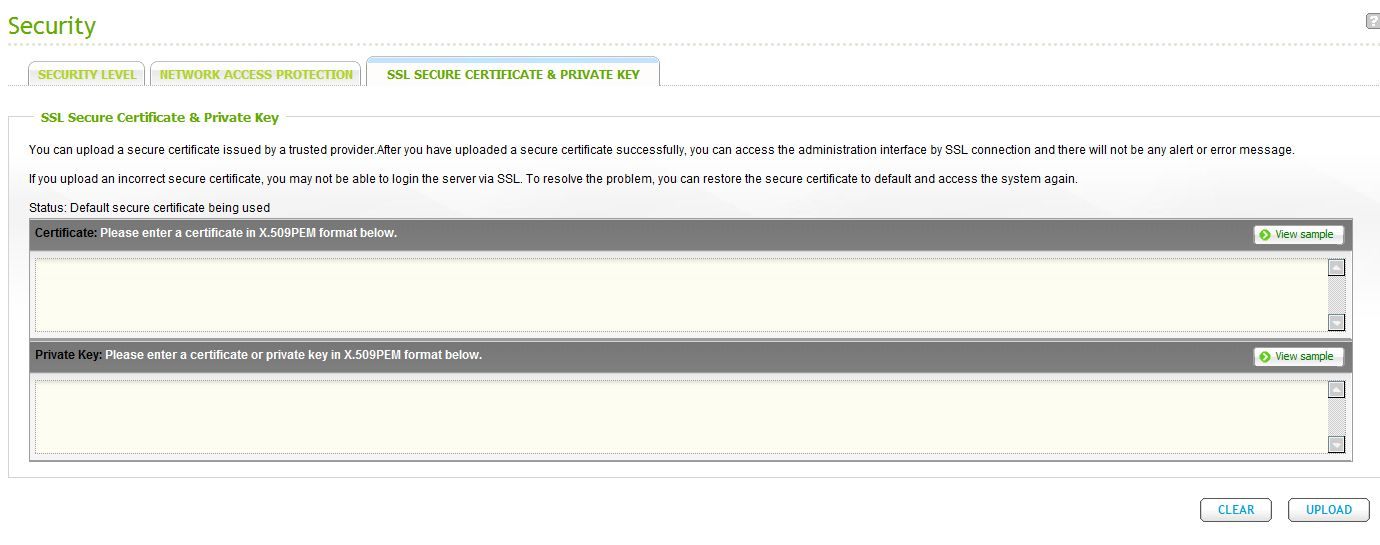

Das QNAP möchte von mir folgendes haben:

Wie bekomme ich die vom QNAP gewünschten "Informationen" aus meine MS-Zertifizierungsstelle heraus?

Danke!

ich würde gerne ein QNAP-NAS mit einem SSL-Zertifikat von unserer Zertifizierungsstelle ausstatten.

Ich muss nur ganz ehrlich sagen, dass ich nicht weiß wie das funktionieren soll!

Das QNAP möchte von mir folgendes haben:

Wie bekomme ich die vom QNAP gewünschten "Informationen" aus meine MS-Zertifizierungsstelle heraus?

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 197214

Url: https://administrator.de/contentid/197214

Printed on: April 24, 2024 at 18:04 o'clock

3 Comments

Latest comment

Also du gehst folgendermaßen vor:

Zuerst gehst du im Server-Manager in die Active Directory Zertifikatsdienste, und dann auf den Knoten "Zertifikatsvorlagen (server.local)". Dort erstellst du ein Duplikat der Vorlage "Webserver" (Rechtsklick "Doppelte Vorlage").

Im ersten Dialog wählst du "Windows Server 2003 Enterprise". Dann gibst du der Vorlage auf dem Tab "Allgemein" einen Namen (z.B. "WebserverMitPrivateKeyExport"); auf dem Tab "Anforderungsverarbeitung" ein Häckchen bei "Exportieren von privatem Schlüssel zulassen"; jetzt den Dialog mit OK schließen.

Weiter geht es im Unterknoten deiner CA im Ordner "Zertifikatvorlagen". Dort Rechtsklick "Neu/Auszustellende Zertifikatvorlage" und wählst im Dialog deine duplizierte Vorlage von gerade eben.

Soweit die Arbeit im Server-Manager.

Jetzt öffnest du einen Browser und gibst folgende URL ein: https://deinserver.local/certsrv

Dann die Links in der Reihenfolge wählen : "Ein Zertifikat anfordern" -> "erweiterte Zertifikatanforderung ein." -> "Eine Anforderung an diese Zertifizierungsstelle erstellen und einreichen".

Jetzt wählst du unter Vorlagen deine vorhin erstellte Vorlage aus. Dann müssen die Informationen für das Zertifikat eingegeben werden. Das wichtigste Feld ist hier Name - dieses sollte den DNS-Namen oder die IP-Adresse wie das QNAP-Device nachher von den Usern aufgerufen wird enthalten. Unten wählst du noch die gewünschte Schlüsselstärke und machst ein Häckchen bei "Schlüssel als "Exportierbar" markieren"; zum schluss das ganze einsenden. Je nach Konfiguration der Vorlage bekommst du nun die Option das Zertifikat zu installieren oder es muss ein Admin der CA die Zertifikatanforderung ausstellen. Auf jeden Fall das Zertifikat installieren.

Jetzt lassen sich der Private und der öffentliche Key aus dem lokalen Zertifikats-Store in eine *.pfx-Datei exportieren; wie das geht ist hier beschrieben: http://nl.globalsign.com/en/support/ssl+certificates/microsoft/all+wind ...

Danach hast du nun eine passwortgeschützte *.pfx-datei die du dann noch konvertieren musst um an das Zertifikat und den Private-key im Klartext zu kommen.

a) Das Konvertieren kannst du online machen, wie z.B. hier.Danach kannst du das *.pem File öffnen und den Private-Key und das Zertifikat herauskopieren und in das Interface des QNAP kopieren:

b) oder du machst das lokal mit OpenSSL; die Befehle dafür lauten:

hier kannst du dann auch die Schlüssel im Klartext aus 'cert.pem' und 'server.key' kopieren.

Standardmäßig kann man mit der eingebauten Webserver-Zertifikats-Vorlage den privaten Schlüssel nicht exportieren, deshalb muss man sich seine eigene definieren um da dran zu kommen.

Hoffe das war soweit verständlich

Grüße Uwe

Zuerst gehst du im Server-Manager in die Active Directory Zertifikatsdienste, und dann auf den Knoten "Zertifikatsvorlagen (server.local)". Dort erstellst du ein Duplikat der Vorlage "Webserver" (Rechtsklick "Doppelte Vorlage").

Im ersten Dialog wählst du "Windows Server 2003 Enterprise". Dann gibst du der Vorlage auf dem Tab "Allgemein" einen Namen (z.B. "WebserverMitPrivateKeyExport"); auf dem Tab "Anforderungsverarbeitung" ein Häckchen bei "Exportieren von privatem Schlüssel zulassen"; jetzt den Dialog mit OK schließen.

Weiter geht es im Unterknoten deiner CA im Ordner "Zertifikatvorlagen". Dort Rechtsklick "Neu/Auszustellende Zertifikatvorlage" und wählst im Dialog deine duplizierte Vorlage von gerade eben.

Soweit die Arbeit im Server-Manager.

Jetzt öffnest du einen Browser und gibst folgende URL ein: https://deinserver.local/certsrv

Dann die Links in der Reihenfolge wählen : "Ein Zertifikat anfordern" -> "erweiterte Zertifikatanforderung ein." -> "Eine Anforderung an diese Zertifizierungsstelle erstellen und einreichen".

Jetzt wählst du unter Vorlagen deine vorhin erstellte Vorlage aus. Dann müssen die Informationen für das Zertifikat eingegeben werden. Das wichtigste Feld ist hier Name - dieses sollte den DNS-Namen oder die IP-Adresse wie das QNAP-Device nachher von den Usern aufgerufen wird enthalten. Unten wählst du noch die gewünschte Schlüsselstärke und machst ein Häckchen bei "Schlüssel als "Exportierbar" markieren"; zum schluss das ganze einsenden. Je nach Konfiguration der Vorlage bekommst du nun die Option das Zertifikat zu installieren oder es muss ein Admin der CA die Zertifikatanforderung ausstellen. Auf jeden Fall das Zertifikat installieren.

Jetzt lassen sich der Private und der öffentliche Key aus dem lokalen Zertifikats-Store in eine *.pfx-Datei exportieren; wie das geht ist hier beschrieben: http://nl.globalsign.com/en/support/ssl+certificates/microsoft/all+wind ...

Danach hast du nun eine passwortgeschützte *.pfx-datei die du dann noch konvertieren musst um an das Zertifikat und den Private-key im Klartext zu kommen.

Konvertieren der PFX-Datei

Konvertieren der PFX-Datei

a) Das Konvertieren kannst du online machen, wie z.B. hier.Danach kannst du das *.pem File öffnen und den Private-Key und das Zertifikat herauskopieren und in das Interface des QNAP kopieren:

Für das Zertifikat kopierst du folgenden Abschnitt:

-----BEGIN CERTIFICATE-----

.....

-----END CERTIFICATE-----

Für den Private-Key nimmst du diesen Abschnitt :

-----BEGIN PRIVATE KEY-----

.....

-----END PRIVATE KEY-----

b) oder du machst das lokal mit OpenSSL; die Befehle dafür lauten:

Export the private key file from the pfx file

openssl pkcs12 -in filename.pfx -nocerts -out key.pem

Export the certificate file from the pfx file

openssl pkcs12 -in filename.pfx -clcerts -nokeys -out cert.pem

Remove the passphrase from the private key

openssl rsa -in key.pem -out server.key

Standardmäßig kann man mit der eingebauten Webserver-Zertifikats-Vorlage den privaten Schlüssel nicht exportieren, deshalb muss man sich seine eigene definieren um da dran zu kommen.

Hoffe das war soweit verständlich

Grüße Uwe