WAN durch LAN mittels VLAN durchschleifen - wie sicher ist es?

Hi,

die Idee ist ein bestehendes Netzwerk um einen weiteren WAN Zugang zu erweitern - zwecks backup/redundanz bzw. Performanceerhöhung.

Vom Router Konfiguration her ist alles i.O. - problem ist das die potenzielle Backupleitung in einem anderen Gebäudeteil "rauskommt" und es keine direkte Verbindung zum Router/Firewall möglich gibt. Die Gebäudeteile sind mit einer Glasfaser verbunden, sprich simples "durchpatchen" des WAN zum Router ist nicht möglich.

Vorweg: Das beste weg wäre es den WAN Zugangspunkt an den Router legen zu lassen - ganz klar - doch diese simple Methode schließen wir mal aus

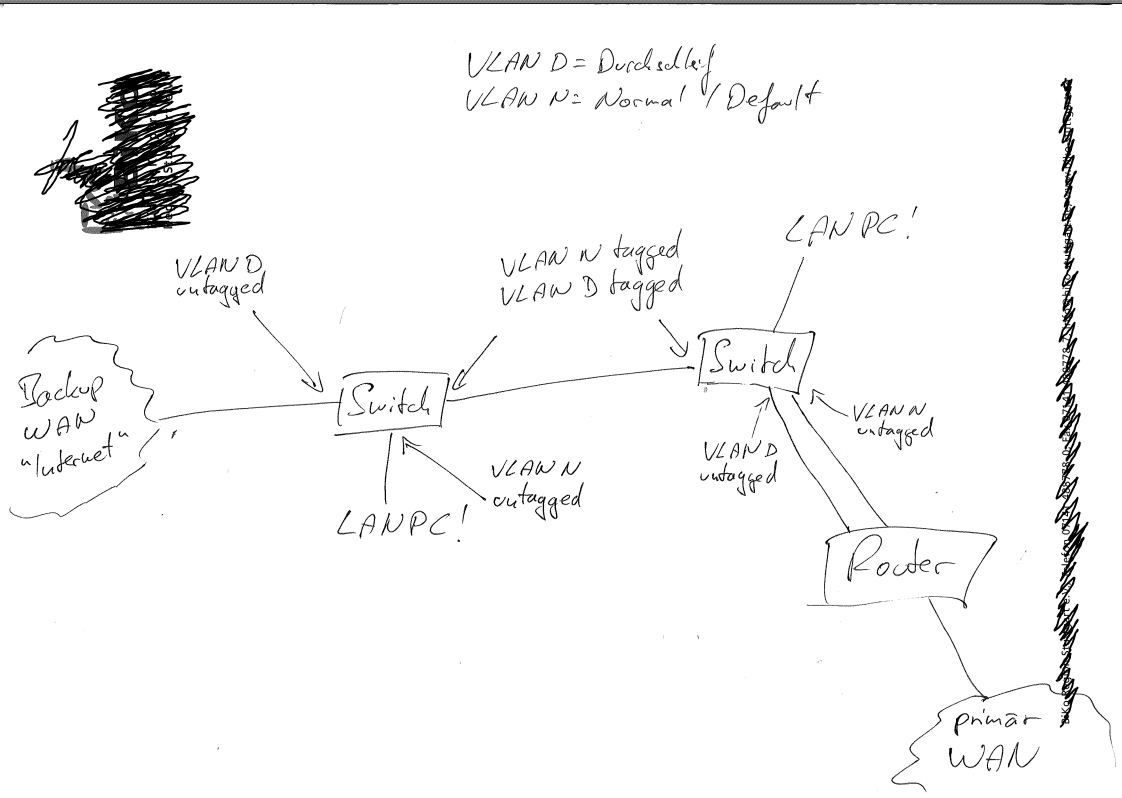

Wer dem ganzen nicht folgen kann, die Grafik zeigts:

Das ganze grafisch:

Die Schnappsidee ist: den backupWAN, der an einem Switch rauskommt, mittels VLAN zum Router "durchschleifen".

d.h. man erstelle ein neuen VLAN (im Beispiel "VLAN D" = durchschleif) und führe es so durch das vorhandene Netzwerk ("VLAN N" = normal).

im VLAN D wären nur der WAN Port und der Port der zum Router führt, sonst wird es mittels Tagging zwischen den Switchen übertragen.

Die Probleme die sich mir stellen:

Rein Technisch müsste es ja so gehen - aber ist es ein Sicherheitstechnisches Himmelfahrtskommando?

Im Einzelnen:

Ein Switch wäre das erste Gerät am WAN - was ist davon zu halten? Eine Mangement IP würde ich nur fürs VLAN-N vergeben

Grundsätzlich würden WAN Pakete, zwar mit einem eigenen VLAN Tag, durch Geräte laufen an denen auch das LAN hängt.

Wie "sicher" ist das ganze? Kann ein Angreifen potentiell aus dem VLAN-D ausbrechen und ins VLAN-N wechseln, noch bevor die Pakete den Router/Firewall erreichen?

Also ich habe bei dem ganzen ein mulmiges Gefühl und würde es spontant so auf keinen Fall einsetzen - aber was ist theoretisch davon zu halten?

die Idee ist ein bestehendes Netzwerk um einen weiteren WAN Zugang zu erweitern - zwecks backup/redundanz bzw. Performanceerhöhung.

Vom Router Konfiguration her ist alles i.O. - problem ist das die potenzielle Backupleitung in einem anderen Gebäudeteil "rauskommt" und es keine direkte Verbindung zum Router/Firewall möglich gibt. Die Gebäudeteile sind mit einer Glasfaser verbunden, sprich simples "durchpatchen" des WAN zum Router ist nicht möglich.

Vorweg: Das beste weg wäre es den WAN Zugangspunkt an den Router legen zu lassen - ganz klar - doch diese simple Methode schließen wir mal aus

Wer dem ganzen nicht folgen kann, die Grafik zeigts:

Das ganze grafisch:

Die Schnappsidee ist: den backupWAN, der an einem Switch rauskommt, mittels VLAN zum Router "durchschleifen".

d.h. man erstelle ein neuen VLAN (im Beispiel "VLAN D" = durchschleif) und führe es so durch das vorhandene Netzwerk ("VLAN N" = normal).

im VLAN D wären nur der WAN Port und der Port der zum Router führt, sonst wird es mittels Tagging zwischen den Switchen übertragen.

Die Probleme die sich mir stellen:

Rein Technisch müsste es ja so gehen - aber ist es ein Sicherheitstechnisches Himmelfahrtskommando?

Im Einzelnen:

Ein Switch wäre das erste Gerät am WAN - was ist davon zu halten? Eine Mangement IP würde ich nur fürs VLAN-N vergeben

Grundsätzlich würden WAN Pakete, zwar mit einem eigenen VLAN Tag, durch Geräte laufen an denen auch das LAN hängt.

Wie "sicher" ist das ganze? Kann ein Angreifen potentiell aus dem VLAN-D ausbrechen und ins VLAN-N wechseln, noch bevor die Pakete den Router/Firewall erreichen?

Also ich habe bei dem ganzen ein mulmiges Gefühl und würde es spontant so auf keinen Fall einsetzen - aber was ist theoretisch davon zu halten?

Please also mark the comments that contributed to the solution of the article

Content-Key: 203639

Url: https://administrator.de/contentid/203639

Printed on: April 18, 2024 at 06:04 o'clock

17 Comments

Latest comment

Hi Blaschikowski des Netzwerks,

das Modem muss aber physikalisch an die richtige Stelle. Danach ist es Ethernet und es dir damit möglich, das durchzuschleifen. Also ist das zwar WAN, aber transparent.

Zum Angriffsszenario:

Da der erste Switchport schon das VLAN Tag anhängt wird erst am Router / der Firewall wieder ein übliches Ehternet Paket daraus. Und wenn dieses VLAN manuell nur auf den benötigten Switches vorkommt, ist es leidlich sicher.

Ja selbstverständlich soll keine Zugang zum Switch passieren. Die Mangementadressen sind vermutlich innerhalb des Netzes und nicht ausserhalb mit einer gültigen Internet-IP.

Der Angreifer muss einem MAC-overflow / Buffer Overflow auch manipulierte Pakete erzeugen. Allerdings sieht er auch die Switch-MAC und damit den Hersteller. CDP oder LLDP muss deaktiviert sein.

Ein zweiter Router an dieser Stelle wäre wohl sicherer.

Gruß

Netman

das Modem muss aber physikalisch an die richtige Stelle. Danach ist es Ethernet und es dir damit möglich, das durchzuschleifen. Also ist das zwar WAN, aber transparent.

Zum Angriffsszenario:

Da der erste Switchport schon das VLAN Tag anhängt wird erst am Router / der Firewall wieder ein übliches Ehternet Paket daraus. Und wenn dieses VLAN manuell nur auf den benötigten Switches vorkommt, ist es leidlich sicher.

Ja selbstverständlich soll keine Zugang zum Switch passieren. Die Mangementadressen sind vermutlich innerhalb des Netzes und nicht ausserhalb mit einer gültigen Internet-IP.

Der Angreifer muss einem MAC-overflow / Buffer Overflow auch manipulierte Pakete erzeugen. Allerdings sieht er auch die Switch-MAC und damit den Hersteller. CDP oder LLDP muss deaktiviert sein.

Ein zweiter Router an dieser Stelle wäre wohl sicherer.

Gruß

Netman

Hi,

Bei zwei Fasern könntest du Bidirektionale SFP-Module nehmen, die brauchen nur eine Faser für Senden/Empfangen, da sie auch verschiedenen Wellenlängen senden.

Wäre das eine Idee?

VG

Deepsys

Zitat von @Netzwerkovski:

Die Gebäudeteile sind mit einer Glasfaser verbunden, sprich simples "durchpatchen" des WAN zum Router ist nicht > möglich.

Ähm, ist das wirklich nur eine Faser, oder eher zwei Fasern?Die Gebäudeteile sind mit einer Glasfaser verbunden, sprich simples "durchpatchen" des WAN zum Router ist nicht > möglich.

Bei zwei Fasern könntest du Bidirektionale SFP-Module nehmen, die brauchen nur eine Faser für Senden/Empfangen, da sie auch verschiedenen Wellenlängen senden.

Wäre das eine Idee?

VG

Deepsys

Hallo,

1. Also bei der Stelle Backup WAN (Internet) (Links in Deiner Zeichnung Bild) ist kein Router oder Firewall

zu sehen das würde ich einmal schnell ändern! So verlockend es auch sein mag, aber Sicherheit geht vor!

2. Ich weiß nicht ob die ganze Sache räumlich auch so getrennt ist, aber wäre hier evtl. eine Dual WAN Firewall

oder ein Dual WAN fähiger Router nicht die Problemlösung, die alles mit einem Schlag erledigt?

Sollte der Router oder die Firewall auf jeden Fall haben:

- Dual WAN GB LAN Ports

- Failover fähig

- VLAN fähig

Wäre zusätzlich noch interessant: (um auch einmal später umstellen zu können)

- NAT und/oder Firewall Regeln

- DMZ Port (frei wählbar)

- Laod Balancing (Policy based Routing oder Session based Routing)

Gruß

Dobby

1. Also bei der Stelle Backup WAN (Internet) (Links in Deiner Zeichnung Bild) ist kein Router oder Firewall

zu sehen das würde ich einmal schnell ändern! So verlockend es auch sein mag, aber Sicherheit geht vor!

2. Ich weiß nicht ob die ganze Sache räumlich auch so getrennt ist, aber wäre hier evtl. eine Dual WAN Firewall

oder ein Dual WAN fähiger Router nicht die Problemlösung, die alles mit einem Schlag erledigt?

Sollte der Router oder die Firewall auf jeden Fall haben:

- Dual WAN GB LAN Ports

- Failover fähig

- VLAN fähig

Wäre zusätzlich noch interessant: (um auch einmal später umstellen zu können)

- NAT und/oder Firewall Regeln

- DMZ Port (frei wählbar)

- Laod Balancing (Policy based Routing oder Session based Routing)

Gruß

Dobby

Zitat von @Netzwerkovski:

wäre denkbar, aber ich bräuchte eben zwei "Medienwandler" dann:

WAN(elektrisch) <> Ethernet/Optisch Wandler <> Glasfaser (optisch) <> Optisch/Ethernet Wandler <> Router

(elektrisch)

Ja, aber dann hättest du absolut kein Sicherheitsproblem (jedenfalls nicht auf dem Kabel).wäre denkbar, aber ich bräuchte eben zwei "Medienwandler" dann:

WAN(elektrisch) <> Ethernet/Optisch Wandler <> Glasfaser (optisch) <> Optisch/Ethernet Wandler <> Router

(elektrisch)

Was passiert wenn ich kein Modem hinstelle?

Das Ethernet ist ein serielles Protokoll. Via Fast Ethernet wird es dreiwertig codiert. Via Gigabit wird es fünfwertig auf 4 parallelen Leitung codiert. Via Glasfaser ist es immer seriell. DSL hat viele, viele kleine analoge Träger, die alle einzeln codiert werden.==> Ohne Modem geht nichts.

Zitat von @Netzwerkovski:

@d.o.b.b.y:

Das ist ja der gag an der Sache!

Ich "tunnele" den WAN durch das LAN per VLAN bis zum Router - der selbstverständlich zwei WAN Ports hat

@d.o.b.b.y:

Das ist ja der gag an der Sache!

Ich "tunnele" den WAN durch das LAN per VLAN bis zum Router - der selbstverständlich zwei WAN Ports hat

Jo das ist ein Gag, so sehe ich das auch!

Ein ungefilterter WAN Anschluss an ein LAN ist und bleibt gefährlich, nur meine Meinung.

WAN(elektrisch) <> Ethernet/Optisch Wandler <> Glasfaser (optisch) <> Optisch/Ethernet Wandler <> Router

(elektrisch)Ein GBit/s fähiger Medienwandler ist für 40 € zuhaben und ergo zwei davon für 80 €.

Zusammen mit einem Dual WAN Router wäre das meiner Meinung nach ok, aber so wie Du

Dir das vorstellst würde ich das persönlich strickt ablehnen.

Gruß

Dobby

Hallo,

Das auf der rechten Seite in Deiner Grafik ein steht, der einen Tunnel aufbauen kann, sehe ich,

nur wo steht das "Gerät" auf der linken Seite Deiner Grafik? Ich meine ein Tunnel kommt ja nicht

so angeflogen, oder?

- 10/100? oder

- 10/100/1000?

- Welche Faser liegt denn an?

- Welche Wellenlänge?

Und zum Schluss hat der Router denn einen zweiten WAN Eingang?

Gruß

Dobby

Wie sicher ist ein "VLAN Tunnel" bis zum Router durch das LAN?

Ein Tunnel ist wie eine Wurst und hat daher auch immer zwei Enden!Das auf der rechten Seite in Deiner Grafik ein steht, der einen Tunnel aufbauen kann, sehe ich,

nur wo steht das "Gerät" auf der linken Seite Deiner Grafik? Ich meine ein Tunnel kommt ja nicht

so angeflogen, oder?

Zu den Medienwandlern: hättest du mir einen Link wo ich solche Teile für 40€ bestellen könnte?

Könntest Du einmal vorher sagen welche Geschwindigkeit die können sollen?- 10/100? oder

- 10/100/1000?

- Welche Faser liegt denn an?

- Welche Wellenlänge?

Und zum Schluss hat der Router denn einen zweiten WAN Eingang?

Gruß

Dobby

OM2 G50/125 erlaubt Gigabit (SX) bis 550m.

Bei 10Gigabit/s sind es noch 84m ohne zusätzliche Massnahmen.

Zusätzliche Maßnahmen wären LX Transmitter für eine andere Wellenlänge oder spezielle Startfasern oder optisches Multiplexing (LX4).

Für viele diese Dinge benötigt es keine externen Medienkonverter mehr. Die Anschlüsse passen direkt als GBIC oder SFP in den Switch.

Also Reserven sind da

lg

Netman

Bei 10Gigabit/s sind es noch 84m ohne zusätzliche Massnahmen.

Zusätzliche Maßnahmen wären LX Transmitter für eine andere Wellenlänge oder spezielle Startfasern oder optisches Multiplexing (LX4).

Für viele diese Dinge benötigt es keine externen Medienkonverter mehr. Die Anschlüsse passen direkt als GBIC oder SFP in den Switch.

Also Reserven sind da

lg

Netman

Hallo netzwerkovski,

LWL Konverter (1 GBit/s)

Ok, ok da habe ich um 20 € daneben gelegen, sie kosten um die 60 €, aber neulich hier im Forum hat entweder

@brammer oder @Biber so einen Link gepostet unter dem ein LWL Konverter für 40 € zu haben war und da hatte

ich noch die Preise für im Kopf.

Alternativ könnte man noch den RB260GS mit einem MikroTik SFP-Sx Modul empfehlen! Sind zwar ca. ~80 €, aber da hast Du dann den SFP Transceiver

gleich mit dabei und wenn der Router zwei WAN Ports hat würde ich die auch nutzen wollen!

Router oder eine Firewall davor hängt? Ich meine SPI und NAT macht Dein Switch nicht, oder?

Vergleich das bitte einmal lieber mit:

"Ich fahre in den Urlaub und lasse meine Wohnungstür in der zweiten Etage offen, denn man muss ja unten noch durch die Haustür und den Hausflur gehen."

Klar muss man noch durch die Haustür unten die zur Straße hin eigentlich abgeschlossen ist und in die zweite

Etage muss man auch noch gehen, aber dann.........

Gruß und schönes WE

Dobby

LWL Konverter (1 GBit/s)

Ok, ok da habe ich um 20 € daneben gelegen, sie kosten um die 60 €, aber neulich hier im Forum hat entweder

@brammer oder @Biber so einen Link gepostet unter dem ein LWL Konverter für 40 € zu haben war und da hatte

ich noch die Preise für im Kopf.

Alternativ könnte man noch den RB260GS mit einem MikroTik SFP-Sx Modul empfehlen! Sind zwar ca. ~80 €, aber da hast Du dann den SFP Transceiver

gleich mit dabei und wenn der Router zwei WAN Ports hat würde ich die auch nutzen wollen!

Das war ja die Kernfrage: Wie sicher ist es?

Na wie sicher ist es denn wenn man sein Netzwerk an das Internet anschließt und nicht einenRouter oder eine Firewall davor hängt? Ich meine SPI und NAT macht Dein Switch nicht, oder?

Quasi wie Castor Atommüll Transport durch eine Großstadt - "sollte" sicher sein :D

Ein Hochsicherheitstransport mit Deiner Lösung zu vergleichen ist doch wohl eher gewagt, finde ich zumindest.Vergleich das bitte einmal lieber mit:

"Ich fahre in den Urlaub und lasse meine Wohnungstür in der zweiten Etage offen, denn man muss ja unten noch durch die Haustür und den Hausflur gehen."

Klar muss man noch durch die Haustür unten die zur Straße hin eigentlich abgeschlossen ist und in die zweite

Etage muss man auch noch gehen, aber dann.........

Gruß und schönes WE

Dobby