Aufbau WLAN-Netzwerk - Wie Daten aus VLANs über Router leiten?

Hallo,

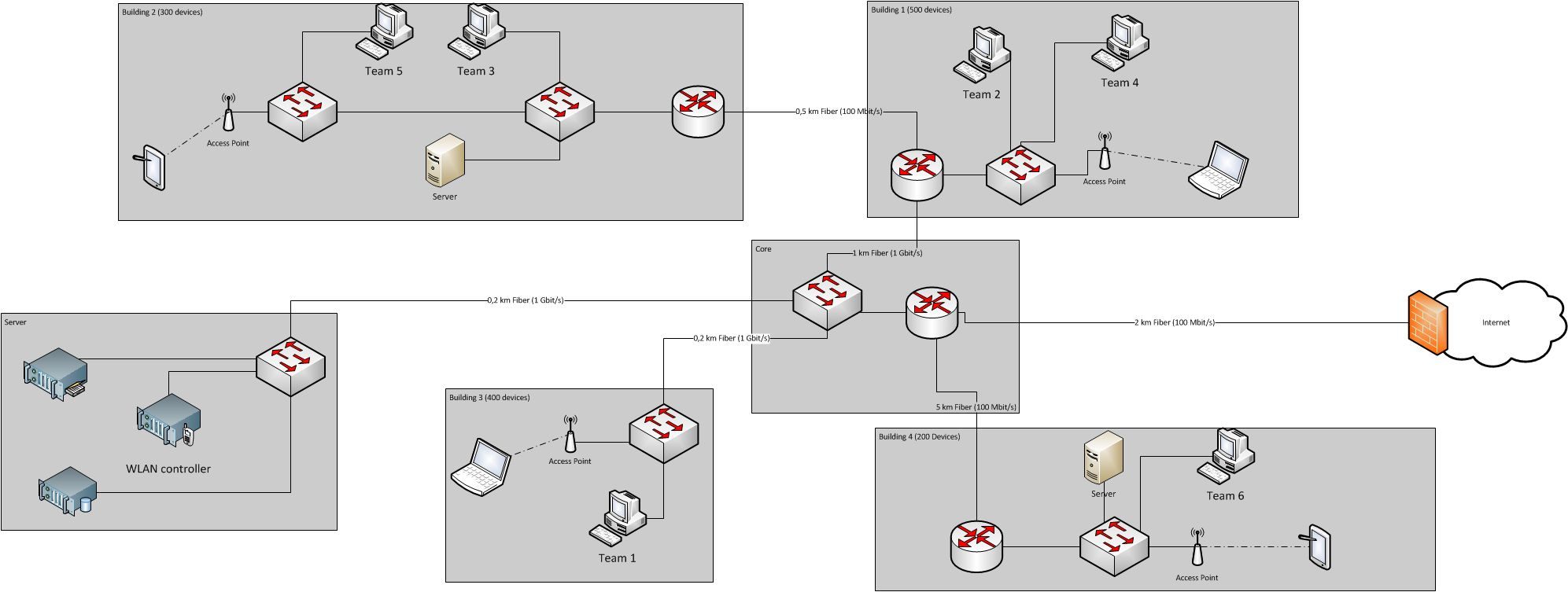

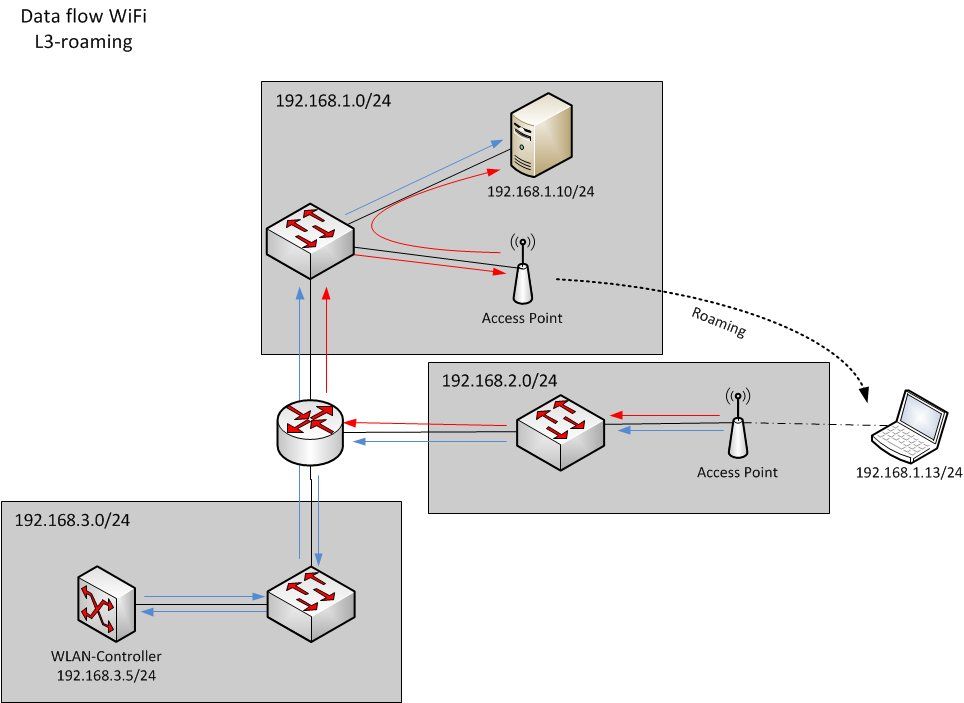

ich bin dabei ein WLAN-Netzwerk aufzubauen. Zum Einsatz kommen Access Points von HP (MSM460) und ein WLAN-Controller MSM760. WLAN soll in mehreren Gebäuden zur Verfügung stehen, die zum Teil durch Router verbunden sind. Der WLAN-Controller mit RADIUS-Authentifizierung usw. läuft bereits und auch einige Access Points im Gebäude 3 (siehe Zeichnung) sind bereits funktionsfähig. Die Access Points werden in einem eigenen VLAN und IP-Subnetz vom WLAN-Controller verwaltet. Die Daten der WLAN-Clients werden direkt am Access Point "entkoppelt" und in das Netzwerk geleitet. Soweit so gut.

Jetzt soll das Netzwerk auch auf andere Gebäude ausgeweitet werden, als Beispiel Gebäude 4. Das ist jetzt auch der Grund, warum ich hier nachfrage. Wie kann ich das Management VLAN für die Access Points bis in das Gebäude 4 ausweiten, immerhin sind 2 Router dazwischen? Sollte ich das Ganze über Subinterfaces auf den Routern machen mit verschiedenen Subnetzen und dann die Kommunikation per ACL steuern? Oder ist es besser einen Tunnel (GRE, L2TP o.ä.) aufzubauen, durch den das VLAN geleitet wird? Wäre es überhaupt sinnvoll das VLAN so weit auszudehnen, wegen größerer Broadcastdomäne usw.?

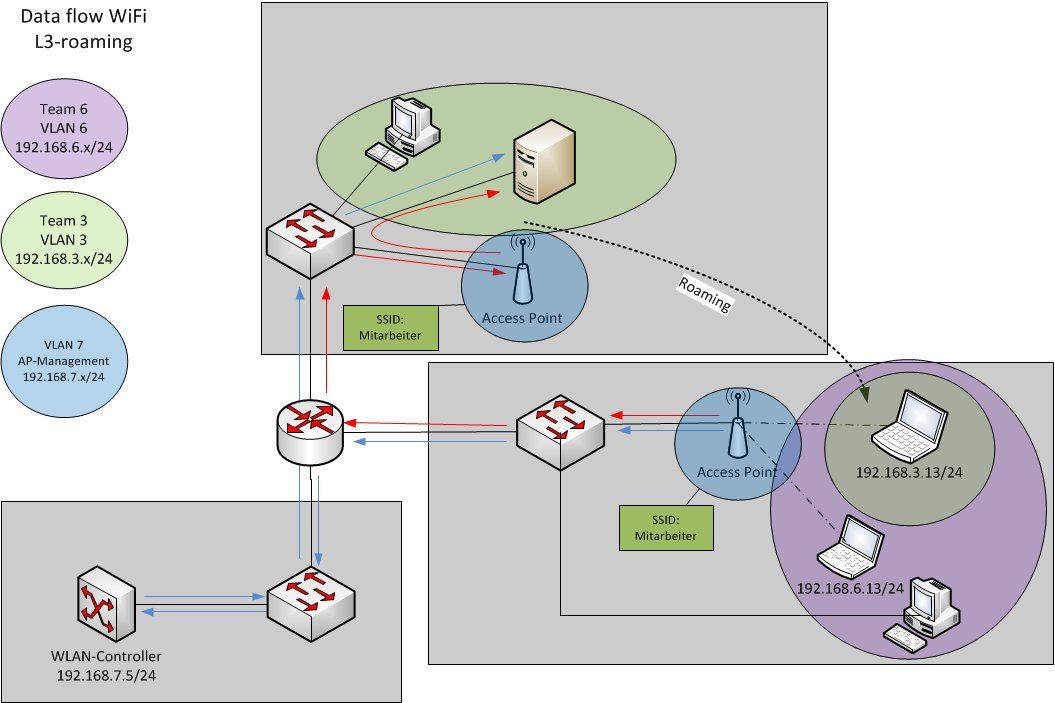

Der Core-Router, der Router in Gebäude 1 und einem weiteren Gebäude (nicht eingezeichnet) soll in den nächsten Monaten getauscht und zwischen diesen ein Dreieck/Ring aufgebaut werden. Außerdem soll pro Team ein VLAN eingerichtet werden, in das auch die WLAN-Daten der Teammitglieder eingeleitet werden. Als Krönung sollen sich dann etwa Mitglieder aus Team 3 auch im Gebäude 4 per WLAN verbinden können und in "ihrem" VLAN sein mit den entsprechenden Berechtigungen. Wie macht man das am Besten?

Ich bin für alle Antworten und Tipps dankbar.

Gruß

PSaR04

ich bin dabei ein WLAN-Netzwerk aufzubauen. Zum Einsatz kommen Access Points von HP (MSM460) und ein WLAN-Controller MSM760. WLAN soll in mehreren Gebäuden zur Verfügung stehen, die zum Teil durch Router verbunden sind. Der WLAN-Controller mit RADIUS-Authentifizierung usw. läuft bereits und auch einige Access Points im Gebäude 3 (siehe Zeichnung) sind bereits funktionsfähig. Die Access Points werden in einem eigenen VLAN und IP-Subnetz vom WLAN-Controller verwaltet. Die Daten der WLAN-Clients werden direkt am Access Point "entkoppelt" und in das Netzwerk geleitet. Soweit so gut.

Jetzt soll das Netzwerk auch auf andere Gebäude ausgeweitet werden, als Beispiel Gebäude 4. Das ist jetzt auch der Grund, warum ich hier nachfrage. Wie kann ich das Management VLAN für die Access Points bis in das Gebäude 4 ausweiten, immerhin sind 2 Router dazwischen? Sollte ich das Ganze über Subinterfaces auf den Routern machen mit verschiedenen Subnetzen und dann die Kommunikation per ACL steuern? Oder ist es besser einen Tunnel (GRE, L2TP o.ä.) aufzubauen, durch den das VLAN geleitet wird? Wäre es überhaupt sinnvoll das VLAN so weit auszudehnen, wegen größerer Broadcastdomäne usw.?

Der Core-Router, der Router in Gebäude 1 und einem weiteren Gebäude (nicht eingezeichnet) soll in den nächsten Monaten getauscht und zwischen diesen ein Dreieck/Ring aufgebaut werden. Außerdem soll pro Team ein VLAN eingerichtet werden, in das auch die WLAN-Daten der Teammitglieder eingeleitet werden. Als Krönung sollen sich dann etwa Mitglieder aus Team 3 auch im Gebäude 4 per WLAN verbinden können und in "ihrem" VLAN sein mit den entsprechenden Berechtigungen. Wie macht man das am Besten?

Ich bin für alle Antworten und Tipps dankbar.

Gruß

PSaR04

Please also mark the comments that contributed to the solution of the article

Content-Key: 204162

Url: https://administrator.de/contentid/204162

Printed on: April 23, 2024 at 17:04 o'clock

16 Comments

Latest comment

Hallo,

wenn du eh alles in Cisco hast soltlest du auch dabei bleiben...

Und, dann bietet sich doch Trunking an.

du baust zwischen den einzelnen Gebäuden einfache Trunk Verbindungen auf.

Der Sinn eines Cisco Trunks ist ja, das die VLAN Informationen mitübertragen werden...

Wenn dein Switch im Core Bereich ein L3 Switch solltest du überlegen ob du dort auch das Gebäude 4 anbindest und nicht am Router, das umgeht eine Verbindung, ist aber eher Kosmetik.

brammer

wenn du eh alles in Cisco hast soltlest du auch dabei bleiben...

Und, dann bietet sich doch Trunking an.

du baust zwischen den einzelnen Gebäuden einfache Trunk Verbindungen auf.

Der Sinn eines Cisco Trunks ist ja, das die VLAN Informationen mitübertragen werden...

Wenn dein Switch im Core Bereich ein L3 Switch solltest du überlegen ob du dort auch das Gebäude 4 anbindest und nicht am Router, das umgeht eine Verbindung, ist aber eher Kosmetik.

brammer

Welche Router das sind ist auch eher unerheblich wenn die Gebäudeverbindiung rein auf Routing bzw. Layer 3 basiert, was ja auch ein gängiges und sinnvolles Design ist.

Leider war man ja beim WLAN nicht so konsequent und hat da ne HP Billiglösung akzeptiert, aber auch damit ist das Vorhaben problemlos umsetzbar.

Sind die unterschiedlichen SSIDs in den Gebäuden auf VLANs gemappt wie es hier beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern __> Abschnitt Praxisbeispiel ?

Wenn dem so ist kannst du die VLANs transparent und logisch getrennt nur über einen tagged Uplink (802.1q) auf andere Switches im Netz übertragen.

Generell ist das kein Problem und auch das übliche Design bei dir dann nur pro Gebäude, da die Gebäude ja selber rein per Routing also L3 verbunden sind.

Mit Routing würdes du diese Netze alle zusammenführen und müsstest dann mit Firewall oder Accesslisten wieder eine nachträgliche Trennung vornehmen. Auf den ersten Blick ein hinderliches Design im WLAN Umfeld was es aber nicht ist mit dem richtigen WLAN Setup und Layer 3 Roaming mit dem du leben musst durch die L3 Trennung ! Kann man nur hoffen das Billigheimer HP L3 Roaming supportet ?! Deren WLAN Lösung ist ja auch nix eigenes sondern das haben die von Colubris gekauft.

http://www.crn.de/netzwerke-tk/artikel-5589.html

Nix eigenes also was bei HP ja auch mehr als verwunderlich wäre...

Interpretiert man aber dein Bild von oben hast du also ein rein geroutetes Design !

Dein großer Vorteil ist das du einen WLAN Controller betreibst, da ist eine Lösung Kinderleicht:

Du betreibst alle APs in den einzelnen Gebäuden im Tunnel Mode, tunnelst also den Traffic der einzelnen APs zentral zum WLAN Controller. Jeder WLAN Lösung supportet das.

Am Controller selber machst du dann wieder die Aufteilung in die separaten SSIDs zu VLANs (sofern du multiple SSIDs verwendest ?!) über einen tagged Link vom Controller gehst du dann wieder auf deine dortige Switch Infrastruktur und hast die einzelnen WLANs wieder getrennt vorliegen.

Das ist ein Allerweltsszenario was so gut wie alle WLAN Controller su umsetzen.

Einzieger Nachteil ist das das nicht besonders skaliert, da du ja jeglichen AP Traffic getunnelt zentral zum Controller bringen musst ! Besser wäre eine sog. "local Termination" am AP sofern deine WLAN Lösung sowas supportet.

Nachteil für dich ist dann aber das du das in jedem Gebäude dann auch wieder lokal routen müsstest mit den Nachteiel der Trennung Accesslisten, Firewall etc.

Vermutlich ist also eher das was du willst die Tunnellösung ?!

Die Zuweisung der Clients zu den entspechenden VLANs ist da eher banal. Das macht man mit dem Radius Server und 802.1x sowie dynamischer VLAN Zuweisung an den APs.

Das ist eher eine Banalität, die mit 3 Mausklicks im Controller aktiviert wird.

Grundlagen dazu erklären diese Tutorials:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

und

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Leider war man ja beim WLAN nicht so konsequent und hat da ne HP Billiglösung akzeptiert, aber auch damit ist das Vorhaben problemlos umsetzbar.

Sind die unterschiedlichen SSIDs in den Gebäuden auf VLANs gemappt wie es hier beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern __> Abschnitt Praxisbeispiel ?

Wenn dem so ist kannst du die VLANs transparent und logisch getrennt nur über einen tagged Uplink (802.1q) auf andere Switches im Netz übertragen.

Generell ist das kein Problem und auch das übliche Design bei dir dann nur pro Gebäude, da die Gebäude ja selber rein per Routing also L3 verbunden sind.

Mit Routing würdes du diese Netze alle zusammenführen und müsstest dann mit Firewall oder Accesslisten wieder eine nachträgliche Trennung vornehmen. Auf den ersten Blick ein hinderliches Design im WLAN Umfeld was es aber nicht ist mit dem richtigen WLAN Setup und Layer 3 Roaming mit dem du leben musst durch die L3 Trennung ! Kann man nur hoffen das Billigheimer HP L3 Roaming supportet ?! Deren WLAN Lösung ist ja auch nix eigenes sondern das haben die von Colubris gekauft.

http://www.crn.de/netzwerke-tk/artikel-5589.html

Nix eigenes also was bei HP ja auch mehr als verwunderlich wäre...

Interpretiert man aber dein Bild von oben hast du also ein rein geroutetes Design !

Dein großer Vorteil ist das du einen WLAN Controller betreibst, da ist eine Lösung Kinderleicht:

Du betreibst alle APs in den einzelnen Gebäuden im Tunnel Mode, tunnelst also den Traffic der einzelnen APs zentral zum WLAN Controller. Jeder WLAN Lösung supportet das.

Am Controller selber machst du dann wieder die Aufteilung in die separaten SSIDs zu VLANs (sofern du multiple SSIDs verwendest ?!) über einen tagged Link vom Controller gehst du dann wieder auf deine dortige Switch Infrastruktur und hast die einzelnen WLANs wieder getrennt vorliegen.

Das ist ein Allerweltsszenario was so gut wie alle WLAN Controller su umsetzen.

Einzieger Nachteil ist das das nicht besonders skaliert, da du ja jeglichen AP Traffic getunnelt zentral zum Controller bringen musst ! Besser wäre eine sog. "local Termination" am AP sofern deine WLAN Lösung sowas supportet.

Nachteil für dich ist dann aber das du das in jedem Gebäude dann auch wieder lokal routen müsstest mit den Nachteiel der Trennung Accesslisten, Firewall etc.

Vermutlich ist also eher das was du willst die Tunnellösung ?!

Die Zuweisung der Clients zu den entspechenden VLANs ist da eher banal. Das macht man mit dem Radius Server und 802.1x sowie dynamischer VLAN Zuweisung an den APs.

Das ist eher eine Banalität, die mit 3 Mausklicks im Controller aktiviert wird.

Grundlagen dazu erklären diese Tutorials:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

und

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

OK, wenn du das L3 Design nur aus Sicht des Core Switches dargestellt hast, dann hast du ja die Option das du die WLAN VLANs transparent über .1q Uplinks auch in alle Gebäude bringen kannst. Damit wäre dein Problem dann auf Schlag gelöst.

Dann kannst du local Termination machen an den APs und alles ist gut.

So wie hier:

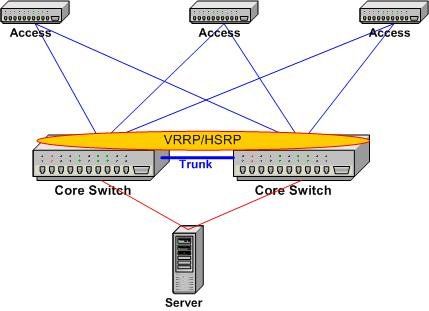

sähe ja auch ein zentralisiertes L3 Netzwerk mit Routing auf mit HSRP oder VRRP geclusterten Core Switches. "Access" wäre hier bei dir ein Gebäude oder ein Gebäude Netzwerk aus mehreren Switches.

Deine Darstellung oben sah so aus als ob du Point to Point IP Netze zwischen den Gebäuden betreibst und da nativ routest, was ja auch ein gängiges Szenario ist um eine entsprechende Skalierbarkeit zu gewährleisten.

Wenn es aber so aussieht wie ein klassisches Core Design ziehst du eben einfach die WLAN VLANs überall dahin wo APs sind und gut ist. Damit ist dein Problem dann sofort gelöst.

Routest du doch wider Erwarten nativ zw. den Gebäuden hast du ja keinerlei Chance das so zu realisieren, da du L2 VLANs mit einen .1q Uplink natürlich niemals über Routergrenzen bekommst...logisch.

Dann bleiben dir also nur L3 Roaming.

D.h. du implementierst pro Gebäude auch diese einzelnen WLAN VLANs ebenso wie mit einer zentralisierten Lösung allerdings nun mit unterschiedlichen und eindeutiger IP Adressierung. Sprich die Teammitglieder haben zwar wieder ihre getrennten WLAN VLANs pro SSID aber mit unterschiedlicher IP Adressierung pro Gebäude. Klar, muss so sein, denn sonst wäre ein Routing nicht möglich.

DAS sind deine beiden Optionen die du hast...obwohl wenn du wirklich nativ routest hast du ja nur die letzte Option.

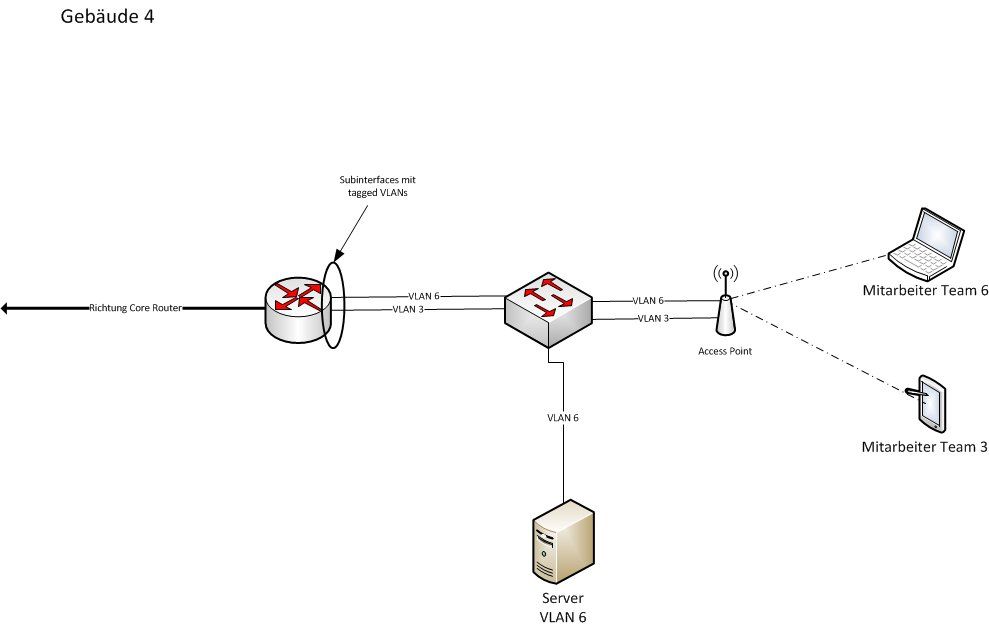

Das was du da oben mit dem Router aufgemalt hast ist Unsinn oder nur bedingt richtig.

Leider ist nicht wirklich klar wie dein Layer 3 Konzept aussieht...das macht einen zielführende Antwort so schwierig.

Wenn du kein L3 Switching in den Gebäuden machst, sprich da also alles flach und dumm hast und diese Netze nur rein routest auf den Core dann ja... dann macht das obige mit den Subinterfaces durchaus Sinn, denn damit terminierst du die WLAN VLANs ja auf dem Router und routest zwischen diesen und auch dem Core.

Das wäre dann absolut der richtige Weg um das WLAN Konzept im L3 Umfeld so zu realisieren...klar. Alternative ohne VLANs und Subinterfaces ist dann wieder tunneln auf den WLAN Controller !

Normalerweise hat man da aber ja keine Router sondern L3 Switches. Und die entweder im Gebäude selber um da lokal zu routen und den gerouteten Traffic auf den Core forzuwarden. Dann gilt obiges auch..klar !

Hier ist dann in den einzelnen Gebäuden auch local termination möglich. Willst du keine VLAN Aufteilung hier kannst du nur zentral tunneln zum Controller eine andere Option gibts dann nicht...auch klar.

Oder... zentrale L3 Switches im Core selber an denen die Gebäude per .1q Uplinks terminieren. Dann wäre obiges Unsinn, denn dann würde man nur die WLAN VLANs per .1q Uplink in die Gebäude bringen, arbeitet mit local Termination an den APs und gut.

Das sind die Rahmenbedingungen....

Dann kannst du local Termination machen an den APs und alles ist gut.

So wie hier:

sähe ja auch ein zentralisiertes L3 Netzwerk mit Routing auf mit HSRP oder VRRP geclusterten Core Switches. "Access" wäre hier bei dir ein Gebäude oder ein Gebäude Netzwerk aus mehreren Switches.

Deine Darstellung oben sah so aus als ob du Point to Point IP Netze zwischen den Gebäuden betreibst und da nativ routest, was ja auch ein gängiges Szenario ist um eine entsprechende Skalierbarkeit zu gewährleisten.

Wenn es aber so aussieht wie ein klassisches Core Design ziehst du eben einfach die WLAN VLANs überall dahin wo APs sind und gut ist. Damit ist dein Problem dann sofort gelöst.

Routest du doch wider Erwarten nativ zw. den Gebäuden hast du ja keinerlei Chance das so zu realisieren, da du L2 VLANs mit einen .1q Uplink natürlich niemals über Routergrenzen bekommst...logisch.

Dann bleiben dir also nur L3 Roaming.

D.h. du implementierst pro Gebäude auch diese einzelnen WLAN VLANs ebenso wie mit einer zentralisierten Lösung allerdings nun mit unterschiedlichen und eindeutiger IP Adressierung. Sprich die Teammitglieder haben zwar wieder ihre getrennten WLAN VLANs pro SSID aber mit unterschiedlicher IP Adressierung pro Gebäude. Klar, muss so sein, denn sonst wäre ein Routing nicht möglich.

DAS sind deine beiden Optionen die du hast...obwohl wenn du wirklich nativ routest hast du ja nur die letzte Option.

Das was du da oben mit dem Router aufgemalt hast ist Unsinn oder nur bedingt richtig.

Leider ist nicht wirklich klar wie dein Layer 3 Konzept aussieht...das macht einen zielführende Antwort so schwierig.

Wenn du kein L3 Switching in den Gebäuden machst, sprich da also alles flach und dumm hast und diese Netze nur rein routest auf den Core dann ja... dann macht das obige mit den Subinterfaces durchaus Sinn, denn damit terminierst du die WLAN VLANs ja auf dem Router und routest zwischen diesen und auch dem Core.

Das wäre dann absolut der richtige Weg um das WLAN Konzept im L3 Umfeld so zu realisieren...klar. Alternative ohne VLANs und Subinterfaces ist dann wieder tunneln auf den WLAN Controller !

Normalerweise hat man da aber ja keine Router sondern L3 Switches. Und die entweder im Gebäude selber um da lokal zu routen und den gerouteten Traffic auf den Core forzuwarden. Dann gilt obiges auch..klar !

Hier ist dann in den einzelnen Gebäuden auch local termination möglich. Willst du keine VLAN Aufteilung hier kannst du nur zentral tunneln zum Controller eine andere Option gibts dann nicht...auch klar.

Oder... zentrale L3 Switches im Core selber an denen die Gebäude per .1q Uplinks terminieren. Dann wäre obiges Unsinn, denn dann würde man nur die WLAN VLANs per .1q Uplink in die Gebäude bringen, arbeitet mit local Termination an den APs und gut.

Das sind die Rahmenbedingungen....

"sprich Router gegen L3-Switche tauschen" das ist eigentlich die falsche Schlussfolgerung und muss nicht sein !

Generell ist dein Netzwerk dadurch ja perfekt segmentiert und das WLAN wird auch mit L3 Roaming sauber funktionieren (...obwohl man bei Billigheimer HP nie wirklich weiss ob das sauber klappt).

Du machst da auch einen Denkfehler beim L3 Roaming in sofern stimmt deine Zeichnung nicht.

Ist die Team SSID identisch wird den WLAN Clients nur eine neue lokale IP in dem Gebäude WLAN bzw. VLAN zugewiesen. Dadurch das du die VLANs auf den lokalen Routern mit Subinterfaces terminierst passiert das Routing der Clients vor Ort dort auf den Routern und eben NICHT über den Controller sofern du mit local Termination arbeitest am AP.

Deine L3 Wege sind also viel zu kompliziert gedacht....

Generell ist dein Netzwerk dadurch ja perfekt segmentiert und das WLAN wird auch mit L3 Roaming sauber funktionieren (...obwohl man bei Billigheimer HP nie wirklich weiss ob das sauber klappt).

Du machst da auch einen Denkfehler beim L3 Roaming in sofern stimmt deine Zeichnung nicht.

Ist die Team SSID identisch wird den WLAN Clients nur eine neue lokale IP in dem Gebäude WLAN bzw. VLAN zugewiesen. Dadurch das du die VLANs auf den lokalen Routern mit Subinterfaces terminierst passiert das Routing der Clients vor Ort dort auf den Routern und eben NICHT über den Controller sofern du mit local Termination arbeitest am AP.

Deine L3 Wege sind also viel zu kompliziert gedacht....

..."die mehr auf den Preis als auf die Leistung und problemlose Funktion achten..." Das weisst du selber als ITler das sich Preis und problemlose Funktion gegenseitig ausschliessen. Außerdem bist DU der IT Entscheider, sprich der Fachmann der die fachliche Entscheidung zu fällen hast. Nicht unwissende Kaufleute...aber egal..ist ja hier nicht das Thema !

OK, wenn das Team WLAN nur eine SSID ist dann ist das einfach. Dann richtest du in jedem Gebäude das gleiche VLAN ein mit der gleichen ID die dann vom Radius immer zugewiesen wird.

Das in jedem Gebaude VLAN dann eine andere IP vergeben wird interessiert die dynamische VLAN Zuweisung ja nicht.

Wenn genau DAS aber nicht geht und die IPs immer gleich bleiben sollen, dann hast du erstmal ein größeres Problem. Dann geht es in der Tat nur so das das der Traffic dann virtuell zum Controller getunnelt werden muss wie du es oben richtig beschreibst. Anders wäre es ja nicht möglich wenn das VLAN pro Gebäude ein anderes IP Netz hast was ja durch dein Routing Umfeld zwingend ist.

Dann aber solltest du das gesamte Konstrukt nochmal überdenken ob du es wirklich so umsetzen willst !! Schwer managebar, nicht performant, nicht skalierbar. Wenn deine IP Infrastruktur sich mal ändert musst du alles das wieder mühsam anpassen...willst du das ?

Wenn du so oder so tunneln musst um die IP Adressen und Connectivity konstant zu halten wäre es dann im Endeffekt sinnvoller diese SSID der Teams generell zentral auf den Controller zu tunneln !!

Fast alle Hersteller können pro SSID wahlweise local Termination machen oder tunneln im Setup, es also per SSID bestimmen wie der Traffic Flow ist. Kann man nur hoffen das die HP oder besser Colubris Lösung das auch kann ?!

Damit tunnelst du dann generell diese Team SSID auf den Controller und terminierst das VLAN zentral da während andere SSIDs dann mit local Termination am AP arbeiten.

Letztlich ist das die bessere und skalierbarere Lösung als die Fricklei mit Mobile IP wie oben. Das macht den Controller dann einzig nur für diese Team SSID zum Flaschenhals (die anderen wo's auf feste IPs nicht so ankommt arbeiten dann weiter mit loc.Term.) aber das ist sicherlich tolerierbar wenn du einen Gigabit Backbone Struktur hast und die meisten deiner User im 2,4 Ghz Bereich arbeiten wo du so oder so kein strukturiertes WLAN mit 40 Mhz Bandbreite betreiben kannst. Dort ist 20 Mhz Pflicht und damit sind die max. möglichen Datenraten pro AP tolerabel für sowas !

Darüber solltest du mal nachdenken...? Technisch besser und einfacher mangebar ist dann dieser Weg !

OK, wenn das Team WLAN nur eine SSID ist dann ist das einfach. Dann richtest du in jedem Gebäude das gleiche VLAN ein mit der gleichen ID die dann vom Radius immer zugewiesen wird.

Das in jedem Gebaude VLAN dann eine andere IP vergeben wird interessiert die dynamische VLAN Zuweisung ja nicht.

Wenn genau DAS aber nicht geht und die IPs immer gleich bleiben sollen, dann hast du erstmal ein größeres Problem. Dann geht es in der Tat nur so das das der Traffic dann virtuell zum Controller getunnelt werden muss wie du es oben richtig beschreibst. Anders wäre es ja nicht möglich wenn das VLAN pro Gebäude ein anderes IP Netz hast was ja durch dein Routing Umfeld zwingend ist.

Dann aber solltest du das gesamte Konstrukt nochmal überdenken ob du es wirklich so umsetzen willst !! Schwer managebar, nicht performant, nicht skalierbar. Wenn deine IP Infrastruktur sich mal ändert musst du alles das wieder mühsam anpassen...willst du das ?

Wenn du so oder so tunneln musst um die IP Adressen und Connectivity konstant zu halten wäre es dann im Endeffekt sinnvoller diese SSID der Teams generell zentral auf den Controller zu tunneln !!

Fast alle Hersteller können pro SSID wahlweise local Termination machen oder tunneln im Setup, es also per SSID bestimmen wie der Traffic Flow ist. Kann man nur hoffen das die HP oder besser Colubris Lösung das auch kann ?!

Damit tunnelst du dann generell diese Team SSID auf den Controller und terminierst das VLAN zentral da während andere SSIDs dann mit local Termination am AP arbeiten.

Letztlich ist das die bessere und skalierbarere Lösung als die Fricklei mit Mobile IP wie oben. Das macht den Controller dann einzig nur für diese Team SSID zum Flaschenhals (die anderen wo's auf feste IPs nicht so ankommt arbeiten dann weiter mit loc.Term.) aber das ist sicherlich tolerierbar wenn du einen Gigabit Backbone Struktur hast und die meisten deiner User im 2,4 Ghz Bereich arbeiten wo du so oder so kein strukturiertes WLAN mit 40 Mhz Bandbreite betreiben kannst. Dort ist 20 Mhz Pflicht und damit sind die max. möglichen Datenraten pro AP tolerabel für sowas !

Darüber solltest du mal nachdenken...? Technisch besser und einfacher mangebar ist dann dieser Weg !

...und bitte nicht immer alles zitieren ! Wir können alle lesen hier im Forum...

Die Controller können auch alle Link Aggregation. Man kann dann mehrere 1 GiG Ports bündeln, 10 Gig ist nicht immer sinnvoll bei sowas und soooo viel Clients hast du ja nun auch nicht !

Wenn das denn war bitte dann auch

How can I mark a post as solved?

nicht vergessen !

Die Controller können auch alle Link Aggregation. Man kann dann mehrere 1 GiG Ports bündeln, 10 Gig ist nicht immer sinnvoll bei sowas und soooo viel Clients hast du ja nun auch nicht !

Wenn das denn war bitte dann auch

How can I mark a post as solved?

nicht vergessen !

Da zeigt sich dann wieder der Billigheimer.... Eigentlich kann das nicht sein denn das können auch Linksys, NetGear, D-Link und Co. heutzutage.

Vermutlich steht das im Handbuch unter "LACP" oder "LAG" oder "802.3ad". Wenn er es wirklich nicht kann wäre das mehr als ein schwaches Bild für die Hardware !!

Vermutlich steht das im Handbuch unter "LACP" oder "LAG" oder "802.3ad". Wenn er es wirklich nicht kann wäre das mehr als ein schwaches Bild für die Hardware !!

Was soll man da noch sagen.... HP eben  Dank für das interessante Feedback !

Dank für das interessante Feedback !

Kann man mal sehen wie die ihre Zukäufe ins Unternehmen integrieren. Man kann wohl davon ausgehen das bei der Intergration der ProCurve Billigserie mit dem H3C/Huawei Kram es genauso kunterbunt zugeht...

Oder die sind noch dabei die Schnüffeltrojaner der Chinesen aus der Firmware zu entfernen

Na ja was solls wenns halt billich ist kauft die Schafherde ja immer kritiklos weil heute meist Einkäufer also Kaufleute entscheiden was die IT einsetzen darf.

Aber egal andere Baustelle....

Das sollte aber kein großer Hinderungsgrund sein für dich. Die Nettodatenrate ist im 2,4 Ghz Bereich eh gering und über Tagging kannst du das VLAN dieses Teams was du tunnelst ja auf einen separaten, einzelnen Gig Port geben.

Für die Performance reicht das allemal du hast ja nicht allzuviel User.

Der Rest ist ja eh lokal terminiert. Für das Mangement dieses WLANs ist das der einfachste Schritt.

Kann man mal sehen wie die ihre Zukäufe ins Unternehmen integrieren. Man kann wohl davon ausgehen das bei der Intergration der ProCurve Billigserie mit dem H3C/Huawei Kram es genauso kunterbunt zugeht...

Oder die sind noch dabei die Schnüffeltrojaner der Chinesen aus der Firmware zu entfernen

Na ja was solls wenns halt billich ist kauft die Schafherde ja immer kritiklos weil heute meist Einkäufer also Kaufleute entscheiden was die IT einsetzen darf.

Aber egal andere Baustelle....

Das sollte aber kein großer Hinderungsgrund sein für dich. Die Nettodatenrate ist im 2,4 Ghz Bereich eh gering und über Tagging kannst du das VLAN dieses Teams was du tunnelst ja auf einen separaten, einzelnen Gig Port geben.

Für die Performance reicht das allemal du hast ja nicht allzuviel User.

Der Rest ist ja eh lokal terminiert. Für das Mangement dieses WLANs ist das der einfachste Schritt.