OpenVPN mit Windows Servern und Routing RAS oder doch VPN der Router

OpenVPN mit Windows Servern und Routing/RAS oder doch die VPN-Funktion der Router verwenden - Was sagt ihr??

Hallo zusammen!

ich habe vor einiger Zeit mal eine OpenVPN Verbindung zwischen zwei Standorten nach dieser Anleitung erstellt und konnte von einem Win7-Client in Standort B auf Netzlaufwerke des 2008-Servers in Standort A zugreifen. Das hat bisher gut funktioniert und gereicht... Nun besteht die Anforderung, dass nicht mehr nur dieser eine Client von Standort B auf den Server in A zugreifen muss, sondern noch weitere (Win7-)Clients... Ich gehe jetzt einfach mal davon aus, dass es zudem nicht lange dauern wird, bis der Zugriff auch in die andere Richtung benötigt wird.

Um dies zu realisieren, habe ich mir folgendes überlegt, weiß jedoch nicht, ob das a) überhaupt so sinnvoll ist wie ich es mir denke und b) ich es umzusetzen ist:

Die Verbindung wurde bisher zw. Client Standort B (Win7) und Server Standort A (2008) hergestellt. Jetzt habe ich gedachte, man stellt eine Verbdindung zw. Server Standort A (2008) und Server Standort B (2008) her, so dass z.B. Client 1B, Client 2B usw. Server B als "Sprungbrett/Gateway" nutzen, um auf die Daten auf Server A zuzugreifen. Und das ganze auch andersherum, also von Standort A auf Server B.... Ich habe gelesen, dass man einem Windows Server eine Rolle als Router ("Routing/RAS") installieren kann....... Ganz simpel wäre es ja, die Netzlaufwerke von Server A auf Server B einzubinden und diese dann irgendwie an die Clients 1B, 2B usw. zu verteilen, aber meines Wissens geht sowas gar nicht, "Netzlaufwerke von Netzlaufwerken" zu erstellen, oder?

Denke ich in die richtige Richtung oder bin ich ganz weit weg? Wie würdet ihr den Zugriff der jeweiligen Clients auf den jeweils entfernten Server realisieren? Vielleicht mit den VPN Möglichkeiten der jeweiligen Router der Standorte? Dies sind auf der einen Seite ein Modell von Cisco, auf der anderen Seite eins von Netgear. Die genauen Beschreibungen hab ich jetzt nicht zur Hand. Zur Info: Beide Standorte verfügen über feste IP Adressen, das Thema DynDNS ist also nicht relevant.

Ich freue mich über jeden nützlichen Tipp und bin gespannt, ob ich mit meiner Idee gar nicht so falsch liege bzw. diese auch realisieren kann

Vielen Dank euch allen!!!

PS: Ich habe mich mal für diesen Thread für den Bereich "Microsoft Windows Server" entschieden, da mein Lösungsansatz ja in diese Richtung geht. Ihr könnt mich aber gerne in einen besseren/passenderen Bereich verschieben, liebe Admins

ich habe vor einiger Zeit mal eine OpenVPN Verbindung zwischen zwei Standorten nach dieser Anleitung erstellt und konnte von einem Win7-Client in Standort B auf Netzlaufwerke des 2008-Servers in Standort A zugreifen. Das hat bisher gut funktioniert und gereicht... Nun besteht die Anforderung, dass nicht mehr nur dieser eine Client von Standort B auf den Server in A zugreifen muss, sondern noch weitere (Win7-)Clients... Ich gehe jetzt einfach mal davon aus, dass es zudem nicht lange dauern wird, bis der Zugriff auch in die andere Richtung benötigt wird.

Um dies zu realisieren, habe ich mir folgendes überlegt, weiß jedoch nicht, ob das a) überhaupt so sinnvoll ist wie ich es mir denke und b) ich es umzusetzen ist:

Die Verbindung wurde bisher zw. Client Standort B (Win7) und Server Standort A (2008) hergestellt. Jetzt habe ich gedachte, man stellt eine Verbdindung zw. Server Standort A (2008) und Server Standort B (2008) her, so dass z.B. Client 1B, Client 2B usw. Server B als "Sprungbrett/Gateway" nutzen, um auf die Daten auf Server A zuzugreifen. Und das ganze auch andersherum, also von Standort A auf Server B.... Ich habe gelesen, dass man einem Windows Server eine Rolle als Router ("Routing/RAS") installieren kann....... Ganz simpel wäre es ja, die Netzlaufwerke von Server A auf Server B einzubinden und diese dann irgendwie an die Clients 1B, 2B usw. zu verteilen, aber meines Wissens geht sowas gar nicht, "Netzlaufwerke von Netzlaufwerken" zu erstellen, oder?

Denke ich in die richtige Richtung oder bin ich ganz weit weg? Wie würdet ihr den Zugriff der jeweiligen Clients auf den jeweils entfernten Server realisieren? Vielleicht mit den VPN Möglichkeiten der jeweiligen Router der Standorte? Dies sind auf der einen Seite ein Modell von Cisco, auf der anderen Seite eins von Netgear. Die genauen Beschreibungen hab ich jetzt nicht zur Hand. Zur Info: Beide Standorte verfügen über feste IP Adressen, das Thema DynDNS ist also nicht relevant.

Ich freue mich über jeden nützlichen Tipp und bin gespannt, ob ich mit meiner Idee gar nicht so falsch liege bzw. diese auch realisieren kann

Vielen Dank euch allen!!!

PS: Ich habe mich mal für diesen Thread für den Bereich "Microsoft Windows Server" entschieden, da mein Lösungsansatz ja in diese Richtung geht. Ihr könnt mich aber gerne in einen besseren/passenderen Bereich verschieben, liebe Admins

Please also mark the comments that contributed to the solution of the article

Content-Key: 204353

Url: https://administrator.de/contentid/204353

Printed on: April 25, 2024 at 14:04 o'clock

38 Comments

Latest comment

Hi,

also VPN mit zwei verschiedenen Router-Herstellern, dazu auch noch (vermutlich) Home-Router/SOHO-gerät (Netgear), gestaltet sich nicht so einfach bis unmöglich.

Eine saubere Lösung wäre z.B. 2x Cisco/Sophos/Zyxel/LANCOM/whatever mit einem permanenten Tunnel zwischen den Geräten.

Alternative: 2 PCs/Server mit OpenVPN, die entsprechend den permanenten Tunnel zwischen sich aufbauen.

Grundsätzlich geht das auch mit Routing & RAS, ich selbst würde - IMHO - die Lösung mit den zwei Gateways bevorzugen. Gerade, wenn noch weitere Clients hinzukommen sollten.

also VPN mit zwei verschiedenen Router-Herstellern, dazu auch noch (vermutlich) Home-Router/SOHO-gerät (Netgear), gestaltet sich nicht so einfach bis unmöglich.

Eine saubere Lösung wäre z.B. 2x Cisco/Sophos/Zyxel/LANCOM/whatever mit einem permanenten Tunnel zwischen den Geräten.

Alternative: 2 PCs/Server mit OpenVPN, die entsprechend den permanenten Tunnel zwischen sich aufbauen.

Grundsätzlich geht das auch mit Routing & RAS, ich selbst würde - IMHO - die Lösung mit den zwei Gateways bevorzugen. Gerade, wenn noch weitere Clients hinzukommen sollten.

Hallo hannsgmaulwurf ,

also nimm es mir jetzt nicht übel aber könntest Du einmal bitte genauer beschreiben was das

für eine Ausgangssituation ist!?

Sind das zwei Standorte (Betriebe oder Arbeitsstellen) oder ist das ein Heimarbeitsplatz und eine

Betriebsstelle!

Firma - Firma

Router(Cisco)-----VPN---(IPSec)-----Router(Netgear)

SOHO Arbeitsplatz - Firma

SOHO PC mit VPN Klient-----VPN---(IPSec)-----Firma

Gruß

Dobby

also nimm es mir jetzt nicht übel aber könntest Du einmal bitte genauer beschreiben was das

für eine Ausgangssituation ist!?

Sind das zwei Standorte (Betriebe oder Arbeitsstellen) oder ist das ein Heimarbeitsplatz und eine

Betriebsstelle!

Firma - Firma

Router(Cisco)-----VPN---(IPSec)-----Router(Netgear)

SOHO Arbeitsplatz - Firma

SOHO PC mit VPN Klient-----VPN---(IPSec)-----Firma

Gruß

Dobby

Hallo,

Einsatz von IPSec.

Da ich selber Netgear verwende würde ich Dir nur zu einer Firewall von denen raten

zumindest wenn es um den Unternehmenseinsatz geht und das die SRX5308.

Ich selber nutze die FVS336Gv2 zu Hause und bin damit bis jetzt nicht enttäuscht worden und zufrieden,

aber wohl gemerkt zu Hause und da würde ich wenn Ihr eh schon ein Modell von Cisco im Einsatz habt

würde ich Euch raten einfach dasselbe Modell noch einmal zu kaufen und damit dann die VPN Verbindung

herzustellen wenn dort der Einsatz von IPSec unterstützt wird.

VPN ist in der Regel immer etwas mit Aufwand verbunden und ebenso mit Kosten doch das macht sich

dann durch eine lange Laufzeit und einen performanten Durchsatz wieder bezahlt.

Und sollten dazu noch Fragen bezüglich der Konfiguration entstehen ist das alles auch nicht so schlimm

da bekommst Du hier im Forum oder auf den sehr üppig und gut gestalteten Cisco Webseiten auch recht gute Hilfe und Erklärungen mit Beispielen, doch dann würde ich Dir dringend raten die richtige Bezeichnung und das richtige Modell dabei zu haben und diese auch zu nennen.

Viel Erfolg und Gruß

Dobby

Es handelt sich um eine kleine Firma mit einer Außenstelle, von der aus in erster Linie ein permanenter Zugriff mehrerer Clients auf den Firmenserver gewährleistet sein soll.

Ok dann würde ich versuchen eine permanente VPN Verbindung herzustellen unter Gebrauch bzw.Einsatz von IPSec.

Da ich selber Netgear verwende würde ich Dir nur zu einer Firewall von denen raten

zumindest wenn es um den Unternehmenseinsatz geht und das die SRX5308.

Ich selber nutze die FVS336Gv2 zu Hause und bin damit bis jetzt nicht enttäuscht worden und zufrieden,

aber wohl gemerkt zu Hause und da würde ich wenn Ihr eh schon ein Modell von Cisco im Einsatz habt

würde ich Euch raten einfach dasselbe Modell noch einmal zu kaufen und damit dann die VPN Verbindung

herzustellen wenn dort der Einsatz von IPSec unterstützt wird.

VPN ist in der Regel immer etwas mit Aufwand verbunden und ebenso mit Kosten doch das macht sich

dann durch eine lange Laufzeit und einen performanten Durchsatz wieder bezahlt.

Und sollten dazu noch Fragen bezüglich der Konfiguration entstehen ist das alles auch nicht so schlimm

da bekommst Du hier im Forum oder auf den sehr üppig und gut gestalteten Cisco Webseiten auch recht gute Hilfe und Erklärungen mit Beispielen, doch dann würde ich Dir dringend raten die richtige Bezeichnung und das richtige Modell dabei zu haben und diese auch zu nennen.

Viel Erfolg und Gruß

Dobby

Im sauerländer Volksmund nennt man das Friemellösung.

Ich pflege zu sagen "Wer mit Panuts bezahlt, wird von Affen bedient".

OpenVPN ist natürlich dann, wie beschrieben, die bessere Lösung, wenn's nichts kosten soll...

An deiner Stelle würde ich meinen Chef überzeugen, Geld in die Hand zu nehmen und zwei Gateways zu kaufen. Z.B. 2x LANCOM 1781A + VPN-Lizenz ~ 1000€

Ne Astaro/Cisco ist deutlich teurer...

Ich pflege zu sagen "Wer mit Panuts bezahlt, wird von Affen bedient".

OpenVPN ist natürlich dann, wie beschrieben, die bessere Lösung, wenn's nichts kosten soll...

An deiner Stelle würde ich meinen Chef überzeugen, Geld in die Hand zu nehmen und zwei Gateways zu kaufen. Z.B. 2x LANCOM 1781A + VPN-Lizenz ~ 1000€

Ne Astaro/Cisco ist deutlich teurer...

Moin Hans,

die beiden Router beherrschen das IPSEC VPN Verfahren.

Somit sollte es doch problemlos möglich, zwischen diesen beiden VPN-Routern einen Tunnel aufzubauen.

Auf www.vpncasestudy.com stehen sehr viele Anleitungen zu Netgear VPN-Routern.

Wer allerdings noch nie einen IPSEC-VPN-Tunnel eingerichtet hat, wird es anfangs - vor allem bei der Nutzung verschiedener Hersteller - nicht leicht haben.

BTW: Beide Router sind aus der selben Geräteklasse (SMB), haben sogar fast identische Preise. Beim Cisco (Linksys) Router ist jedoch der NAT- und auch VPN-Durchsatz wesentlich höher, was aber nur bei dicken WAN-Anbindungen (weit jenseits von ADSL) zum Tragen kommen dürfte. Dafür hat der Netgear GBit-Anschlüsse und man kann sich per SSL-VPN einwählen.

die beiden Router beherrschen das IPSEC VPN Verfahren.

Somit sollte es doch problemlos möglich, zwischen diesen beiden VPN-Routern einen Tunnel aufzubauen.

Auf www.vpncasestudy.com stehen sehr viele Anleitungen zu Netgear VPN-Routern.

Wer allerdings noch nie einen IPSEC-VPN-Tunnel eingerichtet hat, wird es anfangs - vor allem bei der Nutzung verschiedener Hersteller - nicht leicht haben.

BTW: Beide Router sind aus der selben Geräteklasse (SMB), haben sogar fast identische Preise. Beim Cisco (Linksys) Router ist jedoch der NAT- und auch VPN-Durchsatz wesentlich höher, was aber nur bei dicken WAN-Anbindungen (weit jenseits von ADSL) zum Tragen kommen dürfte. Dafür hat der Netgear GBit-Anschlüsse und man kann sich per SSL-VPN einwählen.

Zitat von @manuel1985:

Im sauerländer Volksmund nennt man das Friemellösung.

Ich pflege zu sagen "Wer mit Panuts bezahlt, wird von Affen bedient".

OpenVPN ist natürlich dann, wie beschrieben, die bessere Lösung, wenn's nichts kosten soll...

An deiner Stelle würde ich meinen Chef überzeugen, Geld in die Hand zu nehmen und zwei Gateways zu kaufen. Z.B. 2x

LANCOM 1781A + VPN-Lizenz ~ 1000€

Ne Astaro/Cisco ist deutlich teurer...

Im sauerländer Volksmund nennt man das Friemellösung.

Ich pflege zu sagen "Wer mit Panuts bezahlt, wird von Affen bedient".

OpenVPN ist natürlich dann, wie beschrieben, die bessere Lösung, wenn's nichts kosten soll...

An deiner Stelle würde ich meinen Chef überzeugen, Geld in die Hand zu nehmen und zwei Gateways zu kaufen. Z.B. 2x

LANCOM 1781A + VPN-Lizenz ~ 1000€

Ne Astaro/Cisco ist deutlich teurer...

Was ist denn das für ein unsinniger Beitrag?

Warum sollte sich der TO 2 andere VPN-Router (noch dazu sehr teure) kaufen, wo doch zwei vorhanden sind, die seine Wünsche erfüllen können?

Dann solltest du vielleicht etwas lesen vorab um deinen IPsec Horizont etwas zu erweitern:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Damit ist eine VPN Tunnelkonfig auf Cisco_Routern oder anderen preiswerten Routern wie Mikrotik, pfSense, FritzBox oder was auch immer ein Kinderspiel.

IPsec Konfigs auch zum simplen Abtippen als Laie findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Oder wenn es doch lieber OpenVPN sein soll was das problemlos auch kann: (Standortvernetzung)

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Such dir das schönste raus...! Und nein...NetGear gehört bei VPNs sicher nicht dazu.

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Damit ist eine VPN Tunnelkonfig auf Cisco_Routern oder anderen preiswerten Routern wie Mikrotik, pfSense, FritzBox oder was auch immer ein Kinderspiel.

IPsec Konfigs auch zum simplen Abtippen als Laie findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Oder wenn es doch lieber OpenVPN sein soll was das problemlos auch kann: (Standortvernetzung)

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Such dir das schönste raus...! Und nein...NetGear gehört bei VPNs sicher nicht dazu.

Hi aqui

PS: Ich habe einige Dutzend VPN-Tunnel von und zu Netgear Routern (vorwiegend FVS336G) eingerichtet, die alle problemlos funktionieren.

Zitat von @aqui:

Such dir das schönste raus...! Und nein...NetGear gehört bei VPNs sicher nicht dazu.

Warum?Such dir das schönste raus...! Und nein...NetGear gehört bei VPNs sicher nicht dazu.

PS: Ich habe einige Dutzend VPN-Tunnel von und zu Netgear Routern (vorwiegend FVS336G) eingerichtet, die alle problemlos funktionieren.

Hallo nochmal,

@hannsgmaulwurf

Zwei identische Router von ein und dem selben Hersteller lassen

sich natürlich wesentlich leichter einrichten und konfigurieren.

VPN ist nicht das einfachste von der Welt, aber auch nichts was unmöglich ist und schon gar nicht wenn man

in einem Forum wie hier angemeldet ist und dazu gibt es ja auch noch den Support von Netgear und die haben

ja auch ein Forum, also daran soll es ja nun wirklich nicht liegen und wenn die Tunnel erst einmal stehen ist das auch nicht mehr als ein Wochenende auf das man sich an dem Wochenende vorher gut vorbereitet hat.

Ich denke bei den meisten Leuten die einen IPSec VPN Tunnel aufbauen sollen, wollen oder müssen scheitert

es immer wieder an zwei Sachen!

1. Kein Geld,aber das ganze soll die Firma voranbringen um welches zu verdienen.!!

2. Keine Zeit und vor allem anderen keine Lust sich einmal die Bedienungsanleitung anzuschauen!!!!!!!!!!!

Also ich denke mit OpenVPN ist das so eine Sache, ich schaffe mir doch nicht eine echte Firewall an

und lasse dann immer schön vorne ein paar Ports offen an eben dieser bloß weil ich zu faul bin, mir

einmal eine englische Bedienungsanleitung durchzulesen, sondern lieber über Dr. Google eine deutschsprachige Anleitung bevorzugen die Ihnen schnell erklärt wie man mit OpenVPN was aufsetzt, also

wenn schon OpenVPN dann auch auf einer pfSense, mOnOwall oder IPFire Lösung die auch dichthält, so

wie der @aqui das in seinen Anleitung auch benutzt und das wird wohl auch seine Berechtigung und seinen Grund haben, aber heutzutage sehe ich wirklich nur in einigen Ausnahmefällen einen Grund warum man vorne noch Ports offen stehen haben sollte an der Firewall oder dem Router.

Und mal im Ernst zwei Cisco RV220W kosten nicht die Welt und zwei Netgear FVS336Gv2 auch nicht man muss sich eben nur entscheiden können und auch den Willen haben. Das Jahr ist noch Jung und der Etat auch.

Sprich doch einfach einmal mit Deinem Chef.

Gruß

Dobby

@hannsgmaulwurf

Zwei identische Router von ein und dem selben Hersteller lassen

sich natürlich wesentlich leichter einrichten und konfigurieren.

VPN ist nicht das einfachste von der Welt, aber auch nichts was unmöglich ist und schon gar nicht wenn man

in einem Forum wie hier angemeldet ist und dazu gibt es ja auch noch den Support von Netgear und die haben

ja auch ein Forum, also daran soll es ja nun wirklich nicht liegen und wenn die Tunnel erst einmal stehen ist das auch nicht mehr als ein Wochenende auf das man sich an dem Wochenende vorher gut vorbereitet hat.

Ich denke bei den meisten Leuten die einen IPSec VPN Tunnel aufbauen sollen, wollen oder müssen scheitert

es immer wieder an zwei Sachen!

1. Kein Geld,aber das ganze soll die Firma voranbringen um welches zu verdienen.!!

2. Keine Zeit und vor allem anderen keine Lust sich einmal die Bedienungsanleitung anzuschauen!!!!!!!!!!!

Also ich denke mit OpenVPN ist das so eine Sache, ich schaffe mir doch nicht eine echte Firewall an

und lasse dann immer schön vorne ein paar Ports offen an eben dieser bloß weil ich zu faul bin, mir

einmal eine englische Bedienungsanleitung durchzulesen, sondern lieber über Dr. Google eine deutschsprachige Anleitung bevorzugen die Ihnen schnell erklärt wie man mit OpenVPN was aufsetzt, also

wenn schon OpenVPN dann auch auf einer pfSense, mOnOwall oder IPFire Lösung die auch dichthält, so

wie der @aqui das in seinen Anleitung auch benutzt und das wird wohl auch seine Berechtigung und seinen Grund haben, aber heutzutage sehe ich wirklich nur in einigen Ausnahmefällen einen Grund warum man vorne noch Ports offen stehen haben sollte an der Firewall oder dem Router.

Und mal im Ernst zwei Cisco RV220W kosten nicht die Welt und zwei Netgear FVS336Gv2 auch nicht man muss sich eben nur entscheiden können und auch den Willen haben. Das Jahr ist noch Jung und der Etat auch.

Sprich doch einfach einmal mit Deinem Chef.

Gruß

Dobby

..."Aber es handelt sich ja immer im die Konfiguration der Router oder sehe ich das falsch?..."

JA, das siehst du komplett Falsch !!!

Jedenfalls was das Beispiel OpenVPN anbetrifft !! Wüsstest du auch wenn du dich mit OpenVPN wirklich näher beschäftigt hättest oder mal die OpenVPN Doku auf der Webseite oder ein Buch dazu gelesen hättest !

OpenVPN hat die gleiche Konfigurationsoberfläche bzw. Kommandos. Dabei ist es völlig egal ob das auf einem Router Firewall, Linux- oder Winblows Server oder egal welcher Hardware auch immer rennt.

Die Konfig Schritte und ToDos sind immer vollkommen identisch !!

Ein großer Vorteil von OpenVPN....

JA, das siehst du komplett Falsch !!!

Jedenfalls was das Beispiel OpenVPN anbetrifft !! Wüsstest du auch wenn du dich mit OpenVPN wirklich näher beschäftigt hättest oder mal die OpenVPN Doku auf der Webseite oder ein Buch dazu gelesen hättest !

OpenVPN hat die gleiche Konfigurationsoberfläche bzw. Kommandos. Dabei ist es völlig egal ob das auf einem Router Firewall, Linux- oder Winblows Server oder egal welcher Hardware auch immer rennt.

Die Konfig Schritte und ToDos sind immer vollkommen identisch !!

Ein großer Vorteil von OpenVPN....

Ist alles gut und OK. Nur für den Port solltest du keinen offizellen Port in der registrieten IANA Range vergeben.

Die IANA empfiehlt immer für eigene Anwendungen Ports aus dem sog. Ephemeral Port Range von 49152 bis 65535 zu vergeben !

Positiver Nebeneffekt:

Diese Ports sind sehr selten in Hacker Tools und Scannern von Script Kiddies usw. Damit reduziert sich dann das Ausmass von Angriffen auf ein Minimum.

Die IANA empfiehlt immer für eigene Anwendungen Ports aus dem sog. Ephemeral Port Range von 49152 bis 65535 zu vergeben !

Positiver Nebeneffekt:

Diese Ports sind sehr selten in Hacker Tools und Scannern von Script Kiddies usw. Damit reduziert sich dann das Ausmass von Angriffen auf ein Minimum.

Also ist die bisherige Lösung, jeden Client einzeln mit Server A zu verbinden, nicht mehr praktikabel.

Ist eine sehr sinnvolle Entscheidung !Ist das überhaupt möglich oder bin ich auf dem Holzweg?

Natürlich ist das möglich und eine Paradedisziplin für Open VPN. Was du dann machst ist einen sog. LAN zu LAN oder Site to Site VPN Kopplung.Dieses Tutorial erklärt dir alle Schritte dazu:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

http://andreas-lemke.net/content/uni/openvpn.pdf

usw.

ob ich die bestehende Konfig verwenden kann. Also die bestehende, funktionierende Verbindung zwischen Server A (als OpenVPN Server) und Server B (als Client) für die Clients zu verwenden

Ja, klar geht das. Du koppelst ja über deinen OVPN Tunnel die beiden gesamten lokalen Netze. Clients in diesen Netzen "denken" also sie sind direkt miteinander verbunden.Das ist der tiefere Sinn von einer LAN zu LAN Kopplung. Und ja...das geht mit der klassischen OVPN Konfig wie auch bei dir.

Die Clients brauchen dann natürlich KEINEN dedizierten VPN Client mehr, denn zentral tunneln die Server ja alle Clients.

Oder wäre das Quatsch?

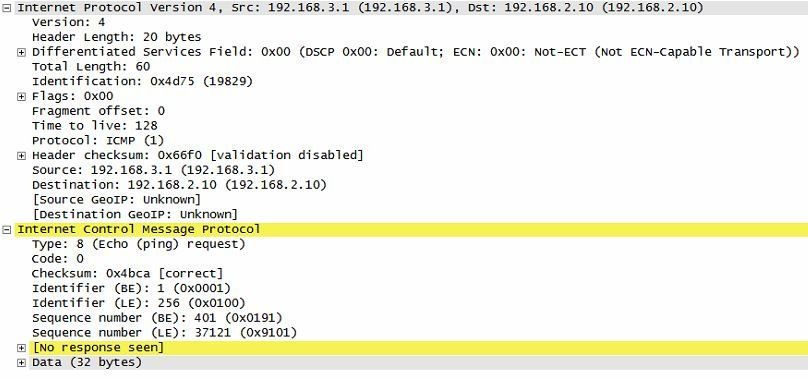

Da du ja ein funktionierendes OVPN hast wäre das natürlich Quatsch und würde dein problem auch nicht lösen. Bei dir fehlen lediglich ein simpler Routing Eintrag. Wenn die .22 eine lokales Endgerät ist hat das vermutlich ein Default Gateway was auf den Router zeigt und dort fehlt das Routing zum OVPN internen IP Netz. Deshalb rennt dein Ping ins Nirwana weil die Route dort fehlt.Nimm Traceroute (tracert) und / oder Pathping und check ganz einfach aus wo die Route hängen bleibt. Dort ist auch der Routing Fehler !

Das sieht nach den Traceroutes so aus als ob schon am ersten Hop was schiefläuft !!

Sind die OVPN Server hinter einem NAT Internet Router ??

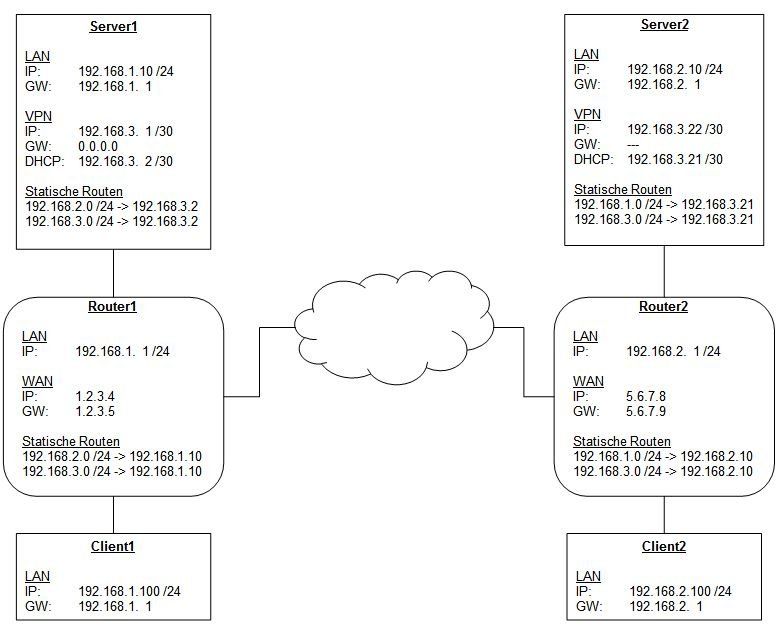

Wenn das der Fall ost musst du auf den jeweiligen Routern eine statische Route eintragen ala:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.1.10

Respektive auf der anderen Seite am Router im 2.0er Netz:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.2.10

Ist das passiert ?

Auf dem ersten Hop fehlt irgendwie eine Route da es da ja schon nicht weitergeht ?!

Denk auch dran das wenn du eine LAN zu LAN Kopplung machst du auf beiden Seiten mit dem push route... Kommando arbeiten kannst oder eben mit dem route... oder iroute... Kommando in der Konfig Datei !

Du musst auf den OVPN Gateways IMMER die Route in das jeweils andere Netz auf der anderen Seite mit "route print" sehen via dem .3.0er Netz !

Fehlt das, ist ja klar das dann Pakete für das jeweils andere NICHT in den Tunnel geroutet werden und dein LAN zu LAN VPN schlägt dann fehl !

Wie du siehst fehlt das wie befürchtet oben bei dir !

Stelle das also sicher mit den Routen in den jeweiligen Konfig Dateien, dann klappt das auch auf Anhieb.

https://community.openvpn.net/openvpn/wiki/RoutedLans

http://serverfault.com/questions/593314/solved-openvpn-routing-for-lan- ...

Sind die OVPN Server hinter einem NAT Internet Router ??

Wenn das der Fall ost musst du auf den jeweiligen Routern eine statische Route eintragen ala:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.1.10

Respektive auf der anderen Seite am Router im 2.0er Netz:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.2.10

Ist das passiert ?

Auf dem ersten Hop fehlt irgendwie eine Route da es da ja schon nicht weitergeht ?!

Denk auch dran das wenn du eine LAN zu LAN Kopplung machst du auf beiden Seiten mit dem push route... Kommando arbeiten kannst oder eben mit dem route... oder iroute... Kommando in der Konfig Datei !

Du musst auf den OVPN Gateways IMMER die Route in das jeweils andere Netz auf der anderen Seite mit "route print" sehen via dem .3.0er Netz !

Fehlt das, ist ja klar das dann Pakete für das jeweils andere NICHT in den Tunnel geroutet werden und dein LAN zu LAN VPN schlägt dann fehl !

Wie du siehst fehlt das wie befürchtet oben bei dir !

Stelle das also sicher mit den Routen in den jeweiligen Konfig Dateien, dann klappt das auch auf Anhieb.

https://community.openvpn.net/openvpn/wiki/RoutedLans

http://serverfault.com/questions/593314/solved-openvpn-routing-for-lan- ...

Und nun sollen die Clients auf den jeweils entfernten Server zugreifen und nichts weiter. Daher dachte ich,

Nicht denken sondern nachdenken...!Beispiel mit OVPN Server hinter NAT Router:

- Lokales Netz: 192.168.3.0 /24

- Router im lokalen Netz 192.168.3.254

- VPN Server im lokalen Netz: 192.168.3.200

- Client im lokalen Netz: 192.168.3.10 mit default Gateway auf Router 192.168.3.254

- Remoter Client aus dem anderen Netz der über den OVPN Server kommt: 192.168.2.10

Was passiert jetzt....:

- Remoter Client mit der Absender IP 192.168.2.10 kommt über den VPN Tunnel via Server rein und hat als Ziel IP die 192.168.3.10.

- Dort landet das Paket auch und der lokale Client mit der 192.168.3.10 will nun dem remoten Client 192.168.2.10 antworten.

- Dazu steht in seinem zu sendenden Paket dann als Ziel die 192.168.2.10 und als Absender die 192.168.3.10

- Client "sieht" das die 192.168.2.10 nicht sein lokales Netz ist und sieht in seine Routing Tabelle...

- Dort steht nur ein Default Gateway, sprich also alles was er nicht kennt ab damit zur 192.168.3.254 die alles kennt.

- Paket kommt jetzt am Router an und auch der merkt kein lokales IP Netz also sehe ich mal in der Routing Tabelle bei mir nach...

- Dort steht nur die Default Route zum Internet Provider, also ab mit dem 192.168.2.10 Paket dahin

- Paket kommt am Provider Router an, der sieht die 192.168.2.10 und erkennt das das eine private RFC 1918 IP ist, die im Internet nicht geroutet wird. Solche Pakete kann er nicht routen und die landen bei ihm sofort im IP Pakete Mülleimer auf Nimmerwiedersehen....

- VPN ist tot....

Du siehst sofort: der Knackpunkt ist der Internet Router mit der fehlenden statischen Route !!!

Hätte der jetzt eine statische Route ala:

Zielnetz: 192.168.2.0, Maske: 255.255.255.0, Gateway: 192.168.3.200

dann sähe alles ab dem Router so für unser .2.10er Paket aus:

- Paket kommt jetzt am Router an und auch der merkt kein lokales Netz also sehe ich mal in der Routing Tabelle bei mir nach...

- Dort steht die Default Route zum Internet Provider, und auch eine weitere Route das alles mit dem Präfix 192.168.2.0 /24 zur 192.168.3.200 gesendet werden soll, also ab mit dem 192.168.2.10 Paket dahin (VPN Server).

- Paket kommt am VPN Server an, der sieht die 192.168.2.10 Ziel IP, sieht in seiner Routing Tabelle nach und erkennt das das Zielnetz auf der anderen Seite des Tunnels liegt also ab in den VPN Tunnel damit.

- OVPN Server dort empfängt es und sendet es an den Client .2.10 dort...und die Geschichte fängt oben wieder an mit dem 3er Netz....

Hoffe du verstehst es nun irgendwie und erkennst wie wichtig diese Routen sind wenn du ein sog. "one armed" Design hast mit OVPN Servern und die nicht gleich auf dem Internet Router selber implementiert hast was netzwerktechnisch die allerbeste Lösung wäre wie z.B. hier auch beschrieben ist !?!

Daher dachte ich, dass das mit der bestehenden OVPN-Verbindung reicht,

Du denkst schon wieder zuviel statt einmal nachzudenken... !!! Wie soll das denn "reichen" wenn du die Server hinter dem NAT Router betreibst ?? Also bitte logisch überlegen an die IP Pakete denken und NICHT denken.

Eine Zeile mit "push route" gibt es definitiv in der Konfig-Datei des OVPN-Servers, das weiß ich

Das ist gut...Kontrolle ist besser ! denn das Kommando MUSS auf beiden Seiten in der Konfig stehen damit die gegenseitigen lokalen Netze in der Routing Tabelle stehen !!Alternativ ohne push route geht es mit route oder iroute.

Aber warum müssen denn die OVPN-Konfigs angepasst werden? Die Verbindung klappt doch zwischen den Routern. Das ist ja das, was ich nicht verstehe

Du musst diese natürlich NICHT anpassen wenn beide remoten Netzwerke jeweils sauber in den Routing Tabellen der OVPN Server stehen !Ist das der Fall hast du Recht und musst natürlich nix mehr anpassen, klar.

Wichtig und essentiell sind dann nur die statischen Routen in den beiden Internet NAT Routern auf beiden Seiten !!

Die darfst du nicht vergessen ! Siehe oben.

Aber die Route ist doch da:

Super, dann ist wirklich alles OK wenn es beidseitig ist !!Auf dem Server im .2.0er Netz muss die .3.0er Route sein. Und vice versa...

Auf dem Server im .3.0er Netz muss die .2.0er Route sein.

Dann ist alles gut und nur einzig die Routen in den Internet Routern fehlen noch.

Allerdings weiß ich jetzt nicht, wo die 3.2 herkommt - der Server hat ja die 3.1

Die Route ist natürlich Blödsinn und da ist in der Konfig dort was schiefgelaufen !Auf den Winblows Gurken musst du zwangsweise auch ein Auge auf die Firewall Profile und Einstellungen auf den virtuellen TAP Adaptern haben.

Windows nimmt (fast) immer ein öffentliches Profil was das VPN dann zum Erliegen bringt da alles geblockt wird. Das musst du umstellen auf Privat. Ist oben ja schon alles dazu gesagt !!

In die andere Richtung klappt leider nur der ping auf die VPN-IP: Also der 1er-Server kann die VPN-IP des 2er-Servers (3.22) pingen, nicht aber die "normale" IP (2.10). Da kommt dann "Zeitüberschreitung", was ja darauf hindeutet, dass das Paket zwar ankommt, aber nicht zurückfindet, richtig?

Das liegt mit an Sicherheit grenzender Wahrscheinlichkeit an einer fehlenden Router im davorliegenden Router wenn die VPN Server hinter einer NAT Router Firewall betrieben werden.

Bei den Edgeräten zeigt das Default Gateway dann auf den Router. Kommen dort also Pakete an aus dem VPN und will das Gerät antworten sendet es alle Pakete an den Router.

Dprt müssen statische Routen für alle remoten VPN Netze UND auch das interne VPN Netz konfiguriert sein die als Next Hop Gateway immer die lokale VPN Server IP haben.

Hast du das eingetragen ?

Sind diese Router Firewalls fehlt sehr oft eine Access regel in der FW. Das zeigen asymetrische Pings sehr oft. bzw. zu 90% ist dann dort eine einseitige Regel aktiv die Traffic bockt wie z.B. ICMP (Ping) oder bestimmte IP Netze !

Eine kurze Skizze deines aktuellen Designs wäre noch sehr hilfreich hier ! (Bitte keine externen Bilderlinks !)

Die statische Route in beiden Servern auf sein eigenes internes .3.0er Netz ist natürlich Quatsch !

Die solltest du dringenst entfernen, denn das Netzwerk ist ja direkt am Server dran, folglich "kennt" er also immer diese Netz.

Die Route ist damit dann vollkommen überflüssig und eher kontraproduktiv, also weg damit.

Ansonsten ist das IP technisch so alles sauber und korrekt !

Die solltest du dringenst entfernen, denn das Netzwerk ist ja direkt am Server dran, folglich "kennt" er also immer diese Netz.

Die Route ist damit dann vollkommen überflüssig und eher kontraproduktiv, also weg damit.

Ansonsten ist das IP technisch so alles sauber und korrekt !

Eine entsprechende Cisco Konfig findet man auch in dem o.a. Tutorial.

Nebenbei: Hier wird sowohl im GUI als auch im CLI auch zw. Phase 1 und 2 unterschieden. Muss ja auch so sein, denn das ist elementarer Grundbestandteil von IPsec !!

Aber gut wenns nun klappt wie es soll bei dir.

Nebenbei: Hier wird sowohl im GUI als auch im CLI auch zw. Phase 1 und 2 unterschieden. Muss ja auch so sein, denn das ist elementarer Grundbestandteil von IPsec !!

Aber gut wenns nun klappt wie es soll bei dir.