Management VLAN für mehrere Client VLANs

Hallo,

ich habe da ein problem.

Gegebn ist ein HP A-MSR30-20 Router auf dem 8 VLAN´s laufen. VLAN 10 bis 18

Ziel ist es ein neues VLAN (VLAN1000) zu erstellen in das ich mich per VPN einwähle, um aus diesem VLAN auf die 8 vorhandenen VLAN´s zuzugreifen zu können.

Die kommunikation zwischen den VLAN´s 1 - 8 soll nicht möglich sein.

Nur immer von VLAN 1000 auf zb. VLAN 10

Welche möglichkeiten hätte ich so etwas zu realisieren?

Eventuel mit statischen Routen?

Viele Grüße

Michael

ich habe da ein problem.

Gegebn ist ein HP A-MSR30-20 Router auf dem 8 VLAN´s laufen. VLAN 10 bis 18

Ziel ist es ein neues VLAN (VLAN1000) zu erstellen in das ich mich per VPN einwähle, um aus diesem VLAN auf die 8 vorhandenen VLAN´s zuzugreifen zu können.

Die kommunikation zwischen den VLAN´s 1 - 8 soll nicht möglich sein.

Nur immer von VLAN 1000 auf zb. VLAN 10

Welche möglichkeiten hätte ich so etwas zu realisieren?

Eventuel mit statischen Routen?

Viele Grüße

Michael

Please also mark the comments that contributed to the solution of the article

Content-Key: 206644

Url: https://administrator.de/contentid/206644

Printed on: April 19, 2024 at 02:04 o'clock

11 Comments

Latest comment

Ein "Problem" ist das keineswegs sondern eher eine alltägliche Banalanforderung für einen Netzwerk Admin die sehr einfach zu lösen ist.

Leider bist du recht ungenau was das VPN Umfeld anbetrifft aber raten wir hier einfach mal das dein VPN Endpunkt (Server, Firewall Router) im VLAN 1000 steht und dein VPN Tunnel dort terminiert wird.

Jetzt hast du 2 Optionen:

1.) Wenn deine HP Gurke ein Layer 3 Switch ist also Routing kann, dann musst du in jedes VLAN eine IP Adresse konfigurieren und zwingend mit Accesslisten arbeiten.

Diese IP Accesslisten blocken dann den VLAN internen Traffic der 8 VLANs, lassen aber den Traffic aus dem VPN VLAN 1000 zu.

Fertig ! Auf einem entsprechenden L3 Switch ist das in 10 Minuten eingerichtet

2.) Wenn du eine strikte physische Trennung willst, dann kannst du zwar diese VLANs auf der HP Gurke terminieren, darfst aber keinerlei IP Adressen auf dem Switch konfigurieren, damit eine Routing Kommunikation zwischen den VLANs über den Switch faktisch ausgeschlossen ist.

Um aber vom VLAN 1000 auf diese 8 VLANs zugreifen zu können musst du eine Firewall (oder Router mit ACL Möglichkeit) verwenden die Zugriff auf diese VLANs hat ebenso dein VLAN 1000.

In der Firewall richtest du dann ein entsprechendes Regelwerk ein, was du auch oben analog auch mit den ACLs im Switch gemacht hast.

Da dort vermutlich wenig Traffic anfällt kannst du bequem einen Tagged Link nehmen vom Switch zur Firewall, so das du nur einen physischen Draht hast für alle 9 VLANs.

Wie das einfach und schnell umzusetzen ist erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Diese beiden Optionen hast du such dir das für dich das schönste aus !

Leider bist du recht ungenau was das VPN Umfeld anbetrifft aber raten wir hier einfach mal das dein VPN Endpunkt (Server, Firewall Router) im VLAN 1000 steht und dein VPN Tunnel dort terminiert wird.

Jetzt hast du 2 Optionen:

1.) Wenn deine HP Gurke ein Layer 3 Switch ist also Routing kann, dann musst du in jedes VLAN eine IP Adresse konfigurieren und zwingend mit Accesslisten arbeiten.

Diese IP Accesslisten blocken dann den VLAN internen Traffic der 8 VLANs, lassen aber den Traffic aus dem VPN VLAN 1000 zu.

Fertig ! Auf einem entsprechenden L3 Switch ist das in 10 Minuten eingerichtet

2.) Wenn du eine strikte physische Trennung willst, dann kannst du zwar diese VLANs auf der HP Gurke terminieren, darfst aber keinerlei IP Adressen auf dem Switch konfigurieren, damit eine Routing Kommunikation zwischen den VLANs über den Switch faktisch ausgeschlossen ist.

Um aber vom VLAN 1000 auf diese 8 VLANs zugreifen zu können musst du eine Firewall (oder Router mit ACL Möglichkeit) verwenden die Zugriff auf diese VLANs hat ebenso dein VLAN 1000.

In der Firewall richtest du dann ein entsprechendes Regelwerk ein, was du auch oben analog auch mit den ACLs im Switch gemacht hast.

Da dort vermutlich wenig Traffic anfällt kannst du bequem einen Tagged Link nehmen vom Switch zur Firewall, so das du nur einen physischen Draht hast für alle 9 VLANs.

Wie das einfach und schnell umzusetzen ist erklärt dir dieses Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Diese beiden Optionen hast du such dir das für dich das schönste aus !

Aha...OK, das war so nicht klar aus deiner ersten Schilderung.

WIE sind diese VLANs denn derzeit realisiert ? Sind die alle auf einer VLAN fähigen Netzinfrastruktur abgebildet nur eben das keine L3 Kommunikation, spricht kein L3 Switch vorhanden ist ? Sie logisch also vollkommen getrennt sind ?

Wenn das so ist dann bleibt dir nur die Option 2. mit der Firewall.

Die ist dann auch am schnellsten und einfachsten umsetzbar.

Wenn du nur einen oder eine Handvoll User hast reicht problemlos die dort vorgestellte Firewall. Oder natürlich auch jegliche andere Firewall.

Sie kann sogar dein VPN Geschäft übernehmen, so das du das vollkommen abkoppeln kannst von den Servern.

Macht dich dann auch vom VPN Zugang vollkommen von den Servern unabhängig und erspart dir dann obendrein auch die Einrichtung des separaten VLAN 1000 als VPN VLAN

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

bzw. bei SSL VPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Damit ist dan schnell und unkompliziert umsetzbar.

WIE sind diese VLANs denn derzeit realisiert ? Sind die alle auf einer VLAN fähigen Netzinfrastruktur abgebildet nur eben das keine L3 Kommunikation, spricht kein L3 Switch vorhanden ist ? Sie logisch also vollkommen getrennt sind ?

Wenn das so ist dann bleibt dir nur die Option 2. mit der Firewall.

Die ist dann auch am schnellsten und einfachsten umsetzbar.

Wenn du nur einen oder eine Handvoll User hast reicht problemlos die dort vorgestellte Firewall. Oder natürlich auch jegliche andere Firewall.

Sie kann sogar dein VPN Geschäft übernehmen, so das du das vollkommen abkoppeln kannst von den Servern.

Macht dich dann auch vom VPN Zugang vollkommen von den Servern unabhängig und erspart dir dann obendrein auch die Einrichtung des separaten VLAN 1000 als VPN VLAN

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

bzw. bei SSL VPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Damit ist dan schnell und unkompliziert umsetzbar.

Wo ist denn nun genau dein Problem ? Deine Infrastruktur ist schon klar, das ist simpler Standard und nix außergewöhnliches.

Du hast 8 getrennte VLANs in die du über die Firewall reinmusst, denn eine Router zwischen den VLANs hast du ja nicht, oder routen deine Server ?

Du kannst die VLANs nicht mit einem Router oder L3 verbinden, denn dann verletzt du die strikte VLAN Trennung die du ja hast wie du selber sagst.

Du gehst ganz einfach vor:

(Beispiel analog zum VLAN Tag Firewall Tutorial von oben mit einem tagged Link, was du hoffentlich genau gelesen hast ?!)

Was ist denn daran nun so schwer ? Das ist ein simples Allerweltsszenario für remoten Zugang auf ein lokales LAN.

Die pfSense supported dein angepeiltes VPN mit OpenVPN ohne Probleme so das du das besser da machst. OpenVPN ist eine gute Wahl fürs VPN.

Dann musst du auf dem HP Router lediglich UDP 1194 (OVPN Default Port) auf die lokale IP Adresse der Firewall forwarden und los gehts...!

Du hast 8 getrennte VLANs in die du über die Firewall reinmusst, denn eine Router zwischen den VLANs hast du ja nicht, oder routen deine Server ?

Du kannst die VLANs nicht mit einem Router oder L3 verbinden, denn dann verletzt du die strikte VLAN Trennung die du ja hast wie du selber sagst.

Du gehst ganz einfach vor:

(Beispiel analog zum VLAN Tag Firewall Tutorial von oben mit einem tagged Link, was du hoffentlich genau gelesen hast ?!)

- Du erzeugst von einem der Switches einen Tagged Port der alle 8 VLANs tagged hat. Da alle VLANs an allen Switches anliegen bei dir, kannst du dir den Switch suchen der am günstigsten gelegen ist.

- Auf der Firewall richtest du einen tagged Port ein der dann virtuelle Sub Interfaces für alle 8 VLANs eingerichtet bekommt wie es im obigen Tutorial beschrieben ist.

- Die Firewall sollte auch einen Port in dem IP Netz haben was lokal am Router angeschlossen ist

- Jetzt setzt du das Regelwerk fest (IP Accesslisten) auf der Firewall die die Kommunikation der VLANs untereinander unterbinden. Da die Firewall ein Bein in jedem VLAN haben muss (klar sonst könntest du vom VPN aus nicht mit den VLANs kommunizieren !) könnten Endgeräte die Firewall benutzen um mit anderen VLANs zu kommunizieren, was ja nicht gewollt ist. Das unterbindest du wasserdicht mit den Firewall Regeln auf den VLAN Interfaces der Firewall.

- Einzig dein VPN lässt du in die VLANs durch. Diese Regel hängt jetzt davon ab ob du einen dedizierten VPN Server betreibst oder das gleich mit der Firewall machen willst was logischerweise einfacher ist, aber kein Muss ! Wie die Firewall OpenVPN macht kannst du [ hier] nachlesen !

- Im HP Router trägst du nun ein Port Forwarding ein und ggf. noch eine DynDNS Adresse wenn du keine festen Provider IPs dort ins Internet haben solltest. Das Port Forwarding zeigt dann je nach verwendetem VPN Protokoll (IPsec, L2TP, SSL oder PPTP) auf die lokale IP Adresse der Firewall im lokalen HP Router LAN oder eben deinen VPN Server sofern du einen separaten betreibst. Da du ein SSL VPN OpenVPN realisieren willst ist das UDP 1194.

Was ist denn daran nun so schwer ? Das ist ein simples Allerweltsszenario für remoten Zugang auf ein lokales LAN.

Die pfSense supported dein angepeiltes VPN mit OpenVPN ohne Probleme so das du das besser da machst. OpenVPN ist eine gute Wahl fürs VPN.

Dann musst du auf dem HP Router lediglich UDP 1194 (OVPN Default Port) auf die lokale IP Adresse der Firewall forwarden und los gehts...!

Hallo,

und das alles mit einem anderen CLI hingekommen muss wird man zum "Alki"!

ein Scheunentor ist und alle erst so richtig einlädt mal vorbei zu schauen!

Zum üben kann man sich zu Hause auch Sachen anschaffen und wenn man dann sicher ist kann es losgehen

denn "learning by doing" ist die denkbar schlechteste Sache wenn es um sicherheitsrelevante Sachen

wie eine Firewall geht!

Gruß

Dobby

Wen man dann aber plötzlich vor einem 2500 Euro Router sitzt der nur mit CLI Sinnvoll einzurichten ist sieht die Sache meiner Meinung nach ganz anders aus.

Jo genau so ist es und wenn man dann noch 25 "Schwachmaten" Switche von verschiedenen Herstellern hatund das alles mit einem anderen CLI hingekommen muss wird man zum "Alki"!

Jeder fängt irgend wann an neue sachen zu lernen und an diesem punkt bin ich gerade. Port weiterleitung am Router oder Firewall einstellungen bekomme ich hin. Wie so die Meisten die sich ein bisschen mit Netzwerken auskennt.

Kein Thema da hast Du recht, aber bedenke bitte auch das eine falsch konfigurierte Firewall offen wieein Scheunentor ist und alle erst so richtig einlädt mal vorbei zu schauen!

Zum üben kann man sich zu Hause auch Sachen anschaffen und wenn man dann sicher ist kann es losgehen

denn "learning by doing" ist die denkbar schlechteste Sache wenn es um sicherheitsrelevante Sachen

wie eine Firewall geht!

Gruß

Dobby

Natürlich klappt das auch mit dem HP Router. Wenn der Tagged Interfaces supportet ist das kein Thema.

Obwohl die Firewall Lösung weniger Eingriffe ins bestehende Netzwerk erfordert, außerdem hat sie VPN gleich an Bord.

Beide Lösungen sind aber problemlos machbar, auch die mit dem HP Router ! Keine Frage...

Der HP Router muss also 802.1q VLAN Tagging und Subinterfaces supporten, ansonsten müsstest du dort 8 physische Ethernet Interfaces haben was er vermutlich nicht hat und auch unsinnig wäre ?! Denn so müsstest du von jedem VLAN eine extra Strippe ziehen. Die Tagged Lösung ist also hier die sinnvollste.

Also gehst du über ein Tagged Port von einem Switch der Wahl mit Subinterfaces auf den HP Router.

Die Vorgehensweise ist exakt analog zu der oben im VLAN Routing Tutorial beschriebenen, denn es ändert sich ja nichts.

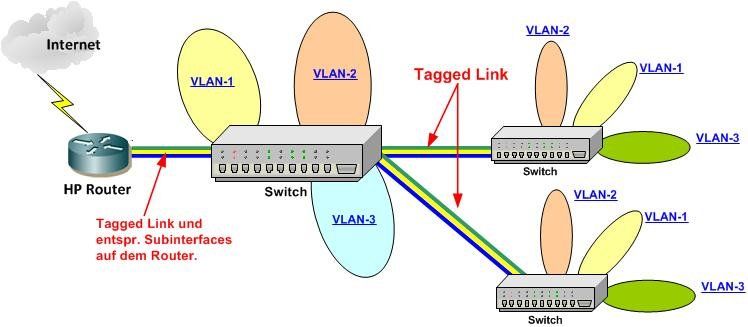

Grafisch gesehen sähe die Lösung dann so aus:

Hier jetzt mal als Beispiel mit nur 3 VLANs und 3 Switches der Übersicht halber...

Obwohl die Firewall Lösung weniger Eingriffe ins bestehende Netzwerk erfordert, außerdem hat sie VPN gleich an Bord.

Beide Lösungen sind aber problemlos machbar, auch die mit dem HP Router ! Keine Frage...

Der HP Router muss also 802.1q VLAN Tagging und Subinterfaces supporten, ansonsten müsstest du dort 8 physische Ethernet Interfaces haben was er vermutlich nicht hat und auch unsinnig wäre ?! Denn so müsstest du von jedem VLAN eine extra Strippe ziehen. Die Tagged Lösung ist also hier die sinnvollste.

Also gehst du über ein Tagged Port von einem Switch der Wahl mit Subinterfaces auf den HP Router.

Die Vorgehensweise ist exakt analog zu der oben im VLAN Routing Tutorial beschriebenen, denn es ändert sich ja nichts.

- Den jetzigen lokalen Link konfigurierst du also tagged und richtest entsprechend die IP Subinterfaces auf dem HP Router ein, analog wie es im Tutorial für die Firewall beschrieben ist !

- Nun erstellst du auf dem HP Router die Accesslisten an den Subinterfaces die das Kommunizieren innerhalb der 8 VLANs wasserdicht unterbinden und nur von deinem VPN VLAN erlauben.

- Fertig !

Grafisch gesehen sähe die Lösung dann so aus:

Hier jetzt mal als Beispiel mit nur 3 VLANs und 3 Switches der Übersicht halber...

Sieh dir das VLAN Routing Tutorial an von oben !

Dort ist das anhand einer pfSense Firewall und eines Mikrotik Routers erklärt. Dort gibt ein sog. Parent Interface und das hält dann mehrere Subinterfaces. Jeglicher Traffic dieser Subinterfaces wird tagged übertragen, so das man dort einen VLAN Tagged Link übertragen kann. Der Ausdruck "Router on a stick" charakterisiert das sehr gut.

Bei Cisco ist das analog so auf allen deren Routermodellen !

Die folgenden beiden Seiten erklären das leicht verständlich:

http://www.firewall.cx/cisco-technical-knowledgebase/cisco-routers/336- ...

und

https://learningnetwork.cisco.com/thread/14587

Damit müsste dir das prinzip eigentlich sofort klar sein ?!

Da HP ja das Cisco CLI kopiert dürfte es dort sehr ähnlich aussehen ?!

Wichtig ist das der HP Router generell Subinterfaces mit 802.1q Tagging supportet !!

Ein Blick ins Handbuch sollte das aber schnell klären.

Ansonsten bleibt dir immer noch die Lösung mit der kleinen Firewall oder mit einem 40 Euro Mikrotik 750G die das im Handumdrehen realisieren...sogar mit VPN

Dort ist das anhand einer pfSense Firewall und eines Mikrotik Routers erklärt. Dort gibt ein sog. Parent Interface und das hält dann mehrere Subinterfaces. Jeglicher Traffic dieser Subinterfaces wird tagged übertragen, so das man dort einen VLAN Tagged Link übertragen kann. Der Ausdruck "Router on a stick" charakterisiert das sehr gut.

Bei Cisco ist das analog so auf allen deren Routermodellen !

Die folgenden beiden Seiten erklären das leicht verständlich:

http://www.firewall.cx/cisco-technical-knowledgebase/cisco-routers/336- ...

und

https://learningnetwork.cisco.com/thread/14587

Damit müsste dir das prinzip eigentlich sofort klar sein ?!

Da HP ja das Cisco CLI kopiert dürfte es dort sehr ähnlich aussehen ?!

Wichtig ist das der HP Router generell Subinterfaces mit 802.1q Tagging supportet !!

Ein Blick ins Handbuch sollte das aber schnell klären.

Ansonsten bleibt dir immer noch die Lösung mit der kleinen Firewall oder mit einem 40 Euro Mikrotik 750G die das im Handumdrehen realisieren...sogar mit VPN