Iptables - Adressen blockieren

Hallo Leute,

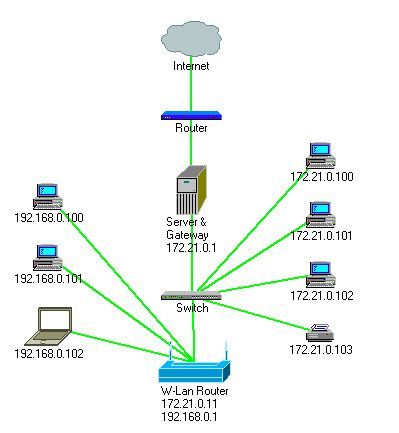

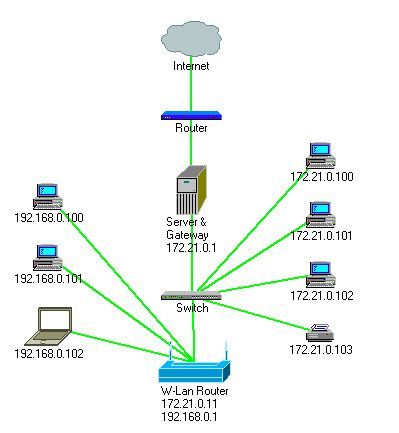

ich habe folgenden Netzaufbau:

Nun möchte ich gerne, dass die W-Lan Geräte (IP: 192.168.0.xxx) keinen Zugriff auf die Geräte mit den IPs 172.21.0.xxx haben.

Das ganze lässt sich soweit auch super mit iptables, genau mit "iptables -I FORWARD -m iprange --src-range 172.21.0.1-172.21.0.254 -j DROP", lösen.

Allerdings habe ich so das Problem, dass auch das Internet nicht geht, da ja 172.21.0.1 mein Gateway ist.

Gibt es mit iptables irgendeine Lösung, dass die 172.21.0.xxx Adressen nicht aufrufbar sind aber das Internet trotzdem?

Oder ist die einzige Lösung, den W-Lan Router direkt am Internet-Router anzuschließen?

172.21.0.1 aus dem Block Bereich auszunehmen ist für mich keine Alternative.

Danke im Voraus

Patrick

ich habe folgenden Netzaufbau:

Nun möchte ich gerne, dass die W-Lan Geräte (IP: 192.168.0.xxx) keinen Zugriff auf die Geräte mit den IPs 172.21.0.xxx haben.

Das ganze lässt sich soweit auch super mit iptables, genau mit "iptables -I FORWARD -m iprange --src-range 172.21.0.1-172.21.0.254 -j DROP", lösen.

Allerdings habe ich so das Problem, dass auch das Internet nicht geht, da ja 172.21.0.1 mein Gateway ist.

Gibt es mit iptables irgendeine Lösung, dass die 172.21.0.xxx Adressen nicht aufrufbar sind aber das Internet trotzdem?

Oder ist die einzige Lösung, den W-Lan Router direkt am Internet-Router anzuschließen?

172.21.0.1 aus dem Block Bereich auszunehmen ist für mich keine Alternative.

Danke im Voraus

Patrick

Please also mark the comments that contributed to the solution of the article

Content-Key: 207815

Url: https://administrator.de/contentid/207815

Printed on: April 18, 2024 at 09:04 o'clock

20 Comments

Latest comment

Wieso ist das keine Alternative?

Du könntest natürlich der Regel noch ein dst-range hinzufügen, so daß dann der gesamte bereich so bleiben könnte.

lks

ich meinte etwa so:

iptables -I FORWARD -m iprange --src-range 172.21.0.1-172.21.0.254 --dst-range 192.168.0.2-192.168.0.254 -j DROP

iptables -I FORWARD -m iprange --dst-range 172.21.0.1-172.21.0.254 --src-range 192.168.0.2-192.168.0.254 -j DROP

aber ich sehe gerade, daß nicht Dein Router das filtern soll, sondern Dein Server. (oder kann Dein Router iptables?)

Am Server selbst kannst Du nicht verhindern, daß Dein WLAN-Router die beiden Netze verbindet.

Oder mal das bind oben deutlicher, damit man sieht, ob die beiden Netze auf demselben Segment laufen ider nicht.

lks

iptables -I FORWARD -m iprange --src-range 172.21.0.2-172.21.0.254 -j DROPnach --src-range kommt eigentlich der Quelladress-Range : 192.168.0.xxx - 192.168.0.yyy

Die Befehle 2 bis 11 kannst du so abkürzen:

iptables -I FORWARD -p tcp -d 172.21.0.1 -m multiport -dport 20,21,23,80,137,138,139,443,445 -j DROP

Ansonsten ist das ok !

Es könnte sein, dass eine alte iptables-Regel noch im Speicher ist, um die Tabellen zu flashen gib bitte "iptables -F" am Anfang ein:

Falls das nicht klappen sollte, müssen wir den Befehl mit -j LOG erweitern und dann in Log-File den Fehler suchen ...

iptables -F

iptables -A FORWARD -m iprange --src-range 192.168.0.100-192.168.0.103 --dst-range 172.21.0.2-172.21.0.254 -j DROP

iptables -A FORWARD -i ath0 -o eth0 -p tcp -d 172.21.0.1 -m multiport --dport 20,21,22,23,80,137,138,139,443,445 -j DROPFalls das nicht klappen sollte, müssen wir den Befehl mit -j LOG erweitern und dann in Log-File den Fehler suchen ...