Kleines Office Netzwerk mit Cisco Komponenten aufbauen - bitte um Hilfe!

Hallo Leute,

meine Aufgabe in der Firma soll es demnächst sein, unser Netzwerk neu aufzubauen. Dazu haben wir neue Cisco Geräte verfügbar. Zudem soll ein neues NAS (was wir auch schon da haben) mit integriert werden. Folgende Komponenten (alle schon da) sollen eingesetzt werden:

1x ZyXel VDSL2-Modem (Bez. unbekannt)

1x Cisco 1921 ISR Router

1x Cisco SGE2000P 24-Port PoE Switch

1x Cisco SF300 24 24-Port Switch

1x Cisco WAP321 WLAN-Access Point

1x QNAP TurboNas TS-469U

1x Fax/Analog ATA-Adapter von QSC

Nun soll folgende Infrastruktur aufgebaut werden:

- es sollen VLANs für verschiedene Zwecke verwendet werden

- es müssen VPN-Zugänge über IPSec bereitgestellt werden (für externe Mitarbeiter)

- jeder Switch soll verschiedene VLANs bereitstellen

- der Router soll den Internetzugang mithilfe des VDSL2-Modems ermöglichen

- der WLAN-AP sollen mobilen Geräten den Zugriff auf das Netzwerk/Internet ermöglichen

- das NAS hat 2 Gigabit Ports und soll im Trunk-Modus in das Netzwerk integriert werden (aus Geschwindigkeitsgründen)

- das ganze Netzwerk soll keine Probleme mit QSC IPfonie centraflex (virtuelle Cloud TK) bereiten

Meine Frage ist: ist das mit diesen Komponenten möglich?

P.S.: ich habe keine Erfahrung, wie man Cisco-Geräte mit IOS konfiguriert. Den Packet Tracer habe ich allerdings installiert.

Beste Grüße

meine Aufgabe in der Firma soll es demnächst sein, unser Netzwerk neu aufzubauen. Dazu haben wir neue Cisco Geräte verfügbar. Zudem soll ein neues NAS (was wir auch schon da haben) mit integriert werden. Folgende Komponenten (alle schon da) sollen eingesetzt werden:

1x ZyXel VDSL2-Modem (Bez. unbekannt)

1x Cisco 1921 ISR Router

1x Cisco SGE2000P 24-Port PoE Switch

1x Cisco SF300 24 24-Port Switch

1x Cisco WAP321 WLAN-Access Point

1x QNAP TurboNas TS-469U

1x Fax/Analog ATA-Adapter von QSC

Nun soll folgende Infrastruktur aufgebaut werden:

- es sollen VLANs für verschiedene Zwecke verwendet werden

- es müssen VPN-Zugänge über IPSec bereitgestellt werden (für externe Mitarbeiter)

- jeder Switch soll verschiedene VLANs bereitstellen

- der Router soll den Internetzugang mithilfe des VDSL2-Modems ermöglichen

- der WLAN-AP sollen mobilen Geräten den Zugriff auf das Netzwerk/Internet ermöglichen

- das NAS hat 2 Gigabit Ports und soll im Trunk-Modus in das Netzwerk integriert werden (aus Geschwindigkeitsgründen)

- das ganze Netzwerk soll keine Probleme mit QSC IPfonie centraflex (virtuelle Cloud TK) bereiten

Meine Frage ist: ist das mit diesen Komponenten möglich?

P.S.: ich habe keine Erfahrung, wie man Cisco-Geräte mit IOS konfiguriert. Den Packet Tracer habe ich allerdings installiert.

Beste Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 211737

Url: https://administrator.de/contentid/211737

Printed on: April 25, 2024 at 06:04 o'clock

64 Comments

Latest comment

Hallo ef,

der Meinung von MrNetman schließe ich mich gerne an;

Darf ich einmal fragen um wie viele Leute es sich handelt?

Wie möchtet Ihr das WLAN eigentlich sichern? Mit einem Radius Server?

ist doch hier die Frage.

Viel Glück und Erfolg

Dobby

der Meinung von MrNetman schließe ich mich gerne an;

- es sollen VLANs für verschiedene Zwecke verwendet werden

Wie gut oder erfahren bist Du damit?- es müssen VPN-Zugänge über IPSec bereitgestellt werden (für externe Mitarbeiter)

VPNs + VOIP + Surfen + Mailen und alles über eine Leitung?Darf ich einmal fragen um wie viele Leute es sich handelt?

- jeder Switch soll verschiedene VLANs bereitstellen

Das sollte wohl so funktionieren, wenn sie VLANs auch unterstützen- der Router soll den Internetzugang mithilfe des VDSL2-Modems ermöglichen

Das ist wohl das kleinste Übel an der Geschichte.- der WLAN-AP sollen mobilen Geräten den Zugriff auf das Netzwerk/Internet ermöglichen

Auf beides (Netzwerk & Internet)? Und für wie viele Geräte oder Benutzer denn?Wie möchtet Ihr das WLAN eigentlich sichern? Mit einem Radius Server?

- das NAS hat 2 Gigabit Ports und soll im Trunk-Modus in das Netzwerk integriert werden (aus Geschwindigkeitsgründen)

Ihr wollt also das NAS Gerät mittels LAG (LACP) in das Netzwerk einbinden. Ok kein Thema würde ich auch so machen wollen- das ganze Netzwerk soll keine Probleme mit QSC IPfonie centraflex (virtuelle Cloud TK) bereiten

Kannst Du mir das einmal verständlich erklären? Wie gut bist Du denn eigentlich mit cleveren QoS Regeln zum Priorisieren und zum Trennen des Netzwerkverkehrs.Meine Frage ist: ist das mit diesen Komponenten möglich?

Ganz bestimmt sogar, nur ob eben Du das hinbekommst und wenn ja wie Du das konfiguriert bekommstist doch hier die Frage.

Viel Glück und Erfolg

Dobby

Wenn ich flüchtig überlege:

Für so wenig Benutzer muss man nicht eine extrem saubere Infrastruktur bauen.

Aber so könnte es sein.

Ein VLAN für VoIP oder arbeitet ihr mit Soft-Clients auf dem PC?

Ein VLAN für die Daten.

Zwei VLANs für WLAN (normaler Netzzugriff und Gästenetz fürs Internet).

Typischweise verbindet man ein VLAN mit einem IP-Adressbereich um zwischen den VLANs Verbindungen schaffen zu können.

Wer macht den DHCP?

Die Verbindung der VLANs sollte über den Cisco Router passieren. Dazu wird er mit einem getaggten Port (trunk) angeschlossen. Evtl kann der Router auch noch die Adressvergabe erledigen. Ob er einen DNS Cache hat, weiß ich nicht. Besser sollte das der noch nicht erwähnte Server machen.

Auch der VPN ist Sache des Cisco. Man braucht dazu meist auch die Cisco VPN-Clients.

schau mal da: http://www.cisco.com/en/US/docs/voice_ip_comm/cvd/G2basicsmbrnt/Overvie ...

lg Netman

Für so wenig Benutzer muss man nicht eine extrem saubere Infrastruktur bauen.

Aber so könnte es sein.

Ein VLAN für VoIP oder arbeitet ihr mit Soft-Clients auf dem PC?

Ein VLAN für die Daten.

Zwei VLANs für WLAN (normaler Netzzugriff und Gästenetz fürs Internet).

Typischweise verbindet man ein VLAN mit einem IP-Adressbereich um zwischen den VLANs Verbindungen schaffen zu können.

Wer macht den DHCP?

Die Verbindung der VLANs sollte über den Cisco Router passieren. Dazu wird er mit einem getaggten Port (trunk) angeschlossen. Evtl kann der Router auch noch die Adressvergabe erledigen. Ob er einen DNS Cache hat, weiß ich nicht. Besser sollte das der noch nicht erwähnte Server machen.

Auch der VPN ist Sache des Cisco. Man braucht dazu meist auch die Cisco VPN-Clients.

schau mal da: http://www.cisco.com/en/US/docs/voice_ip_comm/cvd/G2basicsmbrnt/Overvie ...

lg Netman

Hi ef,

also im Prinzip sollte das alles möglich sein. Auch mit den Komponenten, die du aufgeschrieben hast. Die Frage ist aber, ob und welche Server ihr noch in das Netzwerk integrieren wollt/müsst und ob die alle vor Ort sind oder ob die da auch noch eine Verbindung zu einem anderen Standort braucht.

Die VLANs scheinen bei dir der Kernpunkt der ganzen Konfiguration zu werden. Ich kann zwar nicht herauslesen wie viele VLANs du brauchen wirst, aber auf jeden Fall ist das der schwierigste Punkt des ganzen Netzwerks. Also solltest du dich da am meisten informieren.

Ich persönlich würde für den WLAN-AP empfehlen, dass der ein eigenes VLAN bekommt und darüber Kontakt zu einem RADIUS oder ähnliches hat. So kannst du zusätzlich zu einem starken WPA2-Key für ein bisschen mehr Sicherheit sorgen.

Ich hoffe, ich konnte helfen

also im Prinzip sollte das alles möglich sein. Auch mit den Komponenten, die du aufgeschrieben hast. Die Frage ist aber, ob und welche Server ihr noch in das Netzwerk integrieren wollt/müsst und ob die alle vor Ort sind oder ob die da auch noch eine Verbindung zu einem anderen Standort braucht.

Die VLANs scheinen bei dir der Kernpunkt der ganzen Konfiguration zu werden. Ich kann zwar nicht herauslesen wie viele VLANs du brauchen wirst, aber auf jeden Fall ist das der schwierigste Punkt des ganzen Netzwerks. Also solltest du dich da am meisten informieren.

Ich persönlich würde für den WLAN-AP empfehlen, dass der ein eigenes VLAN bekommt und darüber Kontakt zu einem RADIUS oder ähnliches hat. So kannst du zusätzlich zu einem starken WPA2-Key für ein bisschen mehr Sicherheit sorgen.

Ich hoffe, ich konnte helfen

Hallo,

@MrNetman

O DOCH!

Wenn du hier schon mit dem Schlampen anfängst, bekommst du das in einer großen Struktur nie wieder raus....

Der Router kann die IP Vergabe mit machen,

VPN macht auch der Cisco. Ob du einen VPN Client benötigst hängt davon ab, was für ein VPN.

Da bieten sich der Cisco VPN Client an, oder Shrew, oder....

brammer

@MrNetman

Für so wenig Benutzer muss man nicht eine extrem saubere Infrastruktur bauen.

O DOCH!

Wenn du hier schon mit dem Schlampen anfängst, bekommst du das in einer großen Struktur nie wieder raus....

Der Router kann die IP Vergabe mit machen,

VPN macht auch der Cisco. Ob du einen VPN Client benötigst hängt davon ab, was für ein VPN.

Da bieten sich der Cisco VPN Client an, oder Shrew, oder....

brammer

Hallo nochmal,

- VLAN1 ist in der Regel (nicht bei jedem Hersteller) das Default VLAN und alle angeschlossenen Geräte sind dort eben

auch dann Mitglieder, das wird daher oftmals von den Administratoren als "Administrations VLAN" benutzt.

- Lege die VLANs an und wenn Du damit fertig bist über alle anderen bis auf das VLAN1 noch einmal eines drüber,

somit sind die normalen VLANs zum Arbeiten dann von dem VLAN1 (Deinem VLAN) abgeschottet, falls die Switche so etwas unterstützen, das ist kein "Muss" sondern mehr ein "Kann" aber es erhöht die Sicherheit ungemein.

Internetanschluss. Also bei VPNs von Außerhalb, Mailen, Surfen und noch VOIP oben auf denke ich das entweder

die Qualität des VOIP leidet oder die große Drossel einen eventuell trifft das ist aber auch stark vom ISP abhängig.

Problem sein der kann sich dann um das Routing kümmern. Allerdings ist eben dieser auch nur ein 100 MBit/s Switch

und es könnte dann eben auch im LAN selber eng werden, bei einem hohen Aufkommen im Netzwerk, wie sich so etwas auswirken könnte, kann man aktuell hier einmal nachlesen. Langsamer Switch blockiert Netzwerk?

Das auf jeden Fall oder aber mittels Zertifikaten und einem Radius Server, das muss nicht teuer sein, und kann gerne auch aus einer Alix (PC Engines) oder einer Soekris Box bestehen, aber im Punkt Sicherheit ist das eben ein richtiger

Sprung nach vorne.

Das Priorisieren mittels QoS endet meist am Router, wenn die Daten durch das Internet übertragen werden, es sei denn

man hat alles (Internet & VOIP) von einem Anbieter oder die Router vom Provider übertragen die QoS Markierungen

auch weiter zu dem Anbieter des VOIP Dienstes.

Gruß

Dobby

Ich habe mir die Grundlagen in einem Fachbuch durchgelesen und soweit,...

Ok mit ein paar Anleitungen und ein paar Überstunden sollte das auch zu machen sein.- VLAN1 ist in der Regel (nicht bei jedem Hersteller) das Default VLAN und alle angeschlossenen Geräte sind dort eben

auch dann Mitglieder, das wird daher oftmals von den Administratoren als "Administrations VLAN" benutzt.

- Lege die VLANs an und wenn Du damit fertig bist über alle anderen bis auf das VLAN1 noch einmal eines drüber,

somit sind die normalen VLANs zum Arbeiten dann von dem VLAN1 (Deinem VLAN) abgeschottet, falls die Switche so etwas unterstützen, das ist kein "Muss" sondern mehr ein "Kann" aber es erhöht die Sicherheit ungemein.

Als WAN-Leitung verwenden wir eine 50Mbit/10Mbit VDSL2-Leitung.

Ich gehe einmal davon aus dass es sich um einen normalen Internetanschluss handelt und nicht um einen BusinessInternetanschluss. Also bei VPNs von Außerhalb, Mailen, Surfen und noch VOIP oben auf denke ich das entweder

die Qualität des VOIP leidet oder die große Drossel einen eventuell trifft das ist aber auch stark vom ISP abhängig.

Ok. Habe mir die Oberflächen der Switches angeschaut. Bei jedem war ein Menüpunkt, der sich um VLANs kümmerte.

Ok, da einer der Switche wohl ein Layer3 Switch (Cisco SF300) ist, habe jetzt nicht nachgeschaut, sollte das auch keinProblem sein der kann sich dann um das Routing kümmern. Allerdings ist eben dieser auch nur ein 100 MBit/s Switch

und es könnte dann eben auch im LAN selber eng werden, bei einem hohen Aufkommen im Netzwerk, wie sich so etwas auswirken könnte, kann man aktuell hier einmal nachlesen. Langsamer Switch blockiert Netzwerk?

Es geht nur um 3 Notebooks und allgemein 5 Smartphones, die aber nicht viel Traffic verursachen.

Gut das wäre dann ja auch erledigt.Mit dem Thema Sicherheit bei WLANs bin ich nicht so vertraut. Kenne nur die üblichen Mehtoden

(WPA2 - diese wollte ich verwenden).Das auf jeden Fall oder aber mittels Zertifikaten und einem Radius Server, das muss nicht teuer sein, und kann gerne auch aus einer Alix (PC Engines) oder einer Soekris Box bestehen, aber im Punkt Sicherheit ist das eben ein richtiger

Sprung nach vorne.

QSC hat uns lediglich die Ports mitgeteilt, die unbedingt geöffnet werden müssen.

Und was habt Ihr dort stehen, oder welchen Dienst mietet Ihr dort? VOIP?Das Priorisieren mittels QoS endet meist am Router, wenn die Daten durch das Internet übertragen werden, es sei denn

man hat alles (Internet & VOIP) von einem Anbieter oder die Router vom Provider übertragen die QoS Markierungen

auch weiter zu dem Anbieter des VOIP Dienstes.

Gruß

Dobby

Wenn du hier schon mit dem Schlampen anfängst, bekommst du das in einer großen Struktur nie wieder raus....

Dafür +1 von mir und zusätzlich noch folgendes, bitte schreibe Dir vorher noch einmal alles genau auf dann braucht manes nachher nur noch abtippen und man vermeidet Fehler die man dann suchen muss

Denn wen sollen die Leute aus Eurem Betrieb dann fragen, Dich und zwar im Krankenhaus!

Hier habe ich gedacht, dass der Cisco Router DHCP und DNS übernimmt. Wir haben sonst kein Gerät, was das kann.

Ist der Cisco SF300 kein Layer3 Switch der so etwas kann?Lediglich das NAS wollen wir noch laufen lassen (für die Backups der lokalen Rechner).

Und wenn der Blitz einschlägt sind alle Daten futsch? Ein Externes USB 3.0 RDX Laufwerk, was nachts das NAS sichertwäre hier wohl auch noch nicht die schlechteste Idee.

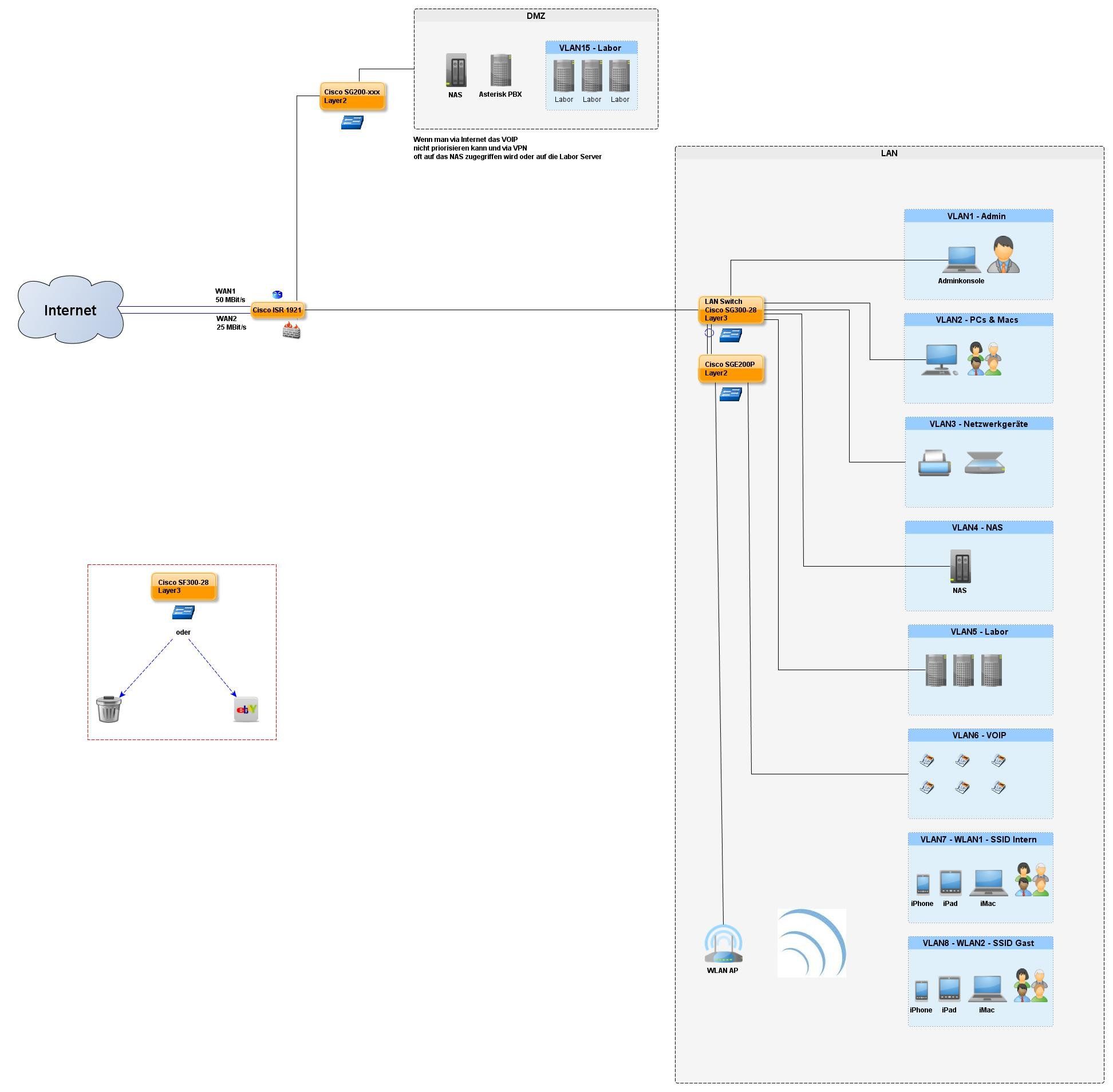

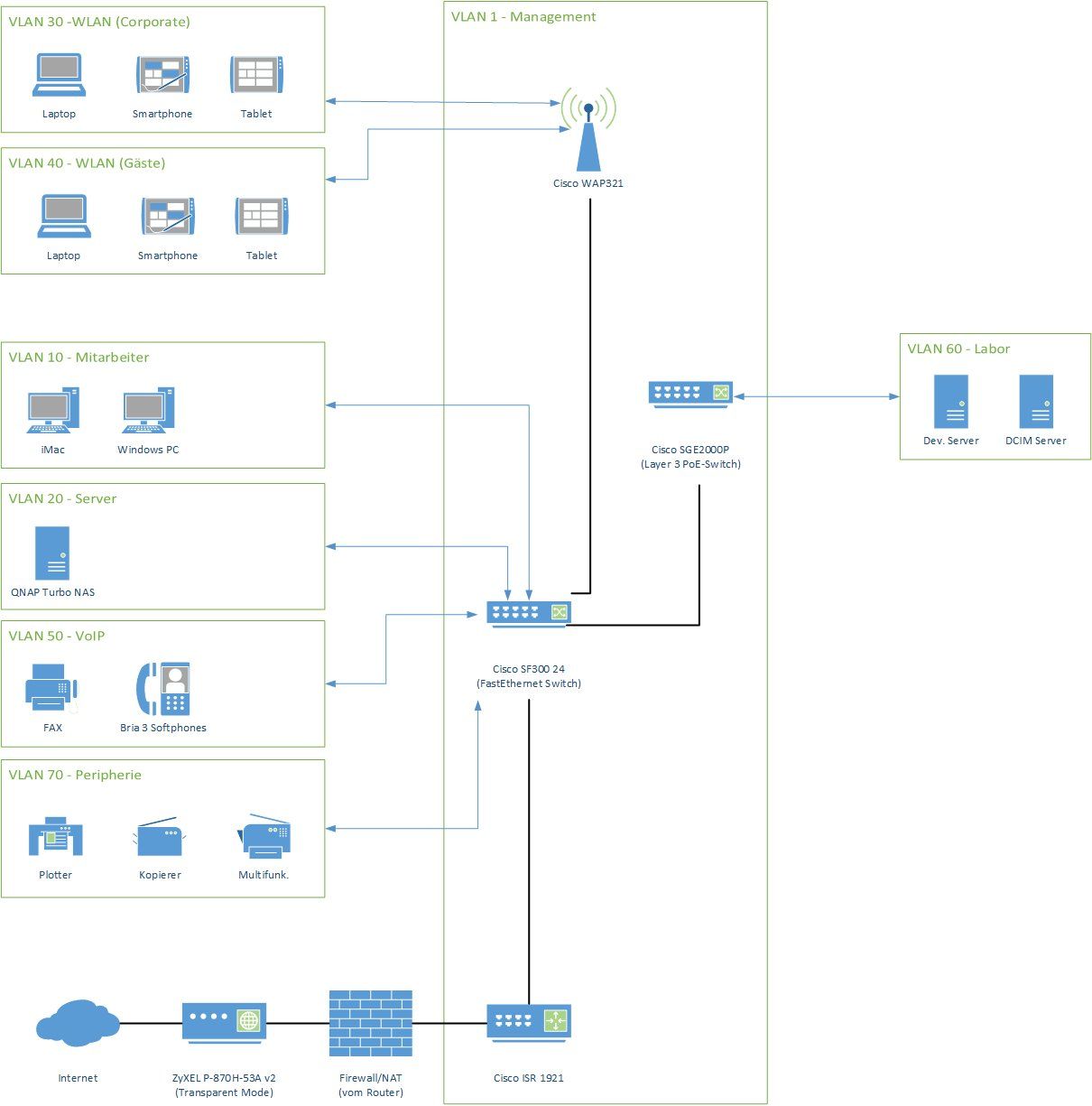

Normalerweise sollten 5 reichen (Daten, VoiP, 2x WLAN, Labor).

VLAN1 für Dich zum administrieren

VLAN10 für die PCs

VLAN20 für Server oder das NAS

VLAN30 für das WLAN1

VLAN40 für ein eventuelles Gäste VLAN

VLAN50 VOIP Telefone

VLAN60 Labor

VLAN70 Drucker und alle restlichen Netzwerkgeräte

Gruß

Dobby

P.S.

Oh. Das wäre schlecht. Der Layer3 Switch sollte eigentlich für unsere Laborrechner verwendet werden.

Jo das kannst Du ja auch machen, aber die können doch auch in einem eigenen VLAN untergebracht werden oder?Ich meine dafür sind doch VLANs gemacht worden, um die vorhandenen Netzwerkgeräte von einander zu trennen, oder irre ich jetzt?

Früher hat man für alles einen eigenen Switch genommen und heute kann man für alles zusammen einen Switch nehmen den man in VLANs unterteilt.

Das wollen wir mit einem Cloud-Backup nachtsüber lösen.

Ein Unglück kommt selten alleine! und da ist leider etwas wahres dran.Der Baggerfahrer und das Kabel + ein Blitz schlägt ein!

Das Rechenzentrum ist offline und das RAID im NAS geht hinüber!

Ihr wechselt den Coudanbieter und es wird eingebrichen und alle Geräte sind weg

Der Cloudanbieter geht Pleite oder wird übernommen bzw. beschlagnahmt (Megaupload) + und es brennt bei Euch.

200 € für ein RDX Laufwerk + Medien sind dagegen gar nichts!!!

Ich würde gern noch einmal wissen, wie jetzt optimalerweise vorzugehen ist: Sollen wir uns auch noch einen neuen Switch kaufen, der das Routing und DHCP übernehmen kann oder funktioniert es auch mit den vorhandenen Geräten?

Dann aber auch einen GB Layer3 Switch von Cisco das sieht dann natürlich ganz anders aus!Cisco SG300-28 sollte das alles abfackeln können!

Schau aber bitte noch einmal nach und zwar im Handbuch, sorry aber ich bin heute zeitlich auch recht kurz angebunden.

Sollte immer im Handbuch zu erfahren sein was der Switch alles kann und für Funktionen anbietet.

aber wenn die Rechner dauernd Backups machen (TimeMachine auf das NAS)

Sind das Rechner PCs oder Rechner Macs? Windows oder Apple MacOS?....dann telefoniert wird und Leute im Netz surfen, drucken und alles was sonst noch so dazu gehört, das Netzwerk sehr langsam wird.

Also ich würde immer zwei Routing punkte in einem Netzwerk bevorzugen wollen, aber das macht auch jeder für sich ab.1. Router routet WAN - LAN

2. Mindestens ein Layer 3 Switch routet den Verkehr im LAN

Gruß

Dobby

Habe im Handbuch des Cisco SGE2000P nachgeblättert. Laut den Informationen dort, kann man neue VLANs definieren und Ports zuweisen sowie verschiedene Modi (Access, Trunk, ...) für die Ports einstellen.

Der SGE2000P unterstützt der Bilden von VLANs nur routen kann er eben diese nicht, das geschieht auf Layer3also entweder auf dem Cisco 1921 ISR Router oder einem anderen Layer3 Switch.

Mal etwas grundsätzliches aber nicht etwas zwingend Notwendiges.

Man versucht eigentlich immer eine einzige Bandbreite zu fahren um keine "Flaschenhälse" im Netzwerk zu haben

und mit einer einheitlichen Geschwindigkeit auch die Lastverteilung gut zu organisieren.

In Deinem Fall würde ich sagen der SG300-28 wäre schon optimal, denn ich sehe das ähnlich wie @brammer

mach es gleich, ganz und richtig. Das schafft eine solide Grundlage und auf so etwas kann man immer aufbauen!!!!!

Der Router kann ja bleiben wie er ist, das scheint eine echte Granate zu sein, der bringt auch VOIP Unterstützung schon

von Haus aus mit und den kann man auf der Rückseite ja auch noch mit Erweiterungsmodulen "aufpeppen", mit welchen müsstest Du einmal bei einem Händler oder bei Eurem Dienstleister in Erfahrung bringen, eventuell gibt es da auch eine Modul mit mehreren LAN Ports zum nachrüsten.

Hier mal eine Zeichnung wie es aussehen könnte.

Gruß

Dobby

HI Dobby,

alles richtig und eine Hammer Zeichnung.

Aber braucht man für 7 Leute 8 VLANs?

Frage 2: Bei VoIP Soft Clients kann man dem PC trotzdem nicht ein getaggtes VLAN anbieten. In dem Fall ist das ein und das selbe VLAN. Möglicherweise kann man unter der Ziel-IP eine VLAN-Zuordnung treffen die dann switchintern greift, zumindest für die Außengespräche. Interne werden intern bleiben und können auch anhand einer MAC oder IP nicht zugeordnet werden.

WLAN

WLAN-Gast

Labor

Server, NAS

Rest; PCs mit den VoIP Clients

- das sind immer noch 5 VLANs

Aber du hast recht, wenn man es anfasst, dann ist es schon egal. Hauptsache die Doku beginnt so gut wie dein Bild.

lg Netman

alles richtig und eine Hammer Zeichnung.

Aber braucht man für 7 Leute 8 VLANs?

Frage 2: Bei VoIP Soft Clients kann man dem PC trotzdem nicht ein getaggtes VLAN anbieten. In dem Fall ist das ein und das selbe VLAN. Möglicherweise kann man unter der Ziel-IP eine VLAN-Zuordnung treffen die dann switchintern greift, zumindest für die Außengespräche. Interne werden intern bleiben und können auch anhand einer MAC oder IP nicht zugeordnet werden.

WLAN

WLAN-Gast

Labor

Server, NAS

Rest; PCs mit den VoIP Clients

- das sind immer noch 5 VLANs

Aber du hast recht, wenn man es anfasst, dann ist es schon egal. Hauptsache die Doku beginnt so gut wie dein Bild.

lg Netman

Laut Datenblatt gibt es dabei keinerlei Routing, aber Schicht 3 Optionen

http://www.cisco.com/en/US/prod/collateral/switches/ps5718/ps9967/ps998 ...

Man kann nur IP-basierte Regeln für ACLs erstellen

Und auf der Webseite gibt es die Notiz für den Auslauf der Serie.

#Edit' Schicht 3 Optionen .... manchmal sind englsiche Datenblätter doch leichter lesbar.

Außerdem habe ich gesehen, dass protokollabhängige VLAN-Zuordnungen getroffen werden können. Optimal für VoIP.

http://www.cisco.com/en/US/prod/collateral/switches/ps5718/ps9967/ps998 ...

Man kann nur IP-basierte Regeln für ACLs erstellen

Und auf der Webseite gibt es die Notiz für den Auslauf der Serie.

#Edit' Schicht 3 Optionen .... manchmal sind englsiche Datenblätter doch leichter lesbar.

Außerdem habe ich gesehen, dass protokollabhängige VLAN-Zuordnungen getroffen werden können. Optimal für VoIP.

ich habe gerade folgenden Beitrag auf administrator.de entdeckt

Ein Link wäre jetzt echt schick gewesen aber was soll es.Routing zwischen VLANS beim Cisco SGE2000P

Erster Eintrag von @aqui das ist ein Layer3 Switch.

Lieske bietet den auch als Layer3 Switch an aber in der Regel merke Dir mal das man so etwas immer selber nachschauen

sollte, denn jeder schaut mal daneben, ok @aqui jetzt wohl weniger, aber besser ist es.

der Switch scheint ja richtig gut zu sein. Noch eine Frage: sollte man hier evtl. einen Catalyst nehmen? Worin würde der Unterschied bestehen (außer im brutalen Preisunterschied)?

Tja in den brutal teureren verbauten Komponenten und natürlich auch den gebotenen Funktionen und Möglichkeiten, von der Geschwindigkeit mal gar nicht gesprochen. Der eine Switch ist eben nicht blockierend und die SG200/300/SGE2000Switche sind blockierende Swicteh, also so in etwas wie ein VW Golf VII, der ist auch nezu und schick und kostet aber ein 600er AMG Mercedes bleibt eben ein Mercedes!

Aber braucht man für 7 Leute 8 VLANs?

Das muss jeder für sich ausmachen, Du (@MrNetman) tickerst dort ein paar klever QoS Regeln ein und gut ist es, aber bei @ef8619 bin ich mir da nicht so sicher und daher dachte ich je härter separiert und getrennt wird um so besser ist es.Klar wäre in einem solchen Fall ein eigener Switch über den sonst kein anderer Netzwerkverkehr geht schon eine schicke Sache oder zumindest nur der kleine WLAN AP mit den paar Geräten, aber da würde ich dann eben zwei VLANs

aufsetzen wollen.

Gruß

Dobby

Ein paar Grundlagen zu dem Thema findest du auch in diesem Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Alle deine Anforderungen lassen sich aber problemlos damit umsetzen.

Das DSL Modem hätte man sich noch sparen können mit dem richtigen Cisco Router:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Da hast du dann gleich noch eine lauffähige Router Konfig.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Alle deine Anforderungen lassen sich aber problemlos damit umsetzen.

Das DSL Modem hätte man sich noch sparen können mit dem richtigen Cisco Router:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Da hast du dann gleich noch eine lauffähige Router Konfig.

Ja, denn der Router hat kein integriertes Modem und ist ein Breitbandrouter mit lediglich Ethernet Schnittstellen.

Das ist bei allen breitband Routern egal welcher Hersteller so das die immer nur reine Ethernet Schnittstellen haben und so logischerweise noch ein DSL Modem benötigen, denn du kannst ja nicht Ethernet in die DSL Dose stecken wie jeder netzwerker weiss.

Die Konfiguration ist aber kinderleicht. Du musst dort lediglich ein PPPoE Interface auf einen der Ethernet Interfaces konfigurieren und das mit dem Modem verbinden !

Das o.a. Tutorial hat so eine Konfiguration hier unter dem Dialer Interface die du 1 zu 1 übernehmen kannst.

Es ist auch Blödsinn was du sagst das die Router Interface VLANs nicht direkt unterstützen.

Das tun sie natürlich wenn man die Encapsulation auf diesem Interface anpasst.

So oder so hast du die falsche Router HW beschafft. Mit einem Cisco 886va wärst du da weit aus besser gefahren, denn der hat alles an Bord was du benötigst...aber nundenn ?!

Das ist bei allen breitband Routern egal welcher Hersteller so das die immer nur reine Ethernet Schnittstellen haben und so logischerweise noch ein DSL Modem benötigen, denn du kannst ja nicht Ethernet in die DSL Dose stecken wie jeder netzwerker weiss.

Die Konfiguration ist aber kinderleicht. Du musst dort lediglich ein PPPoE Interface auf einen der Ethernet Interfaces konfigurieren und das mit dem Modem verbinden !

Das o.a. Tutorial hat so eine Konfiguration hier unter dem Dialer Interface die du 1 zu 1 übernehmen kannst.

Es ist auch Blödsinn was du sagst das die Router Interface VLANs nicht direkt unterstützen.

Das tun sie natürlich wenn man die Encapsulation auf diesem Interface anpasst.

So oder so hast du die falsche Router HW beschafft. Mit einem Cisco 886va wärst du da weit aus besser gefahren, denn der hat alles an Bord was du benötigst...aber nundenn ?!

@aqui

Kann man denn in den Cisco ISR1921 nicht noch zwei Module einbauen und so den Router um einige LAN

Ports erweitern? Oder kommen dort andere Module rein und die Möglichkeit besteht nicht?

Gruß

Dobby

Kann man denn in den Cisco ISR1921 nicht noch zwei Module einbauen und so den Router um einige LAN

Ports erweitern? Oder kommen dort andere Module rein und die Möglichkeit besteht nicht?

Gruß

Dobby

Muss man ja nicht. Mit dem 802.1q Modus auf einem Interface kann man dort ja problemlos tagged Links von einem VLAN Switch definieren und so zwischen den VLANs routen bzw. diese VLANs mit dem Router bedienen.

Das ist eine popelige Konfig zeile.

Der 1921 hat nur noch 2 WIC Module. Ist zu bezweifeln das dort Ethernet WICs supported sind. Da gehen vermutlich nur WAN WIs.

Bleibt dann also bei den integrierten Ethernet Ports. Wie bereits gesagt die VLAN Konfig dafür ist kein Thema und funktioniert wunderbar...

Das ist eine popelige Konfig zeile.

Der 1921 hat nur noch 2 WIC Module. Ist zu bezweifeln das dort Ethernet WICs supported sind. Da gehen vermutlich nur WAN WIs.

Bleibt dann also bei den integrierten Ethernet Ports. Wie bereits gesagt die VLAN Konfig dafür ist kein Thema und funktioniert wunderbar...

Na ja ganz falsch ist er ja nicht, denn du kannst alles damit umsetzen was du willst und diese Interfaces benötigst du nicht !

Nur mit anderer Hardware wäre es erheblich einfacher und sinnvoller gewesen. Aber egal...es geht ja auch so.

Nun musst du halt die umständliche Variante realisieren aber damit klappt es auch wunderbar, also nicht nervös werden...

Was du mit dem DHCP feststellst ist so absolut richtig. Nur....

Nur mit anderer Hardware wäre es erheblich einfacher und sinnvoller gewesen. Aber egal...es geht ja auch so.

Nun musst du halt die umständliche Variante realisieren aber damit klappt es auch wunderbar, also nicht nervös werden...

Was du mit dem DHCP feststellst ist so absolut richtig. Nur....

- normalerweise hat man doch dafür einen zentralen DHCP Server im Netzwerk selber der das realisiert ??!

- Und...wenn du einen Layer 3 Switch hast routetst du ja damit zw. den VLANs und nicht mit dem 1921, das wär ja dann Blödsinn.

- Hast du dir überhaupt Gedanken gemacht WIE du das netzwerk designst ?

Vergiss doch einfach mal diesen Zertifizierungs Unsinn. Um eine brauchbare Routerkonfig zu machen benötigt man solchen überflüssigen Ballast mitnichten. Das ist meist Marketing Quatsch um Systemhäuser an einen Hersteller zu binden...vergessen also.

Als Virtualisierer solltest du dich aber schon mit VLANs und Netzen auskennen, denn jeder V-Host hat auch einen internen vSwitch der solche Kenntnisse erzwingt...na ja egal ist auch unwichtig für das was du vorhast bzw. realisieren willst !

Deine o.a. Schritte sind auf alle Fälle sehr richtig.

Die Segemntierung in VLANs und das Routen dazwischen mit dem L3 Switch...das ist ein klassisches 08/15 Netzwerk Design und so tausendfach im Einsatz.

Mit folgenden Schritten gehst du vor:

DAS ist erstmal die einfachste Basis Grundkonfiguration.

Wenn du Endgeräte mit statischen IPs in die VLANs hängt wird das so schon funktionieren !!

Fehlen tut noch DHCP und die ACLs ! Aber immer der Reihe nach !!

Damit DHCP funktioniert hast du einen Server mit einem zentralen DHCP Server. Dort trägst du pro VLAN dann alle Scopes und die VLAN spezifischen IP Adressen für Gateway, DNS etc. ein !

Damit der Switch nun DHCP Requests aus den einzelnen VLAN Segmenten auf den DHCP Server forwarden kann benötigt er zwingend sog. "IP Helper Adressen" oder einen DHCP Forwarder oder UDP Broadcast Forwarder....es gibt mehrere Ausdrücke dafür.

Den musst du pro VLAN im Switch definieren und als Helper Adresse wird die zentrale IP Adresse des DHCP Servers eingetragen in der Helper IP.

Dabei ist es vollkommen egal ob der DHCP Server auf einem Winblows, Linux Server oder dem Router liegt, beide Optionen sind machbar.

Wichtig für den Switch ist nur die IP Adresse unter der der DHCP Server zu erreichen ist, denn die muss in den IP Helpern definiert sein.

Wenn du bis hierhin kommst hast du alles geschafft, denn dann ist dein Netzwerk einsatzbereit und (fast) komplett.

Fehlen tun nur noch die ACLs aber das kommt dann später.

Bis hier wollen wir erstmal kommen...!!

Als Virtualisierer solltest du dich aber schon mit VLANs und Netzen auskennen, denn jeder V-Host hat auch einen internen vSwitch der solche Kenntnisse erzwingt...na ja egal ist auch unwichtig für das was du vorhast bzw. realisieren willst !

Deine o.a. Schritte sind auf alle Fälle sehr richtig.

Die Segemntierung in VLANs und das Routen dazwischen mit dem L3 Switch...das ist ein klassisches 08/15 Netzwerk Design und so tausendfach im Einsatz.

Mit folgenden Schritten gehst du vor:

- Als erstes definierst du die VLANs mit Namen und VLAN IDs

- Vergiss dabei nicht ein "WAN VLAN" wo du den Router reinhängst, denn so trennst du den sauber aus Produktiv und Voice LANs und hast am Switch optional zusätzliche Filteroptionen.

- Diese VLANs legst du dann auf dem Switch an mit Name und ID und definierst eine entsprechende Switch IP Adresse pro VLAN. Für alle Endgeräte im VLAN ist diese Switch IP immer das Default Gateway, logisch, denn der Switch routet ja zw. den VLAN Segmenten. Diese pro VLAN Switch IP muss dann auch in einem zentralen DHCP Server als Client Gateway IP definiert sein pro VLAN IP Adress Bereich !

- Dann weist du die untagged Endgeräte Ports den entsprechenden VLANs zu am Switch

- Der Router bekommt eine IP Adresse in seinem Verbindungs VLAN zum Switch (WAN VLAN) und wird am Switch angeschlossen

- Wichtig: Der Switch bekommt eine Default Route auf die IP Adresse des Routers !!

- Wichtig: Der Router bekommt für alle VLAN IP Netze eine statische Route auf die Switch IP in seinem Verbindungs VLAN !!

- Fertig !!

DAS ist erstmal die einfachste Basis Grundkonfiguration.

Wenn du Endgeräte mit statischen IPs in die VLANs hängt wird das so schon funktionieren !!

Fehlen tut noch DHCP und die ACLs ! Aber immer der Reihe nach !!

Damit DHCP funktioniert hast du einen Server mit einem zentralen DHCP Server. Dort trägst du pro VLAN dann alle Scopes und die VLAN spezifischen IP Adressen für Gateway, DNS etc. ein !

Damit der Switch nun DHCP Requests aus den einzelnen VLAN Segmenten auf den DHCP Server forwarden kann benötigt er zwingend sog. "IP Helper Adressen" oder einen DHCP Forwarder oder UDP Broadcast Forwarder....es gibt mehrere Ausdrücke dafür.

Den musst du pro VLAN im Switch definieren und als Helper Adresse wird die zentrale IP Adresse des DHCP Servers eingetragen in der Helper IP.

Dabei ist es vollkommen egal ob der DHCP Server auf einem Winblows, Linux Server oder dem Router liegt, beide Optionen sind machbar.

Wichtig für den Switch ist nur die IP Adresse unter der der DHCP Server zu erreichen ist, denn die muss in den IP Helpern definiert sein.

Wenn du bis hierhin kommst hast du alles geschafft, denn dann ist dein Netzwerk einsatzbereit und (fast) komplett.

Fehlen tun nur noch die ACLs aber das kommt dann später.

Bis hier wollen wir erstmal kommen...!!

Nein, mit nur einer VDSL Leitung ist logischerweise ein Parallelbetrieb unmöglich ! Wie sollte das denn auch gehen, denn du kannst die vorhandene einzelne Leitung ja nicht halbieren !

Da geht nur entweder oder.

Und bitte würfle hier nicht Router und Modem laienhaft durcheinander !!!

Ein Modem kann niemals eine Provider Einwahl machen, denn es ist lediglich ein passiver Medienwandler der DSL Frames in Ethernet Pakete wandelt !! Er hat auch keinerlei Manegement Einstellungen und muss NICHT konfiguriert werden !

Die Einwahl macht immer der Router !, denn der hält die PPPoE Zugangsdaten !!

Wenn du also wirklich Recht haben solltest und die Provider Zugangsdaten auf einem anderen Gerät liegen, dann ist das ein ROUTER !! Niemals aber ein Modem !

Ist dem so hast du dann eigentlich eine sinnlose Router Kaskade mit 2 NAT Routern hintereinander. Sowas kostet Performance und Bandbreite und sollte man möglichst vermeiden.

Wenn du uns mal mitteilen würdest was dein "Modem" (Router) für ein Modell ist dann könnten wir für dich mal Handbuch und Datenblatt lesen und sehen was das wirklich ist !!

Also bitte alles korrekt beschreiben sonst schaffst du hier nur sinnlose Verwirrung.

Wenn dem wirklich so wäre dann hättest du mit den 1921 erst recht die vollkommen falsche HW beschafft.

Der 886va hat wie gesagt ein internes VDSL Modem und den hätte man so in die DSL Amtsdose stecken können ohne irgendwelche Zusatzgeräte.

Schade...da hast du einen große Chance vertan das Netzwerk zu vereinfachen und performanter zu machen

Erschwerend kommt dazu das sich wohl keiner je um eine Dokumentation gekümmert hat.

OK, Wie gehst du vor:

Dumm ist das du jetzt mit dem Router Tausch rein gar nichts gewonnen hast

Oder prüfen ob man den Router davor mit PPPoE Passthrough in ein nur Modem verwandeln kann.

Das erfordert dann aber ein Zugangspasswort für diesen Router !!! Oder den Reset auf die Werkseinstellungen damit du darauf Zugriff hast !

Alles in allem nicht gut vorbereitet das ganze Vorhaben eher ziemlich dilettantisch, sorry....

Hier eine Beispielkonfig für deinen Cisco 1921 die annimmt das die Provider Router IP 192.168.1.1 ist und das "WAN Koppelnetz" dieser beiden Router die 192.168.1.0 ist. Cisco hat dann die 192.168.1.254am WAN Port:

service timestamps log datetime localtime

!

hostname Cisco1921

!

logging buffered 4096

enable secret Geheim

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

Folgende DHCP Konfig hier nur wenn der Router auch DHCP Server ist, sonst weglassen !!

!

ip dhcp excluded-address 10.80.1.1 10.80.1.149

ip dhcp excluded-address 10.80.1.170 10.80.1.254

!

ip dhcp pool local

network 10.80.1.0

default-router 10.80.1.1

dns-server 10.80.1.1

domain-name meinedomain.intern

!

ip domain name meinedomain.intern

!

username admin password Admin

!

interface FastEthernet0

description Lokales LAN

ip address 10.80.1.1 255.255.255.0

ip nat inside

!

interface FastEthernet1

description Link zum Provider Router

ip address 192.168.1.254

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat outside

no cdp enable

!

ip nat inside source list 101 interface FastEthernet1 overload

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

access-list 101 permit ip 10.80.1.0 0.0.0.255 any

!

end

Da geht nur entweder oder.

Und bitte würfle hier nicht Router und Modem laienhaft durcheinander !!!

Ein Modem kann niemals eine Provider Einwahl machen, denn es ist lediglich ein passiver Medienwandler der DSL Frames in Ethernet Pakete wandelt !! Er hat auch keinerlei Manegement Einstellungen und muss NICHT konfiguriert werden !

Die Einwahl macht immer der Router !, denn der hält die PPPoE Zugangsdaten !!

Wenn du also wirklich Recht haben solltest und die Provider Zugangsdaten auf einem anderen Gerät liegen, dann ist das ein ROUTER !! Niemals aber ein Modem !

Ist dem so hast du dann eigentlich eine sinnlose Router Kaskade mit 2 NAT Routern hintereinander. Sowas kostet Performance und Bandbreite und sollte man möglichst vermeiden.

Wenn du uns mal mitteilen würdest was dein "Modem" (Router) für ein Modell ist dann könnten wir für dich mal Handbuch und Datenblatt lesen und sehen was das wirklich ist !!

Also bitte alles korrekt beschreiben sonst schaffst du hier nur sinnlose Verwirrung.

Wenn dem wirklich so wäre dann hättest du mit den 1921 erst recht die vollkommen falsche HW beschafft.

Der 886va hat wie gesagt ein internes VDSL Modem und den hätte man so in die DSL Amtsdose stecken können ohne irgendwelche Zusatzgeräte.

Schade...da hast du einen große Chance vertan das Netzwerk zu vereinfachen und performanter zu machen

Erschwerend kommt dazu das sich wohl keiner je um eine Dokumentation gekümmert hat.

OK, Wie gehst du vor:

- Im Bintec prüfst du die IP Adressierung auf dem WAN Interface und das Default Gateway des (leider) vor dem Bintec liegenden Routers ! Damit hast du die wichtigstens Daten für den Cisco und dessen Konfig (siehe unten)

- Du wartes bis zu einem Freitag nachmittag wenn alle Kollegen zuhause sind oder kommst am Samstag ins Office.

- Dann konfigurierst du den Cisco identisch wie den Bintec, hängst ihn ins Netz und checkst ob er funktioniert und alles ist gut. (Kommt man eigentlich auch von selber drauf, oder ?!)

Dumm ist das du jetzt mit dem Router Tausch rein gar nichts gewonnen hast

- Einen schlechten Router VOR dem guten Router gibt es weiterhin !

- Du hast keinerlei Daten (Zugangsdaten, IP Adressen) des vermutlichen Billigrouters am VDSL Anschluss !

- Weiterhin gibt es einen sinnlose Router Kaskade aus 2 Routern die Performance udn Bandbreite kostet und dir andere Konfigs wie z.B. VPN Zugang auf den Cisco unnötig erschweren und verkomplizieren (Port Forwarding immer zwingend erforderlich)

Oder prüfen ob man den Router davor mit PPPoE Passthrough in ein nur Modem verwandeln kann.

Das erfordert dann aber ein Zugangspasswort für diesen Router !!! Oder den Reset auf die Werkseinstellungen damit du darauf Zugriff hast !

Alles in allem nicht gut vorbereitet das ganze Vorhaben eher ziemlich dilettantisch, sorry....

Hier eine Beispielkonfig für deinen Cisco 1921 die annimmt das die Provider Router IP 192.168.1.1 ist und das "WAN Koppelnetz" dieser beiden Router die 192.168.1.0 ist. Cisco hat dann die 192.168.1.254am WAN Port:

service timestamps log datetime localtime

!

hostname Cisco1921

!

logging buffered 4096

enable secret Geheim

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

no ip source-route

no ip gratuitous-arps

!

Folgende DHCP Konfig hier nur wenn der Router auch DHCP Server ist, sonst weglassen !!

!

ip dhcp excluded-address 10.80.1.1 10.80.1.149

ip dhcp excluded-address 10.80.1.170 10.80.1.254

!

ip dhcp pool local

network 10.80.1.0

default-router 10.80.1.1

dns-server 10.80.1.1

domain-name meinedomain.intern

!

ip domain name meinedomain.intern

!

username admin password Admin

!

interface FastEthernet0

description Lokales LAN

ip address 10.80.1.1 255.255.255.0

ip nat inside

!

interface FastEthernet1

description Link zum Provider Router

ip address 192.168.1.254

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat outside

no cdp enable

!

ip nat inside source list 101 interface FastEthernet1 overload

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

access-list 101 permit ip 10.80.1.0 0.0.0.255 any

!

end

Das kommt davon wenn man Provider "Servicetechniker" an sowas ranlässt !!!

Beim nächsten Kunden installieren die Gaszähler oder lesen die Wasseruhr ab...soviel zu dem Thema !

Ja, das Zyxel Teil oist wie vermutet ein Router !!

Hättest du auch selber gesehen wenn du mal unter der o.a. URL auf "Anwendungsbeispiele" geklickt hättest.

Laut Handbch ftp://ftp2.zyxel.com/P-870H-53A_v2/user_guide/P-870H-53A%20v2_1_ed1.pdf

kann man den auch NICHT als nur Modem konfigurieren, diese Option entfällt also auch.

Das bedeutet dann zwingend eine Router Kaskade...

Technisch am sinnvollsten wäre der Routertausch, denn damit entledigst du dich auf Schlag aller der oben genannten Probleme !

Einen 886va hat jeder Händler oder Systemhaus (auch das wo ihr den 1921 beschafft habt) auf Lager, den bekommst du von heut auf morgen, das ist ein Massenprodukt. Nix also mit warten.

Ansonsten musst du mit all den Einschränkungen leben.

In jedem Falle musst du dann aber zwingend den Admin Zugriff auf den Zyxel Router haben (Username / Password) denn dort musst du zwingend Port Forwarding und andere Dinge konfigurieren, wenn du mal VPNs oder remote Access Einrichten willst.

Darum kommst du nicht drum rum wenn du das Konstrukt so behalten willst !!

Beim nächsten Kunden installieren die Gaszähler oder lesen die Wasseruhr ab...soviel zu dem Thema !

Ja, das Zyxel Teil oist wie vermutet ein Router !!

Hättest du auch selber gesehen wenn du mal unter der o.a. URL auf "Anwendungsbeispiele" geklickt hättest.

Laut Handbch ftp://ftp2.zyxel.com/P-870H-53A_v2/user_guide/P-870H-53A%20v2_1_ed1.pdf

kann man den auch NICHT als nur Modem konfigurieren, diese Option entfällt also auch.

Das bedeutet dann zwingend eine Router Kaskade...

Technisch am sinnvollsten wäre der Routertausch, denn damit entledigst du dich auf Schlag aller der oben genannten Probleme !

Einen 886va hat jeder Händler oder Systemhaus (auch das wo ihr den 1921 beschafft habt) auf Lager, den bekommst du von heut auf morgen, das ist ein Massenprodukt. Nix also mit warten.

Ansonsten musst du mit all den Einschränkungen leben.

In jedem Falle musst du dann aber zwingend den Admin Zugriff auf den Zyxel Router haben (Username / Password) denn dort musst du zwingend Port Forwarding und andere Dinge konfigurieren, wenn du mal VPNs oder remote Access Einrichten willst.

Darum kommst du nicht drum rum wenn du das Konstrukt so behalten willst !!

Jau, richtig !

Die Konfig Einrichtung dazu findest du wie bereits gesagt hier en Detail:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Achtung: Denk dran das du aus dem Zyxel oder vom Provider dir die VDSL Zugangsdaten PPPoE (User / Pass) beschaffst, denn die benötigst du.

Die Konfig Einrichtung dazu findest du wie bereits gesagt hier en Detail:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Achtung: Denk dran das du aus dem Zyxel oder vom Provider dir die VDSL Zugangsdaten PPPoE (User / Pass) beschaffst, denn die benötigst du.

Das ist egal, die Mac Adresse des Ciscos kann man anpassen bzw. klonen auf die des Zyxel. Das ist ein Cisco und kein Billigouter !

Und...was hindert dich daran dem Provider die neue Mac Adresse durchzugeben und sie ändern zu lassen ???

Das machst du vorab, rufst der Hotline an und sagst "..am soundsovielten stellen wir das um, bitte sorgen sie dafür das das angepasst ist". Du bist ein Business Kunde und zahlst teures Geld für den Vertrag, hast also einen Anspruch drauf !!! Warum sollte das also "blöd" sein ??

Was den Unterschied der Router anbetrifft kannst du das hier genau nachlesen:

http://www.cisco.com/en/US/prod/collateral/routers/ps380/data_sheet_c78 ... (Table 7)

Der teurere hat den Advanced IP Feature Set mit drauf, den du für deine Anwendungen aber nicht benötigst.

Wenn doch, kannst du ihn immer nachträglich per Liznenz freischalten.

Und...was hindert dich daran dem Provider die neue Mac Adresse durchzugeben und sie ändern zu lassen ???

Das machst du vorab, rufst der Hotline an und sagst "..am soundsovielten stellen wir das um, bitte sorgen sie dafür das das angepasst ist". Du bist ein Business Kunde und zahlst teures Geld für den Vertrag, hast also einen Anspruch drauf !!! Warum sollte das also "blöd" sein ??

Was den Unterschied der Router anbetrifft kannst du das hier genau nachlesen:

http://www.cisco.com/en/US/prod/collateral/routers/ps380/data_sheet_c78 ... (Table 7)

Der teurere hat den Advanced IP Feature Set mit drauf, den du für deine Anwendungen aber nicht benötigst.

Wenn doch, kannst du ihn immer nachträglich per Liznenz freischalten.

Na ja die IP des Zyxels ist doch kinderleicht rauszubekommen !!

Sie dir einfach an welches Default Gateway der Bintec konfiguriert hat !! Genau DAS ist doch die Zyxel IP Adresse !!!

Du musst dich dann nur in das Verbindungsnetz zwischen WAN Port Bintec und LAN Port Zyxel mit einem Laptop einklinken und gut ist.

Wenn du Glück hast hat der "intelligente" Provider Techniker den DHCP Server auf dem Zyxel nicht deaktiviert, dann würdest du vom Zyxel alle IPs automatisch bekommen !

Einfach dann am Laptop ipconfig eingeben und die Gateway IP die du dort siehst ist die Zyxel IP.

Das Teil hat ein Web GUI zum Konfigurieren also im Browser dann diese IP angeben und gut iss...

Das Verhalten der Provider Techniker ist bezeichnend. Die wollen nur die monatliche Kohle und es ist ziemlich naiv zu glauben das die sowas gut machen aber nundenn.

Schade das du so einen ignoranten und wohl auch fachfremden Chef hast und dich da nicht durchsetzen kannst, denn nun hat er viel Geld in eine Lösung verbraten die ihm keinerlei Verbesserungen bringt...im Gegenteil.

Aber ok, damit musst du dann wieder leben...

Alles zurück also auf oben...:

Appropos, auf die Beratung kannst du nichts geben ! Entscheident ist WO und von WEM du beraten wurdest.

Der Cisco Chat ist ein externer Dienstleister in Indien der mit Cisco nix zu tun hat, der die Produkte noch viel weniger kennt als du. Die haben ein Blatt vor ihrer Nase wo genau drinsteht Kunde fragt das...du musst das antworten..

Beim nächsten Kandidaten sieht er dann auf das HP, Extreme oder Juniper Blatt...

Oder hast du etwa wirklich naiv geglaubt da sitzt ein Mitarbeiter von Cisco dahinter wohlmöglich noch ein CCNA oder CCIE und berät dich wirklich ?? Dann weisst du nicht wirklich wie IT Support funktioniert !?!

Soviel also zu diesem Thema... !

Mit diesen unsäglichen "Kaufentscheidungsthreads" hier ist das auch immer so eine Sache. Laien oder vermeintliche Experten raten dir dann eine FritzBox zu kaufen oder irgendwelchen anderen Consumer Müll ala Speedport und Co. der in einem Firmennetzwerk wahrlich nix zu sichen hat.

Andere raten was anderes quer durch den Garten und dann kommt es zum Streit und Kollege Biber löscht den Thread und du bist genauso schlau wie zuvor....

Normalerweise fragt man kompetente Systemhäuser...wobei es wieder sehr schwierig ist heute generell etwas kompetentes in dem Bereich der Midrange Systeme zu finden, das ist auch wieder wahr.

Sie dir einfach an welches Default Gateway der Bintec konfiguriert hat !! Genau DAS ist doch die Zyxel IP Adresse !!!

Du musst dich dann nur in das Verbindungsnetz zwischen WAN Port Bintec und LAN Port Zyxel mit einem Laptop einklinken und gut ist.

Wenn du Glück hast hat der "intelligente" Provider Techniker den DHCP Server auf dem Zyxel nicht deaktiviert, dann würdest du vom Zyxel alle IPs automatisch bekommen !

Einfach dann am Laptop ipconfig eingeben und die Gateway IP die du dort siehst ist die Zyxel IP.

Das Teil hat ein Web GUI zum Konfigurieren also im Browser dann diese IP angeben und gut iss...

Das Verhalten der Provider Techniker ist bezeichnend. Die wollen nur die monatliche Kohle und es ist ziemlich naiv zu glauben das die sowas gut machen aber nundenn.

Schade das du so einen ignoranten und wohl auch fachfremden Chef hast und dich da nicht durchsetzen kannst, denn nun hat er viel Geld in eine Lösung verbraten die ihm keinerlei Verbesserungen bringt...im Gegenteil.

Aber ok, damit musst du dann wieder leben...

Alles zurück also auf oben...:

- IP Adresse Zyxel rausbekommen und die Zugangsdaten zum GUI

- Cisco 1921 Konfig hast du ja oben zum Abtippen...

- Mit der Router Kaskade leben

Appropos, auf die Beratung kannst du nichts geben ! Entscheident ist WO und von WEM du beraten wurdest.

Der Cisco Chat ist ein externer Dienstleister in Indien der mit Cisco nix zu tun hat, der die Produkte noch viel weniger kennt als du. Die haben ein Blatt vor ihrer Nase wo genau drinsteht Kunde fragt das...du musst das antworten..

Beim nächsten Kandidaten sieht er dann auf das HP, Extreme oder Juniper Blatt...

Oder hast du etwa wirklich naiv geglaubt da sitzt ein Mitarbeiter von Cisco dahinter wohlmöglich noch ein CCNA oder CCIE und berät dich wirklich ?? Dann weisst du nicht wirklich wie IT Support funktioniert !?!

Soviel also zu diesem Thema... !

Mit diesen unsäglichen "Kaufentscheidungsthreads" hier ist das auch immer so eine Sache. Laien oder vermeintliche Experten raten dir dann eine FritzBox zu kaufen oder irgendwelchen anderen Consumer Müll ala Speedport und Co. der in einem Firmennetzwerk wahrlich nix zu sichen hat.

Andere raten was anderes quer durch den Garten und dann kommt es zum Streit und Kollege Biber löscht den Thread und du bist genauso schlau wie zuvor....

Normalerweise fragt man kompetente Systemhäuser...wobei es wieder sehr schwierig ist heute generell etwas kompetentes in dem Bereich der Midrange Systeme zu finden, das ist auch wieder wahr.

..."Im Router ist als Default-Gateway der Form 217.17.x.x eingetragen. "

Aber ganz sicher NICHT im Bintec Router !!! Oder...der Zyxel ist dann wrklich nur Modem ?!

Wenn das tatsächlich stimmt mit dem Transparent Mode (stand so, typisch Zyxel, gar nicht im Handbuch, grrr) dann ist das die goldene Lösung !!!

Damit arbeitet der dann wirklich nur rein als Modem und die Zugangsdaten liegen dann auf dem Bintec !

Das würde dann auch die Route 217.17.x.x erklären, denn das ist eine öffentliche IP aus dem Internet und zeigt sicher das der Bintec direkt OHNE Router davor am Internet hängt !

Heureka !! Perfekt...

Dann sieht die Welt wieder besser aus für dich !! Dann ist der Zyxel wirklich ein dummes Modem.

Du kannst dann testweise den Cisco mit den Zugangsdaten usw. fertig konfigurieren identisch zur Bintec IP Adressierung.

Wenn die Kollegen dann Feierabend haben klemmst du ihn einfach mal um und dann kannst du ihn wasserdicht testen und wenn er funktioniert gleich drin lassen !!

Aber ganz sicher NICHT im Bintec Router !!! Oder...der Zyxel ist dann wrklich nur Modem ?!

Wenn das tatsächlich stimmt mit dem Transparent Mode (stand so, typisch Zyxel, gar nicht im Handbuch, grrr) dann ist das die goldene Lösung !!!

Damit arbeitet der dann wirklich nur rein als Modem und die Zugangsdaten liegen dann auf dem Bintec !

Das würde dann auch die Route 217.17.x.x erklären, denn das ist eine öffentliche IP aus dem Internet und zeigt sicher das der Bintec direkt OHNE Router davor am Internet hängt !

Heureka !! Perfekt...

Dann sieht die Welt wieder besser aus für dich !! Dann ist der Zyxel wirklich ein dummes Modem.

Du kannst dann testweise den Cisco mit den Zugangsdaten usw. fertig konfigurieren identisch zur Bintec IP Adressierung.

Wenn die Kollegen dann Feierabend haben klemmst du ihn einfach mal um und dann kannst du ihn wasserdicht testen und wenn er funktioniert gleich drin lassen !!

VPN und VLAN hast du wunderbar durcheinander geschmissen. Am besten du nimmst ein Einwahl-VLAN um von dort weiter zu gehen, zu routen.

Über Softphones hatten wir schon gesprochen, ist aber schon über 10 Tage her.

Die Switche haben die Möglichkeit applikationsorientierte QoS Regeln zu verwenden. Das geht also für Softphones. Für QoS ist ja VLAN nahezu zwingend nötig. Die Layer3 Barriere für QoS innerhalb deines Netzes ist keine, da der Switch die Pakete kennt.

lg Netman

Über Softphones hatten wir schon gesprochen, ist aber schon über 10 Tage her.

Die Switche haben die Möglichkeit applikationsorientierte QoS Regeln zu verwenden. Das geht also für Softphones. Für QoS ist ja VLAN nahezu zwingend nötig. Die Layer3 Barriere für QoS innerhalb deines Netzes ist keine, da der Switch die Pakete kennt.

lg Netman

Warum kein NAT auf dem LAN Interface ??

Ohne NAT kannst du ein 10er IP Netz (ist ein privates IP netz) nicht ins Internet routen !! Logisch !

Klar das das dann schon im Ansatz scheitert wenn du das vergisst !

LAN = ip nat inside WAN = ip nat outside

Dann wirds auch was mit dem Internet.

Wie gesagt: Bitte sieh dir immer diese Konfig HIER als Beispiel zum abtippen an !! 90% davon kannst du mit deiner IP Adressierung übernehmen !!!

Das Interface G0/1 macht ja einen PPPoE verbindung ins Internet bzw. zum Provider !!

Diese muss auch so entsprechend konfiguriert sein !!

So hat das dann auszusehen:

interface GigEthernet0/0

description Lokales LAN

ip address 10.80.1.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

!

interface GigEthernet0/1

description VDSL Internet Verbindung via Zyxel Modem

no ip route-cache

no cdp enable

pppoe enable

pppoe-client dial-pool-number 1

!

interface Dialer0

description VDSL Einwahl Interface

ip address negotiated

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip nat outside

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username <Provider-Zugang-User> password <Provider-Zugang-Password>

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

!

ip dns server

!

ip nat inside source list 101 interface Dialer0 overload

dialer-list 1 protocol ip list 101

!

access-list 101 permit ip 10.80.1.0 0.0.0.255 any

Fertig...

Damit sollte die PPPoE Verbindung hochkommen, was sie bei dir ja eh schon tut und ein Client im 10.80.1.0er Netz, lokales LAN sollte vom Router eine DHCP IP bekommen und auch gleich ins Internet kommen !

Ein show ip int brief sollte dir dann die Provider IP auf dem Dialer Interface zeigen !

Obige Konfig Schritte aktivieren dann auch deinen DNS Proxy Server auf dem Cisco.

Wenn der Cisco im 10.80.1er Netz (LAN) auch DHCP machen soll (Adressen .150 bis .169) dann verpasst du ihm noch folgende Zeilen: ##blue|

ip dhcp excluded-address 10.80.1.1 192.10.80.1.149

ip dhcp excluded-address 10.80.1.170 10.80.1.254

!

ip dhcp pool local

network 10.80.1.0

default-router 10.80.1.254

dns-server 10.80.1.254

domain-name ef8619.intern

Also....wirklich nochmal alles genau durchlesen, sich an das 886er Tutorial halten und dann klappt das auch auf Anhieb !!

Ohne NAT kannst du ein 10er IP Netz (ist ein privates IP netz) nicht ins Internet routen !! Logisch !

Klar das das dann schon im Ansatz scheitert wenn du das vergisst !

LAN = ip nat inside WAN = ip nat outside

Dann wirds auch was mit dem Internet.

Wie gesagt: Bitte sieh dir immer diese Konfig HIER als Beispiel zum abtippen an !! 90% davon kannst du mit deiner IP Adressierung übernehmen !!!

Das Interface G0/1 macht ja einen PPPoE verbindung ins Internet bzw. zum Provider !!

Diese muss auch so entsprechend konfiguriert sein !!

So hat das dann auszusehen:

interface GigEthernet0/0

description Lokales LAN

ip address 10.80.1.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

!

interface GigEthernet0/1

description VDSL Internet Verbindung via Zyxel Modem

no ip route-cache

no cdp enable

pppoe enable

pppoe-client dial-pool-number 1

!

interface Dialer0

description VDSL Einwahl Interface

ip address negotiated

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip nat outside

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username <Provider-Zugang-User> password <Provider-Zugang-Password>

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

!

ip dns server

!

ip nat inside source list 101 interface Dialer0 overload

dialer-list 1 protocol ip list 101

!

access-list 101 permit ip 10.80.1.0 0.0.0.255 any

Fertig...

Damit sollte die PPPoE Verbindung hochkommen, was sie bei dir ja eh schon tut und ein Client im 10.80.1.0er Netz, lokales LAN sollte vom Router eine DHCP IP bekommen und auch gleich ins Internet kommen !

Ein show ip int brief sollte dir dann die Provider IP auf dem Dialer Interface zeigen !

Obige Konfig Schritte aktivieren dann auch deinen DNS Proxy Server auf dem Cisco.

Wenn der Cisco im 10.80.1er Netz (LAN) auch DHCP machen soll (Adressen .150 bis .169) dann verpasst du ihm noch folgende Zeilen: ##blue|

ip dhcp excluded-address 10.80.1.1 192.10.80.1.149

ip dhcp excluded-address 10.80.1.170 10.80.1.254

!

ip dhcp pool local

network 10.80.1.0

default-router 10.80.1.254

dns-server 10.80.1.254

domain-name ef8619.intern

Also....wirklich nochmal alles genau durchlesen, sich an das 886er Tutorial halten und dann klappt das auch auf Anhieb !!

- VPN Verbindungen über PPTP definieren

- Ports freischalten für unsere VoIP Telefone (QSC hat uns die Ports mitgeteilt)

Könnt ihr mir helfen, wie ich hier vorzugehen habe?

- Ports freischalten für unsere VoIP Telefone (QSC hat uns die Ports mitgeteilt)

Könnt ihr mir helfen, wie ich hier vorzugehen habe?

Markiere den Beitrag doch mal als gelöst und mach zwei neue auf, dann wird die Beteiligung wohl etwas höher ausfallen

denke ich denn, wenn man sich hier erst einmal durch den ganzen Wust durchlesen muss dann wird das wohl nicht

mehr so viele Leute anlocken und animieren sich einzuklinken, ist zwar nur meine Meinung, aber versuche es einfach mal.

Wie markiere ich einen Beitrag als gelöst

Gruß

Dobby

Eine Default Route solltest du besser nicht auf dem Cisco einrichten wenn du eine PPPoE Einwahl machst damit !

Besser ist es immer hier ppp ipcp route default auf dem PPPoE Interface einzurichten und die Default Route wieder zu löschen !! (Siehe 886va Tutorial !)

Solltest du in deiner Konfig ggf. besser noch ändern !

Was den Rest der Fragen angeht:

- VPN Verbindungen über PPTP definieren

A.: Auch hier hast du mal wieder trotz mehrfacher Aufforderung NICHT in das oben vielzitierte Tutorial gesehen !

Dort steht im Kapitel "VPN PPTP Server mit DynDNS" ALLES was du zu dem Thema VPN Einwahl mit PPTP wissen musst !!

PPTP ist für private Bastelnetze sicher OK aber nicht mehr sicher für ein Firmennetzwerk ! Siehe HIER ! Um nicht fahrlässig zu handeln solltest du ggf. IPsec nutzen auf dem Router.

Mit dem kostenlosen Shrew Client ist das dann ein Kinderspiel und wasserdicht was die Sicherheit anbetrifft.

Eine Konfig zum Abtippen findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

- Ports freischalten für unsere VoIP Telefone (QSC hat uns die Ports mitgeteilt)

A.: Hier musst du nur die CBNAC Access Liste 111 (Tutorial Beispiel !) anpassen.

Solltest du ohne Firewall Konfiguration auf deinem Cisco arbeiten (ip inspect xyz Kommando) dann erübrigt sich das, da du keinerlei CBNAC Accessliste dann einsetzt.

Hier musst du dann nur mit statischem NAT (Port Forwarding) arbeiten wenn du etwas hinter der NAT Firewall des Routers erreichen willst.

In der Regel ist das aber nicht nötig wenn du deine VoIP Telefone (oder die Anlage) mit STUN einrichtest !

Besser ist es immer hier ppp ipcp route default auf dem PPPoE Interface einzurichten und die Default Route wieder zu löschen !! (Siehe 886va Tutorial !)

Solltest du in deiner Konfig ggf. besser noch ändern !

Was den Rest der Fragen angeht:

- VPN Verbindungen über PPTP definieren

A.: Auch hier hast du mal wieder trotz mehrfacher Aufforderung NICHT in das oben vielzitierte Tutorial gesehen !

Dort steht im Kapitel "VPN PPTP Server mit DynDNS" ALLES was du zu dem Thema VPN Einwahl mit PPTP wissen musst !!

PPTP ist für private Bastelnetze sicher OK aber nicht mehr sicher für ein Firmennetzwerk ! Siehe HIER ! Um nicht fahrlässig zu handeln solltest du ggf. IPsec nutzen auf dem Router.

Mit dem kostenlosen Shrew Client ist das dann ein Kinderspiel und wasserdicht was die Sicherheit anbetrifft.

Eine Konfig zum Abtippen findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

- Ports freischalten für unsere VoIP Telefone (QSC hat uns die Ports mitgeteilt)

A.: Hier musst du nur die CBNAC Access Liste 111 (Tutorial Beispiel !) anpassen.

Solltest du ohne Firewall Konfiguration auf deinem Cisco arbeiten (ip inspect xyz Kommando) dann erübrigt sich das, da du keinerlei CBNAC Accessliste dann einsetzt.

Hier musst du dann nur mit statischem NAT (Port Forwarding) arbeiten wenn du etwas hinter der NAT Firewall des Routers erreichen willst.

In der Regel ist das aber nicht nötig wenn du deine VoIP Telefone (oder die Anlage) mit STUN einrichtest !