PfSense openVPN Probelm

Hallo,

ich hatte bereits im Tutorial geschrieben, aber gebeten worden einen Thread zu öffnen, damit das Tutorial nicht "überläuft"

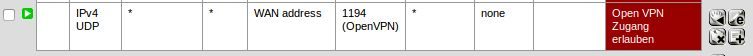

Dies habe ich gelöst, hatte folgendes vergessen worauf mich aqui aufmerksam machte

Somit konnte ich nun aus dem 192.168.0.0/24 Netz eine Verbindung aufbauen, die Route wird auch korrekt übergeben allerdings kann ich dennoch nicht die pfSense z.B. 192.168.100.254 pingen ? oder

die VPN-Server IP 10.9.2.1 pingen ?

Ich habe diese so aufgebaut gelassen und von einem externen DSL Anschluss an dieses Szenario versucht an die WAN Adresse des vorgeschalteten Routers eine Verbindung auf zu bauen.

In diesem Router ist natürlich das Portforwarding 1194>192.168.0.100UDP auf die WAN Adresse der pfSense eingerichtet.

Hierbei kommt keine Verbindung zu Stande, kann das an dem Vorgeschaltetem Unitymedia-Router liegen, hier kann ich ohnehin nicht viel Einstellungen vornehmen ?

Ich hoffe das war verständlich

ich hatte bereits im Tutorial geschrieben, aber gebeten worden einen Thread zu öffnen, damit das Tutorial nicht "überläuft"

ich habe da einfach ein Problem mit dem openvpn auf der pfSense

Ich hab eine neue pfSense aufgesetzt und OpenVpn konfiguriert. VPN Server läuft, intern Ping auf die VPN Server Adresse möglich.

Nun wollte ich die VPN Einwahl erst einmal simulieren. Habe das Gerät mit meinem aktuellem Internet-Router verbunden.

LAN-Port des vorgeschalteten Routers (192.168.0.0/24 Netz ) an > pfsense WAN-Port, WAN DHCP konfiguriert >192.168.0.100/24, lokales Netz pfSense 192.168.100.0/24

Portforwording am vorgeschaltetem Router 192.168.0.1/24 UDP1194 > 192.168.0.100/24 WAN Port der pfSense

Ich hab eine neue pfSense aufgesetzt und OpenVpn konfiguriert. VPN Server läuft, intern Ping auf die VPN Server Adresse möglich.

Nun wollte ich die VPN Einwahl erst einmal simulieren. Habe das Gerät mit meinem aktuellem Internet-Router verbunden.

LAN-Port des vorgeschalteten Routers (192.168.0.0/24 Netz ) an > pfsense WAN-Port, WAN DHCP konfiguriert >192.168.0.100/24, lokales Netz pfSense 192.168.100.0/24

Portforwording am vorgeschaltetem Router 192.168.0.1/24 UDP1194 > 192.168.0.100/24 WAN Port der pfSense

Nun bin ich mit dem Notebook im 192.168.0.0 Netz und möchte mich mit der Remoteadresse 192.168.0.100 verbinden.

Dies funktioniert einfach nicht! Es kommt keine Verbindung zu Stande, ich sehe einfach nicht warum ?

Dies funktioniert einfach nicht! Es kommt keine Verbindung zu Stande, ich sehe einfach nicht warum ?

Dies habe ich gelöst, hatte folgendes vergessen worauf mich aqui aufmerksam machte

Entferne in den global Settings am WAN Port den Haken (Block RFC 1918 IP Networks)

Somit konnte ich nun aus dem 192.168.0.0/24 Netz eine Verbindung aufbauen, die Route wird auch korrekt übergeben allerdings kann ich dennoch nicht die pfSense z.B. 192.168.100.254 pingen ? oder

die VPN-Server IP 10.9.2.1 pingen ?

Ich habe diese so aufgebaut gelassen und von einem externen DSL Anschluss an dieses Szenario versucht an die WAN Adresse des vorgeschalteten Routers eine Verbindung auf zu bauen.

In diesem Router ist natürlich das Portforwarding 1194>192.168.0.100UDP auf die WAN Adresse der pfSense eingerichtet.

Hierbei kommt keine Verbindung zu Stande, kann das an dem Vorgeschaltetem Unitymedia-Router liegen, hier kann ich ohnehin nicht viel Einstellungen vornehmen ?

Ich hoffe das war verständlich

Please also mark the comments that contributed to the solution of the article

Content-Key: 237955

Url: https://administrator.de/contentid/237955

Printed on: April 26, 2024 at 07:04 o'clock

1 Comment

Irgendwie ist es ein bischen wirr was du schreibst sorry...

Du gehst ja genau richtig vor zum Testen:

Du schreibst:

Nachdem dein "RFC 1918 Haken" entfernt wurde scheint ja, wenn man dich jetzt richtig versteht, die VPN Tunnelsession zu funktionieren, richtig ??

Ggf. das Log VORHER löschen damit es übersichtlicher wird !

Bedenke das Ping ICMP Protokoll ist ! Die Firewall ist eine Firewall und wie es sich für eine Firewall gehört damit sehr pedantisch was Protokolle anbetrifft. Ggf. musst du also nioch ICMP erlauben.

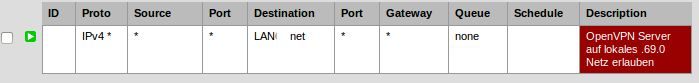

Wenn die .100.254 dein LAN Interface ist dann musst du sicherstellen das du dort auch Pings also sprich ICMP mit einer Absender IP Adresse deines internen OpenVPN IP Netzwerkes erlaubst !! Bedenke das !

Wichtig ist hier also die Firewall Regel des LAN Ports ! Ums einfach zu machen kannst du hier auch zum Testen erstmal eine "Scheunentor" Regel setzen also "Source ANY, Protocoll ANY nach Destination ANY, Protocol ANY".

Aber nur zum Testen....nachher solltest du das wieder dichtmachen

Und....paralllel IMMER ins Firewall Log sehen WO hier WAS kneift !!

Du gehst ja genau richtig vor zum Testen:

- Router Kaskade mit WAN Port der pfSense 192.168.0.100 /24 im Router LAN Netz des davorgeschalteten Routers

- FW Regel für UDP 1194 Access auf die pfSense WAN Port IP eingerichtet und globale RFC 1918 Blocking Regel deaktiviert

- VPN Tunnel Interface Regel ANY auf das LAN Segment erlaubt ! Hier ist übrigens ein Fehler denn ANY (also Scheunentor) als Absender solltest du besser nicht mehrmen sondern dort auch schon dediziert das OVPN interne IP Netz eintragen !! Ist aber erstmal nicht nötig zum testen kann man es erstmal so auflassen.

- Laptop angeschlossen in das 192.168.0.0 /24 IP Netzwerk, was ja quasi das WAN/Internet simuliert.

Du schreibst:

VPN Server läuft, intern Ping auf die VPN Server Adresse möglich.

Heisst das denn jetzt du kannst eine VPN Client Session vom Laptop eröffnen ?? Oder bedeutet das erstmal nur das du den VPN Server auf der pfSense rein konfiguriert hast ??und möchte mich mit der Remoteadresse 192.168.0.100 verbinden. Dies funktioniert einfach nicht!

Meinst du das jetzt bezogen auf den VPN Client ?? Also es funktioniert keine OpenVPN Clientsession auf die WAN IP Adresse der pfSense ??Nachdem dein "RFC 1918 Haken" entfernt wurde scheint ja, wenn man dich jetzt richtig versteht, die VPN Tunnelsession zu funktionieren, richtig ??

Somit konnte ich nun aus dem 192.168.0.0/24 Netz eine Verbindung aufbauen, die Route wird auch korrekt übergeben allerdings kann ich dennoch nicht die pfSense z.B. 192.168.100.254 pingen ? oder die VPN-Server IP 10.9.2.1 pingen ?

Hierzu ein paar wichtige Anmerkungen zum Troupleshooting:- Wenn was nicht klappt immer gleichzeitig ins Firewall Log der pfSense sehen !!! Hier wir immer angezeigt WAS auf WELCHEM Interface geblockt wird !

Ggf. das Log VORHER löschen damit es übersichtlicher wird !

Bedenke das Ping ICMP Protokoll ist ! Die Firewall ist eine Firewall und wie es sich für eine Firewall gehört damit sehr pedantisch was Protokolle anbetrifft. Ggf. musst du also nioch ICMP erlauben.

Wenn die .100.254 dein LAN Interface ist dann musst du sicherstellen das du dort auch Pings also sprich ICMP mit einer Absender IP Adresse deines internen OpenVPN IP Netzwerkes erlaubst !! Bedenke das !

Wichtig ist hier also die Firewall Regel des LAN Ports ! Ums einfach zu machen kannst du hier auch zum Testen erstmal eine "Scheunentor" Regel setzen also "Source ANY, Protocoll ANY nach Destination ANY, Protocol ANY".

Aber nur zum Testen....nachher solltest du das wieder dichtmachen

Und....paralllel IMMER ins Firewall Log sehen WO hier WAS kneift !!