Pfsense PPTP - IPsec VPN Server einrichten

Guten Tag,

ich habe seit kurzem als Gateway und Firewall die Pfsense im Einsatz. Diese hängt jedoch noch hinter einem KabelModem das ich von KD bekommen habe und im Bridge Mode läuft.

Da die Firewall ja einige VPN Typen unterstützt und diese angeblich auch relativ einfach eingerichtet können so zumindest nach recherchen im Internt sowie einige Anleitungen hier im Forum dachte ich mir ich versuche die VPN direkt über die Pfsense laufen zu lassen.

Auch nach Anleitungen im Internet zufolge habe ich noch nicht geschafft die VPN aufzubauen.

Mein Netz ist die 192.168.10.0/24

Pfsense = 192.168.10.1

DNS Server = 192.168.10.100

DHCP Server = 192.168.10.101

DynDns = eingerichtet auf Pfsense

Zunächst hab ich es mit PPTP versucht:

IP Andresse des PPTP Server habe ich eine freie Adresse gegeben und zwar die 192.168.10.5

Clients hab ich auf 10 gesetzt

Startadresse für die VPN Clients hab ich auf die 192.168.10.240 gesetzt.

Als DNS Server habe ich die 192.168.10.100 & 192.168.10.1 eingetragen.

dann noch User und Passwort eingetragen.

Anschließend bei Firewall - Rule - PPTP den Durchgang eingerichtet.

Doch leider kein Erfolg

Spielt hier das Kabel Modem evtl. eine Rolle?

Was mach ich hier falsch?

Ichz wäre euch sehr dankbar für ein paar Tipps rund um die Pfsense.

Gruß,

Grave

ich habe seit kurzem als Gateway und Firewall die Pfsense im Einsatz. Diese hängt jedoch noch hinter einem KabelModem das ich von KD bekommen habe und im Bridge Mode läuft.

Da die Firewall ja einige VPN Typen unterstützt und diese angeblich auch relativ einfach eingerichtet können so zumindest nach recherchen im Internt sowie einige Anleitungen hier im Forum dachte ich mir ich versuche die VPN direkt über die Pfsense laufen zu lassen.

Auch nach Anleitungen im Internet zufolge habe ich noch nicht geschafft die VPN aufzubauen.

Mein Netz ist die 192.168.10.0/24

Pfsense = 192.168.10.1

DNS Server = 192.168.10.100

DHCP Server = 192.168.10.101

DynDns = eingerichtet auf Pfsense

Zunächst hab ich es mit PPTP versucht:

IP Andresse des PPTP Server habe ich eine freie Adresse gegeben und zwar die 192.168.10.5

Clients hab ich auf 10 gesetzt

Startadresse für die VPN Clients hab ich auf die 192.168.10.240 gesetzt.

Als DNS Server habe ich die 192.168.10.100 & 192.168.10.1 eingetragen.

dann noch User und Passwort eingetragen.

Anschließend bei Firewall - Rule - PPTP den Durchgang eingerichtet.

Doch leider kein Erfolg

Spielt hier das Kabel Modem evtl. eine Rolle?

Was mach ich hier falsch?

Ichz wäre euch sehr dankbar für ein paar Tipps rund um die Pfsense.

Gruß,

Grave

Please also mark the comments that contributed to the solution of the article

Content-Key: 239446

Url: https://administrator.de/contentid/239446

Printed on: April 24, 2024 at 12:04 o'clock

7 Comments

Latest comment

Diese hängt jedoch noch hinter einem KabelModem das ich von KD bekommen habe und im Bridge Mode läuft.

Warum denn "jedoch" ?? Das ist technisch doch immer die beste Kombination wenn sie denn wirklich im Bridge Mode rennt also das dann die öffentliche Provider IP direkt am pfSense WAN Port anliegt ?!Besser kann es nicht sein im VPN Umfeld, weil du so ggf. davorliegenden NAT Problemen sauber aus dem Wege gehst !

Das Kabelmodem kann also keinerlei Rolle spielen, denn es ist an der IP Kommunikation ja gar nicht beteiligt ! Es reicht einfach nur durch !

Wichtig ist aber das es das auch wirklich macht und nicht doch als NAT Router arbeitet ??!

Checke das indem du dir mal den Interfaces Status ansiehst ! Am WAN Port sollte dann IMMER die öffentliche IP des Providers liegen und keine RFC 1918 private IP Adresse !!!

Vorsicht auch wenn dein Kabel Anbieter DS-lite einsetzt: http://www.heise.de/netze/meldung/Kabel-Deutschland-stellt-Internetzuga ... da kann es bei Port Weiterleitungen und allgemein VPN generell Probleme geben die nichts mit dir zu tun haben sondern mit der DS-lite Funktion !!

Wenn du die entsprechenden Tutorials zu PPTP und IPsec hier im Forum umsetzt wird das im Handumdrehen zum Fliegen kommen. Das sind alles lauffähig getestet Konfig Anleitungen:

PPTP:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Wichtig auch für die Client PPTP Konfig:

VPNs einrichten mit PPTP

IPsec:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Anschließend bei Firewall - Rule - PPTP den Durchgang eingerichtet.

Vermutlich vergessen beide Ports einzurichten auf die pfSense WAN IP ?! TCP 1723 und das GRE Protokoll (Nr. 47 nicht TCP oder UDP 47 !!)Analog IPsec (UDP 500, UDP 4500 und ESP Protokoll Nr. 50)

Steht aber alles in den o.a. Tutorials !!

Wichtiger Tip: Sieh IMMER in das Firewall UND in das VPN Log der pfSense !!! (Unter "Miscellaneus Settings" im Log dort am besten die Anzeige Reihenfolge so setzen das aktuelle Log Messages immer OBEN erscheinen zur besseren Übersicht !)

Dort steht ganz genau wenn irgendwo was geblockt ist oder unter den Protokollen WAS beim VPN Aufbau nicht funktioniert !

Hallo

Wie alt ist der Kabelanschluss?

Ich tippe auch auf DS-lite. Hatte da schon mehrfach Probleme. um das ganze zu lösen gibt es nur 2 Möglichkeiten, etwa du setzt auf IPv6 und kannst deine Geräte so ansprechen oder du drängels bei KD das du einen reinen IPv4 Anschluss brauchst wegen VPN. Manchmal sind die da Einsichtig.

Ob du mit IPv6 bedient wirst, wirst du sehen wenn ein Rechner direkt am Kabelmodem kurz hängt.

Wie alt ist der Kabelanschluss?

Ich tippe auch auf DS-lite. Hatte da schon mehrfach Probleme. um das ganze zu lösen gibt es nur 2 Möglichkeiten, etwa du setzt auf IPv6 und kannst deine Geräte so ansprechen oder du drängels bei KD das du einen reinen IPv4 Anschluss brauchst wegen VPN. Manchmal sind die da Einsichtig.

Ob du mit IPv6 bedient wirst, wirst du sehen wenn ein Rechner direkt am Kabelmodem kurz hängt.

kannst du generell keine Verbindung aufbauen oder baust du eine Verbindung auf und erreichst aber keine Dienste?

1. liegt weniger an der Firewall, das managed Pfsense selber.

Als ich den letzten KD Anschluss mit IPv6 gesehen habe hatte der einen 10.*.*.* IP Anschluss. (IPv6 spricht aber dagegen wenn du schon andere Dienste erreichbar gemacht hast)

Wenn ich mich recht erinnere, dann hatte ich immer die PPTP Server ip auf die WAN IP angepasst (danach nie wieder geändert) und die PPTP Clients in einen anderen IP Bereich geschoben 172.16.0.0.

Mit welchem Fehler wird denn die Verbindung abgebrochen?

Wenn du eine Verbindung schon hast, dann ändere von deinem VPN Server mal die IP Range und leg unter Firewall -> PPTP eine Freigabe von der Client Source IP in dein grünes Netzwerk (auf Protokoll all achten).

1. liegt weniger an der Firewall, das managed Pfsense selber.

Als ich den letzten KD Anschluss mit IPv6 gesehen habe hatte der einen 10.*.*.* IP Anschluss. (IPv6 spricht aber dagegen wenn du schon andere Dienste erreichbar gemacht hast)

Wenn ich mich recht erinnere, dann hatte ich immer die PPTP Server ip auf die WAN IP angepasst (danach nie wieder geändert) und die PPTP Clients in einen anderen IP Bereich geschoben 172.16.0.0.

Mit welchem Fehler wird denn die Verbindung abgebrochen?

Wenn du eine Verbindung schon hast, dann ändere von deinem VPN Server mal die IP Range und leg unter Firewall -> PPTP eine Freigabe von der Client Source IP in dein grünes Netzwerk (auf Protokoll all achten).

Somit gehe ich mal davon aus das es sich hier nicht um die DS-Lite Funktion handelt, oder sehe ich da etwas falsch?

Das kommt auf die IP Adresse an die du am WAN Port hast. Wenn der Provider dir da eine RFC 1918 IP Adresse gibt (10er, 172.16-32er, 192.168er Bereich) dann ist es DS-lite.Leider teilst du uns die ja nicht mit und nun müssen wir mal wieder die Kristallkugel bemühen...

Es könnte aber auch dein falsch eingestelltes Modem sein das dann doch im Router Mode arbeiten würde.

Das kannst du aber recht schnell rausfinden indem du dir auf der pfSense mal die Routing Tabelle ansiehst und checkst welche IP dein Default Gateway hat.

Letzte Gewissheit gibt dann die Mac Adresse des Gateways. Ist dort die des Modems arbeitet das Modem NICHT als Modem sondern Router.

OK, wenn die WAN IP nicht aus dem RFC 1918 Kontingent ist http://de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche und einen öffentliche IP dann ist so oder so alles richtig. Modem arbeitet als Modem und es ist kein DS-Lite.

Fazit: Deine WAN IP ist hier wichtig !!

Ich vermute es liegt bei mir noch an der Firewall Durchleitung da steige ich noch nicht ganz durch.

Hier siehst du wohl generell etwas falsch !!? Es ist keine "Durchleitung", das ist Unsinn.Dein PPTP Client spricht ja als VPN Ziel IP Adresse immer die WAN IP der pfSense an ! Die pfSense fungiert hier als VPN Server !

Die pfSense blockt aber als Firewall wie es sich gehört im Default ALLES was am WAN Port eingehend aus dem Internet ankommt, deshalb musst du also den WAN Port mit einer Regel "aufmachen" für die PPTP Protokollbestandteile TCP 1723 und das GRE Protokoll. Das GRE Protokoll ist ein eigenständiges IP Protokoll mit der Nummer 47. (Kein TCP oder UDP 47 !!) Du kannst es in der Regeldefinition der pfSense unter "Protocol" auch direkt auswählen.

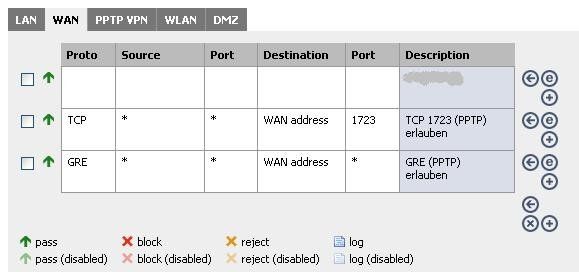

So sollte das dann nacher in den Regeln aussehen:

Das ist jetzt ein Monowall Screenshot, der aber vollkommen analog auch für pfSense gilt !

Dann müssen dort eingehende PPTP Pakete ankommen und sich der PPTP Tunnel sauber aufbauen !!

Hier nochmal die Bitte an dich ins Firewall und PPTP Log der pfSense zu sehen !!!

Dort kannst du alle Aktivitäten genau beobachten.

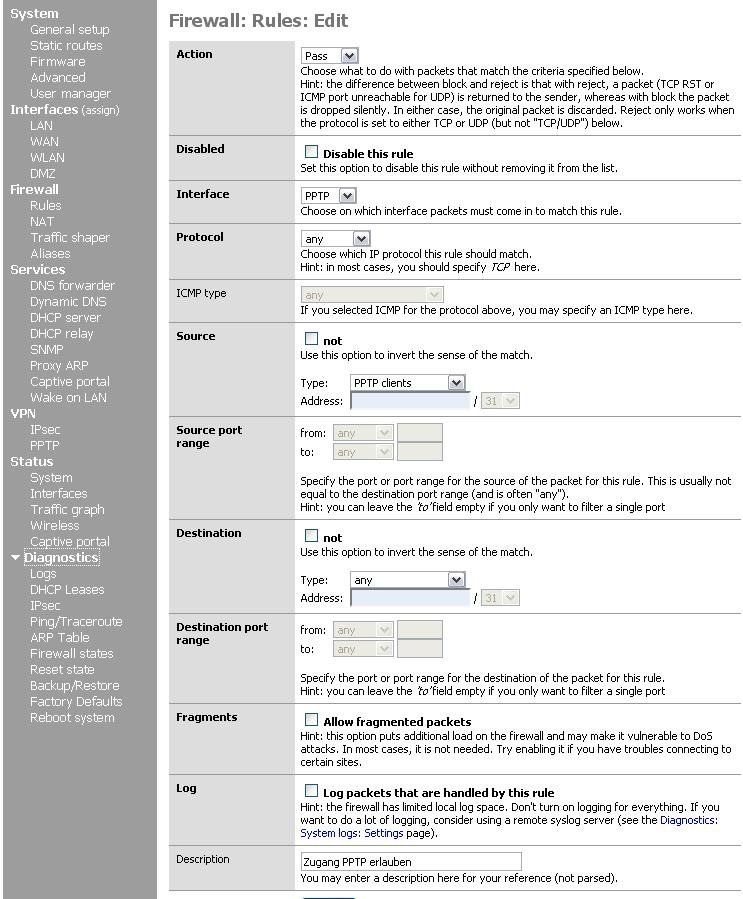

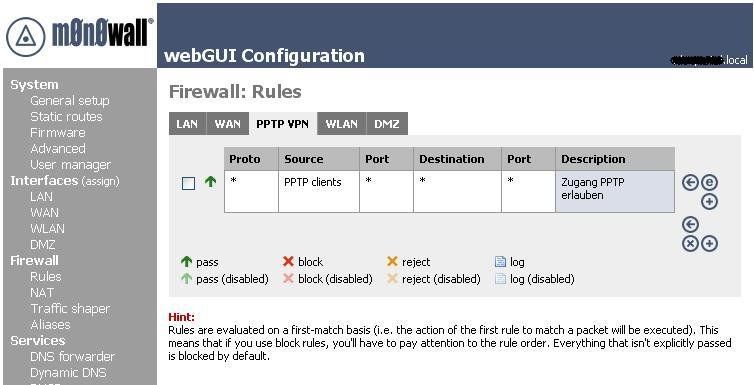

Damit auch die PPTP VPN Clients mit dem internen Netz kommunizieren können musst du eine 2te Regel erstellen für das virtuelle PPTP Interface. Als einfache "Schrotschuss" Regel (Clients dürfen mit allem auf alles zugreifen kannst du diese Regel erstellen:

Das sieht dann in der Übersicht so aus:

Eigentlich kinderleicht und funktioniert auf Anhieb !

das sich ich immer wieder Verbindungsabbrüche habe, gibt es hierzu etwaige Einstellungen die dazu beitragen könnten?

Nein, nicht wirklich wenn du nach Tutorial vorgegangen bist. Das ist auch nicht HW bezogen, denn wenn du das mal in einer Labor "Back to Back" Umgebung ausprobierst wirst du sehen das das fehlerfrei und ohne Abbrüche funktioniert.Wichtig ist natürlich das alle Key Timeouts auf Client und Serverseite identisch sind und es keinen Msmatch gibt. Speziell wenn du mit IPsec arbeitest. Denn das kann solche Abbrüche auch verursachen.

Viele Provider und gerade im speziellen Kabel Provider machene ein Rate Limting von VPN Traffic an Consumer Endanschlüssen die solche Abbrüche provozieren. Das soll verhindern das breitbandige Consumer Accounts quasi für Business Anwendungen großflächig benutzt werden. Dafür haben die dann meist andere Tarife ohne Limits