PfSense als OpenVPN-Client einrichten bzw. Ports 80 und 443 umleiten

Hallo,

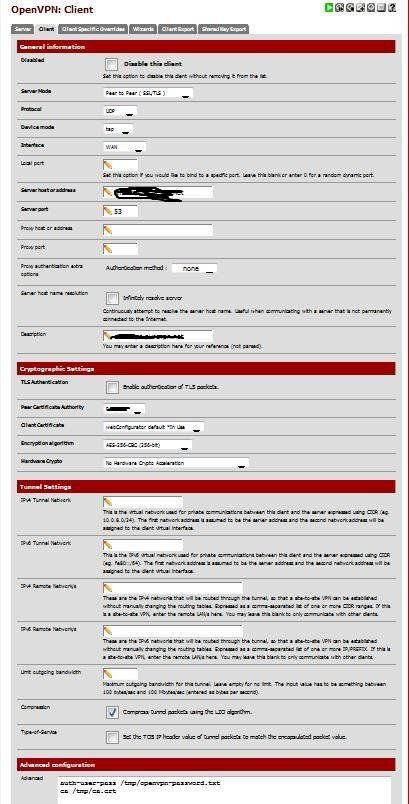

ich habe hier auf unserem Server pfSense als OpenVPN-Client einrichten und habe es mit einem OpenVPN-Server verbiunden.

Laut pfsense-Status funktioniert die Verbindung unn der Dienst läuft.

Ich habe zwar die OpenVPN-Anleitungen durchgelesen es ist mir aber doch nicht klar, wie ich die NAT-Regel festlege, wenn dieselbe pfsense-Installation sowohl als OpenVPN--Server und auch OpenVPN-Client funktioniert.

Meine Frage wäre, wie ich die Ports 80/443 Richtung neues OVPN-Netzes umleite. Woher weiss pfSense, dass Internetseiten nicht durch den eigenen, lokalen ISP sondern durch das OpenVPN-Server ausgeleitet werden müssen?

Ich stehe irgendwie auf der Leitung.

Das Problem ist folgendes: Wenn ich versuche mit einem NAT-Regel umzuleiten dann bräuchte ich natürlich die virtuelle LAN-IP des Servers, die ich nirgendswo finde. Die ist bei einer "down" Verbindung wohl gar nicht existiert. Wie lege ich also menuell fest, welche IP-Segment das neue virtuelle Netz in meinem System haben wird. Irgendwie muss ich ja festlegen in welches Netz die Pakete umgeleitet werden müssen ...

Danke für die Hilfe.

Gr. I.

ich habe hier auf unserem Server pfSense als OpenVPN-Client einrichten und habe es mit einem OpenVPN-Server verbiunden.

Laut pfsense-Status funktioniert die Verbindung unn der Dienst läuft.

Ich habe zwar die OpenVPN-Anleitungen durchgelesen es ist mir aber doch nicht klar, wie ich die NAT-Regel festlege, wenn dieselbe pfsense-Installation sowohl als OpenVPN--Server und auch OpenVPN-Client funktioniert.

Meine Frage wäre, wie ich die Ports 80/443 Richtung neues OVPN-Netzes umleite. Woher weiss pfSense, dass Internetseiten nicht durch den eigenen, lokalen ISP sondern durch das OpenVPN-Server ausgeleitet werden müssen?

Ich stehe irgendwie auf der Leitung.

Das Problem ist folgendes: Wenn ich versuche mit einem NAT-Regel umzuleiten dann bräuchte ich natürlich die virtuelle LAN-IP des Servers, die ich nirgendswo finde. Die ist bei einer "down" Verbindung wohl gar nicht existiert. Wie lege ich also menuell fest, welche IP-Segment das neue virtuelle Netz in meinem System haben wird. Irgendwie muss ich ja festlegen in welches Netz die Pakete umgeleitet werden müssen ...

Danke für die Hilfe.

Gr. I.

Please also mark the comments that contributed to the solution of the article

Content-Key: 244853

Url: https://administrator.de/contentid/244853

Printed on: April 19, 2024 at 19:04 o'clock

12 Comments

Latest comment

Erstmal musst du keinerlei NAT machen bei einem VPN !! Ist ja auch logisch, denn warum willst du bei deinen eigenen IP Netzen irgendwelche IP Adressen umsetzen. Das ist in einem VPN Blödsinn und macht man bei einer Standard Installation nicht.

Vergiss also den Unsinn mit NAT.

Das Ziel der Port 80 oder 443 Pakete findet der VPN Router immer anhand der Destination IP Adresse. Die gibt doch das Zielnetz vor bzw. wo sich der Webhost befindet. Anhand seiner internen Routing Tabelle (und da kennt pfSense alle IP Netze !) fällt dann aufgrund der Ziel IP Adresse die Entscheidung auf welchem Port die pfSense dieses Paket raussendet !

Das sind nun aber wirklich allereinfachste Grundlagen der TCP/IP Kommunikation die man in der Grundschule lernt...oder war die Frage jetzt falsch verstanden ?!

Kollege beider... hat aber auch Recht deine Fragestellung ist genrell ziemlich kryptisch und wirr. Was soll z.B. eine "virtuelle LAN-IP des Servers" sein ???

Down bedeutet ja das ein Interface nicht aktiv ist und logischerweise auch kein Traffic darüber fliesst !

Also lesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da steht alles was man wissen muss....oder du präzisierst deine Fragestellung hier etwas.

Mit dem Kauderwelsch von oben was du eigentlich willst ist schwer was anzufangen...sorry ?!

Vergiss also den Unsinn mit NAT.

Das Ziel der Port 80 oder 443 Pakete findet der VPN Router immer anhand der Destination IP Adresse. Die gibt doch das Zielnetz vor bzw. wo sich der Webhost befindet. Anhand seiner internen Routing Tabelle (und da kennt pfSense alle IP Netze !) fällt dann aufgrund der Ziel IP Adresse die Entscheidung auf welchem Port die pfSense dieses Paket raussendet !

Das sind nun aber wirklich allereinfachste Grundlagen der TCP/IP Kommunikation die man in der Grundschule lernt...oder war die Frage jetzt falsch verstanden ?!

Kollege beider... hat aber auch Recht deine Fragestellung ist genrell ziemlich kryptisch und wirr. Was soll z.B. eine "virtuelle LAN-IP des Servers" sein ???

Down bedeutet ja das ein Interface nicht aktiv ist und logischerweise auch kein Traffic darüber fliesst !

Wie lege ich also menuell fest, welche IP-Segment das neue virtuelle Netz in meinem System haben wird

Das machst du im Hypervisor als dem ESXi oder HyperV oder was immer du da nutzt. DA bestimmst du selber die IP Adressierung und auch das Routing wie dann final auch in der pfSense, denn die muss ja wissen WO sie WAS hinschicken soll.Also lesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Da steht alles was man wissen muss....oder du präzisierst deine Fragestellung hier etwas.

Mit dem Kauderwelsch von oben was du eigentlich willst ist schwer was anzufangen...sorry ?!

Ad 1.)

OK, das ist ja normal auch der tiefere Sinn und Zweck eines VLANs, das Traffic der zu IP Zielnetzen innerhalb dieses VPNs durch den VPN Tunnel gehen. Der VPN Tunnel ja quasi wie eine separate Standleitung zum remoten Netz oder Host zu sehen !

Um die Frage zu google.de zu benatworten geht der Router/Firewall immer nach der IP Adresse.

In deinem Falle 173.194.39.23.

Normal wird bei OpenVPN alles was interne eigene VPN IP Adressen sind in den Tunnel geroutet. Folglich würde also die 173.194.39.23 von google.de normal an den WAN Provider Port ins Internet gesendet, denn es ist ja eine öffenltiche IP.

Das kannst du mit 2 Optionen ändern:

a.) du sagst OpenVPN das dein Default Gateway das Tunnel Interface ist. Dann wird OpenVPN aber ALLES in den Tunnel routen und nichts mehr lokal. Das wäre die Lösung wenn ich generell eine andere Absender IP im Internet haben möchte um z.B. meinen Traffic zu verschleiern.

Versteht man dich richtig, willst du das aber nicht sondern nur bestimmte Ziele in den Tunnel routen. Dann greift Möglichkeit...

b.) Das sog. Policy Based Routing. Du legst auf der Firewall/Router eine statische Route an wo du z.B. entweder den Host oder das ganze Netz an das Tunnel Interface sendest. Klar, das muss auch so sein, denn sonst würde die Firewall/Router immerstrikt nach seiner internen Routing Tabelle gehen und das Provider Default Gateway nutzen.

Sagst du ihm aber nun er soll mit einer statischen Route 173.194.39.23 /32 in den VPN Tunnel routen, dann macht OVPN das auch brav.

Logischerweise musst du aber auch sicherstellen das am Tunnel Endpunkt dieses Paket weiter ins Internet geroutet werden kann.

Traceroute oder Pathping zeigen dir dann immer die Wege Hop für Hop an so das du den Weg eines Pakets ganz genau verfolgen kannst !

pfSense upported sowohl die Option a. als auch PBR mit Option b. !

Ad 2.)

Normalerweise sieht man das eindeutig wenn du dir die Logs ansiehst. Zudem kannst du über die Console immer einen Shell Zugang aufmachen und dir über den Kommando Prompt den OVPN Status ganz genau ansehen !

Das OpenVPN_Tutorial beschreibt das im Kapitel "Ist der OVPN Server aktiv" explizit wie das zu machen ist ! Unter /var/log/messages kannst du dir auch die entsprechenden Logs genau ansehen.

Ad 3.)

Am einfachsten testest du das mit einem simplen Ping auf die Engeräte IP Adresse !! Bei der Firewall musst du natürlich aufpassen das die Rules auf dem virtuellen VPN Interface entsprechend eingestellt sind !!

Generell, und das weisst du selber, ist bei einer Firewall per default alles verboten !!

Das Ruleset musst du also in jedem Falle anpassen auch wenn du erstmal zum Testen eine Schrotschuss Regel aufsetzt die alles erlaubt !

Bedneke immer das die Regeln nur inbound gelten und das die Grundregel "First match wins !" gilt. Will sagen du kannst nicht oben was verbieten was du untern wieder erlaubst.

Reihenfolge zählt hier also !!!

Als alter pfSense Hase weisst du das ja aber selber ?!

OK, das ist ja normal auch der tiefere Sinn und Zweck eines VLANs, das Traffic der zu IP Zielnetzen innerhalb dieses VPNs durch den VPN Tunnel gehen. Der VPN Tunnel ja quasi wie eine separate Standleitung zum remoten Netz oder Host zu sehen !

Um die Frage zu google.de zu benatworten geht der Router/Firewall immer nach der IP Adresse.

In deinem Falle 173.194.39.23.

Normal wird bei OpenVPN alles was interne eigene VPN IP Adressen sind in den Tunnel geroutet. Folglich würde also die 173.194.39.23 von google.de normal an den WAN Provider Port ins Internet gesendet, denn es ist ja eine öffenltiche IP.

Das kannst du mit 2 Optionen ändern:

a.) du sagst OpenVPN das dein Default Gateway das Tunnel Interface ist. Dann wird OpenVPN aber ALLES in den Tunnel routen und nichts mehr lokal. Das wäre die Lösung wenn ich generell eine andere Absender IP im Internet haben möchte um z.B. meinen Traffic zu verschleiern.

Versteht man dich richtig, willst du das aber nicht sondern nur bestimmte Ziele in den Tunnel routen. Dann greift Möglichkeit...

b.) Das sog. Policy Based Routing. Du legst auf der Firewall/Router eine statische Route an wo du z.B. entweder den Host oder das ganze Netz an das Tunnel Interface sendest. Klar, das muss auch so sein, denn sonst würde die Firewall/Router immerstrikt nach seiner internen Routing Tabelle gehen und das Provider Default Gateway nutzen.

Sagst du ihm aber nun er soll mit einer statischen Route 173.194.39.23 /32 in den VPN Tunnel routen, dann macht OVPN das auch brav.

Logischerweise musst du aber auch sicherstellen das am Tunnel Endpunkt dieses Paket weiter ins Internet geroutet werden kann.

Traceroute oder Pathping zeigen dir dann immer die Wege Hop für Hop an so das du den Weg eines Pakets ganz genau verfolgen kannst !

pfSense upported sowohl die Option a. als auch PBR mit Option b. !

Ad 2.)

Normalerweise sieht man das eindeutig wenn du dir die Logs ansiehst. Zudem kannst du über die Console immer einen Shell Zugang aufmachen und dir über den Kommando Prompt den OVPN Status ganz genau ansehen !

Das OpenVPN_Tutorial beschreibt das im Kapitel "Ist der OVPN Server aktiv" explizit wie das zu machen ist ! Unter /var/log/messages kannst du dir auch die entsprechenden Logs genau ansehen.

Ad 3.)

Am einfachsten testest du das mit einem simplen Ping auf die Engeräte IP Adresse !! Bei der Firewall musst du natürlich aufpassen das die Rules auf dem virtuellen VPN Interface entsprechend eingestellt sind !!

Generell, und das weisst du selber, ist bei einer Firewall per default alles verboten !!

Das Ruleset musst du also in jedem Falle anpassen auch wenn du erstmal zum Testen eine Schrotschuss Regel aufsetzt die alles erlaubt !

Bedneke immer das die Regeln nur inbound gelten und das die Grundregel "First match wins !" gilt. Will sagen du kannst nicht oben was verbieten was du untern wieder erlaubst.

Reihenfolge zählt hier also !!!

Als alter pfSense Hase weisst du das ja aber selber ?!

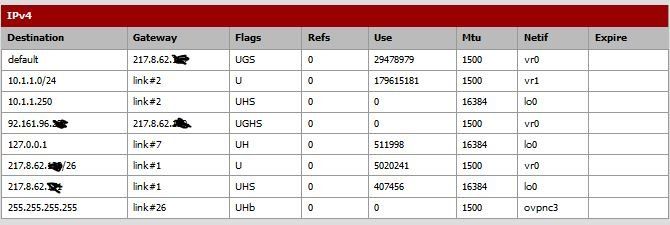

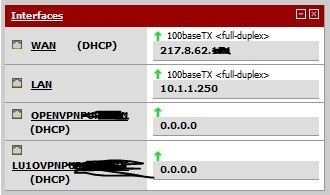

Was sagt denn die Routing Tabelle in der pfSense ?? (Unter Diagnostics)

Kannst du dort denn alle remoten Netze sehen oder ist das Default Gateway auf den Tunneladapter dort gesetzt ?

Relevant ist ob generell Traffic durch den Tunnel geht ? Hast du das getestet ?

Wenn das der Fall ist dann ist die Einwahl wirklich erforlgreich. 0.0.0.0 darf da eigentlich nicht stehen !

Jeder eingewählte Client bekommt immer eine IP Adresse des internen OVPN IP Netzes das mit

server 172.16.2.0 255.255.255.0

auf der Serverseite in dessen Konfig Date definiert ist !

Kannst du dort denn alle remoten Netze sehen oder ist das Default Gateway auf den Tunneladapter dort gesetzt ?

Relevant ist ob generell Traffic durch den Tunnel geht ? Hast du das getestet ?

Wenn das der Fall ist dann ist die Einwahl wirklich erforlgreich. 0.0.0.0 darf da eigentlich nicht stehen !

Jeder eingewählte Client bekommt immer eine IP Adresse des internen OVPN IP Netzes das mit

server 172.16.2.0 255.255.255.0

auf der Serverseite in dessen Konfig Date definiert ist !

Was hat der externe Administrator denn gesagt was er für interne OVPN IP Adressen fährt. Ser OVPN Server hat immer die erste Adresse und die muss in jedem Falle anpingbar sein.

Kannst du diese Pingen ??

Wenn nicht hast du auch keine aktive OVPN Verbindung.

Gehe doch mal bei deiner pfSense in die Shell über die serielle Schnittstelle oder SSH und sieh dir unter /var/log/messages mal das OpenVPN Log an ??

Was steht da wenn der Client die Verbindung eröffnent ?

Auch auf der grafischen Oberfläche hast du ja unter Status - System Logs ein OpenVPN Log ! Was steht da drin wenn der Client die Verbindung öffnet ?

Kannst du diese Pingen ??

Wenn nicht hast du auch keine aktive OVPN Verbindung.

Gehe doch mal bei deiner pfSense in die Shell über die serielle Schnittstelle oder SSH und sieh dir unter /var/log/messages mal das OpenVPN Log an ??

Was steht da wenn der Client die Verbindung eröffnent ?

Auch auf der grafischen Oberfläche hast du ja unter Status - System Logs ein OpenVPN Log ! Was steht da drin wenn der Client die Verbindung öffnet ?