Virtuelle Firewall unter ESXi 5.5

Hallo,

folgendes Problem!

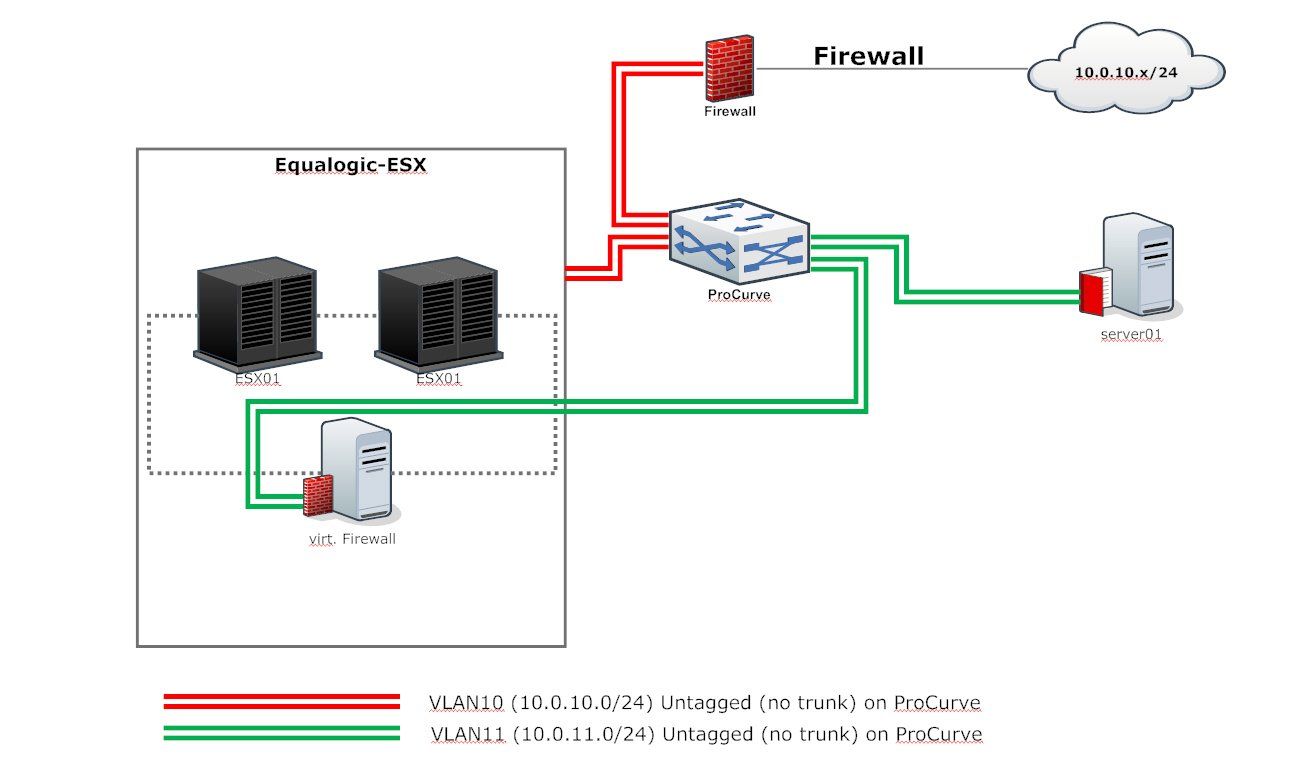

Ich habe zwei ESX, die redundant aufgebaut sind. Ich habe eine virtuelle Linuxfirewall auf dem ESX-Cluster installiert und plane nun über einen ProCurve Switch andere Serverhardware über diese Firewall anzusteuern.

- es gibt ein produktives VLAN 10 (10.0.10.x/24)

- das neue VLAN hinter der Firewall bekommt die 11 (10.0.11.x/24)

- auf den Switchen (Haupt und Backup) habe ich jeweils zwei Beinchen von jedem ESX für das 10er und das 11 er VLAN.

- Die VLANs sind den entsprechenden zugewiesen, jedoch nicht getagged

Ergebnis:

- ein virtueller Server im VLAN 11 und in dieser Umgebung geht (geht ja auch über das virtuelle Netz des ESX)

- die Ansteuerung an eine Serverhardware über den ProCurve geht allerdings nicht.

- Muß ich noch etwas beachten bei den Settings für dieses VLAN auf dem ESX selbst?

- Die ESX wissen ja nicht das ich da eine IP-Range 10.0.11.x/24) dahinter habe, aber wie kann ich das machen?

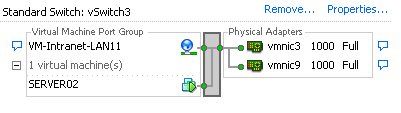

Ich habe mal ein paar Bildchen angehangen. Zum einen die Schnittstellenconfig, zum anderen das Konzept. Es muß Traffic vom 10.0.10.x er Netz in das 10.0.11.xer Netz über die linuxfirewall, den ProCurve und an server01!

Ich vermute ich muß irgendwas an de dem vSwitch auf dem ESX einstellen. Ein VLAN-Tagging eventuell?

Danke und Gruß

Eric

folgendes Problem!

Ich habe zwei ESX, die redundant aufgebaut sind. Ich habe eine virtuelle Linuxfirewall auf dem ESX-Cluster installiert und plane nun über einen ProCurve Switch andere Serverhardware über diese Firewall anzusteuern.

- es gibt ein produktives VLAN 10 (10.0.10.x/24)

- das neue VLAN hinter der Firewall bekommt die 11 (10.0.11.x/24)

- auf den Switchen (Haupt und Backup) habe ich jeweils zwei Beinchen von jedem ESX für das 10er und das 11 er VLAN.

- Die VLANs sind den entsprechenden zugewiesen, jedoch nicht getagged

Ergebnis:

- ein virtueller Server im VLAN 11 und in dieser Umgebung geht (geht ja auch über das virtuelle Netz des ESX)

- die Ansteuerung an eine Serverhardware über den ProCurve geht allerdings nicht.

- Muß ich noch etwas beachten bei den Settings für dieses VLAN auf dem ESX selbst?

- Die ESX wissen ja nicht das ich da eine IP-Range 10.0.11.x/24) dahinter habe, aber wie kann ich das machen?

Ich habe mal ein paar Bildchen angehangen. Zum einen die Schnittstellenconfig, zum anderen das Konzept. Es muß Traffic vom 10.0.10.x er Netz in das 10.0.11.xer Netz über die linuxfirewall, den ProCurve und an server01!

Ich vermute ich muß irgendwas an de dem vSwitch auf dem ESX einstellen. Ein VLAN-Tagging eventuell?

Danke und Gruß

Eric

Please also mark the comments that contributed to the solution of the article

Content-Key: 245725

Url: https://administrator.de/contentid/245725

Printed on: April 24, 2024 at 15:04 o'clock

8 Comments

Latest comment

Hallo,

dem kann ich mich nur anschließen. Eine Firewall gehört auf gar keinen Fall virtualisiert!

Hier kannst du z.B. lesen, warum das IPCop-Forum dies nicht unterstützt:

http://www.ipcop-forum.de/unipcop.php

Gruß,

Florian

dem kann ich mich nur anschließen. Eine Firewall gehört auf gar keinen Fall virtualisiert!

Hier kannst du z.B. lesen, warum das IPCop-Forum dies nicht unterstützt:

http://www.ipcop-forum.de/unipcop.php

Gruß,

Florian

OK, zum Thema virtuelle Firewall auf VM Hosts ist ja schon alles gesagt.

Zu deinen Fragen:

Eine guten Überblick über VLAN Implementation mit Firewall und auch Switches gibt dir dieses Forumstutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

P.S.: die pfSense gibt es als fertiges VM Image für solche Anwendungen wie die deine.

...Wenn man denn das erhebliche Risiko einer virtuellen FW in Kauf nimmt ?!

Zu deinen Fragen:

Muß ich noch etwas beachten bei den Settings für dieses VLAN auf dem ESX selbst?

Ja, wenn du einen cSwitch nutzt, dann musst du über einen .1q tagged Uplink diesen dann mit der externen HP Gurke verbinden, das diese auf die VLANs entsprechend per Tagging übermittelt bekommt !Die ESX wissen ja nicht das ich da eine IP-Range 10.0.11.x/24) dahinter habe, aber wie kann ich das machen?

Das muss sie auch nicht interessieren, denn du hast ja ein Default Gateway auf dem ESXi bzw. den VMs definiert was ja irgendwie auf deine Firewall zeigt und die weiss ja dann WO diese IP netze zu finden sind !Ich habe mal ein paar Bildchen angehangen

WO sind diese denn oder hast du im Thread die "Bilder upload Funktion" nicht gefunden ? Klick auf "Bearbeiten", dann siehst du sie oben. Bilder hochladen und Bilder uRL kannst du dann per cut and paste in jeglichen Text hier bringen. Statt URL wird dann das Bild gezeigt !Eine guten Überblick über VLAN Implementation mit Firewall und auch Switches gibt dir dieses Forumstutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

P.S.: die pfSense gibt es als fertiges VM Image für solche Anwendungen wie die deine.

...Wenn man denn das erhebliche Risiko einer virtuellen FW in Kauf nimmt ?!

Ich würde sagen, das hängt vom Zweck ab. Wir haben zwischen jeden Gebäude-Subnet eine Firewall. Diese ist entsprechend virtualisiert und regelt ausschließlich den LAN-Datenverkehr. Daher ist das für mich ein gangbarer Weg. Sobald DMZ, Zugriffe von extern, etc... möglich sind, bin voll und ganz bei euch.

Grüße,

Dani

Grüße,

Dani

Hallo zusammen,

wenn schon denn schon, aber dann kann man doch auch einen Linux oder BSD Server

aufsetzen und die Firewall in ein "Jail" packen und wenn es dann jemandem gelingt ist er

"nur" root in dem Jail und hat nicht gleich den gesamten VM Host unter Kontrolle.

Wenn es denn nicht zu viel ist kann man ja auch einen MikroTik Router davor setzen

und gut ist es. Je nach dem was man für eine performance bzw. für einen Durchsatz

braucht könnte das ein Router aus der RB450G, RB493G, RB2011, RB1200 oder aus

der CCR Serie sein. Halt je nach Budget und Anzahl der benötigten Portdichte, den kann

man dann auch immer wieder benutzen wenn man mal wieder etwas hat oder laufen lassen.

Gruß

Dobby

wenn schon denn schon, aber dann kann man doch auch einen Linux oder BSD Server

aufsetzen und die Firewall in ein "Jail" packen und wenn es dann jemandem gelingt ist er

"nur" root in dem Jail und hat nicht gleich den gesamten VM Host unter Kontrolle.

Wenn es denn nicht zu viel ist kann man ja auch einen MikroTik Router davor setzen

und gut ist es. Je nach dem was man für eine performance bzw. für einen Durchsatz

braucht könnte das ein Router aus der RB450G, RB493G, RB2011, RB1200 oder aus

der CCR Serie sein. Halt je nach Budget und Anzahl der benötigten Portdichte, den kann

man dann auch immer wieder benutzen wenn man mal wieder etwas hat oder laufen lassen.

Gruß

Dobby

Klasse wenns nun klappt...

Grundlegendes zu dem Thema findest du zusätzlich noch hier:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

Zwar etwas anderes Umfeld es erklärt aber wo was tagged werden muss und wo nicht.

Grundlegendes zu dem Thema findest du zusätzlich noch hier:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

Zwar etwas anderes Umfeld es erklärt aber wo was tagged werden muss und wo nicht.