Site to Site Fritzbox 6360 Cable (kbw) zu Sonicwall TZ300W

Hallo,

hat jemand einen Site to Site Tunnel von Fritzbox 6360 Cable zu einer Sonicwall TZ300W am laufen?

Ich habe schon mehrer Configs aus dem Forum getestet, aber es klappt kein Verbidungsaufbau.

Im Log der Sonicwall steht.

SENDING>>>> ISAKMP OAK AG (InitCookie:0xd726803b19417781 RespCookie:0x749694dcdd946733, MsgID: 0x0) *(SA, KE, NON, ID, VID, VID, VID, VID, HASH)

VPN VPN IKE Responder: Peer Timeout - RetransmittingStandard Note String

IKE Responder: Remote party Timeout - Retransmitting IKE Request.

VPN IKE Responder: Peer Timeout - RetransmittingStandard Note String

---

supertux

hat jemand einen Site to Site Tunnel von Fritzbox 6360 Cable zu einer Sonicwall TZ300W am laufen?

Ich habe schon mehrer Configs aus dem Forum getestet, aber es klappt kein Verbidungsaufbau.

Im Log der Sonicwall steht.

SENDING>>>> ISAKMP OAK AG (InitCookie:0xd726803b19417781 RespCookie:0x749694dcdd946733, MsgID: 0x0) *(SA, KE, NON, ID, VID, VID, VID, VID, HASH)

VPN VPN IKE Responder: Peer Timeout - RetransmittingStandard Note String

IKE Responder: Remote party Timeout - Retransmitting IKE Request.

VPN IKE Responder: Peer Timeout - RetransmittingStandard Note String

---

supertux

Please also mark the comments that contributed to the solution of the article

Content-Key: 379857

Url: https://administrator.de/contentid/379857

Printed on: April 25, 2024 at 13:04 o'clock

17 Comments

Latest comment

Also ich hab einen mit ner PFsense laufen. Funktionieren tut es auf jeden Fall. Habe die Anleitung aber leider gerade nicht parat.

Ich weiß aber noch das ich das nicht über die Konfig files gemacht habe, zumindest nicht in der letzten Ausbau stufe. Es ging dann auch mit dem integrierten Menü für das Fritz.box zu Fritz.box VPN.

Ich weiß aber noch das ich das nicht über die Konfig files gemacht habe, zumindest nicht in der letzten Ausbau stufe. Es ging dann auch mit dem integrierten Menü für das Fritz.box zu Fritz.box VPN.

Hallo,

IKE Versionen passen? Die Fritte kann nur IKE Version 1https://wiki.securepoint.de/index.php/IPSec_-_Fritzbox_V11

IPs passen. Nicht das du versuchst einen Tunnel mit IPv4 zu einer IPv6 zu etablieren. Entweder haben beide seiten IPv6 oder beide seiten haben IPv4

Gruß,

Peter

IKE Versionen passen? Die Fritte kann nur IKE Version 1https://wiki.securepoint.de/index.php/IPSec_-_Fritzbox_V11

IPs passen. Nicht das du versuchst einen Tunnel mit IPv4 zu einer IPv6 zu etablieren. Entweder haben beide seiten IPv6 oder beide seiten haben IPv4

Gruß,

Peter

oder muss nur auf beiden Seiten das gleiche drin stehen?

Nicht das gleiche.Die localid muss auf dem remoten VPN Server als remoteID konfiguriert sein

die remoteID ist die ID die auf dem remoten VPN als localID definiert ist.

Ja, also mehr oder minder gleich aber quasi "über Kreuz" wenn du so willst.

Ist ja auch irgendwie logisch wenn man mal ein bischen nachdenkt

NAT Traversal use_nat_t = no; solltest du besser auf yes setzen, dann da ist mit Sicherheit irgendwo NAT dazwischen.

.local Root Domains sind immer tödlich, da die von der IANA fest auf das mDNS Protokoll zugewiesen sind. Die sollte man niemals verwenden.

https://en.wikipedia.org/wiki/Multicast_DNS#Protocol_overview

Siehe auch:

https://www.heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstell ...

Ansonsten sieht das gut aus.

Hier findest du noch Infos:

Site-to-Site VPN zwischen Sonicwall TZ 205 und Fritzbox 7580 Verbindungsabbruch

https://blog.kopfteam.de/site2site-vpn-zwischen-fritzbox-und-sonicwall/

https://www.sonicwall.com/en-us/support/knowledge-base/170503490076419

https://www.xing.com/communities/posts/site2site-ueber-ipsec-sonicwall-f ...

usw.

Funktionieren tut es also generell.

.local Root Domains sind immer tödlich, da die von der IANA fest auf das mDNS Protokoll zugewiesen sind. Die sollte man niemals verwenden.

https://en.wikipedia.org/wiki/Multicast_DNS#Protocol_overview

Siehe auch:

https://www.heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstell ...

Ansonsten sieht das gut aus.

Hier findest du noch Infos:

Site-to-Site VPN zwischen Sonicwall TZ 205 und Fritzbox 7580 Verbindungsabbruch

https://blog.kopfteam.de/site2site-vpn-zwischen-fritzbox-und-sonicwall/

https://www.sonicwall.com/en-us/support/knowledge-base/170503490076419

https://www.xing.com/communities/posts/site2site-ueber-ipsec-sonicwall-f ...

usw.

Funktionieren tut es also generell.

Deshalb sollte man eben nie solchen "blöden" Wizzards verwenden

Case closed !

Bitte dann auch

How can I mark a post as solved?

nicht vergessen.

Case closed !

Bitte dann auch

How can I mark a post as solved?

nicht vergessen.

das scheint aber dein ein allgemeiner Fritzbox-Bug zu sein

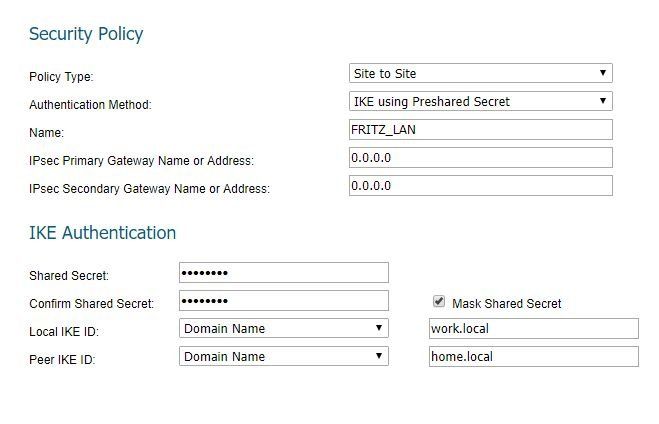

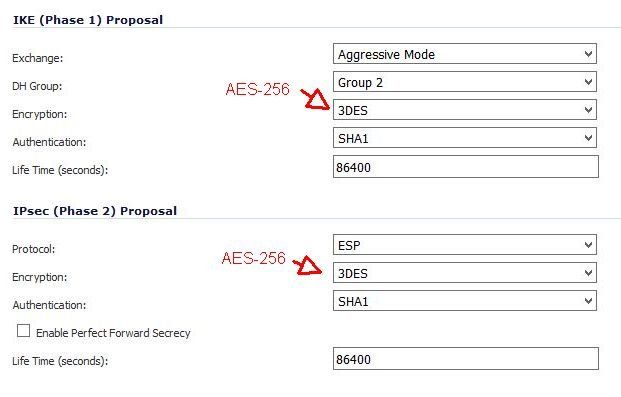

Ich hab mit FritzBüxen zum Glück nix am Hut !!!Was dein AES 256 anbetrifft musst du natürlich in der FritzBüx die richtigen Proposals eintragen:

https://blog.webernetz.net/fritzos-ab-06-23-ipsec-p2-proposals-erweitert ...

Das...

mode = phase1_mode_aggressive;

phase1ss = "dh14/aes/sha";

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

sollte also klappen dann auf der FB. Sonic dann auf Group 14 umstellen.