Änderungen der Kennwortrichtlinien der Domäne werden nicht übernommen

Auf einem Windows 2008 Server - Terminalserver und DC - werden Änderungen an den Kennwortrichtlinien nicht übernommen

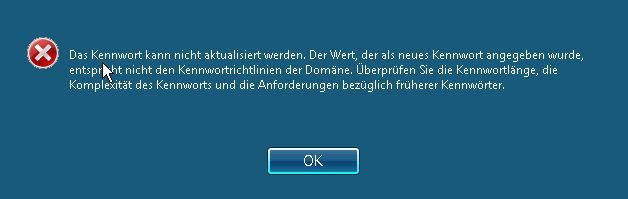

Wir haben einen Windows 2008 Server, der sowohl AD-Controller wie auch Terminalserver ist. Die Remotedesktopbenutzer können sich anmelden, sie können aber nicht ihr Kennwort ändern (über Start - Einstellungen - Windows-Sicherheit) - es kommt immer wieder die Meldung, dass das Kennwort nicht den Kennwortrichtlinien entspricht.

Sämtliche Kennwortrichtlinien im Gruppenrichtlinien-Editor haben wir deaktiviert, die lokalen Richtlinien auch, gpupdate /force durchgeführt, Neustarts - es lässt sich ums Verrecken nicht einrichten.

Hat jemand eine Idee für dieses Problem?

Vielen Dank im Voraus!

Tim-Ole Golz

Sämtliche Kennwortrichtlinien im Gruppenrichtlinien-Editor haben wir deaktiviert, die lokalen Richtlinien auch, gpupdate /force durchgeführt, Neustarts - es lässt sich ums Verrecken nicht einrichten.

Hat jemand eine Idee für dieses Problem?

Vielen Dank im Voraus!

Tim-Ole Golz

Please also mark the comments that contributed to the solution of the article

Content-Key: 143232

Url: https://administrator.de/contentid/143232

Printed on: April 19, 2024 at 08:04 o'clock

14 Comments

Latest comment

Zitat von @toag1983:

Wir haben einen Windows 2008 Server, der sowohl AD-Controller wie auch Terminalserver ist. Die Remotedesktopbenutzer können

sich anmelden, sie können aber nicht ihr Kennwort ändern (über Start - Einstellungen - Windows-Sicherheit) - es

kommt immer wieder die Meldung, dass das Kennwort nicht den Kennwortrichtlinien entspricht.

Wir haben einen Windows 2008 Server, der sowohl AD-Controller wie auch Terminalserver ist. Die Remotedesktopbenutzer können

sich anmelden, sie können aber nicht ihr Kennwort ändern (über Start - Einstellungen - Windows-Sicherheit) - es

kommt immer wieder die Meldung, dass das Kennwort nicht den Kennwortrichtlinien entspricht.

Sämtliche Kennwortrichtlinien im Gruppenrichtlinien-Editor haben wir deaktiviert, die lokalen Richtlinien auch, gpupdate

/force durchgeführt, Neustarts - es lässt sich ums Verrecken nicht einrichten.

/force durchgeführt, Neustarts - es lässt sich ums Verrecken nicht einrichten.

Wenn du den DC zum TS machst, dann musst du dich nicht wundern, dass das passiert.

Auf deinem DC ziehen auch die Richtlinien der Domain Controller (bspw. DDCP).

Welche Gruppenrichtlinien hast du bearbeitet, nur die lokale per gpedit oder hast du die Gruppenrichtlinienverwaltung für die Domäne aufgerufen und die entsprechenden Richtlinien bearbeitet?

Was ergibt denn der Richtlinienergebnissatz auf diesem DC?

Kannst du direkt in der GPO-Verwaltung ausgeben (mit den Credentials eines Users).

Schau mal in diesen Thread, ist eigentlich das selbe, nur ohne TS:

Kennwortrichtlinien zum Haareraufen

Kannst du direkt in der GPO-Verwaltung ausgeben (mit den Credentials eines Users).

Schau mal in diesen Thread, ist eigentlich das selbe, nur ohne TS:

Kennwortrichtlinien zum Haareraufen

Hatte gerade ein bisschen Zeit.

> Zitat von @goscho:

> ----

> Was ergibt denn der Richtlinienergebnissatz auf diesem DC?

> Kannst du direkt in der GPO-Verwaltung ausgeben (mit den Credentials eines Users).

> ----

> Was ergibt denn der Richtlinienergebnissatz auf diesem DC?

> Kannst du direkt in der GPO-Verwaltung ausgeben (mit den Credentials eines Users).

Im GPO-Editor des DC gibt es unter Gruppenrichtlinie den Punkt: Gruppenrichtlinienergebnisse.

Dort führst du den Assistenten aus (dieser Computer, dein eingeschränkter User). Dann hast du rechts alle Ergebnisse.

also keine passwortänderungsmöglichkeit für die user, müssen sie halt immer den admin anrufen ... face-wink

oder gibt es ne andere idee?

oder gibt es ne andere idee?

Kannst du das Kennwort auf einem Client-PC ändern?

Edit:

Ich habe genau dein Szenario gerade nachgestellt (hatte noch so eine Testumgebung)

DC2008 (freigegeben für 2 normale User als TS im Remoteverwaltungsmodus)

3. User hinzugefügt, diesen angemeldet und das Kennwort geändert

Das klappte mit jedem beliebigen Kennwort (auch nur ein Buchstabe), bis ich ein altes Kennwort nehmen wollte (Kennwortchronik auf dem DC ist aktiv mit Wert 24).

Alle anderen Richtlinien habe ich auf aus gestellt (0 Tage, keine minimale Länge, keine Komplexität)

Hallo tom-ole,

du hast einen W2K8-DC.

Server-Manager -> Features -> Gruppenrichtinienverwaltung -> Deine Gesamtstruktur -> Domäne

Dein Link zeigt die Bearbeitung einer lokalen GPO, nicht den Editor für die Domäne.

Wenn du dort die Ergebnisse anzeigen lässt, siehst du genau, was eingestellt wurde.

Führe nach Änderungen gpupdate /force auf dem DC aus, sonst wird die Änderung nicht sofort aktiv.

Hilft dir dieser Link zur Info:

http://technet.microsoft.com/de-de/magazine/2007.12.securitywatch.aspx

du hast einen W2K8-DC.

Server-Manager -> Features -> Gruppenrichtinienverwaltung -> Deine Gesamtstruktur -> Domäne

Dein Link zeigt die Bearbeitung einer lokalen GPO, nicht den Editor für die Domäne.

Wenn du dort die Ergebnisse anzeigen lässt, siehst du genau, was eingestellt wurde.

Führe nach Änderungen gpupdate /force auf dem DC aus, sonst wird die Änderung nicht sofort aktiv.

Hilft dir dieser Link zur Info:

http://technet.microsoft.com/de-de/magazine/2007.12.securitywatch.aspx

Auf deinem DC ziehen auch die Richtlinien der Domain Controller (bspw. DDCP).

Das ist egal.

Es gibt nur einen Kennwortrichtlinien-Satz pro Domain, nämlich den in der "Default Domain Policy" - alles andere wird ignoriert.

In Server 2008 ist es zwar möglich mehrere anzulegen, aber nicht über gpmc/gpedit.

Führe auf dem TS mal

rsop.msc aus und achte auf Ausrufezeichen oder Kreuze.

Unter 2008 haben DCs eine eigene verschärfte "Kennwortrichtlinie", und zwar dahingehend, das zwar alle Änderungen an der Domänenrichtlinie übernommen werden, die Kenntwortkomplexität aber grundsätzlich eingeschaltet bleibt. Dies kann imho unter den Sicherheitsrichtlinien oder in der DDCP deaktiviert werden. In diesem einem speziellen Fall hat eine Änderung der Kennwortrichtlinie in der Domäne keine Auswirkung auf die DCs der Domäne.

Zitat von @dog:

> Auf deinem DC ziehen auch die Richtlinien der Domain Controller (bspw. DDCP).

Das ist egal.

Es gibt nur einen Kennwortrichtlinien-Satz pro Domain, nämlich den in der "Default Domain Policy" - alles

andere wird ignoriert.

In Server 2008 ist es zwar möglich mehrere anzulegen, aber nicht über gpmc/gpedit.

> Auf deinem DC ziehen auch die Richtlinien der Domain Controller (bspw. DDCP).

Das ist egal.

Es gibt nur einen Kennwortrichtlinien-Satz pro Domain, nämlich den in der "Default Domain Policy" - alles

andere wird ignoriert.

In Server 2008 ist es zwar möglich mehrere anzulegen, aber nicht über gpmc/gpedit.

Sorry, ja habe mich vertan.

Die Möglichkeit, verschiedene Kennwortrichtlinien festzulegen und wie das funktioniert, wird hier sehr gut beschrieben:

http://www.serverhowto.de/Teil-1-Password-Policies-unter-Windows-Server ...