ActiveDirectory Benachrichtigung

Hallo zusammen,

ich habe bei einem Geschäftspartner mitbekommen, dass es möglic sei eine Benachrichtigung zu erhalten wenn ein Benutzer im AD gesperrt wird.

Ist dies ein Standardfeature vom AD oder brauch man dafür ein Tool/Skript?

Viele Grüße

ich habe bei einem Geschäftspartner mitbekommen, dass es möglic sei eine Benachrichtigung zu erhalten wenn ein Benutzer im AD gesperrt wird.

Ist dies ein Standardfeature vom AD oder brauch man dafür ein Tool/Skript?

Viele Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 378444

Url: https://administrator.de/contentid/378444

Printed on: April 25, 2024 at 14:04 o'clock

4 Comments

Latest comment

Hallo,

Nein

Gruß,

Peter

Nein

oder brauch man dafür ein Tool/Skript?

Ja. Z.B. https://gallery.technet.microsoft.com/scriptcenter/How-to-send-account-c ...Gruß,

Peter

Hallo,

Klar bekommt der Anwender eine Nachricht, wenn sein Benutzerkonto gesperrt ist.

P.S. Wenn das Benutzerkonto gesperrt ist, wird sich der Anwender schon beim Help Desk oder den Administratoren melden.

ich habe bei einem Geschäftspartner mitbekommen, dass es möglic sei eine Benachrichtigung zu erhalten wenn ein Benutzer im AD gesperrt wird.

Von wem schreibst Du jetzt? Vom Anwender, oder von den Administratoren?Klar bekommt der Anwender eine Nachricht, wenn sein Benutzerkonto gesperrt ist.

Ist dies ein Standardfeature vom AD oder brauch man dafür ein Tool/Skript?

Wenn es um die Benachrichtigung der Administratoren geht, hat Pete (aka Pjordorf) schon eine Antwort gegeben.P.S. Wenn das Benutzerkonto gesperrt ist, wird sich der Anwender schon beim Help Desk oder den Administratoren melden.

Viele Grüße

Gruss Penny.

Servus.

Hier das XML-File zum Import als Tasktrigger in den Taskplaner (Wichtig: Bitte im Unicode-Encoding abspeichern)

Mail-Adressen, Benutzername und Password und Mail-Servername natürlich anpassen. Das Credential-Object für das Senden der Mail kann weggelassen werden "wenn man den Task mit dem entsprechenden User ausführen lässt der das Recht hat in diesem Namen zu senden".

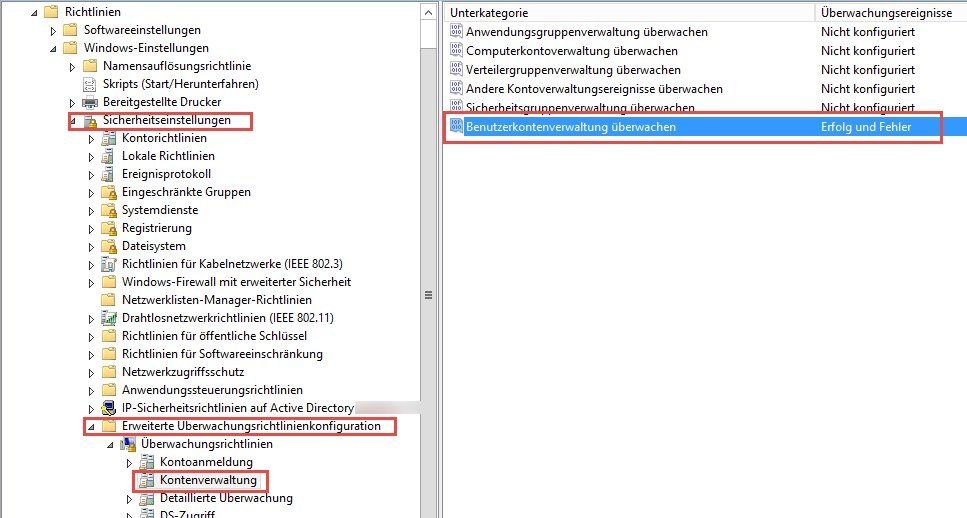

Damit das funktioniert müssen die passenden Events natürlich aufgezeichnet werden. Dazu muss das Account Management Auditing auf den Domänencontrollern aktiviert werden damit das Event mit der ID 4740 im Security Eventlog überhaupt aufgezeichnet wird:

Grüße Uwe

Zitat von @Pjordorf:

Das ist gut, aber besser wäre dann doch eine Variante die gleich den Usernamen welcher "gelockt" wurde gleich mit in die Mail schreibt ebenfalls via Tasktrigger:oder brauch man dafür ein Tool/Skript?

Ja. Z.B. https://gallery.technet.microsoft.com/scriptcenter/How-to-send-account-c ...Hier das XML-File zum Import als Tasktrigger in den Taskplaner (Wichtig: Bitte im Unicode-Encoding abspeichern)

<?xml version="1.0" encoding="UTF-16"?>

<Task version="1.2" xmlns="http://schemas.microsoft.com/windows/2004/02/mit/task">

<RegistrationInfo>

<Date>2018-06-27T16:24:20.6615784</Date>

<Author>Domain\Administrator</Author>

</RegistrationInfo>

<Triggers>

<EventTrigger>

<Enabled>true</Enabled>

<Subscription><QueryList><Query Id="0" Path="Security"><Select Path="Security">*[System[Provider[@Name='Microsoft-Windows-Security-Auditing'] and EventID=4740]]</Select></Query></QueryList></Subscription>

<ValueQueries>

<Value name="TargetDomainName">Event/EventData/Data[@Name='TargetDomainName']</Value>

<Value name="TargetSid">Event/EventData/Data[@Name='SubjectUserSid']</Value>

<Value name="TargetUserName">Event/EventData/Data[@Name='TargetUserName']</Value>

</ValueQueries>

</EventTrigger>

</Triggers>

<Principals>

<Principal id="Author">

<UserId>S-1-5-18</UserId>

<RunLevel>HighestAvailable</RunLevel>

</Principal>

</Principals>

<Settings>

<MultipleInstancesPolicy>IgnoreNew</MultipleInstancesPolicy>

<DisallowStartIfOnBatteries>true</DisallowStartIfOnBatteries>

<StopIfGoingOnBatteries>true</StopIfGoingOnBatteries>

<AllowHardTerminate>true</AllowHardTerminate>

<StartWhenAvailable>false</StartWhenAvailable>

<RunOnlyIfNetworkAvailable>false</RunOnlyIfNetworkAvailable>

<IdleSettings>

<StopOnIdleEnd>true</StopOnIdleEnd>

<RestartOnIdle>false</RestartOnIdle>

</IdleSettings>

<AllowStartOnDemand>true</AllowStartOnDemand>

<Enabled>true</Enabled>

<Hidden>false</Hidden>

<RunOnlyIfIdle>false</RunOnlyIfIdle>

<WakeToRun>false</WakeToRun>

<ExecutionTimeLimit>PT1H</ExecutionTimeLimit>

<Priority>7</Priority>

</Settings>

<Actions Context="Author">

<Exec>

<Command>powershell</Command>

<Arguments>-Executionpolicy ByPass -NoProfile -Command "Send-MailMessage -From 'sender@domain.de' -to 'receiver@domain.de' -SmtpServer 'server.domain.de' -Subject \"Benutzer '$(TargetUserName)' wurde gesperrt. Quellcomputer: '$(TargetDomainName)'\" -Credential (new-Object PSCredential('USERNAME',(ConvertTo-SecureString 'PASSWORD' -AsPlainText -Force)))"</Arguments>

</Exec>

</Actions>

</Task>Damit das funktioniert müssen die passenden Events natürlich aufgezeichnet werden. Dazu muss das Account Management Auditing auf den Domänencontrollern aktiviert werden damit das Event mit der ID 4740 im Security Eventlog überhaupt aufgezeichnet wird:

Grüße Uwe

Wenns das dann war, den Beitrag bitte noch auf gelöst setzen, und Lösungen markieren nicht vergessen. Merci.